| |

Die Theorie der langen Wellen nach Kondratieff

1. Einleitung

2. Die Theorie von Kondratieff

3. Was bringt die Zukunft?

Einleitung

Wie ein Blick in die Wirtschaftsgeschichte der letzten 200 Jahre zeigt, hat es in der Realität kein ständiges Gleichgewicht zwischen Angebot und Nachfrage bei Vollbeschäftigung gegeben, das wirtschaftliche Wachstum lief vielmehr in Form von Ungleichgewichten und zyklischen Schwankungen ab.

Nikolai Dmitrievich Kondratieff (1892 - 1931)

fand in langjährigen Untersuchungen während der zwanziger Jahre heraus (1926), daß es neben den bis dahin bekannten kurzen und mittleren wirtschaftlichen Zyklen auch Zyklen von etwa 50 Jahren Dauer gibt. Neben dem empirischen Nachweis der Existenz langer Wellen bei den wichtigsten volkswirtschaftlichen Aggregaten (Produktion, Löhne, Preise und Zinsen) stellte sich Kondratieff die Frage nach dem Auslöser dieser zyklischen Bewegung. Dabei stellte er unter anderem fest:

|

|

Während des Absinkens der langen Wellen werden besonders viele wichtige Entdeckungen und Erfindungen in der Produktions- und Verkehrstechnik gemacht, die jedoch gewöhnlich erst beim Beginn des neuen langen Anstiegs im großen auf die wirtschaftliche Praxis angewandt zu werden pflegen.

Die Theorie von Kondratieff

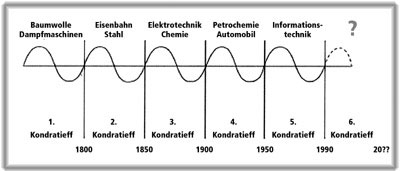

Kondratieffzyklen sind erst seit der Entstehung der Marktwirtschaft im 18. Jahrhundert zuverlässig beobachtet worden. Auslöser dieser Langzeitzyklen sind ganz bestimmte technisch-wirtschaftliche Innovationen, die Basisinnovationen genannt werden.

- Der erste Kondratieffzyklus begann Mitte des 18. Jahrhunderts und lief Mitte den 19. Jahrhunderts aus (Höhepunkt ca. 1800 bis ca. 1850). Er markierte den Übergang von der Agrargesellschaft in die Industriegesellschaft. Ausgelöst und getragen wurde er durch die Erfindung der Dampfmaschine, der Fabrik und grundlegenden Neuerungen in der Textilindustrie (Handwebstuhl und Spinnmaschinen). Durch diese Innovation wurde es möglich, die Produktion von Garnen, Tüchern, Stickereien und Bekleidung vom Handwerk, Heimarbeit und Manufaktur zur wesentlich produktiveren Fabrikarbeit zu verlagern und nach und nach zur industriellen Massenproduktion überzugehen. Eine neue soziale Klasse entstand, der Arbeiter. In ihrem Gefolge kam es zur Konzentration der Arbeit in Fabriken und zum Wachstum der Städte und der städtischen Infrastruktur.

- Der zweite Kondratieffzyklus war die große Zeit des Stahls (Höhepunkt ca. 1850 bis ca. 1900). Die entstandenen Fabriken konnten ihre Produktion nur ausweiten mit der Erfindung der Eisenbahn und des Stahlschiffes. Außer Lokomotiven, Gleisen und Bahnhöfen konnten nun auch Schiffe, Brücken, Häuser und große Mengen verschiedenster Maschinen, Werkzeuge, Waffen und Verbrauchsgüter aus Stahl hergestellt werden.

- Im dritten Kondratieffzyklus (Höhepunkt ca. 1900 bis ca. 1950) reorganisierte sich die Gesellschaft, um das Potential der elektrischen und chemischen Energie in unzähligen neuen Produkten zu nutzen. Elektrizität und Chemie wurden zu den Trägern des Wandels. Dieser Zyklus war von wissenschaftlichen Erkenntnissen abhängig. Genauere Kenntnisse über den Aufbau der Materie und der Elektrodynamik wurden notwendig. Ein Massenkonsum mit elektrischen und chemischen Erzeugnissen von bislang ungeahnten Ausmaßen setzte ein, die Produktionstechnik wurde fast vollständig auf elektrische Energie umgestellt. Deutschland und die USA wurden durch die führende Stellung in Elektrotechnik und Chemie zu Großmächten.

- Der vierte Kondratieffzyklus (Höhepunkt ca. 1950 bis ca. 1990) erschloss der Gesellschaft den individuellen Massenverkehr. Dieser Zyklus begann in den führenden USA und in Deutschland nach der Weltwirtschaftskrise, in anderen Ländern aber erst nach dem zweiten Weltkrieg. Er wurde im wesentlichen durch billige petrochemische Energie und ihre diversen Anwendungen, vor allem im Automobil, in der chemischen Industrie und in der Elektrizitätserzeugung getragen. Er wurde überlagert durch den Wiederaufbau der im zweiten Weltkrieg zerstörten Industrien.

Mineralölwirtschaft und Automobilhersteller bilden den industriellen Kern des vierten Zyklus. Um sie herum entsteht und erwächst ein riesigeres Netz von Zulieferern, Kunden und Anwendern, die dem Zyklus das erforderliche Gewicht verschaffen: Stahl- und Reifenhersteller, Brücken- und Straßenbaufirmen, Speditionen, Raffinerien und Pipelinehersteller sowie Tausende von kleinen und mittleren Zubehörlieferanten arbeiten beiden Branchen kräftig zu. Aber nicht nur das produzierende Gewerbe, auch der Dienstleistungssektor ist umfassend beteiligt: Banken stellen Kredite für den Kauf von Kraftfahrzeugen zur Verfügung, Versicherungen decken die Risiken ab, Reparaturwerkstätten sorgen für stetige Einsatzbereitschaft, der Handel beteiligt sich am Teilverkauf, Tankstellen liefern den Treibstoff, Transportunternehmen gehören zu den besten gewerblichen Abnehmern, Fahrschulen bilden den Nachwuchs aus, der Tourismus profitiert ganz erheblich von der Reiselust und Mobilität des Autobesitzers.

- Der fünfte Kondratieffzyklus ist nicht mehr primär von der Verwertung von Bodenschätzen, Stoffumwandlungsprozessen und Energien getragen, sondern von der Verwertung einer immateriellen Größe: Der Information! Sein Erfolgsmuster ist der produktive und kreative Umfang mit Information. Das wissenschaftliche Fundament des fünften Kondratieffs wird hauptsächlich von der Informatik bereit gestellt. Als Basisinnovation fungiert die Informationstechnik. Jedermann kann beobachten wie die Informationstechnik überdurchschnittliche Wachstumsraten erreicht. Keine andere Technologie konnte in 1980er und 1990er Jahren eine annähernd vergleichbare wirtschaftliche Dynamik und Breitenwirkung vorweisen. Mit ständig zunehmender Geschwindigkeit und Breitenwirkung durchdrang sie alle Bereiche der Gesellschaft. Mehr als jede andere Technologie beherrscht sie den wirtschaftlichen Innovationsprozess, prägt den sozialen, institutionellen und kulturellen Wandel; mehr als jede andere Technologie löst sie übergreifende Impulse aus und hat tiefgreifende Auswirkungen auf die weltweite politische Ordnung.

Entscheidend für den wirtschaftlichen und gesellschaftlichen Fortschritt ist der produktive und kreative Umgang mit Information geworden. Auf Eigenschaften wie Lernbereitschaft, Denken in Systemen, Kommunikations- und Beziehungsfähigkeit kommt es jetzt in erster Linie an. Zusätzlich zur materiellen Nachfrage treten geistige, psychische und ökologische Bedürfnisse nach vorne. Da der Mensch der wichtigste Erzeuger, Träger, Vermittler, Benutzer und Konsument von Informationen ist, rückt er erstmalig in der Geschichte in den Mittelpunkt des Strukturwandels.

Was bringt die Zukunft?

|

Unter Berufung auf diese Theorie prognostiziert der Ökonom und Informationstheoretiker Leo Nefiodow als Antriebsenergie des nächsten Zyklus dieser Art das Streben nach einer ganzheitlich verstandenen Gesundheit.

Buchtipp: Der sechste Kondratieff

von Leo A. Nefiodow - 274 Seiten - Rhein-Sieg Verlag

|

Während die vorausgegangenen Zyklen von Basisinnovationen wie Stahl und Eisenbahn, Elektrotechnik und Chemie, Petrochemie und Automobil oder aktuell von der Informationstechnik bestimmt waren, werde dieser insgesamt 6. Kontradieff-Zyklus seit dem Beginn der neuzeitlichen Ökonomie unter dem Zeichen eines innovativen Umgangs mit Information, mit Wissen und allen damit verbundenen ökonomischen Strukturveränderungen stehen. Die eigentlichen Neuerungen dieses Zyklus liegen für Nefiodow jedoch in den dazu erforderlichen sozialen, psychologischen und philosophisch-ethischen Rahmenbedingungen.

Erstmals in der Geschichte, so die Prognose Nefiodows, werden Wachstum und Strukturwandel nicht mehr primär von Rohstoffen, Maschinen und ihren Anwendungen, sondern von Fortschritten im Menschlichen abhängig sein. Die künftige Basisinnovation bestehe in der Erschließung psychosozialer und geistiger Kompetenzen, also spezifisch menschlicher Potentiale. Denn die Schlüsselqualifikation wirtschaftlichen Erfolgs im 6. Kontradieff heißt "Kooperation" und alles, was diese Fähigkeit voraussetzt.

Im sechsten Kondratieff-Zyklus (ein erster Höhepunkt wird um 2010 erwartet) sollen Fachleuten zufolge Innovationen in den Bereichen Medizin, High Tech und neuer Psychotechniken für Vollbeschäftigung, einen lang anhaltenden Aufschwung von Körper, Geist und Seele, sowie für eine tief greifende Reorganisation der Gesellschaft sorgen.

Link: Blog von Michael Baumgartner: Multimedia - Gesellschaftlicher Wandel

Quellen: VL Informatik und Gesellschaft

Die Kondratieff Zyklen

diverse Fachzeitschriften und Internetseiten

... link

(0 comments)

... comment

Ubiquitous Computing

1.) Begriffsdefinition

2.) Abgrenzung

3.) Die 5 W's

4.) Visionen

Begriffsdefintion

Unter dem 1988 von Mark Weiser geprägten Begriff "Ubiquitous Computing" wird die Allgegenwärtigkeit von Informationstechnik und Computerleistung verstanden, die in beliebige Alltagsgegenstände eindringt. Vorstellbar sind zahllose kleinste, miteinander über Funk kommunizierende Mikroprozessoren, die unsichtbar in Dinge eingebaut werden können. Mit Sensoren ausgestattet, können diese mikroskopisch kleinen Computer die Umwelt des Gegenstandes, in den sie implantiert sind (oder mit dem sie gewissermaßen zu einem einzigen Ding verschmolzen sind), erfassen und diesen mit Informationsverarbeitungs- und Kommunikationsfähigkeiten ausstatten. Diese Möglichkeit verleiht Gegenständen eine neue, zusätzliche Qualität - diese "wissen" zum Beispiel, wo sie sich befinden, welche anderen Gegenstände in der Nähe sind und was in der Vergangenheit mit ihnen geschah.

Abgrenzung

Diese Definition benötigt einige Verfeinerung um das ubicomp von anderen aktuellen Bereichen zu unterscheiden.(z. B. augmented reality, wearable computing, mobile computing). Eine Verfeinerung kann erreicht werden, indem die Begriffe Transparenz und Mobilität genauer betrachtet werden.

Ein ubicomp-System wird durch 2 Eigenschaften charakterisiert:

- Ubiquity: Interaktion mit dem System ist verfügbar, wann immer sie vom Anwender benötigt wird.

- Transparenz: das System ist nicht intrusive (eingreifend) und wird in die tägliche Umgebung integriert. Wichtig ist es vor allem die Mobilität zu betrachten, die dem Anwender ermöglicht wird.

Ubiquitous Computing ist nicht virtual reality: "Computer in the world" statt "World in the computer"

Die 5 W's

Ubiquitous Computing sol allgemeine Softwarelösungen für context-awareness (selbst Adaptierung basierend auf räuml. Wissen, Interessen d. Anwenders, Emotion, Intention, Historie) und automated capture, integration and access (automatisches Erfassen, Integration und Zugriff) ermöglichen.

Damit beschäftigen sich die Überlegungen der 5 W's:

- Who: eigene Identität bzw. andere Personen werden nicht miteinbezogen

- What: Was Menschen mit einem System tun kann nur schwer interpretiert werden.

- Where: Wo etwas stattfindet ist heute bereits häufig mit anderen Aspekten verküpft (When)

- When: die meisten context-sensitiven Applikationen verwenden den Aspekt Zeit kaum!

- Why: Warum tut eine Person etwas – Verknüpfung mit anderen Informationen (z. B. Körpertemperatur)

Visionen

zuerst ein paar Schlagworte zum Thema:

- spezielle unsichtbare Computer werden integrierter Teil der menschlichen Umgebung

- Computing without Computers

- everywhere, always, everything

- jedes Objekt ist mit und über das Internet verbunden

Es gibt Visionen dem Menschen alles zu vereinfachen, so soll z.B.: das Auto seinen Fahrer erkennen und alles seinen Gewohnheiten anpassen, das Haus läßt sich durch die Stimme des Besitzers steuern (Licht, Stereoanlage, Temperatur) und der Kühlschrank bestellt automatisch Lebensmittel übers Internet, wenn sie ausgegangen sind, während sich die Mikrowelle das dazugehörige Rezept herunterlädt.

Die Realisierung solcher Visionen hätte mit Sicherheit enorme wirtschaftliche und soziale Auswirkungen, provoziert aber auch ethische und rechtliche Fragestellungen. So stellt sich beispielweise bei massenhaft in die Umwelt eingebrachten Mikrosensoren, die via Internet ihre Daten (z.B. identifizierte Personen oder erkannte Gegenstände, die optisch, chemisch oder elektronisch eindeutig markiert sind) beliebig weitermelden können, unmittelbar das Problem des Datenschutzes und des Schutzes der Privatsphäre

... link

(1 comment)

... comment

XML - die standardisierte Datenfreiheit

1.) Allgemeines

2.) Aufbau

3.) Verwendung

1.) Allgemeines zu XML

Die Fachpresse hat XML (Extensible Markup Language - zu deutsch: Erweiterbare Auszeichnungssprache) gefeiert, als sei damit ein völlig neues EDV-Zeitalter angebrochen. Nicht ganz zu Unrecht, denn zweifellos hat XML das Zeug, der EDV neue, entscheidende Impulse zu geben. Allerdings sollte man fairerweise hinzufügen, dass XML nichts Neues ist, sondern eine Untermenge von SGML, das seit 1986 international standardisiert ist.

Derzeit sieht es gar nicht schlecht für die weitere Ausbreitung von XML aus. Konzerne wie Microsoft und die damit verfeindete Unix-Welt sind sich weitgehend einig, dass XML die Zukunft gehört, was die einheitliche Speicherung von Daten betrifft.

xml ist eine universell verwendbare und durch die Erweiterungsfähigkeit sehr mächtige markup-Sprache. Erwähnt werden sollen beispielsweise Anwendungen in der Chemie (CML = "Chemical-Markup-Language") oder in der Mathematik (MathML). xml läßt sich - wegen der übersichtlichen Datenstruktur - sehr gut mit beliebigen Anwendungsprogrammen verbinden.

XML ist für viele Anwender deshalb etwas schwer "greifbar", weil es eigentlich nicht viel tut. Seine Leistung besteht darin, dass man mit den Konzepten und Regeln, die es bereitstellt, eigene Auszeichnungssprachen definieren kann, die ähnlich funktionieren wie HTML. All diese Sprachen bestehen immer wieder aus Elementen, markiert durch Tags, deren Verschachtelungsregeln, und aus Attributen mit erlaubten Wertzuweisungen. Daneben gibt es Regeln, wie man solche Sprachen - in XML auch Namensräume genannt - in andere Sprachen importieren und somit eine Sprache innerhalb einer anderen Sprache benutzen kann.

2.) Aufbau von XML

Bestandteile einer XML-Datei:

- dtd-Datei (logische Struktur)

- css- bzw. xsl-Datei (Präsentation und Kommunikation mit anderen Anwendungen.)

- xml-Datei (Inhalt)

DTD: Die Regeln für erlaubte Elemente, Attribute und Verschachtelungsmöglichkeiten einer XML-gerechten Auszeichnungssprache werden unabhängig von den eigentlichen Daten definiert. Die Daten mit den Definitionen stellen eine so genannte Dokumenttyp-Definition (engl. document type definition, Abkürzung DTD) dar. XML-fähige Software sollte idealerweise in der Lage sein, solche DTDs auszulesen und Daten, die auf diese DTD Bezug nehmen, nach den Regeln der DTD beurteilen zu können. Dabei kann die interpretierende Software feststellen, ob innerhalb der XML-Daten, die sich auf eine bestimmte DTD beziehen, ungültige Notationen vorkommen. Ungültige Notationen sind z.B. Element- oder Attributnamen, die in der DTD nicht definiert werden, oder Elemente an Stellen, an denen sie aufgrund der DTD-Regeln nicht erlaubt sind.

Beispiel für eine DTD: Beispiel

CSS oder XSL: Die XML Daten sind völlig unabhängig vom Ausgabemedium (etwa Bildschirm, Display, Lautsprecher, Drucker), und sie enthalten keinerlei Angaben zur Formatierung (Schriftart, Schriftgröße, Farben usw.). Im Gegensatz zu HTML-Daten, für deren Darstellung ein Browser Default-Werte benutzt, hat er bei XML-Daten keine Anhaltspunkte, wie diese darzustellen sind.

Für die Formatierung zwei Formatsprachen zur Verfügung: CSS und XSL. CSS (Cascading Stylesheets), auch für HTML eingesetzt. Sie genügt, um etwa einem Web-Browser mitzuteilen, wie er die Elemente einer XML-Datei darstellen soll.

XSL ist dagegen wesentlich mächtiger und enger an den Konzepten von XML orientiert. Ganz besonders wichtig ist die so genannte Transformations-Komponente XSLT. Mit Hilfe von XSLT können Sie beispielsweise XML-Daten in HTML transformieren - und zwar, bevor der Browser überhaupt etwas davon mitbekommt, also server-seitig! Das hat den Vorteil, dass XML in Verbindung mit XSL auch mit älteren Browsern funktioniert, die gar kein XML kennen.

Ein entscheidender Vorteil von XSL ist außerdem, dass es keine eigene, vom Auszeichnungssprachenschema abweichende Syntax benutzt, so wie CSS. Stattdessen ist XSL selbst eine mit Hilfe von XML definierte Auszeichnungssprache! Eine Style-Sheet-Datei, die mit XSL erstellt ist, ist also selber eine XML-gerechte Datei. So sind Software-Tools, die für XML entwickelt wurden, auch für XSL anwendbar.

Beispiel für eine css-Datei: Beispiel

XML-Datei: Die XML-Datei selbst enthält jetzt die gespeicherten Daten nach den Regeln der DTD.

Wenn einige einfache Bedungungen (streng) erfüllt sind, bezeichnet man dieses Dokument dann als "wohlgeformt".

Diese Forderungen sind:

- Der xml Prolog muss vorhanden sein

- Anfangs- und Endtag müssen vorhanden sein

- xml ist case-sensitive

- Die Schachtelung muss korrekt sein

- Attributwerte müssen unter Anführungszeichen stehen

Beispiel für eine XML-Datei: Beispiel

3. Verwendung von XML

Einige Anwendungsgebiete von XML:

- Langfristige strukturierte Informationsspeicherung:

Ein wohlgeformtes xml-Dokument ist sowohl von einem Menschen (mit einem beliebigen Texteditor) als auch plattform- und betriebssystemunabhängig von einem Rechner lesbar. Wenn man dauerhafte Speichermedien verwendet, kann eine Informationsspeicherung über Jahrtausende sichergestellt werden.

Gegenüber der Speicherung als reiner Text ist die Speicherung als xml-File wegen der leichteren Rekonstruierbarkeit im physischen Fehlerfall besser. Durch die verbindliche Verwendung von symmetrischen Anfangs- und Ende-Tags für jedes Element (die in html nicht so scharf überprüft wird) ist es auch bei physischen Beschädigungen des Datenträgers wahrscheinlich, dass einer der beiden Tags erhalten bleibt. Dann kann man den fehlenden Tag bei der Rekonstruktion ergänzen. Nur die vor oder nach dem fehlenden Tag fehlenden Zeichen sind wirklich verloren.

- Datenaustausch zwischen Anwendungsprogrammen:

xml bietet die Möglichkeit zur gezielten Datenstrukturierung. Damit können in xml formulierte Dokumente (Mengen von Datensätzen) zwischen beliebigen Anwendungen auf beliebigen Plattformen und unter beliebigen Betriebssystemen zum Datenaustausch eingesetzt werden. Beide Anwendungen müssen diese Dokumente nur "verstehen". Die dazu notwendige Information steht in formaler und prüfbarer Weise in der dtd zur Verfügung. Ob diese dtd bei den verschiedenen Anwendungen als externes File interpretiert wird, oder ob sie in die jeweilige Programlogik integriert ist, ist zweitrangig, solange das "Referenzdokument" dtd eingehalten wird.

- Geräteunabhängige Kommunikation mit dem Menschen:

Für die Kommunikation mit dem Menschen bietet xml gegenüber html wesentliche Vorteile. Zunächst erlaubt xml eine saubere Trennung zwischen Inhalt (xml), Struktur (dtd) und Präsentation (css oder xsl).

Man kann durch Austausch der css- (xsl-) Files eine optimale Anpassung an die Bedürfnisse der Nutzer und an die Möglichkeiten der Ein- und Ausgabegeräte erzielen, ohne dass die beiden anderen Files geändert werden müssen.

Links dazu:

Story von Christian Ziegler: CMS und XML

XML in 10 Schritten

W3C Standard

Quellen: Einstieg in XML von Helmut Vonhoegen

VL Hypertext und WWW von V. Risak auf der CoWi Salzburg

... link

(2 comments)

... comment

Computerviren - die Seuche des 21. Jahrhunderts?

Bei aufmerksamer Beobachtung der Schlagzeilen fällt einem sofort auf: fast jeden Tag eine neue Meldung betreffend Computerviren oder -würmer und der immensen Schäden, die diese auslösen.

Da dieses Thema in den Medien und auch im Alltag so präsent ist möchte ich ein bißchen genauer darauf eingehen und folgende Aspekte näher beleuchten:

1. Geschichte der Viren

2. Arten von Viren

3. aktuelle Beispiele

4. Schutz davor

1. Geschichte der Viren

Die Idee, dass sich Programme ähnlich wie biologische Viren selbstreproduzieren können wurde 1980 von Jürgen Kraus an der Universität Dortmund geboren.

Im Jahre 1984 veröffentlichte der Amerikaner Fred Cohen eine Arbeit mit dem Titel "Computer Viruses - Theory and Experiments", die den Begriff des Computer-Virus erstmals definierte: A "computer virus" is a program that can "infect" other programs by modifying them to include a possible evolved version of itself.

Es dauerte nicht lange bis dann auf den ersten PCs Computerviren erschienen, 1986 wurden Viren entdeckt die einfach zu einem bestimten Zeitpunkt eine Meldung ausgeben sollten. Die nächste Stufe bildeten dann die Stealth-Viren, die gewisse Systemaufrufe des Betriebssystems abfingen und verfälschten.

Die ersten komplexen Viren wurde 1990 entwicklet, sogenannte polymorphe Viren, die sich bei der Verbreitung immer wieder neu verschlüsselten und deswegen die Auffindung durch Anti-Viren Software immens erschwerten.

In den kommenden Jahren stieg die Anzahl der Viren rasant an, da es irgendwie "in" wurde Computerviren zu programmieren, im Jahre 1993 tauchen schon 2-3 NEUE Viren pro Tag auf: So gab es Zeitschriften und Bücher, die komplette Programm-Codes für Viren veröffentlichten. Zudem wurden Viren-Baukästen verbreitet, die es durch einfaches Anklicken von vorgebenen Menüpunkten ermöglichten immer neue Viren zu designen.

1995 tauchte dann der erste Makro-Virus auf, der keine ausführbaren Programme mehr infizierte, sondern Dokumente des Textverarbeitunsprogrammes Word - wodurch sich diese Art auch auf dem Macintosh verbreiten konnte. Angeblich soll der erste Virus dieser neuen Art übrigens von einem Microsoft-Programmierer stammen und wurde als "Beilage" einer Werbe-CD von Microsoft weitergegeben.

In den letzten Jahren finden die Viren vor allem über das Internet und Emails Verbreitung, wodurch sie sich vernetzt vermehren und immensen Schaden anrichten können - zudem entstand eine neue Art: der Wurm. Bisher waren die Programmierer von Anti-Viren Software in der Lage den Vorsprung der Viren relativ rasch einzuholen, es ist allerdings zu befürchten, dass die erfolgreiche Bekämpfung entweder durch immer komplexere Viren verzögert oder durch die rasend schnelle Verbreitung der Viren über das Internet zu spät kommen könnte.

2. Virenkunde - Arten der Viren

- Würmer: verbreiten sich selbständig innerhalb eines Netzwerks, sausen jedoch bevorzugt kreuz und quer durch das Internet, wo sie optimale Bedingungen vorfinden. Im günstigsten Fall besteht ihr Ziel in ihrer endlosen Vermehrung und der Belegung von Speicherressourcen - dadurch sinkt die Rechenleistung eines infizierten PCs. Auch gibt es viele Würmer, deren Code mit den Eigenschaften von Viren kombiniert wurde. Einige haben sogar trojanischische Pferde als Schadfracht mit an Bord.

- Trojaner: bezeichnet im Computer-Jargon ein scheinbar harmloses Programm mit einer verdeckten Schadensfunktion: einem Virus, Wurm oder Spyware. Der Zweck vieler Trojaner ist, unbemerkt sensible Daten wie Passwörter für Homebanking oder Mail-Accounts, Kreditkarten-nummern und ähnliches auszuspähen und zu übermitteln. Eine besonders gefährliche Form des Trojanischen Pferdes sind so genannte Backdoor-Trojaner. Hierbei handelt es sich um Hilfsprogramme, durch die ein Hacker auf fremde Rechner zugreifen kann. Auch der Internet-Wurm Blaster sowie seine Varianten haben Backdoor-Trojaner an Bord.

- Datei-Viren: efallen ausführbare Programme, die in der Regel mit den Dateinamenserweiterungen ".exe" oder ".com" gekennzeichnet sind. Betroffen sind davon vor allem Textverarbeitungssoftware, Teile von Windows oder ähnliche Anwendungen - je nach dem, was der jeweilige Computer-Nutzer auf dem Rechner installiert hat. Beim Start eines infizierten Programms wird das Virus automatisch (mit) ausgeführt und befällt andere Programme. Die Übertragung vollzieht sich über Wechseldatenträger wie CDs sowie über eMail-Anhänge.

- Makroviren: verstecken sich nicht in Programmen, sondern in Word- oder Excel-Dokumenten. Makros werden in einer Office-eigenen Programmiersprache geschrieben; vor allem, um Arbeitsabläufe zu automatisieren. Beim Laden des verseuchten Dokuments beginnt das Virus automatisch mit seiner Schadensroutine. Diese reicht von einfachen Scherzen, wie etwa das Verstecken von Menü-Einträgen, bis hin zum Löschen von Dateien. Hinzu kommt, dass einige Varianten erst an einem bestimmten Tag oder nach einer bestimmten Anzahl von Starts aktiv werden.

- Hoaxes: bedeutet an sich "schlechter Scherz" und wird im Internet für falsche Warnungen vor bösartigen Viren verwendet. Ergänzt wird die Meldung meistens um die Bitte, die eMail an Freunde und Bekannte weiterzuleiten. Wirklich gefährlich werden solche "Scheinviren" erst dann, wenn ein Opfer die empfohlene Schutzmaßnahme wirklich durchführt. Einige dieser Hoaxes fordern den PC-Nutzer zum Beispiel auf, bestimmte und zum Teil wichtige System-Dateien zu löschen.

3. aktuelle Beispiele

Fast täglich kann man neue Schlagzeilen zum Thema Viren und deren immense Schäden auf die Wirtschaft lesen, darum möchte ich hier einige Links zu aktuellen Stories und eigene Erfahrungen einbringen:

"Nachi"-Wurm gegen Bankomaten fuzo.orf.at

Jagd auf Virenautoren - Microsoft setzt hohe Kopfgelder aus Spiegel Online

Sober Virus - Richtige Sprache wurmt E-Mail-Nutzer Spiegel Online

eigene Erfahrungen:

Wurm: Bei meinem Ferialjob bei der Firma Sony im Sommer dieses Jahres mußte ich erleben wie für einige Zeit sämtliche PCs abgeschalten werden mussten und die Administratoren stundenlang gegen die weitere Verbreitung und Schutz vor dem Wurm "Blaster" kämpften. Damit konnte für einige Zeit nicht mehr mit dem PC gearbeitet werden, was in der heutigen Zeit in gewissen Branchen gleich einem Stillstand der Arbeit kommt.

Welcher volkswirtschaftliche Schaden durch solche Viren angerichtet werden kann ist nahezu unvorstellbar, wenn man sich die Kosten der verlorengegangenen Arbeitsstunden in den Firmen ausrechnet.

Hoax: Vor kurzem habe ich selbst ein Email mit folgendem Inhalt erhalten:

Hallo ihr Lieben!

bitte mal Systeme checken... das ist kein fake oder Scherz!

Nach einer Warnung vor einem "schlafenden Virus" habe i c h diesen Virus auf meinem Rechner gefunden und jetzt gelöscht - ohne ihn zu öffnen! Er wird wohl von vielen Virenprogrammen nicht erkannt und aktiviert sich zu einem späteren Zeitpunkt. Er verbreitet sich durch Emails, infiltriert C:\WINNT\system32 und löscht - wenn er sich aktiviert - alle Dateien/Ordner auf der Festplatte.

Ich bitte alle, die in den letzten Monaten von mir eine mail bekommen haben, ihn zu suchen und ggf. zu löschen. Dabei wie folgt verfahren:

Auf "Start" klicken, dann "Suchen", "Dateien/Ordner", Name: jdbgmgr.exe

Ist der Rechner infiziert erscheint die Datei im Ergebnisfeld.

AUF KEINEN FALL ÖFFNEN! (durch Doppelklick oder ausführen) sondern wie folgt verfahren:

"Bearbeiten"

"Alles Markieren" (es steht nur diese Datei im Ergebnisfeld) und die Datei löschen.

Dann auf jeden Fall noch den Papierkorb leeren.

Wenn die Datei gefunden wurde, alle Empfänger/Innen von Emails der letzten Monaten informieren.

Diese Virenwarnung hab ich auch von anderen bekommen. Ich hatte den Virus auch. Also bitte Ernst nehmen und weiterleiten.

Habe den Virus eben gelöscht!!!! Unter Garantie habt ihr den auch! Also seht nach. Geht ganz schnell!

Bei meiner Suche auf der Hoaxes HP der Universität Berlin (mehr dazu unter "Schutz vor Viren") fand ich heraus, dass es sich tatsächlich um eine falsche Virenwarnung handelt, die zum Löschen einer Datei des Internet-Explorers auffordert (JDBGMGR.EXE enthält den Microsoft Debugger Registrar für Java) und dadurch auf nahezu jedem PC installiert ist.

So kann es passieren, dass unerfahrene User eine Systemdatei ihres Betriebssystems löschen und dadurch selbst Schaden auslösen.

4. Schutz vor Viren

der einfachste Tipp ist zuerst einmal Gewohnheiten umzustellen: keine Emails mit Anhang öffnen, außer man wird vorher davon in Kenntnis gesetzt dieses Email zu bekommen. Viren sind so schlau gespeicherte Emails nach Titel und Inhalt zu durchsuchen und diese dann zur Verbreitung zu verwenden.

Wenn man Microsoft Windows verwendet, immer alle aktuellen Patches und Sicherheitsupdates einspielen, erfordert allerdings viel Zeit und Administratorkenntnisse. Wichtig: Microsoft versendet keine Updates oder Patches per Email, alles ist ein solches Mail mit 99,99%-iger Sicherheit immer selbst ein Virus - Anhang auf keinen Fall installieren.

Keine illegalen Programme aus dem Internet herunterladen, die enthalten oft Viren und infizieren den PC bei Ausführung.

Immer einen Virenkiller verwenden, der das System schützt und den PC schon vor der Infizierung sicher halten.

Einige nützliche und/oder interessante Links:

Quellen: Computerviren von Günter Frhr. von Gravenreuth, diverse Quellen im Internet

... link

(0 comments)

... comment

|

|

|

Online for 7922 days

Last update: 2004.01.29, 16:40

You're not logged in ... login

Juli 2025 |

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|

|

|

|

|

|

Hallo Michael,

du hast...

Hallo Michael,

du hast sicher recht, dass sich seit...

by tobias.sporer.salzburg (2004.01.29, 16:40)

Hy Tobias!

Habe deinen Link auf meinem Blog schon länger...

by michael.baumgaertner.salzburg (2004.01.24, 12:54)

Die Theorie der langen...

1. Einleitung

2. Die Theorie von Kondratieff

3. Was...

by tobias.sporer.salzburg (2004.01.19, 13:02)

Die Kondratieff-Zyklen

Nikolai Dmitrievich Kondratieff stellt die Theorie...

by tobias.sporer.salzburg (2004.01.17, 12:15)

Frohe Weihnachten

ich wünsche allen Teilnehmern frohe Weihnachten...

by tobias.sporer.salzburg (2003.12.24, 11:06)

|