Montag, 30. Januar 2006

Netzwerktools

Eva.Barbier.Uni-Linz, 00:43h

ping

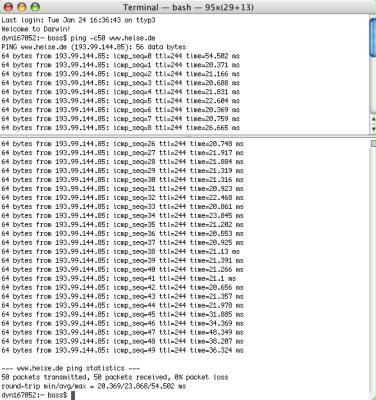

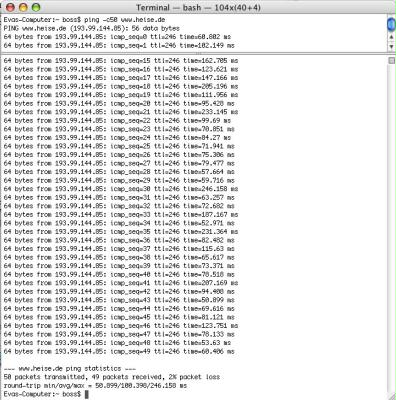

Beim ping werden Signale (packets) zu einem anderen Computer geschickt und geschaut ob diese bzw. ein 'Echo' zurückgesendet wird. Wenn alle Signale ohne Echo bleiben, dann ist der Computer nicht angeschlossen oder für den Benutzer nicht erreichbar. Das heißt, dieses Feature überprüft ob eine Computer am Internet angeschlossen ist oder nicht bzw. ob ein Server erreichbar ist.Zur besseren Veranschaulichung hier ein durchgeführte ping abfrage der IP Adresse www.heise.de an zwei verschiedenen Tagen ergab folgende Ergebnisse:

Im Vergleich der beiden Tage ist kaum ein Unterschied zu erkennen, dh. in beiden Fällen reagiert der Server und schickt die Packete zu nahezu 100% zurück in ungefähr gleicher Zeit.

traceroute

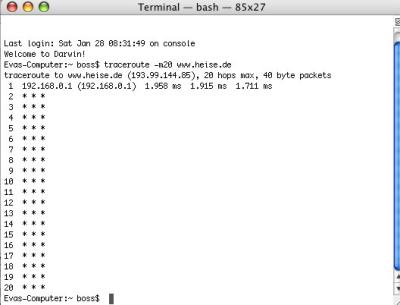

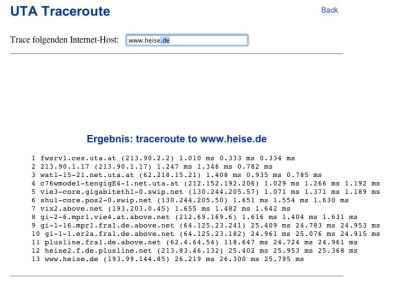

Mit einer Traceroute Abfrage wird der Weg der das Signal vom Computer zum Internet Service Provider (IPS) und dann zu deren Provider verfolgt bis es den 'backbone' Provider erreicht hat. Das kann einen oder mehrer Schritte gehen und kann dann wieder den Weg zurück darstellen. Damit wird lediglich die Verbindung überprüft.Auch diese Abfrage wurde an zwei verschiedenen Tagen durchgeführt bzw. auch über ein webtool Webtool und kam zu folgenden Ergebnissen

24.1.06

28.1.06

Übers Webtool

Der Unterschied bei den Abfragen im Vergleich von den Ergebnissen an den unterschiedlichen Tagen würde ich so erklären, dass ich am 28.1.06 (Wochenende) keine Verbindung aufbauen konnte.

Wenn ich die Eingabe im Webtool mit dem der im Terminal vergleiche, ist das im Webtool insofern einfacher, da ich hier keinen Commandobezeichnung kennen muss, sondern muss nur die entsprechende URL eingeben. Das Ergebnis ist das gleiche.

portscan

Der Portscan von "Security Scan" meines Rechners über das Webtool ergab eine Sicherheitslücke. Bei meiner Recherche zu meiner Sicherheitslücke habe ich folgendes herausgefunden:Meine Firewall fängt keine ICMP-Pakete ab - was auf meine Konfiguration zurückzuführen ist - die ausgenützt werden kann um mit speziellen Programmen über Shell-Komandos via ICMP zu übertragen.

Meine Lücke ist keine einzigartige sondern viele Filter-Firewall-Konfigurationen ICMP-Traffic verursachen diese.

... link (0 comments) ... comment

Sonntag, 18. Dezember 2005

Digitale audiovisuelle Medien heute und morgen

Eva.Barbier.Uni-Linz, 23:33h

Bei meiner Recherche durch das Internet habe ich mich grundlegend auf digital erstellte Medien konzentriert. Zwar bieten zum Beispiel der ORF Oberösterreich unter ooe.orf.at in Kooperation mit Liwest das Service an, sich „Oberösterreich Heute“ jederzeit über das Internet ansehen zu können, aber dieses Service ist nur die Digitalisierung eines analog erstellten Filmes, genauso würde ich Internet Radios ansehen.

Als einer der ersten „Erfinder“ von digitalen Medien könnte die Firma Apple angesehen werden, die schon seit einigen Jahren mit „Quick Time“ ein Medium zum Anzeigen digital erstellter Medien anbietet. Auf der deutschen Website von Apple (www.apple.de)

findet man auch den Trailer zum Film „Ice Age 2“. Dieser Film ist genau wie schon der erste Teil vollkommen digital animiert und setzt wieder neue Maßstäbe in der digitalen Animationskunst. Auch der gerade in den österreichischen Kinos angelaufene Film „King Kong“ setzt zu einem großen Teil auf digitale Animation. Aber nicht nur die Unterhaltungsindustrie benutzt digitale Medien, auch in der Werbebranche kommt dieses Medium immer stärker zum Einsatz. Um bei Apple zu bleiben, kann man sich auf www.apple.com ein Quick Time VR (Virtual Reality) Movie des G4 Powerbooks ansehen, kann dieses drehen und wenden und aus allen wichtigen Winkeln genau begutacht. All diese Medien sind digital erstellt, abgespeichert und werden dann abgespielt.

Viel interessanter wird es aber wenn ein Rechner direkt die ihm zur Verfügung gestellten Daten digital verarbeitet und diese dann in Ton oder Bild ausgibt. Ein Beispiel dafür ist das gratis WebSpeech 4 Plugin der Firma Logox (link WebSpeech). Mittels dieses Plugins für den Internet Explorer liest einem eine Stimme aus dem PC den markierten Text einer Website vor. Dabei besteht die Möglichkeit zwischen verschiedenen Stimmen zu wählen, die sogar verschiedene Akzente wie zum Beispiel Hessisch oder Schwäbisch konnten, österreichischen Dialekt konnte ich leider noch keinen finden. Auch wenn die Stimmen noch etwas „blechern“ klingen, und die Sätze eher holprig als flüssig klingen, versteht man das Vorgelesene meist ohne Probleme.

Zukünftig könnte oder wird diese „Übersetzung“ von Daten in audiovisuelle Form noch ganz andere Maßstäbe annehmen. Denkbar wäre eine Suchmaschine in Form einer Bibliothek, durch die man mittels einer VR-Brille spazieren kann und die Treffer in Form von Büchern in Regalen dargestellt werden. Der User greift mit einem Datenhandschuh nach dem Buch und kann in diesem die auf der Website veröffentlichten Daten durchblättern, genau so wie er in einem realen Buch blättern kann. Genauso kann der User durch ein virtuelles Shoppingcenter gehen, dort einkaufen, bezahlen und dann warten bis die eben „bestellten“ Waren geliefert werden. Auf die Geschäftswelt bezogen wäre es viel einfacher sich in einem virtuellen Besprechungsraum zu treffen und zu verhandeln, in Wirklichkeit muss keiner der Sitzungsteilnehmer seinen Schreibtisch verlassen und sitzt den anderen aber doch Auge in Auge gegenüber.

Der Markt für diese Anwendungen scheint grenzenlos zu sein, Aufgaben können wie gesagt von einfachen Suchmaschinen über Einkaufen von Waren bis hin zur Operation eines Patienten in New York durch einen Chirurgen in Sydney, der vor sich ein 3 dimensionales digitales Abbild des Patienten hat ihn „operiert“ und dabei einem Roboter in New York die Befehle für den korrekten Schnitt gibt, gehen.

Welch enormes finanzielles Potential diese audiovisuelle Darstellung von Daten in sich birgt, kann so glaube ich noch nicht erahnt werden, auch die Auswirkungen auf unsere Kultur und Gesellschaft wären interessant näher zu beleuchten.

Ich sehe Virtual Reality für jedermann als den nächsten großen Schritt im Bereich der digitalen Audiovisualisierung von Medien und Daten und ich bin der Meinung, dass wir erste Grundzüge dieses Sektors schon in naher Zukunft erleben werden, die Chancen und Risiken dieses Fortschrittes gehören aber sehr genau abgewogen – auch wenn es nicht zu verhindern sein wird dass es so weit kommen wird.

Als einer der ersten „Erfinder“ von digitalen Medien könnte die Firma Apple angesehen werden, die schon seit einigen Jahren mit „Quick Time“ ein Medium zum Anzeigen digital erstellter Medien anbietet. Auf der deutschen Website von Apple (www.apple.de)

findet man auch den Trailer zum Film „Ice Age 2“. Dieser Film ist genau wie schon der erste Teil vollkommen digital animiert und setzt wieder neue Maßstäbe in der digitalen Animationskunst. Auch der gerade in den österreichischen Kinos angelaufene Film „King Kong“ setzt zu einem großen Teil auf digitale Animation. Aber nicht nur die Unterhaltungsindustrie benutzt digitale Medien, auch in der Werbebranche kommt dieses Medium immer stärker zum Einsatz. Um bei Apple zu bleiben, kann man sich auf www.apple.com ein Quick Time VR (Virtual Reality) Movie des G4 Powerbooks ansehen, kann dieses drehen und wenden und aus allen wichtigen Winkeln genau begutacht. All diese Medien sind digital erstellt, abgespeichert und werden dann abgespielt.

Viel interessanter wird es aber wenn ein Rechner direkt die ihm zur Verfügung gestellten Daten digital verarbeitet und diese dann in Ton oder Bild ausgibt. Ein Beispiel dafür ist das gratis WebSpeech 4 Plugin der Firma Logox (link WebSpeech). Mittels dieses Plugins für den Internet Explorer liest einem eine Stimme aus dem PC den markierten Text einer Website vor. Dabei besteht die Möglichkeit zwischen verschiedenen Stimmen zu wählen, die sogar verschiedene Akzente wie zum Beispiel Hessisch oder Schwäbisch konnten, österreichischen Dialekt konnte ich leider noch keinen finden. Auch wenn die Stimmen noch etwas „blechern“ klingen, und die Sätze eher holprig als flüssig klingen, versteht man das Vorgelesene meist ohne Probleme.

Zukünftig könnte oder wird diese „Übersetzung“ von Daten in audiovisuelle Form noch ganz andere Maßstäbe annehmen. Denkbar wäre eine Suchmaschine in Form einer Bibliothek, durch die man mittels einer VR-Brille spazieren kann und die Treffer in Form von Büchern in Regalen dargestellt werden. Der User greift mit einem Datenhandschuh nach dem Buch und kann in diesem die auf der Website veröffentlichten Daten durchblättern, genau so wie er in einem realen Buch blättern kann. Genauso kann der User durch ein virtuelles Shoppingcenter gehen, dort einkaufen, bezahlen und dann warten bis die eben „bestellten“ Waren geliefert werden. Auf die Geschäftswelt bezogen wäre es viel einfacher sich in einem virtuellen Besprechungsraum zu treffen und zu verhandeln, in Wirklichkeit muss keiner der Sitzungsteilnehmer seinen Schreibtisch verlassen und sitzt den anderen aber doch Auge in Auge gegenüber.

Der Markt für diese Anwendungen scheint grenzenlos zu sein, Aufgaben können wie gesagt von einfachen Suchmaschinen über Einkaufen von Waren bis hin zur Operation eines Patienten in New York durch einen Chirurgen in Sydney, der vor sich ein 3 dimensionales digitales Abbild des Patienten hat ihn „operiert“ und dabei einem Roboter in New York die Befehle für den korrekten Schnitt gibt, gehen.

Welch enormes finanzielles Potential diese audiovisuelle Darstellung von Daten in sich birgt, kann so glaube ich noch nicht erahnt werden, auch die Auswirkungen auf unsere Kultur und Gesellschaft wären interessant näher zu beleuchten.

Ich sehe Virtual Reality für jedermann als den nächsten großen Schritt im Bereich der digitalen Audiovisualisierung von Medien und Daten und ich bin der Meinung, dass wir erste Grundzüge dieses Sektors schon in naher Zukunft erleben werden, die Chancen und Risiken dieses Fortschrittes gehören aber sehr genau abgewogen – auch wenn es nicht zu verhindern sein wird dass es so weit kommen wird.

... link (0 comments) ... comment

Mittwoch, 30. November 2005

Sicherheit im Netz

Eva.Barbier.Uni-Linz, 11:49h

Für viele von uns ist das Internet und deren Anwendung ein nicht wegzudenkendes Medium. Dabei werden täglich unzählige Informationen ausgetauscht, die teilweise für jeden frei zugänglich sind, wie ich hier kurz anhand eines Beispieles erklären möchte. Da für einige User, besonders beim Austausch von sensiblen Daten, die Garantie der Sicherheit des Transfers doch ein Thema ist, haben Verschlüsselungssysteme wie die Krypthografie eine große Bedeutung, um den Datenmissbrauch zu verhindern.

Anhand des ISO/OSI Schichtmodell Aufbaus wird schnell ersichtlich wie der Eingriff ermöglicht wird. Daher möchte ich kurz den Aufbau erklären.

siehe:

www.at-mix.de

Das Theoretisches Modell, das die Kommunikation zwischen Rechnern bzw. Stationen in einem Netzwerk beschreibt und dabei sieben verschiedene Schichten der Kommunikation darstellt.

Schicht 1: Hier ist das physikalische Medium gemeint, also das Kabel bzw. die Funkwellen.

Schicht 2-4 sind dann für den Transport zuständig. Hier ist auch das bekannte TCP/IP Protokoll zu Hause, dass fast jeder Internetbenutzer verwendet.

Die darüber liegenden Schichten 5-7 sind nicht mehr sehr interessant, da es dort um die Datendarstellung und die Programme selbst wie FTP, Web, Mail, Telnet, usw. geht.

Schicht 1:

Das einzige abhörsichere Medium ist ein Glasfaserkabel. Da jede Beschädigung dieses Kabels sofort bemerkt werden würde, können diese nicht abgehört werden. In der damaligen DDR haben sie aber auch die abgehört. Wie? Ganz einfach. In den Relais-Stationen gibt es Verstärker (das Signal muß ja nach einer gewissen Distanz wieder verstärkt und gesäubert werden). Diese Verstärker sind natürlich nicht abhörsicher.

Alle anderen Medien sind leicht abhörbar, besonders WLAN-Funkwellen. Dafür braucht man eigentlich nur eine beliebiege Empfangsstation bzw eine Antenne.

Schicht 2:

Hier ist die MAC Adresse zu Hause. MAC bedeutet Media Access Control und gibt jeder Netzwerkkarte weltweit (ohne die geht ja bekanntlich nix mit Netzwerk) eine einzigartige Nummer. Diese Nummer besteht aus 6x 2stelligen Hexadecimal-Nummern wobei die ersten 3 Paare den Hersteller ausmachen.

Hersteller herausfinden: Unter Windows in die Eingabeaufforderung gehen und "ipconfig /all" tippen, die ersten 3 Paare notieren und unter nachschauen

Schicht 3:

In dieser Schicht geht es um die Übertragung. Hier muß unbedingt das Wort routing fallen, da hier der Weg gewählt wird. Diese Schicht 3 hat im Internet mehrere Funktionen und wird daher meistens wiederum in 3 Schichten geteilt, in denen je nach Ebene (LAN, WLAN) bestimmte Aufgaben erledigt werden. Hier ist die IP Adresse zu Hause.

Schicht 4:

Der Transport Layer stellt sicher daß alle Datenpakete den richtigen Empfänger erreichen. In dieser Schicht ist TCP zu Hause und stellt sicher, dass die Datenpakete auch wirklich ankommen. Sollte also ein Paket nicht bestätigt werden, wird dieses solange wiederholt, bist es funktioniert. Bei zB Live Übertragungen ist dies natürlich nicht gewünscht und so gibt es neben TCP ein anderes Protokoll im Internet, genannt UDP, welches besonders für Echtzeit Übertragungen sehr gut geeignet ist.

Bei dieser letzten Schicht ist man bei dem angelangt, wo die Abhörung begründet ist, denn genau die oben beschriebenen Pakete sind einzeln in einem Netzwerk ganz leicht abhörbar.

ein Beispiel:

Das Abhören eines GMX-Passwortes

(GMX deswegen, weil es einer der wenigen Email Anbietern ist, der noch immer nicht auf https https umgestellt hat, also die Passwörter unverschlüsselt herumschickt!)

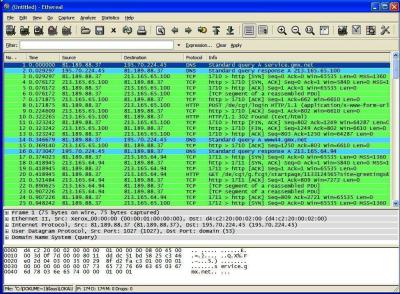

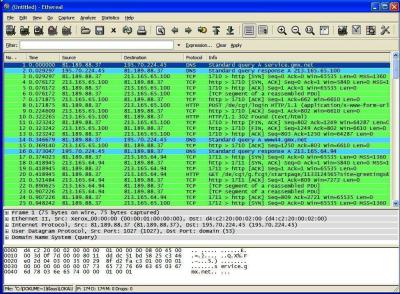

Mit dem auf www.etherreal.com zum gratis Download angebotenen Programm Etherreal ist es nur noch ein einfaches Spiel. Dieses Programm kann in einem Netzwerk Pakete abhören und speichern. Nach dem Abspeichern können die Pakete einzeln durchsucht werden, bzw so genannte POST-Pakete (post kommt hier von posten, also hinschreiben) gesucht werden.

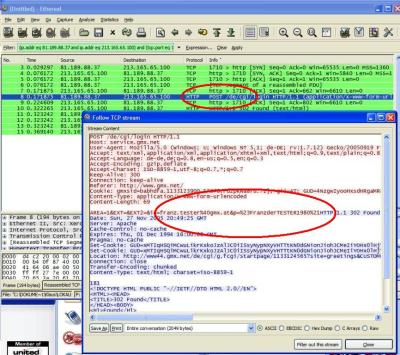

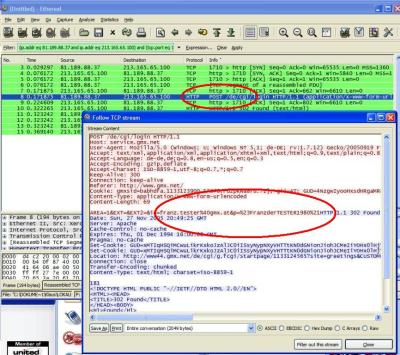

Im Beispiel hab ich einen GMX-Account mit folgenden Ausprägungen angelegt:

Franz Tester

franz.tester@gmx.at

Wenn man das Programm anwendet kommt man nach dem Sniffen zu folgender Liste der gespeicherten Pakete.

In der folgenden Abbildung ist das gefundene POST-Paket, mein Test GMX-Account mit seiner Email Adresse und Passwort (Franz der Tester1980) markiert.

Wie dieses Beispiel zeigt ist es sehr einfach - sogar für einen Laien - in die Privatsphäre einzudringen und Daten zu erfassen. Bei jeder Übermittlung von zum Beispiel Passwörtern über das Internet, kann man sich nicht sicher sein, welchen Weg diese gehen. Dafür gibt es bereits Methoden die Klartextübertragung Verschlüsseln und somit nicht mehr so einfach lesbar machen.

Anhand des ISO/OSI Schichtmodell Aufbaus wird schnell ersichtlich wie der Eingriff ermöglicht wird. Daher möchte ich kurz den Aufbau erklären.

ISO/OSI Schichtmodell

OSI - Referenzmodell, OSI/ISO - Modell.siehe:

www.at-mix.de

Das Theoretisches Modell, das die Kommunikation zwischen Rechnern bzw. Stationen in einem Netzwerk beschreibt und dabei sieben verschiedene Schichten der Kommunikation darstellt.

Schicht 1: Hier ist das physikalische Medium gemeint, also das Kabel bzw. die Funkwellen.

Schicht 2-4 sind dann für den Transport zuständig. Hier ist auch das bekannte TCP/IP Protokoll zu Hause, dass fast jeder Internetbenutzer verwendet.

Die darüber liegenden Schichten 5-7 sind nicht mehr sehr interessant, da es dort um die Datendarstellung und die Programme selbst wie FTP, Web, Mail, Telnet, usw. geht.

Schicht 1:

Das einzige abhörsichere Medium ist ein Glasfaserkabel. Da jede Beschädigung dieses Kabels sofort bemerkt werden würde, können diese nicht abgehört werden. In der damaligen DDR haben sie aber auch die abgehört. Wie? Ganz einfach. In den Relais-Stationen gibt es Verstärker (das Signal muß ja nach einer gewissen Distanz wieder verstärkt und gesäubert werden). Diese Verstärker sind natürlich nicht abhörsicher.

Alle anderen Medien sind leicht abhörbar, besonders WLAN-Funkwellen. Dafür braucht man eigentlich nur eine beliebiege Empfangsstation bzw eine Antenne.

Schicht 2:

Hier ist die MAC Adresse zu Hause. MAC bedeutet Media Access Control und gibt jeder Netzwerkkarte weltweit (ohne die geht ja bekanntlich nix mit Netzwerk) eine einzigartige Nummer. Diese Nummer besteht aus 6x 2stelligen Hexadecimal-Nummern wobei die ersten 3 Paare den Hersteller ausmachen.

Hersteller herausfinden: Unter Windows in die Eingabeaufforderung gehen und "ipconfig /all" tippen, die ersten 3 Paare notieren und unter nachschauen

Schicht 3:

In dieser Schicht geht es um die Übertragung. Hier muß unbedingt das Wort routing fallen, da hier der Weg gewählt wird. Diese Schicht 3 hat im Internet mehrere Funktionen und wird daher meistens wiederum in 3 Schichten geteilt, in denen je nach Ebene (LAN, WLAN) bestimmte Aufgaben erledigt werden. Hier ist die IP Adresse zu Hause.

Schicht 4:

Der Transport Layer stellt sicher daß alle Datenpakete den richtigen Empfänger erreichen. In dieser Schicht ist TCP zu Hause und stellt sicher, dass die Datenpakete auch wirklich ankommen. Sollte also ein Paket nicht bestätigt werden, wird dieses solange wiederholt, bist es funktioniert. Bei zB Live Übertragungen ist dies natürlich nicht gewünscht und so gibt es neben TCP ein anderes Protokoll im Internet, genannt UDP, welches besonders für Echtzeit Übertragungen sehr gut geeignet ist.

Bei dieser letzten Schicht ist man bei dem angelangt, wo die Abhörung begründet ist, denn genau die oben beschriebenen Pakete sind einzeln in einem Netzwerk ganz leicht abhörbar.

ein Beispiel:

Das Abhören eines GMX-Passwortes

(GMX deswegen, weil es einer der wenigen Email Anbietern ist, der noch immer nicht auf https https umgestellt hat, also die Passwörter unverschlüsselt herumschickt!)

Mit dem auf www.etherreal.com zum gratis Download angebotenen Programm Etherreal ist es nur noch ein einfaches Spiel. Dieses Programm kann in einem Netzwerk Pakete abhören und speichern. Nach dem Abspeichern können die Pakete einzeln durchsucht werden, bzw so genannte POST-Pakete (post kommt hier von posten, also hinschreiben) gesucht werden.

Im Beispiel hab ich einen GMX-Account mit folgenden Ausprägungen angelegt:

Franz Tester

franz.tester@gmx.at

Wenn man das Programm anwendet kommt man nach dem Sniffen zu folgender Liste der gespeicherten Pakete.

In der folgenden Abbildung ist das gefundene POST-Paket, mein Test GMX-Account mit seiner Email Adresse und Passwort (Franz der Tester1980) markiert.

Wie dieses Beispiel zeigt ist es sehr einfach - sogar für einen Laien - in die Privatsphäre einzudringen und Daten zu erfassen. Bei jeder Übermittlung von zum Beispiel Passwörtern über das Internet, kann man sich nicht sicher sein, welchen Weg diese gehen. Dafür gibt es bereits Methoden die Klartextübertragung Verschlüsseln und somit nicht mehr so einfach lesbar machen.

... link (1 comment) ... comment

Online for 6765 days

Last update: 2006.01.30, 00:43

Last update: 2006.01.30, 00:43

status

You're not logged in ... login

menu

search

calendar

Mai 2024 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

||

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

||

recent updates

Netzwerktools

ping Beim ping werden Signale (packets) zu einem anderen...

ping Beim ping werden Signale (packets) zu einem anderen...

by Eva.Barbier.Uni-Linz (2006.01.30, 00:43)

Digitale audiovisuelle...

Bei meiner Recherche durch das Internet habe ich mich...

Bei meiner Recherche durch das Internet habe ich mich...

by Eva.Barbier.Uni-Linz (2005.12.18, 23:42)

Etherreal

Das Ganze hört sich spannend an, ist aber "lediglich"...

Das Ganze hört sich spannend an, ist aber "lediglich"...

by rene.milich.salzburg (2005.11.30, 18:54)

Sicherheit im Netz

Für viele von uns ist das Internet und deren Anwendung...

Für viele von uns ist das Internet und deren Anwendung...

by Eva.Barbier.Uni-Linz (2005.11.30, 13:03)

Weblogs – einer...

Bisher wurde auf eine sehr einseitige Art und Weise...

Bisher wurde auf eine sehr einseitige Art und Weise...

by Eva.Barbier.Uni-Linz (2005.11.24, 22:47)