Mittwoch, 30. November 2005

Sicherheit im Netz

Eva.Barbier.Uni-Linz, 11:49h

Für viele von uns ist das Internet und deren Anwendung ein nicht wegzudenkendes Medium. Dabei werden täglich unzählige Informationen ausgetauscht, die teilweise für jeden frei zugänglich sind, wie ich hier kurz anhand eines Beispieles erklären möchte. Da für einige User, besonders beim Austausch von sensiblen Daten, die Garantie der Sicherheit des Transfers doch ein Thema ist, haben Verschlüsselungssysteme wie die Krypthografie eine große Bedeutung, um den Datenmissbrauch zu verhindern.

Anhand des ISO/OSI Schichtmodell Aufbaus wird schnell ersichtlich wie der Eingriff ermöglicht wird. Daher möchte ich kurz den Aufbau erklären.

siehe:

www.at-mix.de

Das Theoretisches Modell, das die Kommunikation zwischen Rechnern bzw. Stationen in einem Netzwerk beschreibt und dabei sieben verschiedene Schichten der Kommunikation darstellt.

Schicht 1: Hier ist das physikalische Medium gemeint, also das Kabel bzw. die Funkwellen.

Schicht 2-4 sind dann für den Transport zuständig. Hier ist auch das bekannte TCP/IP Protokoll zu Hause, dass fast jeder Internetbenutzer verwendet.

Die darüber liegenden Schichten 5-7 sind nicht mehr sehr interessant, da es dort um die Datendarstellung und die Programme selbst wie FTP, Web, Mail, Telnet, usw. geht.

Schicht 1:

Das einzige abhörsichere Medium ist ein Glasfaserkabel. Da jede Beschädigung dieses Kabels sofort bemerkt werden würde, können diese nicht abgehört werden. In der damaligen DDR haben sie aber auch die abgehört. Wie? Ganz einfach. In den Relais-Stationen gibt es Verstärker (das Signal muß ja nach einer gewissen Distanz wieder verstärkt und gesäubert werden). Diese Verstärker sind natürlich nicht abhörsicher.

Alle anderen Medien sind leicht abhörbar, besonders WLAN-Funkwellen. Dafür braucht man eigentlich nur eine beliebiege Empfangsstation bzw eine Antenne.

Schicht 2:

Hier ist die MAC Adresse zu Hause. MAC bedeutet Media Access Control und gibt jeder Netzwerkkarte weltweit (ohne die geht ja bekanntlich nix mit Netzwerk) eine einzigartige Nummer. Diese Nummer besteht aus 6x 2stelligen Hexadecimal-Nummern wobei die ersten 3 Paare den Hersteller ausmachen.

Hersteller herausfinden: Unter Windows in die Eingabeaufforderung gehen und "ipconfig /all" tippen, die ersten 3 Paare notieren und unter nachschauen

Schicht 3:

In dieser Schicht geht es um die Übertragung. Hier muß unbedingt das Wort routing fallen, da hier der Weg gewählt wird. Diese Schicht 3 hat im Internet mehrere Funktionen und wird daher meistens wiederum in 3 Schichten geteilt, in denen je nach Ebene (LAN, WLAN) bestimmte Aufgaben erledigt werden. Hier ist die IP Adresse zu Hause.

Schicht 4:

Der Transport Layer stellt sicher daß alle Datenpakete den richtigen Empfänger erreichen. In dieser Schicht ist TCP zu Hause und stellt sicher, dass die Datenpakete auch wirklich ankommen. Sollte also ein Paket nicht bestätigt werden, wird dieses solange wiederholt, bist es funktioniert. Bei zB Live Übertragungen ist dies natürlich nicht gewünscht und so gibt es neben TCP ein anderes Protokoll im Internet, genannt UDP, welches besonders für Echtzeit Übertragungen sehr gut geeignet ist.

Bei dieser letzten Schicht ist man bei dem angelangt, wo die Abhörung begründet ist, denn genau die oben beschriebenen Pakete sind einzeln in einem Netzwerk ganz leicht abhörbar.

ein Beispiel:

Das Abhören eines GMX-Passwortes

(GMX deswegen, weil es einer der wenigen Email Anbietern ist, der noch immer nicht auf https https umgestellt hat, also die Passwörter unverschlüsselt herumschickt!)

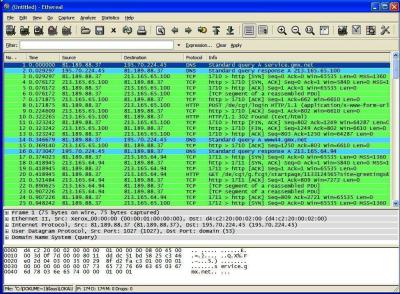

Mit dem auf www.etherreal.com zum gratis Download angebotenen Programm Etherreal ist es nur noch ein einfaches Spiel. Dieses Programm kann in einem Netzwerk Pakete abhören und speichern. Nach dem Abspeichern können die Pakete einzeln durchsucht werden, bzw so genannte POST-Pakete (post kommt hier von posten, also hinschreiben) gesucht werden.

Im Beispiel hab ich einen GMX-Account mit folgenden Ausprägungen angelegt:

Franz Tester

franz.tester@gmx.at

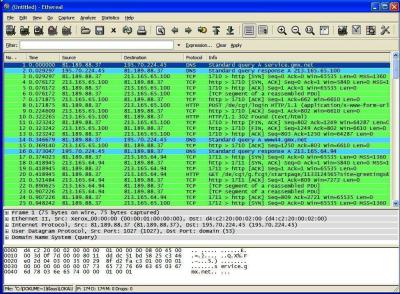

Wenn man das Programm anwendet kommt man nach dem Sniffen zu folgender Liste der gespeicherten Pakete.

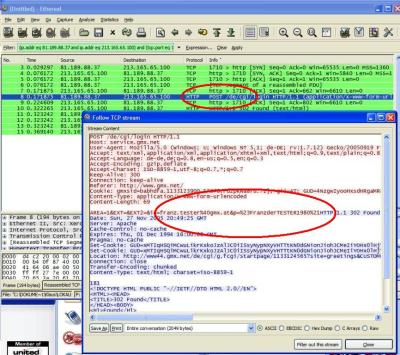

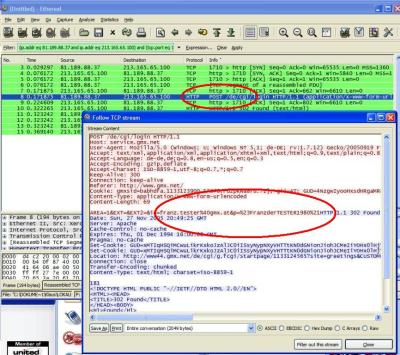

In der folgenden Abbildung ist das gefundene POST-Paket, mein Test GMX-Account mit seiner Email Adresse und Passwort (Franz der Tester1980) markiert.

Wie dieses Beispiel zeigt ist es sehr einfach - sogar für einen Laien - in die Privatsphäre einzudringen und Daten zu erfassen. Bei jeder Übermittlung von zum Beispiel Passwörtern über das Internet, kann man sich nicht sicher sein, welchen Weg diese gehen. Dafür gibt es bereits Methoden die Klartextübertragung Verschlüsseln und somit nicht mehr so einfach lesbar machen.

Anhand des ISO/OSI Schichtmodell Aufbaus wird schnell ersichtlich wie der Eingriff ermöglicht wird. Daher möchte ich kurz den Aufbau erklären.

ISO/OSI Schichtmodell

OSI - Referenzmodell, OSI/ISO - Modell.siehe:

www.at-mix.de

Das Theoretisches Modell, das die Kommunikation zwischen Rechnern bzw. Stationen in einem Netzwerk beschreibt und dabei sieben verschiedene Schichten der Kommunikation darstellt.

Schicht 1: Hier ist das physikalische Medium gemeint, also das Kabel bzw. die Funkwellen.

Schicht 2-4 sind dann für den Transport zuständig. Hier ist auch das bekannte TCP/IP Protokoll zu Hause, dass fast jeder Internetbenutzer verwendet.

Die darüber liegenden Schichten 5-7 sind nicht mehr sehr interessant, da es dort um die Datendarstellung und die Programme selbst wie FTP, Web, Mail, Telnet, usw. geht.

Schicht 1:

Das einzige abhörsichere Medium ist ein Glasfaserkabel. Da jede Beschädigung dieses Kabels sofort bemerkt werden würde, können diese nicht abgehört werden. In der damaligen DDR haben sie aber auch die abgehört. Wie? Ganz einfach. In den Relais-Stationen gibt es Verstärker (das Signal muß ja nach einer gewissen Distanz wieder verstärkt und gesäubert werden). Diese Verstärker sind natürlich nicht abhörsicher.

Alle anderen Medien sind leicht abhörbar, besonders WLAN-Funkwellen. Dafür braucht man eigentlich nur eine beliebiege Empfangsstation bzw eine Antenne.

Schicht 2:

Hier ist die MAC Adresse zu Hause. MAC bedeutet Media Access Control und gibt jeder Netzwerkkarte weltweit (ohne die geht ja bekanntlich nix mit Netzwerk) eine einzigartige Nummer. Diese Nummer besteht aus 6x 2stelligen Hexadecimal-Nummern wobei die ersten 3 Paare den Hersteller ausmachen.

Hersteller herausfinden: Unter Windows in die Eingabeaufforderung gehen und "ipconfig /all" tippen, die ersten 3 Paare notieren und unter nachschauen

Schicht 3:

In dieser Schicht geht es um die Übertragung. Hier muß unbedingt das Wort routing fallen, da hier der Weg gewählt wird. Diese Schicht 3 hat im Internet mehrere Funktionen und wird daher meistens wiederum in 3 Schichten geteilt, in denen je nach Ebene (LAN, WLAN) bestimmte Aufgaben erledigt werden. Hier ist die IP Adresse zu Hause.

Schicht 4:

Der Transport Layer stellt sicher daß alle Datenpakete den richtigen Empfänger erreichen. In dieser Schicht ist TCP zu Hause und stellt sicher, dass die Datenpakete auch wirklich ankommen. Sollte also ein Paket nicht bestätigt werden, wird dieses solange wiederholt, bist es funktioniert. Bei zB Live Übertragungen ist dies natürlich nicht gewünscht und so gibt es neben TCP ein anderes Protokoll im Internet, genannt UDP, welches besonders für Echtzeit Übertragungen sehr gut geeignet ist.

Bei dieser letzten Schicht ist man bei dem angelangt, wo die Abhörung begründet ist, denn genau die oben beschriebenen Pakete sind einzeln in einem Netzwerk ganz leicht abhörbar.

ein Beispiel:

Das Abhören eines GMX-Passwortes

(GMX deswegen, weil es einer der wenigen Email Anbietern ist, der noch immer nicht auf https https umgestellt hat, also die Passwörter unverschlüsselt herumschickt!)

Mit dem auf www.etherreal.com zum gratis Download angebotenen Programm Etherreal ist es nur noch ein einfaches Spiel. Dieses Programm kann in einem Netzwerk Pakete abhören und speichern. Nach dem Abspeichern können die Pakete einzeln durchsucht werden, bzw so genannte POST-Pakete (post kommt hier von posten, also hinschreiben) gesucht werden.

Im Beispiel hab ich einen GMX-Account mit folgenden Ausprägungen angelegt:

Franz Tester

franz.tester@gmx.at

Wenn man das Programm anwendet kommt man nach dem Sniffen zu folgender Liste der gespeicherten Pakete.

In der folgenden Abbildung ist das gefundene POST-Paket, mein Test GMX-Account mit seiner Email Adresse und Passwort (Franz der Tester1980) markiert.

Wie dieses Beispiel zeigt ist es sehr einfach - sogar für einen Laien - in die Privatsphäre einzudringen und Daten zu erfassen. Bei jeder Übermittlung von zum Beispiel Passwörtern über das Internet, kann man sich nicht sicher sein, welchen Weg diese gehen. Dafür gibt es bereits Methoden die Klartextübertragung Verschlüsseln und somit nicht mehr so einfach lesbar machen.

... comment

rene.milich.salzburg,

Mittwoch, 30. November 2005, 18:54

Etherreal

Das Ganze hört sich spannend an, ist aber "lediglich" halb so schlimm, da sich mittels Etherreal "nur" der Verkehr vom eigenen PC bzw. eigenen Netzwerk nachvollziehen lässt. Um tatsächlich an Passwörter von außerhalb zu kommen, ist es erforderlich, Webseiten von Banken, Firmen etc. entsprechend nachzugestalten und die User anschließend auf diese neu entworfene Seite weiterzuleiten. Bestes Beispiel ist hier wohl das sogenannte "Phishing", dem sich u.a. Bernhard Petter in seinem Weblog angenommen hat.

... link

... comment

Online for 7173 days

Last update: 2006.01.30, 00:43

Last update: 2006.01.30, 00:43

status

You're not logged in ... login

menu

search

calendar

November 2005 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

|||||

recent updates

Netzwerktools

ping Beim ping werden Signale (packets) zu einem anderen...

ping Beim ping werden Signale (packets) zu einem anderen...

by Eva.Barbier.Uni-Linz (2006.01.30, 00:43)

Digitale audiovisuelle...

Bei meiner Recherche durch das Internet habe ich mich...

Bei meiner Recherche durch das Internet habe ich mich...

by Eva.Barbier.Uni-Linz (2005.12.18, 23:42)

Etherreal

Das Ganze hört sich spannend an, ist aber "lediglich"...

Das Ganze hört sich spannend an, ist aber "lediglich"...

by rene.milich.salzburg (2005.11.30, 18:54)

Sicherheit im Netz

Für viele von uns ist das Internet und deren Anwendung...

Für viele von uns ist das Internet und deren Anwendung...

by Eva.Barbier.Uni-Linz (2005.11.30, 13:03)

Weblogs – einer...

Bisher wurde auf eine sehr einseitige Art und Weise...

Bisher wurde auf eine sehr einseitige Art und Weise...

by Eva.Barbier.Uni-Linz (2005.11.24, 22:47)