Donnerstag, 17. März 2005

Projektseminar eLearning

elif.demir.uni-linz, 23:15h

In diesem Semester werde ich meinen Weblog zur Dokumentation der Projektarbeit nutzen!

Ich werde gemeinsam mit meiner Kollegin Patricia Suess , an der Fortsetzung der Kooperation mit dem Institut für Betriebliche und Regionale Umweltwirtschaft, zum Thema Webbasiertes Training für Qualitäts-, Umwelt- und Sicherheitsmanagement, arbeiten.

Viel Spaß beim Durchstöbern!

Ich werde gemeinsam mit meiner Kollegin Patricia Suess , an der Fortsetzung der Kooperation mit dem Institut für Betriebliche und Regionale Umweltwirtschaft, zum Thema Webbasiertes Training für Qualitäts-, Umwelt- und Sicherheitsmanagement, arbeiten.

Viel Spaß beim Durchstöbern!

... link (0 comments) ... comment

Sonntag, 23. Januar 2005

UMTS schafft Telekommunikation für Gehörlose

elif.demir.uni-linz, 17:39h

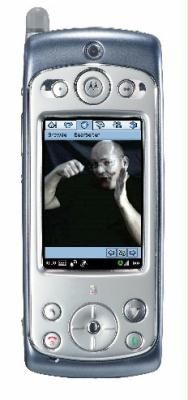

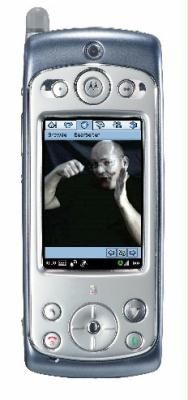

Das UMTS-Mobilfunknetz soll Gehörlosen neue Möglichkeiten der Kommunikation eröffnen. Europäische Wissenschaftler entwickeln dazu ein UMTS-taugliches Mobiltelefon, mit dem Gehörlose in Gebärdensprache telefonieren und Informationen abfragen können.

(Quelle: Hutchison-Telefonie, 2005)

Der UMTS-Netzbetreiber Hutchison 3G Austria mit dem UMTS-Netz 3 stellt einen neuen Dienst und einen neuen Tarif vor, der sich an Gehörlose, deren Bekannte und jene Menschen richtet, denen es ein Bedürfnis ist, gehörlose Menschen im Alltag voll zu integrieren. (Quelle: umtslink.at, 2005)

Da bei der Videotelefonie in beide Kommunikationsrichtungen eine Videosequenz übertragen werden kann und bei der Gebärdensprache Laute in Körper- und Lippenbewegungen dargestellt werden, ist dieser Dienst prädestiniert, um in Gebärdensprache per Mobilfunk kommunizieren zu können. Das Laptop-ähnliche UMTS -Videotelefon wird mit einer kleinen Kamera ausgestattet sein. Durch die Übertragung von Bildern können zwei Gehörlose in Gebär-densprache miteinander telefonieren. (Quelle: umtslink.at, 2005)

Im Rahmen des Forschungsprojekts WISDOM 2001-2003 (Wireless Information Services for Deaf people On Move) wurde ein System entwickelt, mit dem herkömmliche Sprache in Gebärdensprache übersetzt wird und auf dem Handydisplay als Videobild erscheinen kann. Genauso gut können umgekehrt die Gebärden des Teilnehmers von der Videokamera erfasst und über einen Rechner im Netzwerk in akustische Signale umgewandelt werden. Möglich ist das nur, weil mit UMTS erstmals eine Technik zur Verfügung steht, die ausreichend schnelle Übertragungskanäle für Videotelefonie zur Verfügung stellt. (Quelle: tecChanel, 2005)

Für die Personengruppe, die die Gebärdensprache erlernen will, bietet 3 einen neuen Dienst an, das 3Gebärdenlexikon. Derzeit umfasst das Lexikon 1.700 Begriffe. Wenn man wissen möchte, wie man mit Armen und Händen einen bestimmten Begriff richtig in Gebärdensprache darstellt, muss man diesen Begriff nur eingeben und abschicken. Als Antwort bekommt man einen Videoclip zugesendet, der die exakte Darstellung des Begriffes in Gebärdensprache zeigt. Und ist der Begriff noch nicht im Lexikon, so lässt sich dieses erweitern, indem neue Begriffe, Wörter und Gebärden eingesendet werden. (Quelle: umtslink.at, 2005)

(Quelle: Hutchison-Telefonie, 2005)

Der UMTS-Netzbetreiber Hutchison 3G Austria mit dem UMTS-Netz 3 stellt einen neuen Dienst und einen neuen Tarif vor, der sich an Gehörlose, deren Bekannte und jene Menschen richtet, denen es ein Bedürfnis ist, gehörlose Menschen im Alltag voll zu integrieren. (Quelle: umtslink.at, 2005)

Da bei der Videotelefonie in beide Kommunikationsrichtungen eine Videosequenz übertragen werden kann und bei der Gebärdensprache Laute in Körper- und Lippenbewegungen dargestellt werden, ist dieser Dienst prädestiniert, um in Gebärdensprache per Mobilfunk kommunizieren zu können. Das Laptop-ähnliche UMTS -Videotelefon wird mit einer kleinen Kamera ausgestattet sein. Durch die Übertragung von Bildern können zwei Gehörlose in Gebär-densprache miteinander telefonieren. (Quelle: umtslink.at, 2005)

Im Rahmen des Forschungsprojekts WISDOM 2001-2003 (Wireless Information Services for Deaf people On Move) wurde ein System entwickelt, mit dem herkömmliche Sprache in Gebärdensprache übersetzt wird und auf dem Handydisplay als Videobild erscheinen kann. Genauso gut können umgekehrt die Gebärden des Teilnehmers von der Videokamera erfasst und über einen Rechner im Netzwerk in akustische Signale umgewandelt werden. Möglich ist das nur, weil mit UMTS erstmals eine Technik zur Verfügung steht, die ausreichend schnelle Übertragungskanäle für Videotelefonie zur Verfügung stellt. (Quelle: tecChanel, 2005)

Für die Personengruppe, die die Gebärdensprache erlernen will, bietet 3 einen neuen Dienst an, das 3Gebärdenlexikon. Derzeit umfasst das Lexikon 1.700 Begriffe. Wenn man wissen möchte, wie man mit Armen und Händen einen bestimmten Begriff richtig in Gebärdensprache darstellt, muss man diesen Begriff nur eingeben und abschicken. Als Antwort bekommt man einen Videoclip zugesendet, der die exakte Darstellung des Begriffes in Gebärdensprache zeigt. Und ist der Begriff noch nicht im Lexikon, so lässt sich dieses erweitern, indem neue Begriffe, Wörter und Gebärden eingesendet werden. (Quelle: umtslink.at, 2005)

... link (0 comments) ... comment

Mittwoch, 24. November 2004

Identity Management

elif.demir.uni-linz, 23:27h

Verfahren der öffentlichen Verwaltung und der Privatwirtschaft werden zunehmend elektronisch durchgeführt. Sowohl im E-Government, als auch im E-Commerce sind Identifikation und Authentifizierung der Verfahrensbeteiligten notwendig. Einige Staaten haben bereits Lösungen zu "Elektronischer Identität (e-ID)" gestartet oder planen dies, etwa über Bürgerkarten, welches von meinem Kollegen Alfons Brandstetter näher beschrieben wurde. (Quelle: a-sit, 2004)

Im folgenden werden folgende Bereiche näher behandelt:

1. Definition „Identity Management“

2. Vorteile des Identity Management

3. Welche Anwendungen mit Bezug zu Identity Management gibt es?

4. Prozessgruppen des Identity Management

5. Wie kann man Identity Management realisieren?

1. Definition „Identity Management“

Als Identity Management wird der zielgerichtete und bewusste Umgang mit Identität, Anonymität und Pseudonymität bezeichnet. Identity Management umfasst alle Maßnahmen für den sicheren Zugang von Personen und Computern zum Netz und zu Applikationen. Hier spiegeln sich die verschiedenen Verfahren für das Zugriffsmanagement die Authentifizierung, das Passwort-Mangement, Provisioning sowie für die Directory Services wider. (Quelle: Siemens Lexikon, 2004)

2. Vorteile des Identity Management

· Schaffung von Datenkonsistenz beim User Management:

Einheitlicher, identischer Accountname für alle Systeme, einfaches Login.

· Kostensenkungspotentiale durch Administrationsvereinfachung und Optimierung des Datenaustauschs:

Ein User muss zukünftig nur einmal angelegt werden anstelle auf jedem System separat.

· Schutzstrategie/Steigerung der Sicherheit:

Zeitnah und aufwandsarm lässt sich ein User auf allen Systemen (Mail, Intranet, PC, usw.) sperren oder die Zugriffsrechte ändern.

· Produktivitätssteigerung, Verbesserung des Kundensupport:

Änderungen bezüglich eines Users sind jederzeit zeitnah möglich.

· Verlässliche Betreuung einer digitalen Identität über ihren ganzen Lebenszyklus hinweg. (Quelle: deron, 2004)

3. Welche Anwendungen mit Bezug zu Identity Management gibt es?

Um im Internet die Identität und die Privatsphäre zu schützen, haben die Nutzer die Möglichkeit, mit Hilfe von Privacy-Tools identifizierende Informationen auszufiltern (Anonymisierung). Viele dieser Tools bieten allerdings keinen ausreichenden Schutz. Eine grundlegende Anonymität gegenüber potentiellen Mitlesern ist Voraussetzung für ein wirkliches Identitätsmanagement. Darauf aufbauend sind differenzierte Mechanismen zur Realisierung von virtuellen Identitäten mit verschiedenen Eigenschaften notwendig. Einen Ansatz dafür bieten bereits die Login-Namen in Computersystemen, die mit einer Rolle und zugewiesenen Zugriffsberechtigungen verbunden sind (Systemadministration). (Quelle: Marit Koehntopp, 2004)

4. Prozessgruppen des Identity Management

· Identity Administration

Verwalten von digitalen Personenidentitäten, ihren Beziehungen zur Organisationseinheit und die Zuweisung von Ressourcen.

· Community Management

Authentisierung, Bereitstellen/Publizieren und Autorisierung von Personen gemäß ihren digitalen Personenidentitäten.

· Identity Integration

Mechanismen für die Aktualisierung und Synchronisation von digitalen Personenidentitäten, die verteilt und teilweise redundant gehalten werden. (Quelle: SIG, 2004)

5. Wie kann man Identity Management realisieren?

Notwendig für ein möglichst universelles Identitätsmanagement ist:

· Hohes Niveau an Grunddatenschutz für alle beteiligten Komponenten:

Alle eingesetzten Geräte sollten vertrauenswürdig sein (Zertifizierung, Open Source) und transparent für den Nutzer arbeiten. Die Kommunikationsnetze müssen grundsätzlich eine Anonymität der Nutzer gewährleisten.

· Stärkung des Nutzers und seiner Selbstdatenschutzkompetenz:

Die verwendeten Identitätsmanagementsysteme sollten sich im Bereich des Nutzers und unter seiner Kontrolle befinden (z.B. auf einem PDA oder einer Chipkarte, durch Biometrie gegen unautorisierte Zugriffe abgesichert).

· Repräsentation von Pseudonymen und Rollen mit verschiedenen Eigenschaften:

Für die Realisierung von digitalen Pseudonymen können kryptographische Methoden wie digitale Signaturen oder umrechenbare Beglaubigungen integriert in Public-Key-Infrastrukturen benutzt werden. Die Pseudonyme können sich unterscheiden in Übertragbarkeit, Verkettbarkeit, Aufdeckbarkeit der Identität oder Begrenzung der Gültigkeit. (Quelle: Marit Koehntopp, 2004)

Im folgenden werden folgende Bereiche näher behandelt:

1. Definition „Identity Management“

2. Vorteile des Identity Management

3. Welche Anwendungen mit Bezug zu Identity Management gibt es?

4. Prozessgruppen des Identity Management

5. Wie kann man Identity Management realisieren?

1. Definition „Identity Management“

Als Identity Management wird der zielgerichtete und bewusste Umgang mit Identität, Anonymität und Pseudonymität bezeichnet. Identity Management umfasst alle Maßnahmen für den sicheren Zugang von Personen und Computern zum Netz und zu Applikationen. Hier spiegeln sich die verschiedenen Verfahren für das Zugriffsmanagement die Authentifizierung, das Passwort-Mangement, Provisioning sowie für die Directory Services wider. (Quelle: Siemens Lexikon, 2004)

2. Vorteile des Identity Management

· Schaffung von Datenkonsistenz beim User Management:

Einheitlicher, identischer Accountname für alle Systeme, einfaches Login.

· Kostensenkungspotentiale durch Administrationsvereinfachung und Optimierung des Datenaustauschs:

Ein User muss zukünftig nur einmal angelegt werden anstelle auf jedem System separat.

· Schutzstrategie/Steigerung der Sicherheit:

Zeitnah und aufwandsarm lässt sich ein User auf allen Systemen (Mail, Intranet, PC, usw.) sperren oder die Zugriffsrechte ändern.

· Produktivitätssteigerung, Verbesserung des Kundensupport:

Änderungen bezüglich eines Users sind jederzeit zeitnah möglich.

· Verlässliche Betreuung einer digitalen Identität über ihren ganzen Lebenszyklus hinweg. (Quelle: deron, 2004)

3. Welche Anwendungen mit Bezug zu Identity Management gibt es?

Um im Internet die Identität und die Privatsphäre zu schützen, haben die Nutzer die Möglichkeit, mit Hilfe von Privacy-Tools identifizierende Informationen auszufiltern (Anonymisierung). Viele dieser Tools bieten allerdings keinen ausreichenden Schutz. Eine grundlegende Anonymität gegenüber potentiellen Mitlesern ist Voraussetzung für ein wirkliches Identitätsmanagement. Darauf aufbauend sind differenzierte Mechanismen zur Realisierung von virtuellen Identitäten mit verschiedenen Eigenschaften notwendig. Einen Ansatz dafür bieten bereits die Login-Namen in Computersystemen, die mit einer Rolle und zugewiesenen Zugriffsberechtigungen verbunden sind (Systemadministration). (Quelle: Marit Koehntopp, 2004)

4. Prozessgruppen des Identity Management

· Identity Administration

Verwalten von digitalen Personenidentitäten, ihren Beziehungen zur Organisationseinheit und die Zuweisung von Ressourcen.

· Community Management

Authentisierung, Bereitstellen/Publizieren und Autorisierung von Personen gemäß ihren digitalen Personenidentitäten.

· Identity Integration

Mechanismen für die Aktualisierung und Synchronisation von digitalen Personenidentitäten, die verteilt und teilweise redundant gehalten werden. (Quelle: SIG, 2004)

5. Wie kann man Identity Management realisieren?

Notwendig für ein möglichst universelles Identitätsmanagement ist:

· Hohes Niveau an Grunddatenschutz für alle beteiligten Komponenten:

Alle eingesetzten Geräte sollten vertrauenswürdig sein (Zertifizierung, Open Source) und transparent für den Nutzer arbeiten. Die Kommunikationsnetze müssen grundsätzlich eine Anonymität der Nutzer gewährleisten.

· Stärkung des Nutzers und seiner Selbstdatenschutzkompetenz:

Die verwendeten Identitätsmanagementsysteme sollten sich im Bereich des Nutzers und unter seiner Kontrolle befinden (z.B. auf einem PDA oder einer Chipkarte, durch Biometrie gegen unautorisierte Zugriffe abgesichert).

· Repräsentation von Pseudonymen und Rollen mit verschiedenen Eigenschaften:

Für die Realisierung von digitalen Pseudonymen können kryptographische Methoden wie digitale Signaturen oder umrechenbare Beglaubigungen integriert in Public-Key-Infrastrukturen benutzt werden. Die Pseudonyme können sich unterscheiden in Übertragbarkeit, Verkettbarkeit, Aufdeckbarkeit der Identität oder Begrenzung der Gültigkeit. (Quelle: Marit Koehntopp, 2004)

... link (0 comments) ... comment

... older stories

Online for 7539 days

Last update: 2005.03.17, 23:19

Last update: 2005.03.17, 23:19

status

You're not logged in ... login

menu

search

calendar

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

recent updates

Projektseminar eLearning

In diesem Semester werde ich meinen Weblog zur Dokumentation...

In diesem Semester werde ich meinen Weblog zur Dokumentation...

by elif.demir.uni-linz (2005.03.17, 23:18)

UMTS schafft Telekommunikation...

Das UMTS-Mobilfunknetz soll Gehörlosen neue Möglichkeiten...

Das UMTS-Mobilfunknetz soll Gehörlosen neue Möglichkeiten...

by elif.demir.uni-linz (2005.01.23, 18:03)

Identity Management

Verfahren der öffentlichen Verwaltung und der...

Verfahren der öffentlichen Verwaltung und der...

by elif.demir.uni-linz (2004.11.25, 00:51)

Herzlich Willkommen!

Mein Name ist Elif Demir und ich studiere im 7. Semester...

Mein Name ist Elif Demir und ich studiere im 7. Semester...

by elif.demir.uni-linz (2004.11.17, 22:35)