|

Mittwoch, 22. Juni 2005

PiNg_TrAcErT

rene.hofer.uni-linz, 21:07h

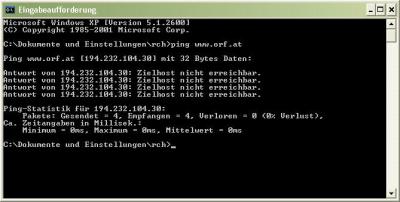

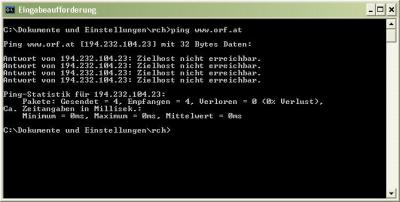

PING mit msdos:+++++++++++++++++++++++++++++++++++mittwoch, 22_06_2005_2050:+++++++++++++++++++++++++++++++++++ +++++++++++++++++++++++++++++++++++ sonntag, 26_06_2005_1130:+++++++++++++++++++++++++++++++++++

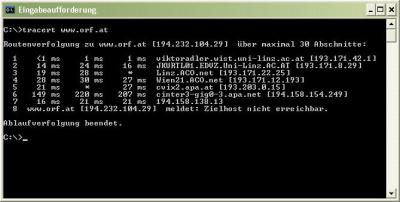

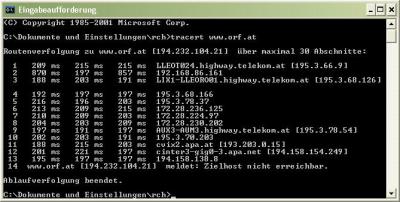

INTERPRETATION:ping ergab, dass alle gesendeten Pakete zurückkamen, jedoch ohne Angabe von round-Zeiten. Diese wären für eine Interpretation interessant! Dies ist meiner Meinung nach darauf zurückzuführen, dass die Firewall(s) der orf-Server den ping-Befehl nur eingeschränkt zulassen. Anzumerken sei hier noch, dass die Server des ORF natürlich (aufgrund des hohen Zugriffsvolumens) mehrere öffentliche IP-Adressen haben. So wurde am Mittwoch zB 194.232.104.30, am Sonntag 194.232.104.23 angesprochen. Stichwort 'verteilte Systeme'.TRACERT mit msdos:+++++++++++++++++++++++++++++++++++mittwoch, 22_06_2005_2050:+++++++++++++++++++++++++++++++++++ +++++++++++++++++++++++++++++++++++ sonntag, 26_06_2005_1130:+++++++++++++++++++++++++++++++++++

INTERPRETATION:Ebenso wie bei ping, ergibt tracert eine Firewall-Aktivität. Die Route lässt sich zwar de facto bis zum ORF-Server verfolgen, dieser lässt jedoch den Befehl an sich nicht durch die Firewall. Da der ORF-Server jedoch am Ende der Kette steht, ist eine Verfolgung de facto doch möglich.Was die Zeiten betrifft, so ist zu vermerken, dass am Wochenende die Server nicht so schnell reagieren wie unter der Woche. Grund dafür dürften die vielen privaten user sein, die im Internet unterwegs sind. Anmerkung des Autors: Die pings, tracerts wurden am Sonntag von einem anderen Internetanschluss durchgefüht, als am Mittwoch (wie unschwer zu erkennen ist). TRACERT mit webtool von UTA:+++++++++++++++++++++++++++++++++++mittwoch, 22_06_2005_2050:+++++++++++++++++++++++++++++++++++Ergebnis: traceroute to www.orf.at 1 fwsrv1.ces.uta.at (213.90.2.2) 0.514 ms 0.207 ms 0.421 ms 2 213.90.1.17 (213.90.1.17) 1.345 ms 0.720 ms 0.797 ms 3 wat1-15-21.net.uta.at (62.218.15.21) 1.489 ms 0.605 ms 0.824 ms 4 c76vix1-g4-2.net.uta.at (212.152.192.105) 1.506 ms 1.818 ms 1.701 ms 5 cvix1.apa.net (193.203.0.5) 1.518 ms 1.904 ms 1.731 ms 6 cinter1-gig0-3.apa.net (194.158.155.101) 2.397 ms 2.789 ms 2.147 ms 7 194.158.138.12 (194.158.138.12) 2.431 ms 4.459 ms 3.014 ms 8 www.orf.at (194.232.104.30) 3.314 ms !<10> 2.414 ms !<10> 3.030 ms !<10> +++++++++++++++++++++++++++++++++++ sonntag, 26_06_2005_1130:+++++++++++++++++++++++++++++++++++1 fwsrv1.ces.uta.at (213.90.2.2) 0.871 ms 0.436 ms 0.396 ms 2 213.90.1.17 (213.90.1.17) 1.510 ms 2.264 ms 1.831 ms 3 wat1-15-21.net.uta.at (62.218.15.21) 0.713 ms 0.823 ms 0.882 ms 4 c76vix1-g4-2.net.uta.at (212.152.192.105) 1.654 ms 1.831 ms 1.841 ms 5 cvix1.apa.net (193.203.0.5) 2.626 ms 1.769 ms 1.824 ms 6 cinter1-gig0-3.apa.net (194.158.155.101) 1.638 ms 2.822 ms 2.294 ms 7 194.158.138.11 (194.158.138.11) 3.103 ms 2.380 ms 3.739 ms 8 www.orf.at (194.232.104.25) 5.975 ms !<10> 6.846 ms !<10> 5.193 ms !<10> INTERPRETATION:Der Unterschied zum Windows-tool liegt darin, dass beim webtool vom UTA-server ausgegangen wird, dh die Adresse des UTA-Servers (213.90.2.2) das tracert absendet und nicht der eigene Rechner!PORTSCAN mit webtool:+++++++++++++++++++++++++++++++++++

INTERPRETATION:Durch die bewusste Verwendung und vor allem RICHTIGE KONFIGURATION einer Firewall können Angriffe von außen verhindert werden. In meinem Fall gibt es bei den obigen ports (Anmerkung: und auch nicht bei anderen) nicht einmal die Möglichkeit für einen anderen Internetuser, sich auf meinem Rechner ports zunutze zu machen, da diese erst gar nicht sichtbar sind.... link (0 comments) ... comment Dienstag, 14. Juni 2005

DRM - Digital Rights Management

rene.hofer.uni-linz, 21:13h

Zu Beginn dieser story möchte ich gleich auf einen Artikel verweisen, der aus dem Jahre 2003 stammt und in dem einige negative Beispiele eines Gesetzesentwurfes in Deutschland genannt sind. So sollen Copyright-Verletzungen scharf verfolgt werden können, Online-Zugänge zu Bibliotheken nur mehr unter Bezahlung von Gebühren stattfinden können. "Die Frage der Information werde eine Frage des Budgets."... Aber lesen Sie selbst hier!

DRM ist kurzgefasst eine Reihe technischer Mechanismen, die die unbeschränkte Verarbeitung von Daten verhindern und auf bestimmte Verarbeitungs- und Nutzungsarten beschränken soll. Die folgenden Zusammenfassung über technische Möglichkeiten von DRM hat als Grundlage diesen Artikel von Markus Jansen und Jan Möller vom Unabhängigen Landeszentrum für Datenschutz Schleswig-Holstein. (dl 20050612) Technische MechanismenGrundsätzlich können 3 unterschiedliche DRM-Mechanismen unterschieden werden:- Kopierschutz für Datenträger - Verfahren der Kennzeichnung von Daten, die in der Verwendbarkeit nicht eingeschränkt werden - Verfahren, bei denen die Daten kryptographisch gesichert und nur bestimmte Nutzungsarten unter bestimmten Bedingungen zugelassen werden In der Regel werden diese Verfahren in Kombination eingesetzt. Im Folgenden sollen sie näher erklärt werden. Kopierschutz für DatenträgerGängig für CD-ROMs, Audio-CDs oder Disketten. Neuere DRM-Mechanismen können in unterschiedlichen und differenzierten Arten Verwendungen zulassen oder beschränken. Deshalb wird der Kopierschutz in der Diskussion über DRM häufig nicht mehr mit einbezogen.Kennzeichnung von DatenUnberechtigte Weitergabe von Dateien soll unterbunden werden. Bei einer technischen Umsetzung wird dazu ein Hintergrundsystem benötigt, das anhand der Markierung über die Berechtigung zur Weitergabe entscheiden und diese ggf. unterbinden kann. Soziale Kontrollmechanismen setzen hingegen auf die Angst der Nutzer, im Falle der Weitergabe anhand der enthaltenen personenbezogenen Markierung Kompensationsforderungen ausgesetzt zu sein.WatermarkingIst das Einbetten von unauffälligen Markierungen in Daten.zB kann ein digitales Bild so verändert werden, dass diese Änderung vom Betrachter optisch nicht wahrgenommen wird, dabei jedoch zusätzlich zur Bildinformation beispielsweise auch den Urheber bezeichnet oder Angaben zu Art und Umfang eingeräumter Nutzungsrechte enthält. Anwendung: digitale TV-Ausstrahlungen, bei denen die Sendungen die Information enthalten, ob sie vom Empfangsgerät aufgezeichnet werden dürfen oder nicht. Eine solche Markierung kann auch eine digitale Signatur enthalten. Perceptual HashingDie sog. wahrnehmende Prüfsummenbildung verwendet Algorithmen, die zB bei Videofilmen signifikante Änderungen im Bildablauf als Ausgangswert nehmen und bei ähnlichen Ausgangswerten auch ähnliche Hashwerte als Ergebnis liefern. Damit ist es möglich, Kopien eines bestimmten Filmes auch dann als solche zu identifizieren, wenn diese in unterschiedlichen Formaten oder Komprimierungen vorliegen.FingerprintingMit einem Fingerabdruck, der technisch prinzipiell dem Watermarking entspricht, werden die Daten mit der Markierung eindeutig zB einem Kunden zugeordnet.Meta-DatensatzBei der Verwendung von Meta-Datensätzen muss die Umgebung – im Beispiel von Datei-Rechten auf einem Speichermedium das Betriebssystem – die Weitergabe, Auswertung und Umsetzung der Rechte-Information sicherstellen.Kryptographische Sicherung für DatenDie kryptographische Sicherung von Daten verhindert den unbeschränkten Zugriff auf die Inhalte. Die Weitergabe der Daten erfolgt verschlüsselt, da nur Empfänger (Systeme oder Personen), die sich entsprechend autorisieren, auf die eigentlichen Inhaltsdaten zugreifen sollen. So soll vermieden werden, dass die Inhalte ungeschützt weiterverbreitet werden.Zugriffsbeschränkung für SystemklassenIm Fall der Zugriffsbeschränkung für Systemklassen soll sichergestellt werden, dass bestimmte Inhalte nur von Endgeräten genutzt werden können, von denen bekannt ist oder die nachweisen können, dass sie bestimmte Sicherheitsanforderungen erfüllen.Prominentes Beispiel dafür sind handelsübliche Video-DVDs, die mit dem Content Scrambling System (CSS) verschlüsselt wurden. Nur DVD-Player (Hardware oder Software), die über einen entsprechenden Schlüssel verfügen, sollen die Inhalte wiedergeben können. Zugriffsbeschränkung für bestimmte SystemeEs soll sichergestellt werden, dass bestimmte Inhalte nur von einem bestimmten Endgerät genutzt werden können, das sich eindeutig identifizieren kann und von dem bekannt ist oder das nachweisen kann, dass es bestimmte Sicherheitsanforderungen erfüllt.Eine solche Zugriffsbeschränkung ist mit Trusted Platforms möglich. Eine Trusted Platform ist eine bzgl. Hard- und Software weitgehend frei konfigurierbare Systemumgebung. Da diese Freiheit eine potentielle Gefährdung der Inhalte darstellt, können Trusted Platforms nachweisen, dass sie bestimmten geforderten Bedingungen entsprechen. Zugriffsbeschränkung für bestimmte PersonenDies erfordert eine Authentifizierung der Person über Passwort oder biometrische Informationen.PraxisbeispieleMicrosoftDer weltgrößte Monopolist ist bereits auf dieses Thema aufgesprungen und bietet DRM-Lösungen an. Laut Beschreibung sind folgende Dienste möglich:* Direct License Acquisition * Indirect License Acquisition * Subscription Services * Purchase and Download Single Tracks * Rental Services * Video-on-Demand and Pay-Per-View IntelBleiben wir bei Marktführern: Intel hat - auch in Hinblick auf zukünftige Entwicklungen bei den Microsoft Betriebssystemen - in seine kürzlich vorgestellten Chips DRM implementiert. "The magazine said Intel has enabled digital rights management (DRM) for these products, but an Intel rep confirmed the 945 would help implement Microsoft's DRM at a chip level, although he wouldn't discuss the details." Mit dieser Kooperation soll DRM verstärkt umgesetzt werden. Was das für Privat-User heißen wird, bleibt abzuwarten... Hier der Artikel. pic from here. Einige Kritikpunkte und kontroversielle Beiträge finden sich im blog meiner Kollegin Christine. ... link (1 comment) ... comment Samstag, 7. Mai 2005

Kryptographie...oder: Gibt es Sicherheit im Internet?

rene.hofer.uni-linz, 15:42h

'Alles ist hier, alles ist da, alles sofort verfügbar!' Tja, das hört sich ja nicht schlecht an und beschreib sogleich auch den Alltag im Internet. Jeder kann (fast) alles publizieren, downloaden, nutzen. Alles geht super, manchmal auch schnell und die Frage über Sicherheit oder Datenschutz kommt in diesem Rausch auch erst gar nicht auf. Oder?...

Daten im Internet zu übertragen scheint unversierten Usern nicht als Sicherheitsproblem aufzufallen. Emails werden gesendet, es wird gechattet. Dass die darin enthaltenen Zeilen auch jemand anderer als der beabsichtigte Empfänger lesen könnte ist egal. Gefährlich wirds bei privatem Tratsch und Klatsch wahrscheinlich nicht, außer der Ehemann kommt seiner Frau dahinter, dass... Ein mögliches Szenario. Ernst wirds jedoch bei geheimen oder zu schützenden Daten. Wenn PINs, Kontonummern, Zugangsdaten zu Servern etc ausgetauscht werden. Diese können im Falle des Falles gefährlich werden - nämlich dann, wenn sie 'abgehört' und durch Fremde verwendet werden. Oder: Tastaturanschläge werden von einem Programm mitgeschrieben. Jemand will via verschlüsselter web-site seiner Bank eine Überweisung tätigen und gibt seine Verfügernummer und PIN ein. Das Programm, das im Hintergrund unbemerkt läuft schreibt die Codes mit und versendet sie (im besten Fall unverschlüsselt ;-). Schon hat jemand anderer Zugriff auf die Konten einer fremden Person. Unabdingbar...Meiner Meinung nach sind Methoden zur Verschlüsselung heutzutage immens wichtig. Reguläre Emails, die keine schützenswerten Daten enthalten, können hiervon ausgenommen werden. Wenn jedoch heikle Geschäftsdaten ausgetauscht werden, sollte dies verschlüsselt erfolgen. Mittels PGP zum Beispiel.Digitale Signaturen, SSL-Verschlüsselung von web-sites, Firewalls, verschlüsselte VPN-Zugänge sind nur einige Beispiele für Bereiche in denen Sicherheit schon heute 'gelebt' wird. Denn dass gewissen Standards auch bald unsicher sein können (weil sie zum Beispiel geknackt wurden) ist ein Phänomen unserer Zeit... Hier ein aktueller Bericht, der einmal mehr aufzeigt, wie wichtig Sicherheit und Kryptographie sind. Zitat: "Anders als bisher angenommen ist Sober in der Lage, Sicherheitsfunktionen wie die »Internet-Verbindungsfirewall« und die automatischen Updates von Windows XP zu deaktivieren."  Sicherheit ist wichtig! Quelle: http://www.ff-webdesigner.de/webdesign-bilder/homepage-internet-sicherheit-verbessern-hi.jpg Definition und Erklärungen zu Kryptografie können hier eingesehen werden. ... link (7 comments) ... comment ... older stories

|

Online for 7353 days

Last update: 2005.06.26, 12:12 You're not logged in ... login

PiNg_TrAcErT

PING mit msdos: ++++++++++++++++++++++++++++++++++ by rene.hofer.uni-linz (2005.06.26, 12:12) gute darstellung

gelungene Darstellung der Kennzeichnung von Daten!... by Martin.Klaushofer.Uni-Linz (2005.06.15, 10:51) DRM - Digital Rights...

Zu Beginn dieser story möchte ich gleich auf einen... by rene.hofer.uni-linz (2005.06.14, 22:36) Sicherheit im Internet

Ich finde das sehr gut wie du das in deinem Beitrag... by Andrea.Muehlsteiner.uni-linz (2005.05.10, 22:49) E-Mails - Verschlüsselung

Private emails braucht man mit Sicherheit oftmals nicht... by rene.bolz.uni-linz (2005.05.10, 19:16) |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||