Montag, 27. Juni 2005

Einsatz von Netzwerktools

christine.girlinger.uni-linz, 09:26h

PING

"Ein Ping ist wie eine Arte Echolot in Netzwerken. Er wird benutzt, um die Zuverlässigkeit einer Netzverbindung und die Reaktionszeit eines Servers zu messen. Dabei wird über einen Client (Software auf Ihrem Rechner) ein Server (z.B. Rechner im Internet) auf dessen Ping-Port kontaktiert. Sobald dieser antwortet, errechnet der Client die verstrichene Zeit in Millisekunden. Ebenfalls wird festgestellt, ob Pings - das sind kleine Datenpakete - verloren gegangen sind." so die Definition laut ish GmbH & Co. KG..

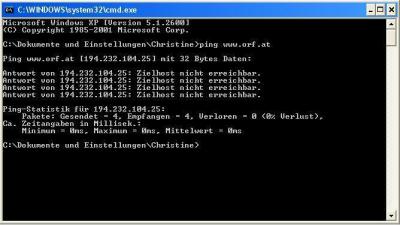

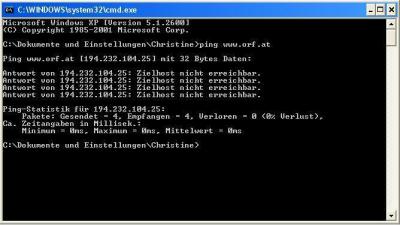

ping Mittwoch

Ich habe die Seite www.orf.at einmal am Mittwoch (vom Studentenheim) und einmal am Samstag (von Zuhause aus) angepingt. Beide Male konnte die Seite allerdings nicht erreicht werden. Der Grund liegt vermutlich darin, dass die Firewall des ORFs sehr konservativ konfiguriert ist, den Ping Befehl ausfiltertet und nicht zum Webserver vorlässt.

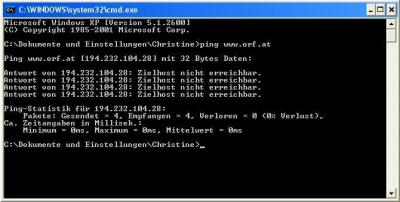

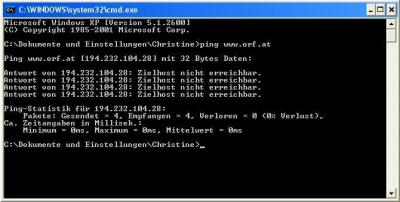

ping Samstag

TRACERT

"Tracert ist ein Hilfsprogrammm, das die Möglichkeit bietet, zu sehen über welchen Weg ein Rechner geroutet, d.h. erreicht wird." so die Definition laut Bernd Zimmermann.

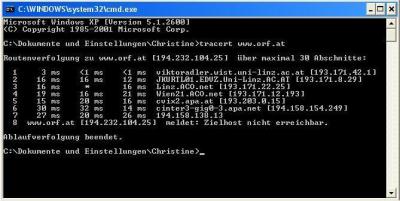

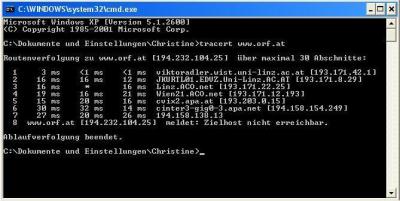

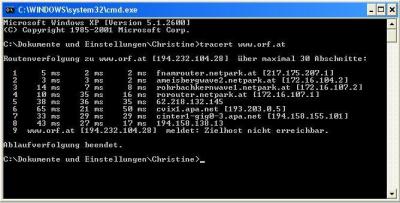

tracert Mittwoch

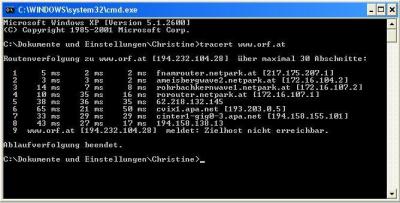

Der Unterschied bei tracert fiel aufgrund der unterschiedlichen Provider deutlich größer aus. Von Zuhause aus war ein Hop mehr notwendig als vom Heim und die Zugriffszeiten auf die einzelnen Router waren tendenziell etwas höher. Dies kann auf eine schlechte Internetverbindung oder auf erhöhten Internetverkehr hindeuten. Erst ab dem 5. bzw. 6. Hop trafen sich die beiden Wege im Netz (cvix.apa.net), vermutlich also dem Netz der Austria Presse Agentur.

tracert Samstag

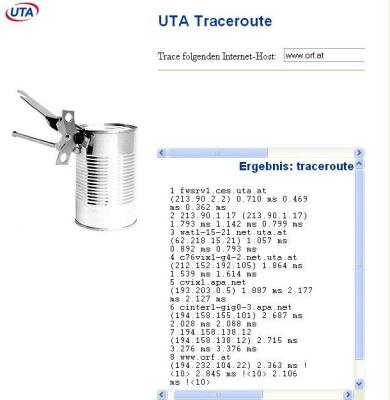

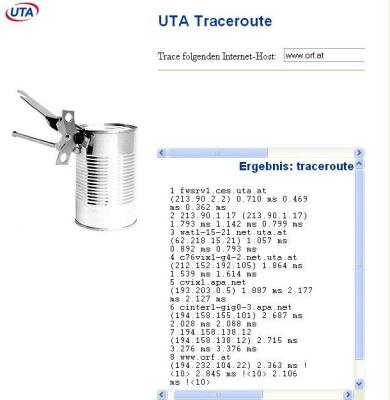

Der Unterschied zwischen dem Webtool und dem Windowsbefehl tracert oder traceroute besteht im Wesentlichen darin, dass das Webtool den Befehl auf dem Webserver ausführt, und daher die Hops ausgehend vom UTA WebServer angezeigt werden. Interessanterweise kann die Seite www.orf.at über das Webtool erreicht werden.

Webtool UTA traceroute

Portscan

"Ein Portscan testet bei einer Maschine, welche Ports offen sind, welche Dienste also angeboten werden. Dieses Wissen kann dazu genutzt werden, um in einem nächsten Schritt gezielt Angriffe gegen einzelne Dienste zu fahren, z.B. weil diese als verwundbar bekannt sind." so lautet die Beschreibung die ich bei InformatiXTM gefunden habe.

Hier das Ergebnis vom Portscan auf meinem PC:

Das Ergebnis zeigt, dass alle Ports durch Firewalls, Virenprogramme usw. geblockt und somit vor unerlaubten Zugriffen geschützt sind.

"Ein Ping ist wie eine Arte Echolot in Netzwerken. Er wird benutzt, um die Zuverlässigkeit einer Netzverbindung und die Reaktionszeit eines Servers zu messen. Dabei wird über einen Client (Software auf Ihrem Rechner) ein Server (z.B. Rechner im Internet) auf dessen Ping-Port kontaktiert. Sobald dieser antwortet, errechnet der Client die verstrichene Zeit in Millisekunden. Ebenfalls wird festgestellt, ob Pings - das sind kleine Datenpakete - verloren gegangen sind." so die Definition laut ish GmbH & Co. KG..

ping Mittwoch

Ich habe die Seite www.orf.at einmal am Mittwoch (vom Studentenheim) und einmal am Samstag (von Zuhause aus) angepingt. Beide Male konnte die Seite allerdings nicht erreicht werden. Der Grund liegt vermutlich darin, dass die Firewall des ORFs sehr konservativ konfiguriert ist, den Ping Befehl ausfiltertet und nicht zum Webserver vorlässt.

ping Samstag

TRACERT

"Tracert ist ein Hilfsprogrammm, das die Möglichkeit bietet, zu sehen über welchen Weg ein Rechner geroutet, d.h. erreicht wird." so die Definition laut Bernd Zimmermann.

tracert Mittwoch

Der Unterschied bei tracert fiel aufgrund der unterschiedlichen Provider deutlich größer aus. Von Zuhause aus war ein Hop mehr notwendig als vom Heim und die Zugriffszeiten auf die einzelnen Router waren tendenziell etwas höher. Dies kann auf eine schlechte Internetverbindung oder auf erhöhten Internetverkehr hindeuten. Erst ab dem 5. bzw. 6. Hop trafen sich die beiden Wege im Netz (cvix.apa.net), vermutlich also dem Netz der Austria Presse Agentur.

tracert Samstag

Der Unterschied zwischen dem Webtool und dem Windowsbefehl tracert oder traceroute besteht im Wesentlichen darin, dass das Webtool den Befehl auf dem Webserver ausführt, und daher die Hops ausgehend vom UTA WebServer angezeigt werden. Interessanterweise kann die Seite www.orf.at über das Webtool erreicht werden.

Webtool UTA traceroute

Portscan

"Ein Portscan testet bei einer Maschine, welche Ports offen sind, welche Dienste also angeboten werden. Dieses Wissen kann dazu genutzt werden, um in einem nächsten Schritt gezielt Angriffe gegen einzelne Dienste zu fahren, z.B. weil diese als verwundbar bekannt sind." so lautet die Beschreibung die ich bei InformatiXTM gefunden habe.

Hier das Ergebnis vom Portscan auf meinem PC:

Das Ergebnis zeigt, dass alle Ports durch Firewalls, Virenprogramme usw. geblockt und somit vor unerlaubten Zugriffen geschützt sind.

|

|

Service

|

Ports

|

Status

|

Additional Information

|

|

FTP DATA

|

20

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

FTP

|

21

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

SSH

|

22

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

TELNET

|

23

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

SMTP

|

25

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

DNS

|

53

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

DCC

|

59

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

FINGER

|

79

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

WEB

|

80

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

POP3

|

110

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

IDENT

|

113

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

Location Service

|

135

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

NetBIOS

|

139

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

HTTPS

|

443

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

Server Message Block

|

445

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

SOCKS PROXY

|

1080

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

UPnP

|

5000

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

WEB PROXY

|

8080

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

Results from scan of commonly used trojans at TCP/IP address: 193.171.42.204 |

|

Service

|

Ports

|

Status

|

Possible Trojans

|

|

Trojan

|

1243

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

Trojan

|

1999

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

Trojan

|

6776

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

Trojan

|

7789

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

Trojan

|

12345

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

Trojan

|

31337

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

Trojan

|

54320

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

Trojan

|

54321

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

Results from scan of ICMP at TCP/IP address: |

|

Protocol

|

Type

|

Status

|

Additional Information

|

|

ICMP

|

8

|

BLOCKED

|

An ICMP ping request is usually used to test Internet access. However, an attacker can use it to determine if your computer is available and what OS you are running. This gives him valuable information when he is determining what type of attack to use against you.

|

You have blocked all of our probes! We still recommend running this test both with and without Sygate Personal Firewall enabled... so turn it off and try the test again. |

... link (0 comments) ... comment

Donnerstag, 9. Juni 2005

DRM - Digital Rights Management

christine.girlinger.uni-linz, 15:33h

Durch neue Medien wie das Internet, CD/DVD-Brenner usw. ist es heutzutage relativ einfach auf verschiedenste digitale Inhalte und Informationen zuzugreifen und diese auch zu vervielfältigen. Das bietet für die Internetuser viele Vorteile. Leider werden dabei aber oft die Urheberrechte missachtet. Eine Tatsache, die die Entwicklung von Maßnahmen zur Einschränkung der stark ansteigenden Piraterie zur Folge hat. Neue Methoden des DRM Digital Rights Management werden nun eingesetzt um die rechtswidrige Handlungen in diesem Zusammenhang einzuschränken und die Rechte der Urheber zu wahren.

Was bedeutet aber nun DRM genau?

„DRM ist ein Verfahren, mit dem Urheber- und Vermarktungsrechte an geistigem Eigentum, vor allem an Film- und Tonaufnahmen, aber auch an Software oder elektronischen Büchern im Computerzeitalter gewahrt, sowie Abrechnungsmöglichkeiten für Lizenzen und Rechte geschaffen werden sollen…“ so die Definition laut Wikipedia.

Methoden von DRM-Systemen

Bezüglich der Methoden der DRM-Systeme möchte ich auf den Weblog meines Kollegen Thomas Eillinger verweisen, der diese dort sehr gut beschrieben hat.

Kritik am DRM

Wo es Befürworter gibt, gibt es natürlich auch Kritiker. Kritiker sprechen in Bezug auf DRM oft von Digital Restrictions Management da es eine Reihe von Beschränkungen bedeutet.

Durch Kopierschutz ist der rechtmäßige Besitzer selbst nicht mehr in der Lage eine Sicherungskopie von seinen CDs oder DVDs anzufertigen. Wird sein Orginal beschädigt oder zerstört so muss er meist erneut dafür bezahlen. Kopierschutz bei CDs gibt es schon seit längerem. Dieser ist allerdings mehr als umstritten, da diese Original CDs auf manchen CD-Playern (häufig in Autos) nicht abgespielt werden können. In diesem Zusammenhang ist auch nicht sichergestellt, dass jeder aktuelle Kopierschutz auch in mehreren Jahren von den Playern noch unterstützt wird.

Weiters wurde es dem Besitzer beinahe unmöglich gemacht die Musikstücke in das MP3 Format umzuwandeln um diese z.B. während dem Joggen mit einem MP3 Stick zu hören.

Neben diesen Unannehmlichkeiten für den rechtmäßigen Besitzer gibt es auch noch eine Reihe juristischer Fragen. So gehen in manchen Ländern urheberrechtlich geschützte Werke nach einer gewissen Frist automatisch in public domain über, wodurch jedermann diese Werke frei kopieren und vervielfältigen dürfte, aber aufgrund des Kopierschutzes ist dies nicht möglich.

Mehr über die Kritik an DRM erfahren Sie im Weblog meines Kollegen Stefan Höpoltseder und bei Wikipedia.

Sollte sich DRM durchsetzen, so wird dies wie auch in vielen anderen Bereichen zu einem Katz und Mausspiel zwischen Kopierschutzentwicklern und Hackern führen. Echten Schutz wird es vermutlich immer nur kurzfristig geben. Auf lange Sicht muss die Film- und Musikindustrie ihr Verkaufsmodell vermutlich den neuen Gegebenheiten anpassen…

Praktischer Anwendungsfall

Die Lara Corft: Tomb Raider "Die Wiege des Lebens" WMV-HD DVD nutzt das von Microsoft entwickelte DRM 9 Series. Wenn Sie Interesse haben, wie dieses System genau funktioniert lesen Sie hier nach.

Interessante Links zu diesem Thema

Digital Rights Management- Fluch oder Segen?

Digital-Rights-Management-Systeme

Wikipedia

Was bedeutet aber nun DRM genau?

„DRM ist ein Verfahren, mit dem Urheber- und Vermarktungsrechte an geistigem Eigentum, vor allem an Film- und Tonaufnahmen, aber auch an Software oder elektronischen Büchern im Computerzeitalter gewahrt, sowie Abrechnungsmöglichkeiten für Lizenzen und Rechte geschaffen werden sollen…“ so die Definition laut Wikipedia.

Methoden von DRM-Systemen

Bezüglich der Methoden der DRM-Systeme möchte ich auf den Weblog meines Kollegen Thomas Eillinger verweisen, der diese dort sehr gut beschrieben hat.

Kritik am DRM

Wo es Befürworter gibt, gibt es natürlich auch Kritiker. Kritiker sprechen in Bezug auf DRM oft von Digital Restrictions Management da es eine Reihe von Beschränkungen bedeutet.

Durch Kopierschutz ist der rechtmäßige Besitzer selbst nicht mehr in der Lage eine Sicherungskopie von seinen CDs oder DVDs anzufertigen. Wird sein Orginal beschädigt oder zerstört so muss er meist erneut dafür bezahlen. Kopierschutz bei CDs gibt es schon seit längerem. Dieser ist allerdings mehr als umstritten, da diese Original CDs auf manchen CD-Playern (häufig in Autos) nicht abgespielt werden können. In diesem Zusammenhang ist auch nicht sichergestellt, dass jeder aktuelle Kopierschutz auch in mehreren Jahren von den Playern noch unterstützt wird.

Weiters wurde es dem Besitzer beinahe unmöglich gemacht die Musikstücke in das MP3 Format umzuwandeln um diese z.B. während dem Joggen mit einem MP3 Stick zu hören.

Neben diesen Unannehmlichkeiten für den rechtmäßigen Besitzer gibt es auch noch eine Reihe juristischer Fragen. So gehen in manchen Ländern urheberrechtlich geschützte Werke nach einer gewissen Frist automatisch in public domain über, wodurch jedermann diese Werke frei kopieren und vervielfältigen dürfte, aber aufgrund des Kopierschutzes ist dies nicht möglich.

Mehr über die Kritik an DRM erfahren Sie im Weblog meines Kollegen Stefan Höpoltseder und bei Wikipedia.

Sollte sich DRM durchsetzen, so wird dies wie auch in vielen anderen Bereichen zu einem Katz und Mausspiel zwischen Kopierschutzentwicklern und Hackern führen. Echten Schutz wird es vermutlich immer nur kurzfristig geben. Auf lange Sicht muss die Film- und Musikindustrie ihr Verkaufsmodell vermutlich den neuen Gegebenheiten anpassen…

Praktischer Anwendungsfall

Die Lara Corft: Tomb Raider "Die Wiege des Lebens" WMV-HD DVD nutzt das von Microsoft entwickelte DRM 9 Series. Wenn Sie Interesse haben, wie dieses System genau funktioniert lesen Sie hier nach.

Interessante Links zu diesem Thema

Digital Rights Management- Fluch oder Segen?

Digital-Rights-Management-Systeme

Wikipedia

... link (1 comment) ... comment

Sonntag, 8. Mai 2005

Kryptografie...

christine.girlinger.uni-linz, 17:36h

Definition laut Wikipedia:

"Kryptografie bzw. -graphie (aus dem griechischen kryptós, "verborgen", und gráphein, "schreiben") ist die Wissenschaft der Verschlüsselung von Informationen ("Geheimschriften") und damit ein Teilgebiet der Kryptologie...

Schon vor hunderten Jahren, als Botschaften noch per Bote übermittelt wurden, legten Sender und Empfänger großen Wert auf die Geheimhaltung ihrer Botschaften.

Die nach Julius Cäsar benannte Cäsar Verschlüsselung verschiebt jeden Buchstaben im Alphabet um einen bestimmten Wert.

Auch wenn sich die Methoden der Verschlüsselung in den letzten Jahrzehnten deutlich verbessert haben (DES, IDEA, RSA, ...), verfolgen sie nach wie vor das selbe Ziel: nämlich die Vertraulichkeit der Daten zu garantieren.

Hierbei handelt es sich allerdings nur um einen Aspekt der Verschlüsselung. Neben der Vertraulichkeit der Daten werden auch noch folgende Hauptziele verfolgt:

-> Datenintegrität der Nachricht: Hierbei soll sichergestellt werden können, ob die Daten auch wirklich unverändert übermittelt wurden.

-> Authentifizierung: Der Empfänger soll überprüfen können ob die Nachricht auch tatsächlich vom angegebenen Absender stammt.

-> Verbindlichkeit: Der Absender soll nicht in der Lage sein zu bestreiten, dass die Nachricht von ihm stammt.

Gerade im Zeitalter des Internets wo Telebanking und Einkaufen auf eBay bereits von einer breiten Masse durchgeführt wird, wird Verschlüsselung immer wichtiger. Auch wenn wir hier in Österreich generell Recht auf Verschlüsselung haben, so ist dies nicht in allen Ländern so, bzw. sollte man im Hinterkopf behalten, dass uns dies von Ländern wie den USA noch vor wenigen Jahren deutlich erschwert wurde.

Wie auch immer, das Thema Kryptographie weckt in uns die verschiedensten Gefühle. Einerseits haben wir große Angst davor überwacht zu werden, unser Konto geplündert vorzufinden, andererseits scheinen wir uns schon an diese Gefahren gewöhnt zu haben und verwenden Wireless Lan mit schlechter oder keiner Verschlüsselung...

"Kryptografie bzw. -graphie (aus dem griechischen kryptós, "verborgen", und gráphein, "schreiben") ist die Wissenschaft der Verschlüsselung von Informationen ("Geheimschriften") und damit ein Teilgebiet der Kryptologie...

Schon vor hunderten Jahren, als Botschaften noch per Bote übermittelt wurden, legten Sender und Empfänger großen Wert auf die Geheimhaltung ihrer Botschaften.

Die nach Julius Cäsar benannte Cäsar Verschlüsselung verschiebt jeden Buchstaben im Alphabet um einen bestimmten Wert.

Auch wenn sich die Methoden der Verschlüsselung in den letzten Jahrzehnten deutlich verbessert haben (DES, IDEA, RSA, ...), verfolgen sie nach wie vor das selbe Ziel: nämlich die Vertraulichkeit der Daten zu garantieren.

Hierbei handelt es sich allerdings nur um einen Aspekt der Verschlüsselung. Neben der Vertraulichkeit der Daten werden auch noch folgende Hauptziele verfolgt:

-> Datenintegrität der Nachricht: Hierbei soll sichergestellt werden können, ob die Daten auch wirklich unverändert übermittelt wurden.

-> Authentifizierung: Der Empfänger soll überprüfen können ob die Nachricht auch tatsächlich vom angegebenen Absender stammt.

-> Verbindlichkeit: Der Absender soll nicht in der Lage sein zu bestreiten, dass die Nachricht von ihm stammt.

Gerade im Zeitalter des Internets wo Telebanking und Einkaufen auf eBay bereits von einer breiten Masse durchgeführt wird, wird Verschlüsselung immer wichtiger. Auch wenn wir hier in Österreich generell Recht auf Verschlüsselung haben, so ist dies nicht in allen Ländern so, bzw. sollte man im Hinterkopf behalten, dass uns dies von Ländern wie den USA noch vor wenigen Jahren deutlich erschwert wurde.

Wie auch immer, das Thema Kryptographie weckt in uns die verschiedensten Gefühle. Einerseits haben wir große Angst davor überwacht zu werden, unser Konto geplündert vorzufinden, andererseits scheinen wir uns schon an diese Gefahren gewöhnt zu haben und verwenden Wireless Lan mit schlechter oder keiner Verschlüsselung...

... link (6 comments) ... comment

... older stories

Online for 7371 days

Last update: 2005.06.27, 22:23

Last update: 2005.06.27, 22:23

status

You're not logged in ... login

menu

search

calendar

Juni 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

||||||

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||

recent updates

Einsatz von Netzwerktools

PING "Ein Ping ist wie eine Arte Echolot in Netzwerken....

PING "Ein Ping ist wie eine Arte Echolot in Netzwerken....

by christine.girlinger.uni-linz (2005.06.27, 22:23)

DRM - Digital Rights...

Durch neue Medien wie das Internet, CD/DVD-Brenner...

Durch neue Medien wie das Internet, CD/DVD-Brenner...

by christine.girlinger.uni-linz (2005.06.14, 20:30)

Das Verkaufsmodell der...

Ich habe mich schon oft gefragt, warum die gleichen...

Ich habe mich schon oft gefragt, warum die gleichen...

by Helga.Wallner.uni-linz (2005.06.14, 16:46)

Hallo Dani!

Danke für...

Hallo Dani! Danke für die Erklärung! Ist...

Hallo Dani! Danke für die Erklärung! Ist...

by christine.girlinger.uni-linz (2005.05.30, 10:36)

Geheimtext Vigenère-Quadrat

Hallo Christine! Vielen Dank für deinen Kommentar...

Hallo Christine! Vielen Dank für deinen Kommentar...

by Daniela.Hons.Uni-Linz (2005.05.12, 20:21)