Samstag, 25. Juni 2005

Netzwerktools einsetzen

daniela.weidinger.uni-linz, 18:08h

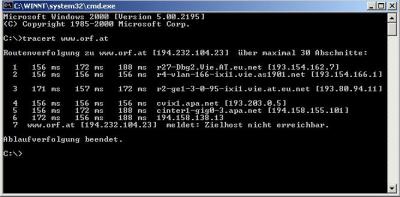

Zuerst einmal meine Ergebnisse mit den Befehlen "ping" und "tracert".

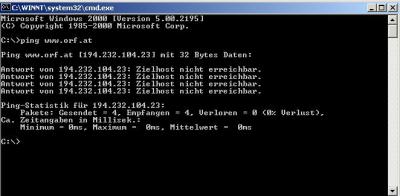

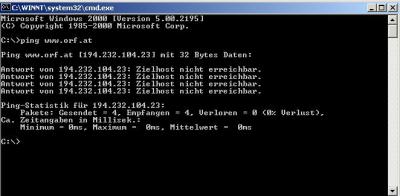

Als ich am Sonntag den 26.06 den Befehl: "ping www.orf.at" eingegeben habe, konnte ich nur feststellen, dass man keine Verbindung erreichen kann. Es kam immer wieder die Meldung "Zielhost nicht erreichbar". Ich probierte diesen Befehl auch am Montag den 27.06 und ich kam zu dem selben Ergebnis.

Mit diesem Befehl kommt man also nicht weit. Vermutlich gibt es den Host nicht, oder er verwirft das gesendete Paket. Was jetzt genau dahinter steckt, möchte ich nun testen mit dem Befehl "tracert www.orf.at".

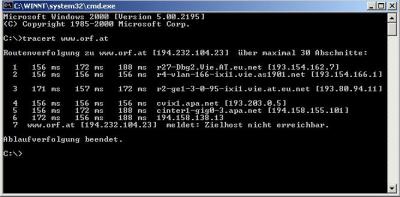

Auch hier kam wieder die Meldung:" Zielhost nicht erreichbar". Allerdings ist klar erkennbar, dass der Server existiert, man kann ihn nur nicht erreichen. Der Fehler liegt dann wahrscheinlich daran, dass der Zielhost das gesendete Paket verwirft. Auch hier besteht kein Unterschied zwischen Wochentag oder Wochenende.

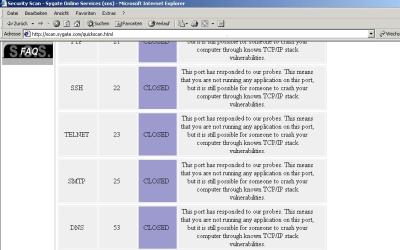

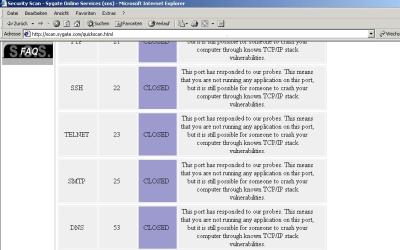

Zuletzt machte ich noch einen Portscan unter:

"http://scan.sygate.com/quickscan.html"

Mein Ergebnis war leider nicht so erfreulich:

"You are not fully protected:

We have detected that some of our probes connected with your computer."

Daraus schließe ich, dass meine Ports also "nur" geschlossen sind. Sie sind nicht völlig unsichtbar für Hacker.

Als ich am Sonntag den 26.06 den Befehl: "ping www.orf.at" eingegeben habe, konnte ich nur feststellen, dass man keine Verbindung erreichen kann. Es kam immer wieder die Meldung "Zielhost nicht erreichbar". Ich probierte diesen Befehl auch am Montag den 27.06 und ich kam zu dem selben Ergebnis.

Mit diesem Befehl kommt man also nicht weit. Vermutlich gibt es den Host nicht, oder er verwirft das gesendete Paket. Was jetzt genau dahinter steckt, möchte ich nun testen mit dem Befehl "tracert www.orf.at".

Auch hier kam wieder die Meldung:" Zielhost nicht erreichbar". Allerdings ist klar erkennbar, dass der Server existiert, man kann ihn nur nicht erreichen. Der Fehler liegt dann wahrscheinlich daran, dass der Zielhost das gesendete Paket verwirft. Auch hier besteht kein Unterschied zwischen Wochentag oder Wochenende.

Zuletzt machte ich noch einen Portscan unter:

"http://scan.sygate.com/quickscan.html"

Mein Ergebnis war leider nicht so erfreulich:

"You are not fully protected:

We have detected that some of our probes connected with your computer."

Daraus schließe ich, dass meine Ports also "nur" geschlossen sind. Sie sind nicht völlig unsichtbar für Hacker.

... link (0 comments) ... comment

Montag, 6. Juni 2005

Methoden des DRM

daniela.weidinger.uni-linz, 10:39h

Was ist DRM?

"Digital Rights Management (digitale Rechteverwaltung), abgekürzt DRM. Von Kritikern wird die Abkürzung auch als Digital Restriction Management (digitale Einschränkungsverwaltung), umgedeutet. DRM ist ein Verfahren, mit dem Urheber- und Vermarktungsrechte an geistigem Eigentum, vor allem an Film- und Tonaufnahmen, aber auch an Software oder elektronischen Büchern im Computerzeitalter gewahrt, sowie Abrechnungsmöglichkeiten für Lizenzen und Rechte geschaffen werden sollen. Kernproblem ist die beliebige Kopierbarkeit von digitalen Inhalten, ohne jeden Qualitätsverlust und ohne nennenswerten Aufwand ("Mausklick genügt"). Die Befürworter argumentieren, dass mit DRM die bisherigen Zwangsabgaben z.B. auf Leerkassetten und Fotokopierer an GEMA und VG Wort überflüssig werden, und so ein gerechteres System entstehen könne. Kritiker warnen vor allem vor Datenschutzproblemen, außerdem bringen die DRM-Systeme erhebliche Einschränkungen bei der Benutzerfreundlichkeit von Computer-Dateien."

Definition nach:

http://de.wikipedia.org/wiki/Digital_Rights_Management

Eine sehr gute Zusammenfassung der wichtigsten Aussagen dieser Seite findet man unter:

/0356207/

Weitere interessante Infos findet man unter:

http://www.digital-rights-management.info/

Hier besonders interessant sind die Funktionen eines Digital Rights Management Systems:

"Zugangskontrolle

Zugangskontrolle stellt sicher, dass nur berechtigte Personen zu bestimmten Zeitpunkten und/oder an bestimmten Orten auf Inhalte zugreifen können und diese nutzen können.

Nutzungskontrolle

Unter Nutzungskontrolle versteht man die Frage nach dem "Wie" der Nutzung von Content, z.B. ob man drucken darf und wie oft. Nutzungskontrolle kann man sehr fein steuern, z.B. auch terminlich/zeitlich, räumlich, hinsichtlich Nutzungsqualität usw.

Nutzungskontrolle ist eine sehr bedeutende Funktion für DRM(S).

Management Rechtsverletzungen

Unter diesem Punkt werden die Wahrung von Integrität (Unveränderheit) und Authentizität (Zurechenbarkeit zum Absender) von Content, subsummiert. Wichtig ist auch, dass im Falle einer Rechtsverletzung auch eine Strafverfolgung möglich ist.

Abrechnung

Ganz wichtig im Zusammenhang mit Digital Rights Management ist, dass die Contentnutzung auch abgerechnet werden kann. Diese Aufgabe fällt der Funktion Abrechnung zu.

Weitere funktionale Anforderungen

Weitere Anforderungen funktionaler Art sind z.B. die Betrachtung der gesamten Wertkette, eine hohe Sicherheitsstufe und Standardisierung."

http://www.digital-rights-management.info/einfuehrung-in-drm/funktionen.html

Anwendung, rechtliche und technische Umsetzungsmöglichkeiten sowie Kritik des DRM sind nachzulesen unter:

http://www.faventia.de/lexikon/objekt/Digital_Rights_Management/

Wichtige Aussagen sind hier, das DRM-Systeme aus einer Verknüpfung von technischen Komponenten des TPM und einer speziellen Anwendungsebene z. B. NGSCB bestehen. DRM-Systeme sind dazu da zentrale Kontrolle digitaler Inhalte durch kryptografische Verfahren umzusetzen. Sie werden zur Bebehaltung und Umsetzung von Wünschen eines Rechteinhabers technisch so aufgebaut, dass ein Schlüsselaustausch ohne Einflussnahme des Benutzers für jedes einzelne Gerät vorgenommen werden kann, welches den Rechteinhabern neue Vertriebsformen ermöglicht.

Eine sehr anschauliche Graphik des Dateiformats „Windows Media File“, das Windows benützt um das DRM in die Praxis umzusetzen, ist zu finden unter:

/0155605/

"Digital Rights Management (digitale Rechteverwaltung), abgekürzt DRM. Von Kritikern wird die Abkürzung auch als Digital Restriction Management (digitale Einschränkungsverwaltung), umgedeutet. DRM ist ein Verfahren, mit dem Urheber- und Vermarktungsrechte an geistigem Eigentum, vor allem an Film- und Tonaufnahmen, aber auch an Software oder elektronischen Büchern im Computerzeitalter gewahrt, sowie Abrechnungsmöglichkeiten für Lizenzen und Rechte geschaffen werden sollen. Kernproblem ist die beliebige Kopierbarkeit von digitalen Inhalten, ohne jeden Qualitätsverlust und ohne nennenswerten Aufwand ("Mausklick genügt"). Die Befürworter argumentieren, dass mit DRM die bisherigen Zwangsabgaben z.B. auf Leerkassetten und Fotokopierer an GEMA und VG Wort überflüssig werden, und so ein gerechteres System entstehen könne. Kritiker warnen vor allem vor Datenschutzproblemen, außerdem bringen die DRM-Systeme erhebliche Einschränkungen bei der Benutzerfreundlichkeit von Computer-Dateien."

Definition nach:

http://de.wikipedia.org/wiki/Digital_Rights_Management

Eine sehr gute Zusammenfassung der wichtigsten Aussagen dieser Seite findet man unter:

/0356207/

Weitere interessante Infos findet man unter:

http://www.digital-rights-management.info/

Hier besonders interessant sind die Funktionen eines Digital Rights Management Systems:

"Zugangskontrolle

Zugangskontrolle stellt sicher, dass nur berechtigte Personen zu bestimmten Zeitpunkten und/oder an bestimmten Orten auf Inhalte zugreifen können und diese nutzen können.

Nutzungskontrolle

Unter Nutzungskontrolle versteht man die Frage nach dem "Wie" der Nutzung von Content, z.B. ob man drucken darf und wie oft. Nutzungskontrolle kann man sehr fein steuern, z.B. auch terminlich/zeitlich, räumlich, hinsichtlich Nutzungsqualität usw.

Nutzungskontrolle ist eine sehr bedeutende Funktion für DRM(S).

Management Rechtsverletzungen

Unter diesem Punkt werden die Wahrung von Integrität (Unveränderheit) und Authentizität (Zurechenbarkeit zum Absender) von Content, subsummiert. Wichtig ist auch, dass im Falle einer Rechtsverletzung auch eine Strafverfolgung möglich ist.

Abrechnung

Ganz wichtig im Zusammenhang mit Digital Rights Management ist, dass die Contentnutzung auch abgerechnet werden kann. Diese Aufgabe fällt der Funktion Abrechnung zu.

Weitere funktionale Anforderungen

Weitere Anforderungen funktionaler Art sind z.B. die Betrachtung der gesamten Wertkette, eine hohe Sicherheitsstufe und Standardisierung."

http://www.digital-rights-management.info/einfuehrung-in-drm/funktionen.html

Anwendung, rechtliche und technische Umsetzungsmöglichkeiten sowie Kritik des DRM sind nachzulesen unter:

http://www.faventia.de/lexikon/objekt/Digital_Rights_Management/

Wichtige Aussagen sind hier, das DRM-Systeme aus einer Verknüpfung von technischen Komponenten des TPM und einer speziellen Anwendungsebene z. B. NGSCB bestehen. DRM-Systeme sind dazu da zentrale Kontrolle digitaler Inhalte durch kryptografische Verfahren umzusetzen. Sie werden zur Bebehaltung und Umsetzung von Wünschen eines Rechteinhabers technisch so aufgebaut, dass ein Schlüsselaustausch ohne Einflussnahme des Benutzers für jedes einzelne Gerät vorgenommen werden kann, welches den Rechteinhabern neue Vertriebsformen ermöglicht.

Eine sehr anschauliche Graphik des Dateiformats „Windows Media File“, das Windows benützt um das DRM in die Praxis umzusetzen, ist zu finden unter:

/0155605/

... link (0 comments) ... comment

Mittwoch, 11. Mai 2005

Anwendungsaspekte der Kryptographie

daniela.weidinger.uni-linz, 19:24h

Zuerst einmal die Definition von Kryptographie:

"Kryptografie bzw. -graphie (aus dem griechischen kryptós, "verborgen", und gráphein, "schreiben") ist die Wissenschaft der Verschlüsselung von Informationen ("Geheimschriften") und damit ein Teilgebiet der Kryptologie. Im Gegensatz zu Steganographie befasst sie sich nicht damit, die Kommunikation an sich zu verschleiern, sondern vor allem damit, den Inhalt von Nachrichten für Dritte unzugänglich zu machen. Kryptographische Verfahren können aber unter Umständen für die Steganographie eingesetzt werden, zum Beispiel indem die Adressen von Sender und Empfänger verschlüsselt werden.

Die moderne Kryptografie hat vier Hauptziele:

Vertraulichkeit der Nachricht: Nur der gewünschte Empfänger sollte in der Lage sein, den Inhalt einer verschlüsselten Nachricht zu lesen. Weiterhin sollte es nicht möglich sein Information über den Nachrichteninhalt zu erlangen (beispielsweise eine statistische Verteilung bestimmter Zeichen).

Datenintegrität der Nachricht: Der Empfänger sollte in der Lage sein festzustellen, ob die Nachricht seit ihrer Übertragung verändert wurde.

Authentifizierung: Der Empfänger sollte den Absender eindeutig identifizieren können. Weiterhin sollte es überprüfbar sein, ob die Nachricht tatsächlich von diesem Absender stammt.

Verbindlichkeit: Der Absender sollte nicht in der Lage sein zu bestreiten, dass er die Nachricht gesendet hat.

Nicht alle kryptographischen Systeme und Algorithmen erreichen alle oben genannten Ziele. Manche Ziele sind nicht praktikabel (oder notwendig) in gewissen Umgebungen und benötigen hoch entwickelte und rechenintensive Algorithmen.

Obwohl Kryptografie eine lange und komplexe Geschichte hat, begann sie erst im 20. Jahrhundert sich in die rigorose und von Mathematikern unterstützte Wissenschaftsdisziplin zu entwickeln. Selbst dann noch benötigte sie die Kommunikationsmöglichkeiten des Internets um in den allgemeinen, jedermann zugänglichen Gebrauch zu kommen."

Definition nach: http://de.wikipedia.org/wiki/Kryptografie

Eine weitere Defintion findet man auch unter:

http://www.matheboard.de/lexikon/Kryptographie,definition.htm

Eine sehr interessante Facharbeit zum Thema Kryptographie: http://www.hausarbeiten.de/faecher/hausarbeit/ing/3971.html

Da ja heutzutage immer häufiger der elektronische Weg des Kommunizierens gewählt wird, finde ich es unsinnig die Kryptographie zu verbieten. Jeder sollte das Recht auf Vertraulichkeit seiner Nachrichten haben, auch wenn durch Verschlüsselung der Daten nicht unbedingt 100%ige Sicherheit gewährt ist.

Für mich gibt es dennoch keine ersichtlichen Gründe sogenannte "Begrenzungsbestebungen" vorzunehmen.

"Kryptografie bzw. -graphie (aus dem griechischen kryptós, "verborgen", und gráphein, "schreiben") ist die Wissenschaft der Verschlüsselung von Informationen ("Geheimschriften") und damit ein Teilgebiet der Kryptologie. Im Gegensatz zu Steganographie befasst sie sich nicht damit, die Kommunikation an sich zu verschleiern, sondern vor allem damit, den Inhalt von Nachrichten für Dritte unzugänglich zu machen. Kryptographische Verfahren können aber unter Umständen für die Steganographie eingesetzt werden, zum Beispiel indem die Adressen von Sender und Empfänger verschlüsselt werden.

Die moderne Kryptografie hat vier Hauptziele:

Vertraulichkeit der Nachricht: Nur der gewünschte Empfänger sollte in der Lage sein, den Inhalt einer verschlüsselten Nachricht zu lesen. Weiterhin sollte es nicht möglich sein Information über den Nachrichteninhalt zu erlangen (beispielsweise eine statistische Verteilung bestimmter Zeichen).

Datenintegrität der Nachricht: Der Empfänger sollte in der Lage sein festzustellen, ob die Nachricht seit ihrer Übertragung verändert wurde.

Authentifizierung: Der Empfänger sollte den Absender eindeutig identifizieren können. Weiterhin sollte es überprüfbar sein, ob die Nachricht tatsächlich von diesem Absender stammt.

Verbindlichkeit: Der Absender sollte nicht in der Lage sein zu bestreiten, dass er die Nachricht gesendet hat.

Nicht alle kryptographischen Systeme und Algorithmen erreichen alle oben genannten Ziele. Manche Ziele sind nicht praktikabel (oder notwendig) in gewissen Umgebungen und benötigen hoch entwickelte und rechenintensive Algorithmen.

Obwohl Kryptografie eine lange und komplexe Geschichte hat, begann sie erst im 20. Jahrhundert sich in die rigorose und von Mathematikern unterstützte Wissenschaftsdisziplin zu entwickeln. Selbst dann noch benötigte sie die Kommunikationsmöglichkeiten des Internets um in den allgemeinen, jedermann zugänglichen Gebrauch zu kommen."

Definition nach: http://de.wikipedia.org/wiki/Kryptografie

Eine weitere Defintion findet man auch unter:

http://www.matheboard.de/lexikon/Kryptographie,definition.htm

Eine sehr interessante Facharbeit zum Thema Kryptographie: http://www.hausarbeiten.de/faecher/hausarbeit/ing/3971.html

Da ja heutzutage immer häufiger der elektronische Weg des Kommunizierens gewählt wird, finde ich es unsinnig die Kryptographie zu verbieten. Jeder sollte das Recht auf Vertraulichkeit seiner Nachrichten haben, auch wenn durch Verschlüsselung der Daten nicht unbedingt 100%ige Sicherheit gewährt ist.

Für mich gibt es dennoch keine ersichtlichen Gründe sogenannte "Begrenzungsbestebungen" vorzunehmen.

... link (0 comments) ... comment

Online for 7376 days

Last update: 2005.06.27, 19:33

Last update: 2005.06.27, 19:33

status

You're not logged in ... login

menu

search

calendar

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

recent updates

Netzwerktools einsetzen

Zuerst einmal meine Ergebnisse mit den Befehlen "ping"...

Zuerst einmal meine Ergebnisse mit den Befehlen "ping"...

by daniela.weidinger.uni-linz (2005.06.27, 19:33)

Methoden des DRM

Was ist DRM? "Digital Rights Management (digitale...

Was ist DRM? "Digital Rights Management (digitale...

by daniela.weidinger.uni-linz (2005.06.15, 10:21)

Anwendungsaspekte der...

Zuerst einmal die Definition von Kryptographie: "Kryptografie...

Zuerst einmal die Definition von Kryptographie: "Kryptografie...

by daniela.weidinger.uni-linz (2005.05.11, 20:09)

Dies ist mein eigener...

Hallo! Dieser Weblog ist im Rahmen der Nutzung Interaktiver...

Hallo! Dieser Weblog ist im Rahmen der Nutzung Interaktiver...

by daniela.weidinger.uni-linz (2005.05.11, 19:23)