Montag, 20. Juni 2005

Netzwerktools

thomas.ellinger.uni-linz, 23:15h

Ping

Ping ist ein Computerprogramm, mit dem überprüft werden kann, ob ein bestimmter Host in einem IP-Netzwerk erreichbar ist. Aus einer fehlenden Antwort kann man allerdings nicht eindeutig darauf schließen, dass die Gegenstelle nicht erreichbar ist. Manche Hosts sind nämlich so konfiguriert, dass sie ICMP-Pakete ignorieren und verwerfen. [Mehr dazu].

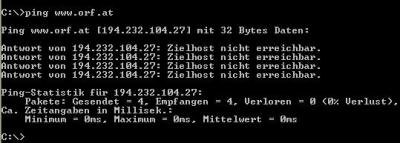

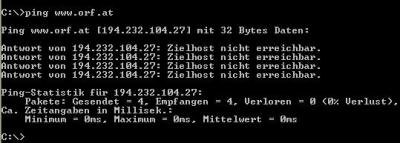

Um das Ganze einmal zu testen habe ich den Befehl ping www.orf.at ausprobiert und dabei folgendes Ergebnis erhalten:

Der Host ist also nicht erreichbar, was wiederum bedeuten könnte, dass dieser gar nicht exisitert. Ich vermute mal, dass der Host www.orf.at ICMP-Pakete ignoriert (aufgrund einer Firewall) und deshalb "anscheinend" nicht erreichbar ist.

Traceroute

Traceroute ist ein Diagnose-Werkzeug, mit dem ermittelt werden kann, welche Router ein Datenpaket über ein IP-Netz passiert, bis es bei einem bestimmten Host ankommt. Traceroute arbeitet üblicherweise mit dem ICMP-Teil der IP-Spezifikation, über das Rückmeldungen gegeben werden. Wobei die Anzeige von traceroute nicht immer den tatsächlichen Weg, den die Datenpakete nehmen, anzeigt. Es wird beeinflusst von Firewalls, fehlerhaften Implementierungen des IP-Stacks, Network Address Translation, Routing und anderen Faktoren. In Windows ist Traceroute als tracert.exe, ab Windows XP auch als Pathping implementiert. [Mehr dazu]

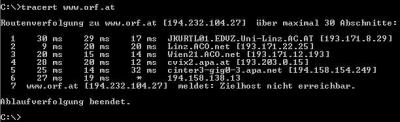

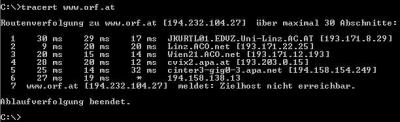

Um auch Traceroute zu testen habe ich den Befehl tracert www.orf.at ausprobiert und auch dabei ein interessantes Ergebnis erhalten. Und zwar folgendes:

Dieses Ergebnis gibt also Aufschluss darüber, dass der Host www.orf.at zwar existiert, er aber die ICMP-Pakete tatsächlich verwirft bzw. ignoriert.

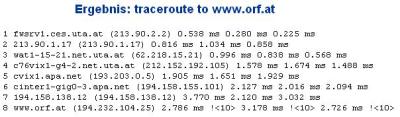

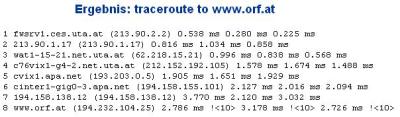

Bei der Verwendung eines Webtools (UTA) bekommt man im Grunde das gleiche Ergebnis, nur wird ein anderer Routenverlauf ersichtlich:

Portscan

Ein Portscanner ist eine Software mit der überprüft werden kann, welche Dienste ein mit TCP/IP oder UDP arbeitendes System anbietet. Bei einem Portscan wird auf den gewünschten Ports versucht, eine Verbindung zu dem Rechner aufzubauen und das Antwort-Verhalten des Zielsystems je nach verwendeten Protokoll interpretiert. [Mehr dazu]

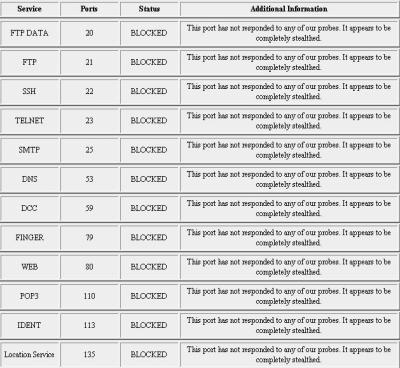

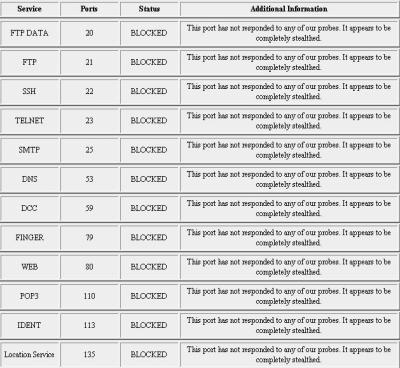

Natürlich hab ich auch einen Portscan (Sygate Online Services) an meinem Rechner durchgeführt und habe dabei folgendes Ergebnis erhalten: You have blocked all of our probes! ... Hier ein kleiner Auszug aus dem Bericht:

Tja, das hört sich doch schon mal ganz gut an, da alle durchgeführten "Angriffe" geblockt wurden. Somit scheint mein Rechner vor unerlaubten Zugriffen ganz passabel geschützt zu sein.

Ping ist ein Computerprogramm, mit dem überprüft werden kann, ob ein bestimmter Host in einem IP-Netzwerk erreichbar ist. Aus einer fehlenden Antwort kann man allerdings nicht eindeutig darauf schließen, dass die Gegenstelle nicht erreichbar ist. Manche Hosts sind nämlich so konfiguriert, dass sie ICMP-Pakete ignorieren und verwerfen. [Mehr dazu].

Um das Ganze einmal zu testen habe ich den Befehl ping www.orf.at ausprobiert und dabei folgendes Ergebnis erhalten:

Der Host ist also nicht erreichbar, was wiederum bedeuten könnte, dass dieser gar nicht exisitert. Ich vermute mal, dass der Host www.orf.at ICMP-Pakete ignoriert (aufgrund einer Firewall) und deshalb "anscheinend" nicht erreichbar ist.

Traceroute

Traceroute ist ein Diagnose-Werkzeug, mit dem ermittelt werden kann, welche Router ein Datenpaket über ein IP-Netz passiert, bis es bei einem bestimmten Host ankommt. Traceroute arbeitet üblicherweise mit dem ICMP-Teil der IP-Spezifikation, über das Rückmeldungen gegeben werden. Wobei die Anzeige von traceroute nicht immer den tatsächlichen Weg, den die Datenpakete nehmen, anzeigt. Es wird beeinflusst von Firewalls, fehlerhaften Implementierungen des IP-Stacks, Network Address Translation, Routing und anderen Faktoren. In Windows ist Traceroute als tracert.exe, ab Windows XP auch als Pathping implementiert. [Mehr dazu]

Um auch Traceroute zu testen habe ich den Befehl tracert www.orf.at ausprobiert und auch dabei ein interessantes Ergebnis erhalten. Und zwar folgendes:

Dieses Ergebnis gibt also Aufschluss darüber, dass der Host www.orf.at zwar existiert, er aber die ICMP-Pakete tatsächlich verwirft bzw. ignoriert.

Bei der Verwendung eines Webtools (UTA) bekommt man im Grunde das gleiche Ergebnis, nur wird ein anderer Routenverlauf ersichtlich:

Portscan

Ein Portscanner ist eine Software mit der überprüft werden kann, welche Dienste ein mit TCP/IP oder UDP arbeitendes System anbietet. Bei einem Portscan wird auf den gewünschten Ports versucht, eine Verbindung zu dem Rechner aufzubauen und das Antwort-Verhalten des Zielsystems je nach verwendeten Protokoll interpretiert. [Mehr dazu]

Natürlich hab ich auch einen Portscan (Sygate Online Services) an meinem Rechner durchgeführt und habe dabei folgendes Ergebnis erhalten: You have blocked all of our probes! ... Hier ein kleiner Auszug aus dem Bericht:

Tja, das hört sich doch schon mal ganz gut an, da alle durchgeführten "Angriffe" geblockt wurden. Somit scheint mein Rechner vor unerlaubten Zugriffen ganz passabel geschützt zu sein.

... link (2 comments) ... comment

Sonntag, 5. Juni 2005

Digital Rights Management (DRM)

thomas.ellinger.uni-linz, 20:20h

Wofür steht DRM?

Digital:

Behandelt ausschließlich digitale Ressourcen (elektronische Medien und Dokumente)

Rights:

Beschäftigt sich mit dem Eigentums- und Nutzungsrecht an digitalen Ressourcen

Management:

Beschreibt Mechanismen zum Verhindern und Zulassen von Zugriffen auf digitale Ressourcen

[Mehr dazu]

Eine aufschlussreiche Ausführung zur Entwicklung von DRM-Systemen findet man bei meiner Kollegin Irmgard Lautner.

Methoden des DRM

Watermarking

Bei dieser Methode werden transparente Bilder bzw. nicht hörbares Hintergrundrauschen in die Medienwerte eingebettet. Es gibt Verfahren sowohl für statisches Bildmaterial, Video und Audio. Dieses Hintergrundrauschen wird von der Applikation erkannt und kann den Medienwert so auf Urheberrechtsverletzungen prüfen, es schützt aber nicht vor illegalen Kopien.

[Mehr dazu]

Extended Copy Protection (XCP)

Mit dieser Technologie (wird auch als "steriles Brennen" bezeichnet) von der Firma First4Internet soll es Kunden ermöglicht werden eine begrenzte Anzahl von Kopien ihrer eigenen CDs herzustellen. Es wird jedoch verhindert, dass Kopien der Kopien hergestellt werden können. Dies hat zur Folge, dass Kunden nicht durch zu starke Einschränkungen verärgert werden, da das normale Vervielfältigen für den Eigenverbrauch weiterhin möglich ist. Dem unautorisierten Kopieren von CDs wird aber trotzdem ein Riegel vorgeschoben. Diese Technologie wird bereits von Sony BMG getestet.

[Mehr dazu]

Cactus Data Shield 200

Cactus Data Shield 200 ist ein Kopiertschutz, der auf einer Manipulation der TOC (Table of Contents) basiert. Der erste Track erhält eine negative Länge. Weiters nutzt der Kopierschutz fehlerhafte Sektoren. Damit soll erreicht werden, dass Audio-CDs mit einem CD- oder DVD-Rom-Laufwerk nicht korrekt abgespielt werden können.

[Mehr dazu]

MediaCloq 1.0

Dieser Kopierschutz kennzeichnet Audio-Tracks als Datenspuren, dadurch können viele CD-ROM-Laufwerke derartige CDs nur mit Mühe einlesen. Im Explorer sind die Audio-Tracks nicht sichtbar und es werden nur einige Dateien angezeigt.

[Mehr dazu]

Einige interessante und vor allem bekannte Beispiele, die DRM integrieren, zeigt mein Kollege Oliver Wolf.

DRM-Mechanismen illegal?

Eine spannende Entscheidung über DRM-Mechanismen auf DVDs hat erst vor kurzem ein französisches Gericht gefällt.

[Mehr dazu]

... link (4 comments) ... comment

Donnerstag, 5. Mai 2005

Kryptografie

thomas.ellinger.uni-linz, 16:38h

Was ist Kryptografie?

Kryptografie ist die Wissenschaft der Verschlüsselung und Verschleierung von Informationen. Informationen zur Geschichte der Kryptografie können bei meiner Kollegin Daniela Hons nachgelesen werden.

[vgl., Mathe Lexikon]

Welche Ziele verfolgt Kryptografie?

- Vertraulichkeit: Nur dem gewünschten Empfänger sollte der Inhalt einer verschlüsselten Nachricht zugänglich sein.

- Integrität: Der Empfänger sollte in der Lage sein festzustellen, ob die Nachricht seit ihrer Übertragung verändert wurde.

- Authentifizierung: Der Empfänger sollte den Absender eindeutig identifizieren können und überprüfen können, ob die Nachricht tatsächlich von diesem Absender stammt.

- Verbindlichkeit: Der Absender sollte nicht in der Lage sein zu bestreiten, dass er die Nachricht gesendet hat.

[vgl., Kryptografie - Wikipedia]

Anwendungen und Reglementierungen

Die Verbreitung des World Wide Webs ist enorm, sei es nun durch E-Business-Anwendungen oder sonstigen Anwendungen, wie dem Austausch von medizinischen Daten sowie persönliche und vertrauliche Kommunikation über E-Mail und viele mehr. Um den Schutz persönlicher und sensibler Daten zu gewährleisten, werden kryptografische Verfahren zunehmend für die Verschlüsselung verwendet. An dieser Stelle möchte ich zu weiteren interessanten Anwendungsgebieten verlinken, die meine Kollegin Claudia Riedler angeführt hat.

Die Anwendung der Kryptografie scheint also im ersten Moment betrachtet einen großen Vorteil zu bringen, doch wenn man das Interesse von Strafverfolgungsbehörden berücksichtigt wird dieser Vorteil etwas getrübt. Das Interesse derartiger Behörden besteht nämlich darin, bei Gefahr für die öffentliche Sicherheit und Ordnung (Terroranschläge, organisiertes Verbrechen usw.) einen möglichst schnellen und ungehinderten Zugang zur Kommunikation und zu den Daten der Verdächtigen zu erhalten.

Dies kann nur durch einen allgemeinen Zugang des Staates zu übertragenen oder gespeicherten Daten erfolgen, was wiederum von weiten Teilen der Gesellschaft und der Wirtschaft als Eingriff in die Privatsphäre angesehen wird und mit der gleichen Begründung (wie bspw. beim Briefgeheimnis) seit langem abgelehnt wird.

[vgl., IBM - Technische Unternehmensvertretung]

Kryptografie ist die Wissenschaft der Verschlüsselung und Verschleierung von Informationen. Informationen zur Geschichte der Kryptografie können bei meiner Kollegin Daniela Hons nachgelesen werden.

[vgl., Mathe Lexikon]

Welche Ziele verfolgt Kryptografie?

- Vertraulichkeit: Nur dem gewünschten Empfänger sollte der Inhalt einer verschlüsselten Nachricht zugänglich sein.

- Integrität: Der Empfänger sollte in der Lage sein festzustellen, ob die Nachricht seit ihrer Übertragung verändert wurde.

- Authentifizierung: Der Empfänger sollte den Absender eindeutig identifizieren können und überprüfen können, ob die Nachricht tatsächlich von diesem Absender stammt.

- Verbindlichkeit: Der Absender sollte nicht in der Lage sein zu bestreiten, dass er die Nachricht gesendet hat.

[vgl., Kryptografie - Wikipedia]

Anwendungen und Reglementierungen

Die Verbreitung des World Wide Webs ist enorm, sei es nun durch E-Business-Anwendungen oder sonstigen Anwendungen, wie dem Austausch von medizinischen Daten sowie persönliche und vertrauliche Kommunikation über E-Mail und viele mehr. Um den Schutz persönlicher und sensibler Daten zu gewährleisten, werden kryptografische Verfahren zunehmend für die Verschlüsselung verwendet. An dieser Stelle möchte ich zu weiteren interessanten Anwendungsgebieten verlinken, die meine Kollegin Claudia Riedler angeführt hat.

Die Anwendung der Kryptografie scheint also im ersten Moment betrachtet einen großen Vorteil zu bringen, doch wenn man das Interesse von Strafverfolgungsbehörden berücksichtigt wird dieser Vorteil etwas getrübt. Das Interesse derartiger Behörden besteht nämlich darin, bei Gefahr für die öffentliche Sicherheit und Ordnung (Terroranschläge, organisiertes Verbrechen usw.) einen möglichst schnellen und ungehinderten Zugang zur Kommunikation und zu den Daten der Verdächtigen zu erhalten.

Dies kann nur durch einen allgemeinen Zugang des Staates zu übertragenen oder gespeicherten Daten erfolgen, was wiederum von weiten Teilen der Gesellschaft und der Wirtschaft als Eingriff in die Privatsphäre angesehen wird und mit der gleichen Begründung (wie bspw. beim Briefgeheimnis) seit langem abgelehnt wird.

[vgl., IBM - Technische Unternehmensvertretung]

... link (0 comments) ... comment

... older stories

Online for 6966 days

Last update: 2005.06.26, 23:01

Last update: 2005.06.26, 23:01

status

You're not logged in ... login

menu

search

calendar

Mai 2024 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

||

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

||

recent updates

war noch nicht fertig...

...meine story war noch nicht ganz fertig. jetzt müssten...

...meine story war noch nicht ganz fertig. jetzt müssten...

by thomas.ellinger.uni-linz (2005.06.26, 23:01)

Netzwerktools

Ping Ping ist ein Computerprogramm, mit dem überprüft...

Ping Ping ist ein Computerprogramm, mit dem überprüft...

by thomas.ellinger.uni-linz (2005.06.26, 23:00)

Wo sind die Bilder?

Hast du die auch im Web publiziert und dann waren sie...

Hast du die auch im Web publiziert und dann waren sie...

by ingrid.sonnbichler.uni-linz (2005.06.24, 19:20)

Methoden

Hallo Thomas, hab einen Link auf meine site gemacht,...

Hallo Thomas, hab einen Link auf meine site gemacht,...

by anna.vo.uni-linz (2005.06.14, 22:30)

Sehr aufschlussreich

Echt super gelungen dein Text. Hab auf meiner Seite...

Echt super gelungen dein Text. Hab auf meiner Seite...

by Andrea.Prantl.uni-linz (2005.06.14, 22:29)