Sonntag, 29. Januar 2006

Ping - Tracert - Portscan

barbara.gassner.uni-linz, 21:05h

Immer wenn Sie online sind, können Sie mit den Befehlen Ping und Tracert ermitteln, ob ein Server im Internet reagiert, und wo es aktuell Probleme geben kann, den Rechner zu erreichen.

Nun werde ich diese beiden Begriffe noch näher erklären:

Ping

Unter „Ping“ versteht man ein Computerprogramm, mit dessen Hilf man überprüfen kann ob ein bestimmter Host in einem IP-Netzwerk erreichbar ist. Entwickelt wurde der „Ping“ Ende 1983 von Mike Muuss.

Funktionsweise:

Der „Ping“ sendet ein ICMP-Echo-Request-Paket an die Zieladresse des zu überprüfenden Host. Der Empfänger muss, insofern er das Protokoll unterstützt, laut Protokollspezifikation eine Antwort zurücksenden.

Quellen:

http://de.wikipedia.org/wiki/Ping_(Daten%C3%BCbertragung)

http://www.network-tools.com/help/#ping

http://www.werle.com/intagent/k11_4.htm

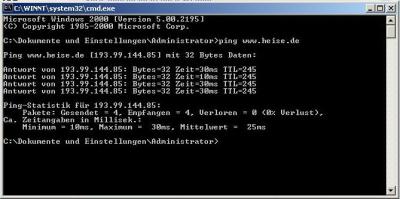

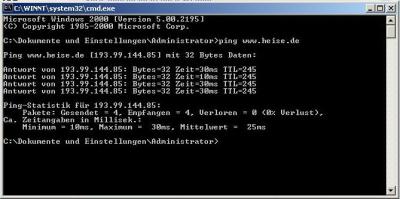

Ping Wochenende:

Ping Wochentag:

Interpretation

Ping Wochenende/ Wochentag

Anhand der oben angeführten Screenshots kann man ersehen das in meinem Fall die Antwortzeiten am Wochenende schneller waren als während der Woche. Dies entspricht einer schneller Serververbindung, dadurch kann auf weniger Benutzer im Internet an diesem Tag geschlossen werden.

Tracert

Tracert ist ein Hilfsprogramm, das die Möglichkeit bietet, zu sehen über welchen Weg ein Rechner geroutet dh. erreicht wird. Das heißt man kann nachvollziehen über welche Zwischenstationen die Datenpakete zu einem Rechner gelangen.

Quellen:

http://www.www-kurs.de/gloss_t.htm

http://www.werle.com/intagent/k11_4.htm

http://de.wikipedia.org/wiki/Traceroute

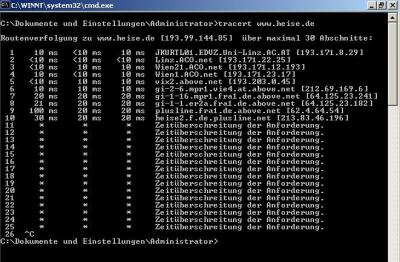

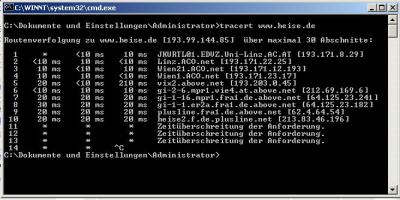

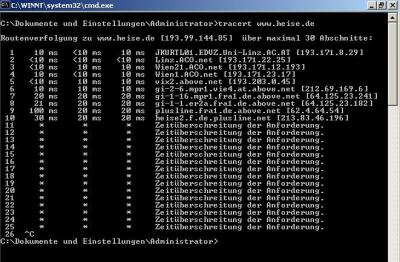

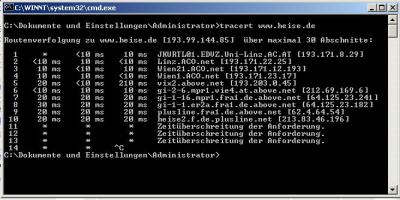

Tracert Wochenende:

Tracert Wochentag:

Tracert mit Hilfe des Webtools UTA :

Ergebnis: traceroute to www.heise.de

1 fwsrv1.ces.uta.at (213.90.2.2) 0.447 ms 0.467 ms 0.428 ms

2 213.90.1.17 (213.90.1.17) 1.110 ms 0.948 ms 0.914 ms

3 wat1-15-21.net.uta.at (62.218.15.21) 1.212 ms 0.787 ms 0.914 ms

4 c76wmode1-tengigE4-1.net.uta.at (212.152.192.206) 1.165 ms 0.674 ms 0.925 ms

5 vie3-core.gigabiteth1-0.swip.net (130.244.205.57) 1.663 ms 1.985 ms 2.360 ms

6 shu1-core.pos2-0.swip.net (130.244.205.50) 54.593 ms 1.634 ms 1.887 ms

7 vix2.above.net (193.203.0.45) 2.166 ms 1.499 ms 1.404 ms

8 gi-2-6.mpr1.vie4.at.above.net (212.69.169.6) 1.857 ms 1.957 ms 1.729 ms

9 gi-1-16.mpr1.fra1.de.above.net (64.125.23.241) 26.661 ms 27.832 ms 26.876 ms

10 gi-1-1.er2a.fra1.de.above.net (64.125.23.182) 27.153 ms 27.082 ms 27.148 ms

11 plusline.fra1.de.above.net (62.4.64.54) 26.174 ms 25.199 ms 26.178 ms

12 heise2.f.de.plusline.net (213.83.46.196) 26.174 ms 25.805 ms 25.703 ms

13 www.heise.de (193.99.144.85) 27.607 ms 28.319 ms 28.624 ms

Interpretation

Tracert Wochenende/Wochentag

Hier konnte ich keinen Unterschied zwischen Wochenende und Wochentag erkennen, da immer die gleichen Wegpunkte angezeigt wurden.

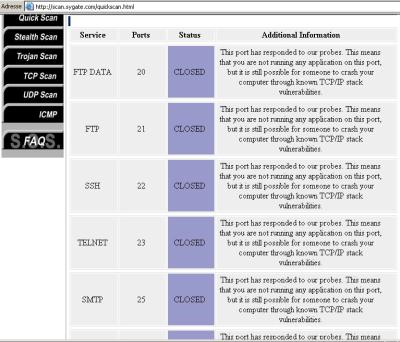

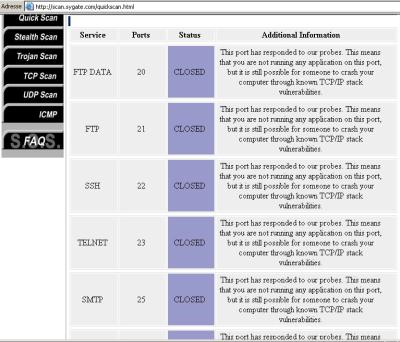

Portscan

Mit Hilfe eines Portscann kann man überprüfen welche Dienste ein mit TCP/IP oder UDP arbeitende Sysreme anbieten. Der Portscanner nimmt dem Anwender dabei die Arbeit ab, das Antwortverhalten eines Systems selbst mit einem Sniffer zu untersuchen und zu interpretieren.

Interpretation

Dieser stellt fest welche Nebenstellen (Ports) eines Computers offen dh. zugänglich sind. Wie anhand des Screenshots ersichtlich ist, sind bei meinem Computer die meisten geschlossen bzw. durch eine Firewall geschützt.

Nun werde ich diese beiden Begriffe noch näher erklären:

Ping

Unter „Ping“ versteht man ein Computerprogramm, mit dessen Hilf man überprüfen kann ob ein bestimmter Host in einem IP-Netzwerk erreichbar ist. Entwickelt wurde der „Ping“ Ende 1983 von Mike Muuss.

Funktionsweise:

Der „Ping“ sendet ein ICMP-Echo-Request-Paket an die Zieladresse des zu überprüfenden Host. Der Empfänger muss, insofern er das Protokoll unterstützt, laut Protokollspezifikation eine Antwort zurücksenden.

Quellen:

http://de.wikipedia.org/wiki/Ping_(Daten%C3%BCbertragung)

http://www.network-tools.com/help/#ping

http://www.werle.com/intagent/k11_4.htm

Ping Wochenende:

Ping Wochentag:

Interpretation

Ping Wochenende/ Wochentag

Anhand der oben angeführten Screenshots kann man ersehen das in meinem Fall die Antwortzeiten am Wochenende schneller waren als während der Woche. Dies entspricht einer schneller Serververbindung, dadurch kann auf weniger Benutzer im Internet an diesem Tag geschlossen werden.

Tracert

Tracert ist ein Hilfsprogramm, das die Möglichkeit bietet, zu sehen über welchen Weg ein Rechner geroutet dh. erreicht wird. Das heißt man kann nachvollziehen über welche Zwischenstationen die Datenpakete zu einem Rechner gelangen.

Quellen:

http://www.www-kurs.de/gloss_t.htm

http://www.werle.com/intagent/k11_4.htm

http://de.wikipedia.org/wiki/Traceroute

Tracert Wochenende:

Tracert Wochentag:

Tracert mit Hilfe des Webtools UTA :

Ergebnis: traceroute to www.heise.de

1 fwsrv1.ces.uta.at (213.90.2.2) 0.447 ms 0.467 ms 0.428 ms

2 213.90.1.17 (213.90.1.17) 1.110 ms 0.948 ms 0.914 ms

3 wat1-15-21.net.uta.at (62.218.15.21) 1.212 ms 0.787 ms 0.914 ms

4 c76wmode1-tengigE4-1.net.uta.at (212.152.192.206) 1.165 ms 0.674 ms 0.925 ms

5 vie3-core.gigabiteth1-0.swip.net (130.244.205.57) 1.663 ms 1.985 ms 2.360 ms

6 shu1-core.pos2-0.swip.net (130.244.205.50) 54.593 ms 1.634 ms 1.887 ms

7 vix2.above.net (193.203.0.45) 2.166 ms 1.499 ms 1.404 ms

8 gi-2-6.mpr1.vie4.at.above.net (212.69.169.6) 1.857 ms 1.957 ms 1.729 ms

9 gi-1-16.mpr1.fra1.de.above.net (64.125.23.241) 26.661 ms 27.832 ms 26.876 ms

10 gi-1-1.er2a.fra1.de.above.net (64.125.23.182) 27.153 ms 27.082 ms 27.148 ms

11 plusline.fra1.de.above.net (62.4.64.54) 26.174 ms 25.199 ms 26.178 ms

12 heise2.f.de.plusline.net (213.83.46.196) 26.174 ms 25.805 ms 25.703 ms

13 www.heise.de (193.99.144.85) 27.607 ms 28.319 ms 28.624 ms

Interpretation

Tracert Wochenende/Wochentag

Hier konnte ich keinen Unterschied zwischen Wochenende und Wochentag erkennen, da immer die gleichen Wegpunkte angezeigt wurden.

Portscan

Mit Hilfe eines Portscann kann man überprüfen welche Dienste ein mit TCP/IP oder UDP arbeitende Sysreme anbieten. Der Portscanner nimmt dem Anwender dabei die Arbeit ab, das Antwortverhalten eines Systems selbst mit einem Sniffer zu untersuchen und zu interpretieren.

Interpretation

Dieser stellt fest welche Nebenstellen (Ports) eines Computers offen dh. zugänglich sind. Wie anhand des Screenshots ersichtlich ist, sind bei meinem Computer die meisten geschlossen bzw. durch eine Firewall geschützt.

... link (0 comments) ... comment

Dienstag, 13. Dezember 2005

Digitale Medien

barbara.gassner.uni-linz, 12:20h

In letzter Zeit werden digitale Medien immer beliebter, sie verändern sich ständig und damit auch ihre Umwelt. Nur die Menschen die sich den schnellen Wandel anpassen können, können auch in Zukunft mithalten. Denn wer jetzt noch nicht gelernt hat mit diesen Medien umzugehen, dem wird es schwer fallen in eine Technologie die immer weiter ausgebaut ist einzusteigen. In meinem Artikel möchte ich Darstellen wie schnell diese Veränderungen vor sich gehen, und wie unbewusst wir (vor allem die Jüngere Generation) uns an all diese Veränderungen angepasst haben. Beginnen möchte ich mit einer Grafik, anhand dieser sie ersehen können wie die DVD die Videokassette vom Markt verdrängt hat.

Quelle: http://www.bvv-medien.de/facts/factframes.html

Wie man anhand dieser Grafik erkennen kann, werden immer mehr digitale Medien gekauft. Alleine in Deutschland wurden 2004 2,9 Millionen DVD´s verkauft. Vor einigen Jahren, hätte sich kein Mensch vorstellen können, dass die DVD´s so eine Zukunft haben. Wie man sieht sind sie 2004 aber schon Standart (wer bitte sieht sich noch Video´s an?). Wer von uns empfindet DVD noch als neues Medium, wahrscheinlich keiner. Jetzt gibt es schon viele neue Weiterentwicklung am Markt der Digitalen und Audiovisuellen Medien. Egal ob zu Hause im Wohnzimmer durch digitales Fernsehen oder im Kino durch digitale Filme. Oder das digitale Radio, ist es nicht wirklich angenehm auch im Urlaub ohne großen Aufwand seinen gewohnten Radiosender zu hören? Wie man sieht werden ständig mit dieser Thematik konfrontiert, obwohl vieles von uns auch schon als selbstverständlich angesehen wird

Österreichs Kinos werden digitalisiert.

Cineplexx digital Cinema

Durch diese Art von „Kino“ wird dem Besuchern eine brillante Bildqualität, ein glasklarer digitaler Sound, unübertroffene Farbe und garantieret Farbechtheit geboten. Also ein einzigartiger Kinobesuch für jedermann. Digital Cinema bringt eine vollkommen neue Kinodimension in die Säle.

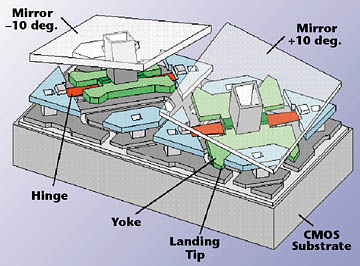

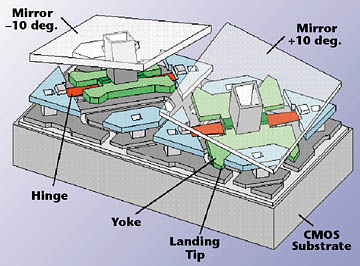

Der Halbleiter

Im Mittelpunkt des digitalen Cinemas steht ein optischer Halbleiter, der Digital Micromirror device. Dies ist ein von Texas Instruments entwickelter Baustein, der mit Hilfe von matrixförmig angeordneten Mikro-Spiegeln ein Bild projizieren kann. Er besteht aus bis zu 1,3 Millionen mikroskopischer Spiegeln, die einzeln bis zu 5000 Mal pro Sekunde nach hinten und vorne geneigt werden können. Diese Technologie wird vorwiegend bei DLP Projektoren (digital Light Processing) verwendet. Nachfolgendes Bild zeigt wie so ein DMD aussieht:

Quelle: http://www.circuitree.com/CT/FILES/IMAGES/71550.jpg

Wer genauere Informationen zu dieser Technologie haben will sollte unter http://www.dlp.com/overview/german/example.htm nachschauen, hier ist ein Demo veröffentlicht, welches genau erklärt wie DMD und DLP funktionieren.

Wie man sieht hat sich also im Kino Sektor einiges getan. Heut zu Tage ist dies für jeden noch neu, und viele denken sich warum soll ich für eine Kinokarte mehr bezahlen, wenn die „alte“, „gewohnte“ Qualität der Kinofilme doch auch sehr gut ist. Doch ich bin der Meinung, dass es hier genau so funktionieren wird wie bei den DVD´s. Langsam und unbemerkt bewegt sich das Digitale Kino in unser Leben und bald werden wir es uns nicht mehr wegdenken können.

Quelle: http://www.bvv-medien.de/facts/factframes.html

Wie man anhand dieser Grafik erkennen kann, werden immer mehr digitale Medien gekauft. Alleine in Deutschland wurden 2004 2,9 Millionen DVD´s verkauft. Vor einigen Jahren, hätte sich kein Mensch vorstellen können, dass die DVD´s so eine Zukunft haben. Wie man sieht sind sie 2004 aber schon Standart (wer bitte sieht sich noch Video´s an?). Wer von uns empfindet DVD noch als neues Medium, wahrscheinlich keiner. Jetzt gibt es schon viele neue Weiterentwicklung am Markt der Digitalen und Audiovisuellen Medien. Egal ob zu Hause im Wohnzimmer durch digitales Fernsehen oder im Kino durch digitale Filme. Oder das digitale Radio, ist es nicht wirklich angenehm auch im Urlaub ohne großen Aufwand seinen gewohnten Radiosender zu hören? Wie man sieht werden ständig mit dieser Thematik konfrontiert, obwohl vieles von uns auch schon als selbstverständlich angesehen wird

Österreichs Kinos werden digitalisiert.

Cineplexx digital Cinema

Durch diese Art von „Kino“ wird dem Besuchern eine brillante Bildqualität, ein glasklarer digitaler Sound, unübertroffene Farbe und garantieret Farbechtheit geboten. Also ein einzigartiger Kinobesuch für jedermann. Digital Cinema bringt eine vollkommen neue Kinodimension in die Säle.

Der Halbleiter

Im Mittelpunkt des digitalen Cinemas steht ein optischer Halbleiter, der Digital Micromirror device. Dies ist ein von Texas Instruments entwickelter Baustein, der mit Hilfe von matrixförmig angeordneten Mikro-Spiegeln ein Bild projizieren kann. Er besteht aus bis zu 1,3 Millionen mikroskopischer Spiegeln, die einzeln bis zu 5000 Mal pro Sekunde nach hinten und vorne geneigt werden können. Diese Technologie wird vorwiegend bei DLP Projektoren (digital Light Processing) verwendet. Nachfolgendes Bild zeigt wie so ein DMD aussieht:

Quelle: http://www.circuitree.com/CT/FILES/IMAGES/71550.jpg

Wer genauere Informationen zu dieser Technologie haben will sollte unter http://www.dlp.com/overview/german/example.htm nachschauen, hier ist ein Demo veröffentlicht, welches genau erklärt wie DMD und DLP funktionieren.

Wie man sieht hat sich also im Kino Sektor einiges getan. Heut zu Tage ist dies für jeden noch neu, und viele denken sich warum soll ich für eine Kinokarte mehr bezahlen, wenn die „alte“, „gewohnte“ Qualität der Kinofilme doch auch sehr gut ist. Doch ich bin der Meinung, dass es hier genau so funktionieren wird wie bei den DVD´s. Langsam und unbemerkt bewegt sich das Digitale Kino in unser Leben und bald werden wir es uns nicht mehr wegdenken können.

... link (0 comments) ... comment

Donnerstag, 1. Dezember 2005

Sicherheit und Privatsphäre im Internet

barbara.gassner.uni-linz, 14:18h

Sicherheit und Privatsphäre im Internet:

Privatsphäre im Internet ist ein sehr umstrittenes Thema über das ständig diskutiert wird. Ziemlich hartnäckig hält sich die Vorstellung, dass Menschen das Internet im Verborgenen und somit auch anonym nutzen. Sicherlich ist es so, dass Kommunikationspartner, beispielsweise in Chats, Newsgroups, Communities oder Foren, nicht so ohne weiteres ermittelt werden können. Dennoch ist das Internet keineswegs ein anonymer Raum. Wo und wie du beim Surfen im Internet Spuren hinterlässt und welche Informationen dabei über einem gespeichert werden, möchte ich nun Anhand eines Beispiels verdeutlichen.

Nehmen wir einmal an, wir würden ein Diskussionsforum betreiben und einer unserer User würde dort per Posting eine strafbare Handlung begehen. Dies könnte eine massive Beleidigung, eine Volksverhetzung oder der Aufruf zu einer Straftat sein. Wie können wir nun den Täter ermitteln?

Auf jedem Webserver werden alle Zugriffe in so genannten Logfiles gespeichert. Hier ein fiktives und leicht abgewandeltes Beispiel:

IP Adresse: 217.95.189.170

Datum/Zeit: [28/Nov/2005:11:11:57 +0200]

Befehl: "GET forum/index.html HTTP/1.1"

Referer URL: "http://www.google.at/search?hl=de&q=forum%2C+”Punks in Wien"

Browser: "Mozilla/4.0 (compatible; MSIE 5.5; Windows 98)"

Zunächst einmal erfahren wir Datum und Uhrzeit sowie die IP-Adresse des Aufrufenden. Hinter der IP-Adresse verbirgt sich die Internet Protocol-Adresse, eine eindeutige Nummer, die jeden Computer im Internet identifizierbar macht. Danach folgen noch zwei weitere wichtige Informationen: welche Datei wurde abgerufen (Befehl GET) und über welche Seite kam der Besucher (in unserem Fall über die Google-Suche). Schließlich erfahren wir auch noch etwas über den verwendeten Browser und das Betriebssystem.

Anhand der Informationen können wir nun jeden Dateizugriff des Besuchers auf unserem Webserver nachverfolgen. Wir müssen seine Daten nur aus dem Logfile filtern und auswerten. Dazu gibt es verschiedene Programme, im Zweifel reicht jede Tabellenkalkulation aus.

Nun wissen wir jedoch noch nicht, wer sich konkret hinter der IP-Adresse verbirgt. In aller Regel wird einem Nutzer bei der Einwahl ins Internet eine IP-Adresse dynamisch – das heißt vorübergehend – von seinem Zugangsprovider zur Verfügung gestellt. Alle Anbieter von Internetzugängen verfügen über einen Adressbereich, in dem festgestellt werden kann, über welchen Anbieter der Besucher ins Internet gegangen ist. In unserem Fall handelt es sich um einen Nutzer von T-Online.

Bei den Providern werden die Nutzungsdaten ebenfalls gespeichert – allein schon, um die Internetnutzung mit dem Kunden abrechnen zu können. Es sind dort nur wenige Mausklicks, um festzustellen, welcher User am 28. November 2005 um 11.11 Uhr und 57 Sekunden die IP-Adresse 217.95.189.170 zugewiesen hatte.

Das heißt: Durch die Kopplung von Server-Logfiles und Providerdaten lassen sich die Besucher von Internetseiten ermitteln. Dies gilt nicht bei der Verwendung von zwischengeschalteten Proxy-Servern. Da diese in der Regel jedoch auch „geloggt“ werden, ist die Ermittlung des Users in solchen Fällen zwar aufwändiger, aber nicht unmöglich.

Die Nutzungsdaten dürfen von den Providern nur für einen begrenzten Zeitraum gespeichert werden und zwar so lange, wie dies zur Abrechnung mit den Nutzern notwendig ist. Bei einer Flatrate beispielsweise benötigen die Provider keine Nutzungsdaten zur Abrechnung. Auf der anderen Seite müssen die Daten den Strafverfolgungsbehörden zugänglich gemacht werden, wenn ein entsprechender richterlicher Beschluss vorliegt. Dazu muss man wissen, dass Nutzungsdaten von Providern auch aus Sicherheitsgründen gespeichert werden. So können später zum Beispiel Missbrauchsversuche nachvollzogen werden. Eigentlich sind es dann zwar keine Nutzungsdaten mehr, de facto aber handelt es sich um dieselbe Information. Und für diese Daten gibt es keine Speicherfristen.

Im Grunde ist dies ein Beispiel für ein typisches Spannungsverhältnis: auf der einen Seite der Anspruch des Bürgers auf den Schutz seiner Privatsphäre – auf der anderen Seite die Notwendigkeit des Staates, zu Zwecken der Strafverfolgung in eben diese einzudringen. Fast so ein ähnliches Beispiel wie ich hier gezeigt habe, habe ich im Schulalltag kennen gelernt. Schüler haben während der Unterrichtszeit, unangebrachte Kommentare in einem Forum geposted, der Betreiber des Forums hat natürlich sofort herausgefunden, dass es sich um die IP –Adresse der Schule handelt und hat den Direktor eine schriftliche Ermahnung gesendet. Nun war es Aufgabe des Netzwerkadministrators die betreffenden Schüler ausfindig zu machen und auch das war ohne Probleme möglich.

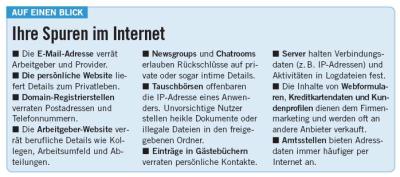

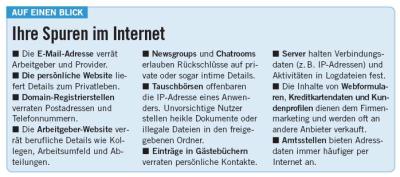

Nachfolgender Beitrag zeigt genau, wo man Spuren im Internet hinterlässt:

Quelle: Habegger, Bruno(2004) Internet/Privatshäre, Online im Interner, URL:

http://www.pctipp.ch/library/pdf/2004/06/0628_spy.pdf

Nun haben wir schon gesehen wie einfach es ist Personen im Internet wieder zu finden. Der zweite Teil meines Postings, wird sich nun auf Kryptographie und die digitalen Signatur konzentrieren.

Kryptographie

Unter Kryptographie versteht man die Verschlüsselung von Informationen (also Inhalte von Nachrichten für Dritte unzugänglich zu machen), und sich dadurch vor unbefugter Kenntnisnahme abzusichern. Das Gegenstück der Kryptographie ist die Kryptanalyse, hier werden die Verschlüsselungen wieder gebrochen, also die abgesicherten Nachrichten werden unbefugt lesbar gemacht. Der Oberbegriff beider Disziplinen wird als Kryptologie verstanden.

Übersicht zur Kryptologie

(Quelle:http://www.wiwi.uni-bielefeld.de/StatCompSci/lehre/material_spezifisch/statalg00/caesar/)

Die moderne Kryptograhie hat vier Hauptziele:

1. Vertraulichkeit: Nur der gewünschte Empfänger sollte in der Lage sein die Verschlüsselte Nachricht zu lesen.

2. Datenintegrität der Nachricht: Der Empfänger sollte in der Lage sein festzustellen, ob die Nachricht seit ihrer Übertragung verändert wurde.

3. Authentifizierung: Der Empfänger sollte in der Lage sein den Absender eindeutig zu identifizieren können. Des weiteren sollte man überprüfen können , ob die Nachricht tatsächlich von diesem Absender stammt.

4. Verbindlichkeit: Der Absender darf es nicht Möglich sein, zu bestreiten das er die Nachricht gesendet hat.

Wie wendet man nun so eine Kryptographie an?

Quelle:(http://www.oszhdl.be.schule.de/gymnasium/faecher/informatik/krypto/symmetrisch.htm)

Erstmal müssen sich Sender und Empfänger auf ein bestimmtes Verfahren einigen. Dem Verfahren wird ein Schlüssel hinzugefügt, auch auf diesen müssen sich die Beteiligten einigen. Dann kann die Nachricht verschlüsselt an den Empfänger weitergegeben werden.

Digitale Signaturen:

Diese dienen der Sicherstellung von Identitäten im Internet. Eine Digitale Signatur ist eine elektronische Signatur, die mit Hilfe von Verfahren der asymetrischen Kryptographie erstellt wird.

Elektronisch signierte Dokumente bieten Schutz vor Veränderung des Nachrichteninhaltes. Der Empfänger der Nachricht sieht eindeutig, ob das Dokument genau so bei ihm ankommt, wie es beim Absender gesendet wurde. Dies ist also eine Schutzfunktion, die sich gerade bei der Übertragung sensibler Daten wie Verträge, Geldbeträge, technische Daten besonders bewährt hat.

Digitale Signatur bietet elektronisch sichere Lösungen ohne dabei den Datenschutz zu verletztem.

Welche Signaturen gibt es?

Abhängig von der Art der elektronischen Signatur kann durch die Signierung eines Dokuments dessen

- Authentizität (die Nachricht stammt vom Absender), dessen

- Integrität (die Nachricht wurde unterwegs nicht verändert), dessen

- Verschlüsselung (die Nachricht kann nur vom Empfänger gelesen werden) und der

- Unterschriftenersatz (die Beisetzung der elektronischen Signatur ist der eigenhändigen Unterschrift gleichgesetzt) sichergestellt werden. Dabei werden folgende Arten der digitalen Signatur unterschieden:

- Sichere Signatur: Authentizität, Integrität, Verschlüsselung, Unterschriftersatz nach dem Signaturgesetz

- Fortgeschrittene Signatur: Authentizität, Integrität, Verschlüsselung, Hauptanwendung im Bereich der elektronischen Rechnungslegung

- Einfache Signatur: Integrität. Verschlüsselung

- Verwaltungssignatur: Spezialform der Signatur aus dem Bereich des E -Government. Sie ist in bestimmten Bereichen der Sicheren Signatur gleichgestellt, die Anwendung ist zeitlich bis Ende 2007 beschränkt

- Amtssignatur: Signatur nach dem E-Government Gesetz, die ausschließlich von Behörden verwendet wird

Bürgerkarte:

Der Begriff „Bürgerkarte“, steht für die Funktion, Behördenwege elektronisch abzuwickeln. Also handelt es sch hierbei nicht um eine Karte „im eigentlichen Sinn“. Amtswege können mit Chipkarte (z.B. Bankomatkarte) mit aktivierter Digitaler Signatur online abgewickelt werden.

E – Card:

Diese gibt es seit Sommer 2005 und damit bezeichnet man einen elektronischen Krankenscheinersatz der Sozialversicherung, auf der eine optionale Signaturfunktion vorgesehen ist. Die E - Card ist mit einer Verwaltungssignatur ausgerüstet, damit wird künftig die Abwicklung von Online – Behördenwegen möglich sein. Die E - Card ist daher eine Bürgerkarte.

Weitere Quellen:

Habegger, Bruno(2004) Internet/Privatshäre, Online im Interner, URL:

http://www.pctipp.ch/library/pdf/2004/06/0628_spy.pdf

Virtuelles Datenschutzbüro. Online im Internet, URL

http://www.datenschutz.de/

Ins Internet – mit Sicherheit! Online im Internet, URL

http://www.bsi-fuer-buerger.de/

Wikipedia, Kryptografie

http://de.wikipedia.org/wiki/Kryptographie

Kopp, Wolfgang (1998) Rechtsfragen der Kryptographie und der digitalen Signatur

http://www.wolfgang-kopp.de/krypto.html

Privatsphäre im Internet ist ein sehr umstrittenes Thema über das ständig diskutiert wird. Ziemlich hartnäckig hält sich die Vorstellung, dass Menschen das Internet im Verborgenen und somit auch anonym nutzen. Sicherlich ist es so, dass Kommunikationspartner, beispielsweise in Chats, Newsgroups, Communities oder Foren, nicht so ohne weiteres ermittelt werden können. Dennoch ist das Internet keineswegs ein anonymer Raum. Wo und wie du beim Surfen im Internet Spuren hinterlässt und welche Informationen dabei über einem gespeichert werden, möchte ich nun Anhand eines Beispiels verdeutlichen.

Nehmen wir einmal an, wir würden ein Diskussionsforum betreiben und einer unserer User würde dort per Posting eine strafbare Handlung begehen. Dies könnte eine massive Beleidigung, eine Volksverhetzung oder der Aufruf zu einer Straftat sein. Wie können wir nun den Täter ermitteln?

Auf jedem Webserver werden alle Zugriffe in so genannten Logfiles gespeichert. Hier ein fiktives und leicht abgewandeltes Beispiel:

IP Adresse: 217.95.189.170

Datum/Zeit: [28/Nov/2005:11:11:57 +0200]

Befehl: "GET forum/index.html HTTP/1.1"

Referer URL: "http://www.google.at/search?hl=de&q=forum%2C+”Punks in Wien"

Browser: "Mozilla/4.0 (compatible; MSIE 5.5; Windows 98)"

Zunächst einmal erfahren wir Datum und Uhrzeit sowie die IP-Adresse des Aufrufenden. Hinter der IP-Adresse verbirgt sich die Internet Protocol-Adresse, eine eindeutige Nummer, die jeden Computer im Internet identifizierbar macht. Danach folgen noch zwei weitere wichtige Informationen: welche Datei wurde abgerufen (Befehl GET) und über welche Seite kam der Besucher (in unserem Fall über die Google-Suche). Schließlich erfahren wir auch noch etwas über den verwendeten Browser und das Betriebssystem.

Anhand der Informationen können wir nun jeden Dateizugriff des Besuchers auf unserem Webserver nachverfolgen. Wir müssen seine Daten nur aus dem Logfile filtern und auswerten. Dazu gibt es verschiedene Programme, im Zweifel reicht jede Tabellenkalkulation aus.

Nun wissen wir jedoch noch nicht, wer sich konkret hinter der IP-Adresse verbirgt. In aller Regel wird einem Nutzer bei der Einwahl ins Internet eine IP-Adresse dynamisch – das heißt vorübergehend – von seinem Zugangsprovider zur Verfügung gestellt. Alle Anbieter von Internetzugängen verfügen über einen Adressbereich, in dem festgestellt werden kann, über welchen Anbieter der Besucher ins Internet gegangen ist. In unserem Fall handelt es sich um einen Nutzer von T-Online.

Bei den Providern werden die Nutzungsdaten ebenfalls gespeichert – allein schon, um die Internetnutzung mit dem Kunden abrechnen zu können. Es sind dort nur wenige Mausklicks, um festzustellen, welcher User am 28. November 2005 um 11.11 Uhr und 57 Sekunden die IP-Adresse 217.95.189.170 zugewiesen hatte.

Das heißt: Durch die Kopplung von Server-Logfiles und Providerdaten lassen sich die Besucher von Internetseiten ermitteln. Dies gilt nicht bei der Verwendung von zwischengeschalteten Proxy-Servern. Da diese in der Regel jedoch auch „geloggt“ werden, ist die Ermittlung des Users in solchen Fällen zwar aufwändiger, aber nicht unmöglich.

Die Nutzungsdaten dürfen von den Providern nur für einen begrenzten Zeitraum gespeichert werden und zwar so lange, wie dies zur Abrechnung mit den Nutzern notwendig ist. Bei einer Flatrate beispielsweise benötigen die Provider keine Nutzungsdaten zur Abrechnung. Auf der anderen Seite müssen die Daten den Strafverfolgungsbehörden zugänglich gemacht werden, wenn ein entsprechender richterlicher Beschluss vorliegt. Dazu muss man wissen, dass Nutzungsdaten von Providern auch aus Sicherheitsgründen gespeichert werden. So können später zum Beispiel Missbrauchsversuche nachvollzogen werden. Eigentlich sind es dann zwar keine Nutzungsdaten mehr, de facto aber handelt es sich um dieselbe Information. Und für diese Daten gibt es keine Speicherfristen.

Im Grunde ist dies ein Beispiel für ein typisches Spannungsverhältnis: auf der einen Seite der Anspruch des Bürgers auf den Schutz seiner Privatsphäre – auf der anderen Seite die Notwendigkeit des Staates, zu Zwecken der Strafverfolgung in eben diese einzudringen. Fast so ein ähnliches Beispiel wie ich hier gezeigt habe, habe ich im Schulalltag kennen gelernt. Schüler haben während der Unterrichtszeit, unangebrachte Kommentare in einem Forum geposted, der Betreiber des Forums hat natürlich sofort herausgefunden, dass es sich um die IP –Adresse der Schule handelt und hat den Direktor eine schriftliche Ermahnung gesendet. Nun war es Aufgabe des Netzwerkadministrators die betreffenden Schüler ausfindig zu machen und auch das war ohne Probleme möglich.

Nachfolgender Beitrag zeigt genau, wo man Spuren im Internet hinterlässt:

Quelle: Habegger, Bruno(2004) Internet/Privatshäre, Online im Interner, URL:

http://www.pctipp.ch/library/pdf/2004/06/0628_spy.pdf

Nun haben wir schon gesehen wie einfach es ist Personen im Internet wieder zu finden. Der zweite Teil meines Postings, wird sich nun auf Kryptographie und die digitalen Signatur konzentrieren.

Kryptographie

Unter Kryptographie versteht man die Verschlüsselung von Informationen (also Inhalte von Nachrichten für Dritte unzugänglich zu machen), und sich dadurch vor unbefugter Kenntnisnahme abzusichern. Das Gegenstück der Kryptographie ist die Kryptanalyse, hier werden die Verschlüsselungen wieder gebrochen, also die abgesicherten Nachrichten werden unbefugt lesbar gemacht. Der Oberbegriff beider Disziplinen wird als Kryptologie verstanden.

Übersicht zur Kryptologie

(Quelle:http://www.wiwi.uni-bielefeld.de/StatCompSci/lehre/material_spezifisch/statalg00/caesar/)

Die moderne Kryptograhie hat vier Hauptziele:

1. Vertraulichkeit: Nur der gewünschte Empfänger sollte in der Lage sein die Verschlüsselte Nachricht zu lesen.

2. Datenintegrität der Nachricht: Der Empfänger sollte in der Lage sein festzustellen, ob die Nachricht seit ihrer Übertragung verändert wurde.

3. Authentifizierung: Der Empfänger sollte in der Lage sein den Absender eindeutig zu identifizieren können. Des weiteren sollte man überprüfen können , ob die Nachricht tatsächlich von diesem Absender stammt.

4. Verbindlichkeit: Der Absender darf es nicht Möglich sein, zu bestreiten das er die Nachricht gesendet hat.

Wie wendet man nun so eine Kryptographie an?

Quelle:(http://www.oszhdl.be.schule.de/gymnasium/faecher/informatik/krypto/symmetrisch.htm)

Erstmal müssen sich Sender und Empfänger auf ein bestimmtes Verfahren einigen. Dem Verfahren wird ein Schlüssel hinzugefügt, auch auf diesen müssen sich die Beteiligten einigen. Dann kann die Nachricht verschlüsselt an den Empfänger weitergegeben werden.

Digitale Signaturen:

Diese dienen der Sicherstellung von Identitäten im Internet. Eine Digitale Signatur ist eine elektronische Signatur, die mit Hilfe von Verfahren der asymetrischen Kryptographie erstellt wird.

Elektronisch signierte Dokumente bieten Schutz vor Veränderung des Nachrichteninhaltes. Der Empfänger der Nachricht sieht eindeutig, ob das Dokument genau so bei ihm ankommt, wie es beim Absender gesendet wurde. Dies ist also eine Schutzfunktion, die sich gerade bei der Übertragung sensibler Daten wie Verträge, Geldbeträge, technische Daten besonders bewährt hat.

Digitale Signatur bietet elektronisch sichere Lösungen ohne dabei den Datenschutz zu verletztem.

Welche Signaturen gibt es?

Abhängig von der Art der elektronischen Signatur kann durch die Signierung eines Dokuments dessen

- Authentizität (die Nachricht stammt vom Absender), dessen

- Integrität (die Nachricht wurde unterwegs nicht verändert), dessen

- Verschlüsselung (die Nachricht kann nur vom Empfänger gelesen werden) und der

- Unterschriftenersatz (die Beisetzung der elektronischen Signatur ist der eigenhändigen Unterschrift gleichgesetzt) sichergestellt werden. Dabei werden folgende Arten der digitalen Signatur unterschieden:

- Sichere Signatur: Authentizität, Integrität, Verschlüsselung, Unterschriftersatz nach dem Signaturgesetz

- Fortgeschrittene Signatur: Authentizität, Integrität, Verschlüsselung, Hauptanwendung im Bereich der elektronischen Rechnungslegung

- Einfache Signatur: Integrität. Verschlüsselung

- Verwaltungssignatur: Spezialform der Signatur aus dem Bereich des E -Government. Sie ist in bestimmten Bereichen der Sicheren Signatur gleichgestellt, die Anwendung ist zeitlich bis Ende 2007 beschränkt

- Amtssignatur: Signatur nach dem E-Government Gesetz, die ausschließlich von Behörden verwendet wird

Bürgerkarte:

Der Begriff „Bürgerkarte“, steht für die Funktion, Behördenwege elektronisch abzuwickeln. Also handelt es sch hierbei nicht um eine Karte „im eigentlichen Sinn“. Amtswege können mit Chipkarte (z.B. Bankomatkarte) mit aktivierter Digitaler Signatur online abgewickelt werden.

E – Card:

Diese gibt es seit Sommer 2005 und damit bezeichnet man einen elektronischen Krankenscheinersatz der Sozialversicherung, auf der eine optionale Signaturfunktion vorgesehen ist. Die E - Card ist mit einer Verwaltungssignatur ausgerüstet, damit wird künftig die Abwicklung von Online – Behördenwegen möglich sein. Die E - Card ist daher eine Bürgerkarte.

Weitere Quellen:

Habegger, Bruno(2004) Internet/Privatshäre, Online im Interner, URL:

http://www.pctipp.ch/library/pdf/2004/06/0628_spy.pdf

Virtuelles Datenschutzbüro. Online im Internet, URL

http://www.datenschutz.de/

Ins Internet – mit Sicherheit! Online im Internet, URL

http://www.bsi-fuer-buerger.de/

Wikipedia, Kryptografie

http://de.wikipedia.org/wiki/Kryptographie

Kopp, Wolfgang (1998) Rechtsfragen der Kryptographie und der digitalen Signatur

http://www.wolfgang-kopp.de/krypto.html

... link (0 comments) ... comment

... older stories

Online for 7163 days

Last update: 2006.01.29, 21:24

Last update: 2006.01.29, 21:24

status

You're not logged in ... login

menu

search

calendar

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

recent updates

Ping - Tracert - Portscan

Immer wenn Sie online sind, können Sie mit den...

Immer wenn Sie online sind, können Sie mit den...

by barbara.gassner.uni-linz (2006.01.29, 21:24)

Digitale Medien

In letzter Zeit werden digitale Medien immer beliebter,...

In letzter Zeit werden digitale Medien immer beliebter,...

by barbara.gassner.uni-linz (2005.12.13, 12:20)

Sicherheit und Privatsphäre...

Sicherheit und Privatsphäre im Internet: Privatsphäre...

Sicherheit und Privatsphäre im Internet: Privatsphäre...

by barbara.gassner.uni-linz (2005.12.01, 16:13)

Weblogs

Weblogs (oft einfach nur Blogs genannt), sind Online...

Weblogs (oft einfach nur Blogs genannt), sind Online...

by barbara.gassner.uni-linz (2005.11.25, 13:58)