Dienstag, 5. Juni 2007

Umgang mit persönlichen Daten im Internet

Dagmar.Tiefenbacher.Uni-Linz, 13:13h

Leider passiert es viel zu oft, dass Menschen mit ihren persönlichen Daten sehr großzügig und vor allem unüberlegt im Internet umgehen. Vor allem wenn mit Gratisangeboten oder ähnlichem gelockt wird. Auch ich hab vor ca. einem Jahr einen Fehler gemacht, der mich ordentlich in Verlegenheit gebracht hat. Ich hab bei einer Online-Umfrage mitgemacht, wobei ein MP3-Player versprochen wurde. Nach ein paar Wochen erhielt ich nun eine Mahnung, dass ich die offene Rechnung von 120,-- EUR begleichen sollte. Da ich mich ausgetrickst fühlte und mir irgendwas an der ganzen Geschichte nicht richtig vorkam, habe ich im Internet nachgesehen um Berichte über "www.tricky.at" zu finden. Auch viele andere fielen mittlerweile darauf hinein. Ganz versteckt in den AGBs war zu sehen, dass eben die 120,-- EUR zu bezahlen sind um Gutscheine im Wert von 200,-- EUR zu erhalten. Ich ging mit der Mahnung zum Konsumentenschutz - für mich war diese Sache zum Glück abgehackt. Nach einem halben Jahr erhielt ich eine Mahnung von einem anderen Inkassobüro bezüglich dieser offenen Rechnung. Der Slogan dieses Inkassobüros war "Wir machen da weiter wo andere aufhören!" - passte für diesen Fall optimal ;-) Ich reagierte auf das Mail nicht. Nach einiger Zeit habe ich von dem Inkassobüro jedoch noch ein Mail erhalten, indem berichtet wurde, dass die Geschäftsbeziehung mit dem Betreiber von tricky.at gelöst wurde, da es sich eben um kein "sauberes" Geschäft handelt. ... Aber es gibt mit Sicherheit genug Menschen welche "Angst" bekommen, wenn ihnen mit Rechtsanwalt usw. gedroht wird und aus diesem Grunde sofort die 120,-- EUR bezahlt haben.

Kurz zusammengefasst - Obwohl mir vorher eigentlich klar war, dass man mit Daten sorgfältig umgehen sollte, wurde ich durch diesen Vorfall belehrt. Doch das ich die AGBs im Internet genau durchlese - das mach ich "leider" bis heute nicht.

In folgenden Links könnt ihr einiges über tricky.at nachlesen. (tricky.at - eigentlich kein name, der seriös klingt *g*):

----------------

> So sah die Rechnung aus:

http://www.netzwelt.de/forum/vermeintliche-gratisdienste-abofallen/38465-rechnung-tricky-at.html

> Erfahrungsberichte über tricky.at:

http://www.ciao.de/Erfahrungsberichte/tricky_at__2256514

> Fernsehbeitrag von Bizz auf Pro 7:

http://www.myvideo.de/watch/431512

Kurz zusammengefasst - Obwohl mir vorher eigentlich klar war, dass man mit Daten sorgfältig umgehen sollte, wurde ich durch diesen Vorfall belehrt. Doch das ich die AGBs im Internet genau durchlese - das mach ich "leider" bis heute nicht.

In folgenden Links könnt ihr einiges über tricky.at nachlesen. (tricky.at - eigentlich kein name, der seriös klingt *g*):

----------------

> So sah die Rechnung aus:

http://www.netzwelt.de/forum/vermeintliche-gratisdienste-abofallen/38465-rechnung-tricky-at.html

> Erfahrungsberichte über tricky.at:

http://www.ciao.de/Erfahrungsberichte/tricky_at__2256514

> Fernsehbeitrag von Bizz auf Pro 7:

http://www.myvideo.de/watch/431512

... link (14 comments) ... comment

Montag, 14. Mai 2007

Symmetrische Verschlüsselung

Dagmar.Tiefenbacher.Uni-Linz, 14:07h

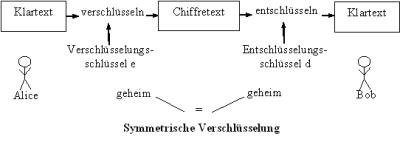

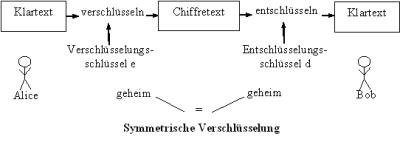

Im Rahmen der Lehrveranstaltung Business und Internet im SS 2007 unter der Leitung von Herrn Dr. Pils beschäftigten wir uns mit dem Thema der IT-Sicherheit. Unter anderem wurde hier die kryptografische Verschlüsselung kurz angesprochen. Eine Variante der kryptografischen Verschlüsselung ist die symmetrische Verschlüsselung. Symmetrische Ver- und Entschlüsselungsverfahren verwenden den gleichen Schlüssel, welcher geheim gehalten werden muss. Nur die Person, die die Nachricht erhalten soll, muss den Schlüssel erfahren. Im Vergleich zu asymmetrischen Verfahren, sind die symmetrischen in der Regel schneller und können mit kürzeren Schlüsseln eine höhere Sicherheit erreichen.

[Vgl. http://www.it-administrator.de/lexikon/symmetrische_verschluesselung.html, Zugriff am 18. Mai 2007.]

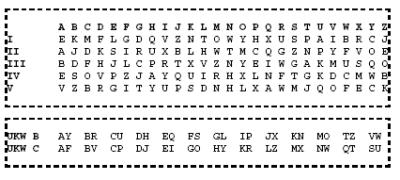

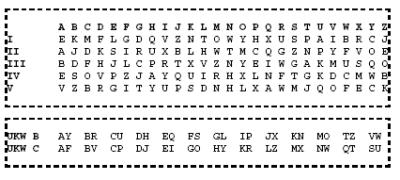

Bereits im 2. Weltkrieg wurde durch die Chiffriermaschine Enigma das symmetrische Verschlüsselungsverfahren angewandt. Enigma wurde im Nachrichtendienst des deutschen Militärs verwendet. Folgende Abbildung zeigt das Verschlüsselungsschema bei 5 Drehwalzen (I-V) und 2 Umkehrwalzen (B und C). Durch die Umkehrwalzen durchfließt der Strom, der den Walzensatz von rechts nach links durchläuft, nach Umkehrung von links nach rechts.

[Quelle: http://de.wikipedia.org/wiki/Enigma_%28Maschine%29, Zugriff am 18. Mai 2007.]

Zur Verschlüsselung dienen hier verschiedene Standards.

Beim Data Encryption Standard (DES) werden die Daten in 64-Bit Datenblöcke aufgeteilt, die dann verschlüsselt übertragen werden. Die Schwachstelle liegt dabei darin, dass von der 64-Bit Verschlüsselung nur 56 Bits auf die Verschlüsselung entfallen und somit das Knacken mittels einer Brute-Force-Attacke der Nachricht relativ schnell und einfach möglich ist. (es sind nur 256 Schlüssel verfügbar). Das zugrundeliegende Verschlüsselungsverfahren heißt Lucifer.

[Vgl. http://www.itwissen.info/definition/lexikon//_desdes_desdata%20encryption%20standard%20des_desdes-verschl%fcsselung.html, Zugriff am 18.Mai 2007.]

Eine Verbesserung gegenüber des DES ist der Triple Data Encryption Standard (Triple-DES). Dabei besteht ein Schlüssel aus drei verschiedenen DES-Schlüsseln (s1, s2, s3). Der Klartext (k) wird mit s1 verschlüsselt, mit s2 entschlüsselt sowie mit s3 wiederum verschlüsselt. Die Datenblockgröße bleibt bei 64-Bit. Jedoch wird die Schlüsselgröße auf 112 oder 168 Bit vergrößert. Durch die größere Schlüssellänge sowie die mehrmalige Verschlüsselung wird eine höhere Sicherheit erzielt.

Der International Data Encryption Algorithm (IDEA) setzt bei einer Datenblockgröße von 64-Bit einen 128-Bit-Schlüssel ein. Der Algorithmus besteht aus 3 algebraischen Operationen: einer Exklusiv-Oder-Operation, einer Addition und einer Multiplikation.

[Vgl. http://www.itwissen.info/definition/lexikon//_ideaidea_ideainternational%20data%20encryption%20algorithmidea_ideaidea-algorithmus.html, Zugriff am 18. Mai 2007.]

Das Rijndael-Verfahren welches seit Ende 2001 standardisiert ist, ist der offizielle Nachfolger von DES. Die Größe der Datenblöcke sowie die Schlüsselgröße sind dabei variabel. Die Schlüssellängen varrieren zwischen 128, 192 und 256 Bit und die Blockgröße zwischen 128, 192 und 256 Bit. Somit sind neun Kombinationen möglich. Dieses Verfahren benötigt wenig Speicherplatz und wird deshalb bei Chipkarten, Handys und PDAs eingesetzt. Weiters bietet dieses Verfahren einen weltweiten Einsatzbereich, da die Implementierbarkeit einfach ist und keine Lizenzen dafür benötigt werden.

[Vgl. http://www.itwissen.info/definition/lexikon//_rijndaelrijndael_rijndaelvincent%20rijmen%20and%20joan%20daemenrijndael_rijndaelrijndael.html, Zugriff am 18. Mai 2007.]

[Vgl. http://www.it-administrator.de/lexikon/symmetrische_verschluesselung.html, Zugriff am 18. Mai 2007.]

Bereits im 2. Weltkrieg wurde durch die Chiffriermaschine Enigma das symmetrische Verschlüsselungsverfahren angewandt. Enigma wurde im Nachrichtendienst des deutschen Militärs verwendet. Folgende Abbildung zeigt das Verschlüsselungsschema bei 5 Drehwalzen (I-V) und 2 Umkehrwalzen (B und C). Durch die Umkehrwalzen durchfließt der Strom, der den Walzensatz von rechts nach links durchläuft, nach Umkehrung von links nach rechts.

[Quelle: http://de.wikipedia.org/wiki/Enigma_%28Maschine%29, Zugriff am 18. Mai 2007.]

Zur Verschlüsselung dienen hier verschiedene Standards.

Beim Data Encryption Standard (DES) werden die Daten in 64-Bit Datenblöcke aufgeteilt, die dann verschlüsselt übertragen werden. Die Schwachstelle liegt dabei darin, dass von der 64-Bit Verschlüsselung nur 56 Bits auf die Verschlüsselung entfallen und somit das Knacken mittels einer Brute-Force-Attacke der Nachricht relativ schnell und einfach möglich ist. (es sind nur 256 Schlüssel verfügbar). Das zugrundeliegende Verschlüsselungsverfahren heißt Lucifer.

[Vgl. http://www.itwissen.info/definition/lexikon//_desdes_desdata%20encryption%20standard%20des_desdes-verschl%fcsselung.html, Zugriff am 18.Mai 2007.]

Eine Verbesserung gegenüber des DES ist der Triple Data Encryption Standard (Triple-DES). Dabei besteht ein Schlüssel aus drei verschiedenen DES-Schlüsseln (s1, s2, s3). Der Klartext (k) wird mit s1 verschlüsselt, mit s2 entschlüsselt sowie mit s3 wiederum verschlüsselt. Die Datenblockgröße bleibt bei 64-Bit. Jedoch wird die Schlüsselgröße auf 112 oder 168 Bit vergrößert. Durch die größere Schlüssellänge sowie die mehrmalige Verschlüsselung wird eine höhere Sicherheit erzielt.

Der International Data Encryption Algorithm (IDEA) setzt bei einer Datenblockgröße von 64-Bit einen 128-Bit-Schlüssel ein. Der Algorithmus besteht aus 3 algebraischen Operationen: einer Exklusiv-Oder-Operation, einer Addition und einer Multiplikation.

[Vgl. http://www.itwissen.info/definition/lexikon//_ideaidea_ideainternational%20data%20encryption%20algorithmidea_ideaidea-algorithmus.html, Zugriff am 18. Mai 2007.]

Das Rijndael-Verfahren welches seit Ende 2001 standardisiert ist, ist der offizielle Nachfolger von DES. Die Größe der Datenblöcke sowie die Schlüsselgröße sind dabei variabel. Die Schlüssellängen varrieren zwischen 128, 192 und 256 Bit und die Blockgröße zwischen 128, 192 und 256 Bit. Somit sind neun Kombinationen möglich. Dieses Verfahren benötigt wenig Speicherplatz und wird deshalb bei Chipkarten, Handys und PDAs eingesetzt. Weiters bietet dieses Verfahren einen weltweiten Einsatzbereich, da die Implementierbarkeit einfach ist und keine Lizenzen dafür benötigt werden.

[Vgl. http://www.itwissen.info/definition/lexikon//_rijndaelrijndael_rijndaelvincent%20rijmen%20and%20joan%20daemenrijndael_rijndaelrijndael.html, Zugriff am 18. Mai 2007.]

... link (6 comments) ... comment

Montag, 16. April 2007

Rauer Umgangston dominiert Web 2.0

Dagmar.Tiefenbacher.Uni-Linz, 22:42h

Wenn sich Menschen persönlich gegenüberstehen, würde mit hoher Wahrscheinlichkeit ein anderer Umgangston vorherrschen. Oder würdest Du einem Vorgesetzten Deine Meinung in der Art und Weise ins Gesicht sagen, wie du sie eventuell in einem Blog postest? Aufgrund der Anonymität im Internet neigen die Nutzer leider immer mehr zu einer rauen Umgangsform. Ich habe zu einem möglichen Verhaltenskodex einen Bericht auf http://forum.golem.de/read.php?17047,919860,919860 gefunden. Freie Meinungsäusserung ist ein wichtiges Gut. Tim O'Reilly beschäftigt sich mit der Frage, wie die Möglichkeit zur freien Meinungsäusserung möglich ist, ohne dabei auf Sitten und Verhaltensnormen zu vergessen. Durch die Meinungsäusserung des Einen könnte die Freiheit des Anderen beeinträchtigen. Ja sogar sein Image zerstören. Daher empfiehlt O'Reilly einen Verhaltenskodex für Blogger. Grundsätzlich werden dabei zwei Positionen vertreten. Die Freiheit der Meinungsäusserung, wobei jeder Nutzer schreiben kann, was er denkt. Andererseits sollten jedoch einige Meinungen nicht veröffentlicht werden dürfen. Und zwar diese, welche die Freiheit des anderen beeinträchtigen. Die Meinungsfreiheit des einen endet somit an der Freiheit des anderen.

Vielleicht werden durch eine Einführung eines Verhaltenskodex die Ausdrucksweisen in Blogs, Wikis, ... wieder gehobener und man überlegt vielleicht mehr, was man nun veröffentlicht und was nicht.

Vielleicht werden durch eine Einführung eines Verhaltenskodex die Ausdrucksweisen in Blogs, Wikis, ... wieder gehobener und man überlegt vielleicht mehr, was man nun veröffentlicht und was nicht.

... link (11 comments) ... comment

... older stories

Online for 6695 days

Last update: 2007.06.17, 18:23

Last update: 2007.06.17, 18:23

status

You're not logged in ... login

menu

search

calendar

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

recent updates

Ich bin hier leider nicht...

Ich bin hier leider nicht so "hart" ... und lass mich...

Ich bin hier leider nicht so "hart" ... und lass mich...

by Dagmar.Tiefenbacher.Uni-Linz (2007.06.16, 12:20)

Naja... wir werden ja...

Naja... wir werden ja auch nicht nur im Internet überwacht...

Naja... wir werden ja auch nicht nur im Internet überwacht...

by andrea.belec.Uni-Linz (2007.06.14, 19:10)

Hallo Dagi!

Ich fülle...

Hallo Dagi! Ich fülle im internet eigentlich...

Hallo Dagi! Ich fülle im internet eigentlich...

by nicole.auracher.Uni-Linz (2007.06.12, 14:09)

Ihr Bericht klingt "authenitsch"...

.. und ist somit besser als jede theoretische Warnung...

.. und ist somit besser als jede theoretische Warnung...

by Hans.Mittendorfer.Uni-Linz (2007.06.10, 21:48)

Hallo Andi!

Ich geb dir...

Hallo Andi! Ich geb dir mit deinem Beitrag vollkommen...

Hallo Andi! Ich geb dir mit deinem Beitrag vollkommen...

by Dagmar.Tiefenbacher.Uni-Linz (2007.06.10, 19:07)