Montag, 14. Mai 2007

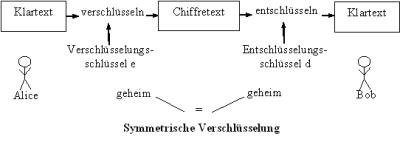

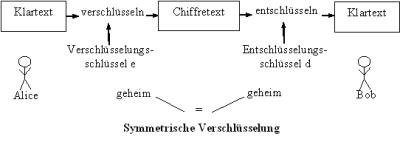

Symmetrische Verschlüsselung

Dagmar.Tiefenbacher.Uni-Linz, 14:07h

Im Rahmen der Lehrveranstaltung Business und Internet im SS 2007 unter der Leitung von Herrn Dr. Pils beschäftigten wir uns mit dem Thema der IT-Sicherheit. Unter anderem wurde hier die kryptografische Verschlüsselung kurz angesprochen. Eine Variante der kryptografischen Verschlüsselung ist die symmetrische Verschlüsselung. Symmetrische Ver- und Entschlüsselungsverfahren verwenden den gleichen Schlüssel, welcher geheim gehalten werden muss. Nur die Person, die die Nachricht erhalten soll, muss den Schlüssel erfahren. Im Vergleich zu asymmetrischen Verfahren, sind die symmetrischen in der Regel schneller und können mit kürzeren Schlüsseln eine höhere Sicherheit erreichen.

[Vgl. http://www.it-administrator.de/lexikon/symmetrische_verschluesselung.html, Zugriff am 18. Mai 2007.]

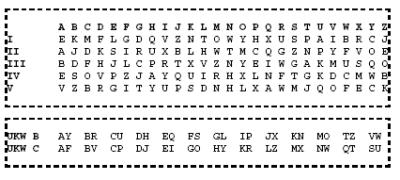

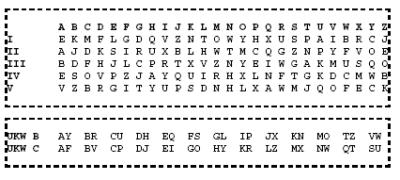

Bereits im 2. Weltkrieg wurde durch die Chiffriermaschine Enigma das symmetrische Verschlüsselungsverfahren angewandt. Enigma wurde im Nachrichtendienst des deutschen Militärs verwendet. Folgende Abbildung zeigt das Verschlüsselungsschema bei 5 Drehwalzen (I-V) und 2 Umkehrwalzen (B und C). Durch die Umkehrwalzen durchfließt der Strom, der den Walzensatz von rechts nach links durchläuft, nach Umkehrung von links nach rechts.

[Quelle: http://de.wikipedia.org/wiki/Enigma_%28Maschine%29, Zugriff am 18. Mai 2007.]

Zur Verschlüsselung dienen hier verschiedene Standards.

Beim Data Encryption Standard (DES) werden die Daten in 64-Bit Datenblöcke aufgeteilt, die dann verschlüsselt übertragen werden. Die Schwachstelle liegt dabei darin, dass von der 64-Bit Verschlüsselung nur 56 Bits auf die Verschlüsselung entfallen und somit das Knacken mittels einer Brute-Force-Attacke der Nachricht relativ schnell und einfach möglich ist. (es sind nur 256 Schlüssel verfügbar). Das zugrundeliegende Verschlüsselungsverfahren heißt Lucifer.

[Vgl. http://www.itwissen.info/definition/lexikon//_desdes_desdata%20encryption%20standard%20des_desdes-verschl%fcsselung.html, Zugriff am 18.Mai 2007.]

Eine Verbesserung gegenüber des DES ist der Triple Data Encryption Standard (Triple-DES). Dabei besteht ein Schlüssel aus drei verschiedenen DES-Schlüsseln (s1, s2, s3). Der Klartext (k) wird mit s1 verschlüsselt, mit s2 entschlüsselt sowie mit s3 wiederum verschlüsselt. Die Datenblockgröße bleibt bei 64-Bit. Jedoch wird die Schlüsselgröße auf 112 oder 168 Bit vergrößert. Durch die größere Schlüssellänge sowie die mehrmalige Verschlüsselung wird eine höhere Sicherheit erzielt.

Der International Data Encryption Algorithm (IDEA) setzt bei einer Datenblockgröße von 64-Bit einen 128-Bit-Schlüssel ein. Der Algorithmus besteht aus 3 algebraischen Operationen: einer Exklusiv-Oder-Operation, einer Addition und einer Multiplikation.

[Vgl. http://www.itwissen.info/definition/lexikon//_ideaidea_ideainternational%20data%20encryption%20algorithmidea_ideaidea-algorithmus.html, Zugriff am 18. Mai 2007.]

Das Rijndael-Verfahren welches seit Ende 2001 standardisiert ist, ist der offizielle Nachfolger von DES. Die Größe der Datenblöcke sowie die Schlüsselgröße sind dabei variabel. Die Schlüssellängen varrieren zwischen 128, 192 und 256 Bit und die Blockgröße zwischen 128, 192 und 256 Bit. Somit sind neun Kombinationen möglich. Dieses Verfahren benötigt wenig Speicherplatz und wird deshalb bei Chipkarten, Handys und PDAs eingesetzt. Weiters bietet dieses Verfahren einen weltweiten Einsatzbereich, da die Implementierbarkeit einfach ist und keine Lizenzen dafür benötigt werden.

[Vgl. http://www.itwissen.info/definition/lexikon//_rijndaelrijndael_rijndaelvincent%20rijmen%20and%20joan%20daemenrijndael_rijndaelrijndael.html, Zugriff am 18. Mai 2007.]

[Vgl. http://www.it-administrator.de/lexikon/symmetrische_verschluesselung.html, Zugriff am 18. Mai 2007.]

Bereits im 2. Weltkrieg wurde durch die Chiffriermaschine Enigma das symmetrische Verschlüsselungsverfahren angewandt. Enigma wurde im Nachrichtendienst des deutschen Militärs verwendet. Folgende Abbildung zeigt das Verschlüsselungsschema bei 5 Drehwalzen (I-V) und 2 Umkehrwalzen (B und C). Durch die Umkehrwalzen durchfließt der Strom, der den Walzensatz von rechts nach links durchläuft, nach Umkehrung von links nach rechts.

[Quelle: http://de.wikipedia.org/wiki/Enigma_%28Maschine%29, Zugriff am 18. Mai 2007.]

Zur Verschlüsselung dienen hier verschiedene Standards.

Beim Data Encryption Standard (DES) werden die Daten in 64-Bit Datenblöcke aufgeteilt, die dann verschlüsselt übertragen werden. Die Schwachstelle liegt dabei darin, dass von der 64-Bit Verschlüsselung nur 56 Bits auf die Verschlüsselung entfallen und somit das Knacken mittels einer Brute-Force-Attacke der Nachricht relativ schnell und einfach möglich ist. (es sind nur 256 Schlüssel verfügbar). Das zugrundeliegende Verschlüsselungsverfahren heißt Lucifer.

[Vgl. http://www.itwissen.info/definition/lexikon//_desdes_desdata%20encryption%20standard%20des_desdes-verschl%fcsselung.html, Zugriff am 18.Mai 2007.]

Eine Verbesserung gegenüber des DES ist der Triple Data Encryption Standard (Triple-DES). Dabei besteht ein Schlüssel aus drei verschiedenen DES-Schlüsseln (s1, s2, s3). Der Klartext (k) wird mit s1 verschlüsselt, mit s2 entschlüsselt sowie mit s3 wiederum verschlüsselt. Die Datenblockgröße bleibt bei 64-Bit. Jedoch wird die Schlüsselgröße auf 112 oder 168 Bit vergrößert. Durch die größere Schlüssellänge sowie die mehrmalige Verschlüsselung wird eine höhere Sicherheit erzielt.

Der International Data Encryption Algorithm (IDEA) setzt bei einer Datenblockgröße von 64-Bit einen 128-Bit-Schlüssel ein. Der Algorithmus besteht aus 3 algebraischen Operationen: einer Exklusiv-Oder-Operation, einer Addition und einer Multiplikation.

[Vgl. http://www.itwissen.info/definition/lexikon//_ideaidea_ideainternational%20data%20encryption%20algorithmidea_ideaidea-algorithmus.html, Zugriff am 18. Mai 2007.]

Das Rijndael-Verfahren welches seit Ende 2001 standardisiert ist, ist der offizielle Nachfolger von DES. Die Größe der Datenblöcke sowie die Schlüsselgröße sind dabei variabel. Die Schlüssellängen varrieren zwischen 128, 192 und 256 Bit und die Blockgröße zwischen 128, 192 und 256 Bit. Somit sind neun Kombinationen möglich. Dieses Verfahren benötigt wenig Speicherplatz und wird deshalb bei Chipkarten, Handys und PDAs eingesetzt. Weiters bietet dieses Verfahren einen weltweiten Einsatzbereich, da die Implementierbarkeit einfach ist und keine Lizenzen dafür benötigt werden.

[Vgl. http://www.itwissen.info/definition/lexikon//_rijndaelrijndael_rijndaelvincent%20rijmen%20and%20joan%20daemenrijndael_rijndaelrijndael.html, Zugriff am 18. Mai 2007.]

... comment

Karl-Hans.Mayr.Uni-Linz,

Montag, 14. Mai 2007, 14:32

Asymmetrische Verschlüssleung

Hallo Dagmar,

Der Hauptkritikpunkt bei der symmetrischen Verschlüsselung liegt in der Übertragung der geheimen Schlüssel über das Netz. Somit kann ein unberechtigter Dritter die Verbindung abhören und die Identität des Absenders für eine neue Sitzung annehmen. Dieses Verfahren wurde mit der asymmetrischen Verschlüsselung wesentlich verbessert.

Der Hauptkritikpunkt bei der symmetrischen Verschlüsselung liegt in der Übertragung der geheimen Schlüssel über das Netz. Somit kann ein unberechtigter Dritter die Verbindung abhören und die Identität des Absenders für eine neue Sitzung annehmen. Dieses Verfahren wurde mit der asymmetrischen Verschlüsselung wesentlich verbessert.

... link

eva-maria.zwettler.Uni-Linz,

Montag, 14. Mai 2007, 22:12

Hallo Dagi & Karl-Hans!

Soweit ich weiß, hat die symmetrische Verschlüsselung aber auch Vorteile gegenüber der asymmetrischen, nämlich dass sie schneller ist! Wenn man die beiden Verfahren kombiniert, können die Nachteile beider Verfahren vermieden werden, das wäre also optimal.

Ein anderes Thema, das heutzutage im Bereich Urheberrecht wichtig ist, sind Creative Commons-Lizenzen. Seid ihr schon einmal über derartig geschützte Werke gestoßen? Näheres dazu findet ihr auf meinem Blog!

lg Eva

Soweit ich weiß, hat die symmetrische Verschlüsselung aber auch Vorteile gegenüber der asymmetrischen, nämlich dass sie schneller ist! Wenn man die beiden Verfahren kombiniert, können die Nachteile beider Verfahren vermieden werden, das wäre also optimal.

Ein anderes Thema, das heutzutage im Bereich Urheberrecht wichtig ist, sind Creative Commons-Lizenzen. Seid ihr schon einmal über derartig geschützte Werke gestoßen? Näheres dazu findet ihr auf meinem Blog!

lg Eva

... link

Dagmar.Tiefenbacher.Uni-Linz,

Dienstag, 15. Mai 2007, 13:48

Hallo Eva!

Du hast vollkommen recht. Die beiden Verfahren sollten verbunden werden. Dies wird auch in der hybriden Verschlüsselung gemacht. Bei diesem Verfahren erfolgen die Schlüsselvereinbarung asymmetrisch und die Verschlüsselung der Nachricht symmetrisch. Um die Performanz zu erhöhen, wird das Signaturverfahren nur auf einen Teil des Textes, den sogenannten Hashwert bis 160 Bit, angewendet.

Du hast vollkommen recht. Die beiden Verfahren sollten verbunden werden. Dies wird auch in der hybriden Verschlüsselung gemacht. Bei diesem Verfahren erfolgen die Schlüsselvereinbarung asymmetrisch und die Verschlüsselung der Nachricht symmetrisch. Um die Performanz zu erhöhen, wird das Signaturverfahren nur auf einen Teil des Textes, den sogenannten Hashwert bis 160 Bit, angewendet.

... link

Cornelia.Huber.Uni-Linz,

Dienstag, 15. Mai 2007, 23:27

Hallo!

Habt ihr schon was von KERBEROS gehört?

Das ist ein Authentifizierungs- und Schlüsselverteilsystem, welches auf den Protokollen von Needham und Schroeder aufgebaut ist und wurde am MIT (Massachusetts Institute of Technology) entwickelt.

Es ist ebenfalls ein Verfahren, dass dafür gedacht ist, die Nachteile der Symmetischen Verschlüsselung zu umgehen. Weiter Informationen sind unter folgendem Link erhältlich:

http://www.cryptoshop.com/de/knowledgebase/technology/protocols/kerberos.php

lg conny

Das ist ein Authentifizierungs- und Schlüsselverteilsystem, welches auf den Protokollen von Needham und Schroeder aufgebaut ist und wurde am MIT (Massachusetts Institute of Technology) entwickelt.

Es ist ebenfalls ein Verfahren, dass dafür gedacht ist, die Nachteile der Symmetischen Verschlüsselung zu umgehen. Weiter Informationen sind unter folgendem Link erhältlich:

http://www.cryptoshop.com/de/knowledgebase/technology/protocols/kerberos.php

lg conny

... link

... comment

andrea.belec.Uni-Linz,

Mittwoch, 16. Mai 2007, 07:46

Hallo dagi!

Hast du schon mal was von der Verschlüsselungsmethode PGP (Pretty Good Privacy) gehört. HIer wir ein öffentlicher und geheimer Schlüssel verwendet. Es wird nicht die ganze Nachricht verschlüsselt - die Information wir symmetrisch und der verwendete Schlüssel asymmetrisch verschlüsselt.

Hier kannst du mehr über die Formate MP3 und AAC erfahren!

lg andrea

Hast du schon mal was von der Verschlüsselungsmethode PGP (Pretty Good Privacy) gehört. HIer wir ein öffentlicher und geheimer Schlüssel verwendet. Es wird nicht die ganze Nachricht verschlüsselt - die Information wir symmetrisch und der verwendete Schlüssel asymmetrisch verschlüsselt.

Hier kannst du mehr über die Formate MP3 und AAC erfahren!

lg andrea

... link

... comment

Nicole.Schrempf.Uni-Linz,

Donnerstag, 17. Mai 2007, 14:50

Hallo Dagi!

Wenn du die nochmals über Plagiarismus informieren willst, dann besuch doch meinen Blog! Habe einige Links gefunden!

Lg Nici

Lg Nici

... link

... comment

Online for 6692 days

Last update: 2007.06.17, 18:23

Last update: 2007.06.17, 18:23

status

You're not logged in ... login

menu

search

calendar

Mai 2007 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

15 |

16 |

17 |

18 |

19 |

20 |

|

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

recent updates

Ich bin hier leider nicht...

Ich bin hier leider nicht so "hart" ... und lass mich...

Ich bin hier leider nicht so "hart" ... und lass mich...

by Dagmar.Tiefenbacher.Uni-Linz (2007.06.16, 12:20)

Naja... wir werden ja...

Naja... wir werden ja auch nicht nur im Internet überwacht...

Naja... wir werden ja auch nicht nur im Internet überwacht...

by andrea.belec.Uni-Linz (2007.06.14, 19:10)

Hallo Dagi!

Ich fülle...

Hallo Dagi! Ich fülle im internet eigentlich...

Hallo Dagi! Ich fülle im internet eigentlich...

by nicole.auracher.Uni-Linz (2007.06.12, 14:09)

Ihr Bericht klingt "authenitsch"...

.. und ist somit besser als jede theoretische Warnung...

.. und ist somit besser als jede theoretische Warnung...

by Hans.Mittendorfer.Uni-Linz (2007.06.10, 21:48)

Hallo Andi!

Ich geb dir...

Hallo Andi! Ich geb dir mit deinem Beitrag vollkommen...

Hallo Andi! Ich geb dir mit deinem Beitrag vollkommen...

by Dagmar.Tiefenbacher.Uni-Linz (2007.06.10, 19:07)