Julius Cäsar vertraute keinem der Boten, die Nachrichten an seine Generäle überbrachten. Er ersetzte deshalb in seinen Nachrichten jedes A durch ein D, jedes B durch ein E usw. So verfuhr er mit dem ganzen Alphabet. Nur jemand, der die Regel des Vertauschens durch den drittnächsten Buchstaben kannte, konnte die Nachrichten entschlüsseln. Damit begann die Geschichte der Kryptografie. (Vgl. http://gd.tuwien.ac.at/privacy/crypto/kryptografie.pdf)

Die Kryptografie ist die Wissenschaft der Informationsverschlüsselung und eine Teilmenge der Lehre der Kryptologie. Im Gegensatz zu einer anderen Teilmenge der Kryptologie, der Steganografie, ist das Ziel der Kryptografie nicht, eine Informationsübermittlung lediglich zu verschleiern, sondern eine Information derart zu bearbeiten, dass sie vor dem Zugriff von Unbefugten geschützt und nur dem Absender und dem berechtigten Empfänger zugänglich ist. (Vgl. http://www.netplanet.org/kryptografie/einfuehrung.shtml)

Die Kryptografie hat vier Hauptziele zum Schutz von Informationen (Vgl. http://de.wikipedia.org/wiki/Kryptografie):

- Vertraulichkeit:

Nur dazu berechtigte Personen sollten in der Lage sein, die Daten oder die Nachricht zu lesen oder Informationen über ihren Inhalt zu erlangen.

- Integrität:

Der Empfänger sollte in der Lage sein festzustellen, ob die Daten oder die Nachricht nach ihrer Erzeugung verändert wurden.

- Authentizität:

Der Urheber der Daten bzw. der Absender der Nachricht sollte eindeutig identifizierbar sein, und seine Urheberschaft sollte nachprüfbar sein.

- Verbindlichkeit/Nichtabstreitbarkeit:

Der Urheber von Daten oder Absender einer Nachricht sollte nicht in der Lage sein seine Urheberschaft zu bestreiten, d.h. sie sollte sich gegenüber Dritten nachweisen lassen.

Die Ver- und Entschlüsselung funktioniert mit einem Algorithmus. Dieser wirkt in Kombination mit einem Schlüssel, beispielsweise einem Wort, einer Zahl oder Wortgruppe zur Verschlüsselung des Klartexts. Derselbe Klartext kann durch Verschlüsselung mit unterschiedlichen Schlüsseln unterschiedlich chiffrierten Text ergeben. (Vgl. http://gd.tuwien.ac.at/privacy/crypto/kryptografie.pdf)

Hinsichtlich der Ver- und Entschlüsselung lassen sich symmetrische und asymmetrische Verfahren unterscheiden. (Vgl. http://www.netplanet.org/kryptografie/verfahren.shtml)

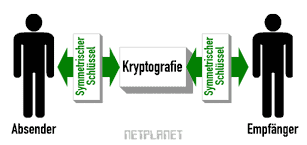

Symmetrische Verschlüsselungsverfahren arbeiten mit einem einzigen Schlüssel, welcher der ver- und entschlüsselnden Seite bekannt sein muss (deshalb nennt man sie auch Secret-Key-Verfahren). Dieser Schlüssel wird sowohl für die Ver-, als auch für die Entschlüsselung genutzt, weshalb symmetrische Verschlüsselungsverfahren für gewöhnlich auch sehr schnell und effizient arbeiten. Da diese Art der Verschlüsselung der klassischen Verschlüsselung entspricht, spricht man häufig auch von herkömmlicher Verschlüsselung.

Abbildung 1: symmetrische Verschlüsselung (Vgl. http://www.netplanet.org/kryptografie/verfahren.shtml)

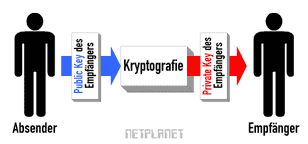

Asymmetrische Verschlüsselungsverfahren arbeiten mit so genannten Keypairs (Schlüsselpaare), bestehend aus einem Public Key (Öffentlicher Schlüssel) und einem Private Key (Privater Schlüssel). Dieses Schlüsselpaar hängt mathematisch so miteinander zusammen, dass mit dem Public Key verschlüsselte Nachrichten nur noch mit dem dazugehörigen Private Key entschlüsselt werden können.

Abbildung 2: asymmetrische Verschlüsselung (Vgl. http://www.netplanet.org/kryptografie/verfahren.shtml)

Asymmetrische Verfahren haben den Vorteil, dass jeder Benutzer nur seinen eigenen Private Key geheim halten muss. Im Gegensatz dazu muss bei einem symmetrischen Verfahren jeder Benutzer alle Schlüssel geheim halten. Je mehr Teilnehmer beteiligt sind, desto größer der Aufwand. Weiters vermindert sich das so genannte Schlüsselverteilungsproblem. Bei einem symmetrischen Verfahren müssen die Schlüssel auf einem sicheren Weg übermittelt werden. Mit dem Public Key kann dieses Problem ohne weiteres ignoriert werden, da nicht er, sondern der Private Key das Geheimnis trägt.

Im Vergleich zu symmetrischen Algorithmen arbeiten die asymmetrischen Algorithmen jedoch sehr langsam. Schwächen haben die asymmetrischen Algorithmen unter anderem weiters dann, wenn eine verschlüsselte Nachricht an mehrere Empfänger zugestellt werden soll. Da eine Verschlüsselung immer mit dem Public Key des Empfängers (und nicht des Senders) erfolgt, müsste die Nachricht für jeden Empfänger einzeln verschlüsselt und versandt werden. (Vgl. http://de.wikipedia.org/wiki/Asymmetrisches_Kryptosystem)

Im Folgenden wird angeführt, wie mittels Windows Privacy Tools (WinPT) eine E-mail ver- und entschlüsselt werden kann. Bei WinPT handelt es sich um eine Sammlung von Programmen für die einfache Verschüsselung und die digitale Signierung von Daten. Es basiert auf GnuPG (Gnu Privacy Guard) und es wird mit einem Schlüsselpaar aus Private und Public Key gearbeitet. Weitere Informationen und Downloadmöglichkeiten finden sich auf http://winpt.sourceforge.net/de/index.php

- Vorbereitende Schritte

Nachdem das Programm heruntergeladen und installiert wurde, erscheinen am Desktop ein neues Icon und in der Taskleiste ein neues Symbol in Form eines Schlüssels, über welches die Navigation erfolgen kann. Dieses Symbol ist in Abbildung 3 dargestellt:

![]()

Abbildung 3: Symbol WinPT in Taskleiste (Vgl. http://www.datenschutzzentrum.de/selbstdatenschutz/internet/pgp/anleitg.htm)

Beim ersten Öffnen des Programms startet ein Dialog zur Schlüsselgenerierung. Im Feld Mantra sollte ein geheimes und möglichst sicheres persönliches Passwort eingegeben werden. Nach erfolgreichem Abschluss der Schlüsselgenerierung besteht die Möglichkeit Sicherheitskopien der erzeugten Schlüssel zu erstellen.

- Verschicken einer verschlüsselten E-Mail

Das E-Mail kann wie gewohnt im entsprechenden Programm (z.B. Outlook) verfasst werden. Eine weitere Möglichkeit besteht darin, die zu verschlüsselnde Nachricht in ein Textverarbeitungsprogramm einzugeben.

Nachdem der Text markiert und kopiert ist, wird über das Symbol in der Taskleiste mit der rechten Maustaste der Befehl Clipboard/Encrypt ausgewählt.

Als nächstes muss eingeben werden, an wen der Text verschickt werden soll, es muss der Public Key des Empfängers ausgewählt und markiert werden.

Abbildung 4: Auswählen Public Key (Vgl. http://www.datenschutzzentrum.de/selbstdatenschutz/internet/pgp/anleit2g.htm)

Befindet sich der Schlüssel noch nicht im Schlüsselbund muss dieser downgeloadet und importiert werden. (Über Punkt Key Manager/Key/Import, ebenfalls über Symbol in Taskleiste zu erreichen.)

Danach kann der codierten Text in das Mailprogramm eingefügt und schließlich versandt werden.

Das E-Mail könnte folgendermaßen aussehen:

Abbildung 5: verschlüsselte Mail (Vgl. http://www.datenschutzzentrum.de/selbstdatenschutz/internet/pgp/anleit3g.htm)

- Empfangen einer verschlüsselten E-Mail

Um verschlüsselte Nachricht erhalten zu können, muss der eigene Public Key öffentlich gemacht werden. Dies kann z.B. per E-Mail erfolgen. Der Schlüssel muss wiederum vom Empfänger importiert werden.

Zur Entschlüsselung muss der Text des E-Mails wieder markiert und kopiert werden. Nach dem öffnen eines Textverarbeitungsprogramms kann wiederum über das Schlüssselsymbol der notwendige Befehl zur Entschlüsselung gegeben werden. Dieser lautet: Clipboard/Decrypt-Verify. Weiters ist die Eingabe des persönlichen Passworts – Mantras notwendig. Danach kann der Text eingefügt werden.

- Quellenverzeichnis:

http://www.datenschutzzentrum.de/selbstdatenschutz/internet/pgp/anleitg.htm

(am 6. Jänner 2006)

http://www.datenschutzzentrum.de/selbstdatenschutz/internet/pgp/anleit2g.htm

(am 6. Jänner 2006)

http://www.datenschutzzentrum.de/selbstdatenschutz/internet/pgp/anleit3g.htm

(am 6. Jänner 2006)

http://de.wikipedia.org/wiki/Asymmetrisches_Kryptosystem

(am 7. Jänner 2006)

http://de.wikipedia.org/wiki/Kryptografie

(am 7. Jänner 2006)

http://gd.tuwien.ac.at/privacy/crypto/kryptografie.pdf

(am 6. Jänner 2006)

http://winpt.sourceforge.net/de/index.php

(am 7. Jänner 2006)

http://www.netplanet.org/kryptografie/einfuehrung.shtml

(am 7. Jänner 2006)

http://www.netplanet.org/kryptografie/verfahren.shtml

(am 6. Jänner 2006)

... link (1 comment) ... comment

Wiki ist eine Client-Server-Anwendung, die es Benutzern erlaubt Informationen in Form von Webseiten und Verbindungen zu erstellen und den Inhalt bereits im System existie-render Webseiten und Verbindungen zu editieren. Eine einzelne Seite wird Wiki-Seite genannt, die Gesamtheit der Seiten wird als das Wiki bezeichnet. Der Begriff Wiki leitet sich von dem haiwaiianischen wiki wiki ab, was schnell bedeutet. Schnell bezieht sich hierbei auf das Erstellen und Aktualisieren der Seiten. Zur Nutzung des Systems ist meist noch nicht einmal die Registrierung des Benutzers nötig ist. (vgl. Reinhardt, 2004, S. 15)

Die dokumentierte Geschichte der Wikis beginnt am 16. März 1995 mit einer E-Mail von Ward Cunningham, einem Software-Designer aus Portland, Oregon, an einen gewissen Steve P.:

"Steve - ich habe eine neue Datenbank auf meinem Web-Server installiert und bitte Dich, mal einen Blick darauf zu werfen. Es ist ein Web von Menschen, Projekten und Mustern, auf das man über ein cgi-bin-Skript zugreifen kann. Es bietet die Möglichkeit, ohne HTML-Kenntnisse mit Formularen Text zu editieren. Es wäre schön, wenn Du mitmachen oder wenigstens Deinen Namen in der Liste der Recent Visitors eintragen könntest. Die URL ist http://c2.com/cgi-bin/wiki - danke schön und beste Grüße."

Cunningham beschäftigte sich schon länger mit so genannten Entwurfsmustern (Pat-terns) - in der Software-Entwicklung sind das möglichst allgemeine Standardlösungen für wiederkehrende Probleme. Um solche Muster zu sammeln und zu verfeinern, bot es sich an, mit Entwicklern aus aller Welt zusammen zu arbeiten. So erweiterte Cunning-ham sein "Portland Pattern Repository" um eine Datenbank für Entwurfsmuster, die er WikiWikiWeb nannte. (vgl. Möller, 2003, o.S.)

Obwohl die Idee von Wikis schnell in einem engen Kreis von Wissenschaftlern und Software-Entwicklern zahlreiche Anhänger fand und obwohl sich auch viele Wikis zu fast jedem erdenklichen Thema etablierten, fristeten Wikis dennoch im Internet eine lange Zeit ein Schattendasein. Dies änderte sich aber, als im Januar 2001 das Wiki-Prinzip erstmals auf eine Enzyklopädie - Wikipedia - angewendet wurde (vgl. Dahl/Eisenbach, 2005, S. 4f.).

Mittlerweile existiert Wikipedia in mehr als 220 Sprachen. Im September 2004 über-schritt der Umfang des Gesamtprojekts die Grenze von einer Million Artikeln, mittlerweile sind es über 5 Millionen, wodurch das extreme Wachstum der Enzyklopädie verdeutlicht wird. (vgl. http://de.wikipedia.org/wiki/Wikipedia) Momentan gibt es 512.149 Artikel in der deutschsprachigen Wikipedia. Es gibt 320.756 registrierte Benutzer. (vgl. http://de.wikipedia.org/wiki/Spezial:Statistics)

Der Inhalt eines Wikis ist als Hypertext organisiert. Querverweise und Formatierungs-anweisungen können in einer einfachen Syntax eingegeben werden. So wandelt die Software in eckige Klammern gesetzte Begriffe ([[Beispiel]]) automatisch in einen Link auf den betreffenden Artikel um. Existiert dieser noch nicht, erscheint der Link in rot und beim Anklicken öffnet sich ein Eingabefeld, in dem der Leser einen neuen Artikel verfas-sen kann. Anfangs verwendete z.B. Wikipedia als Software das in Perl geschriebene UseModWiki, das den Anforderungen jedoch bald nicht mehr gewachsen war. Im Januar 2002 stellte Wikipedia auf eine MySQL-basierte PHP-Applikation um. Mit steigenden Zugriffszahlen erhöhen sich die Anforderungen an die Hardware. Waren es im Dezem-ber 2003 noch drei Server, waren im Mai 2005 zum Betrieb der Wikipedia schon über 250 Server in Florida, Amsterdam und Seoul im Einsatz, die von einem Team ehrenamt-licher Administratoren betreut werden. (vgl. http://de.wikipedia.org/wiki/Wikipedia)

Der am häufigsten angeführte Kritikpunkt an der Wikipedia ist, dass jeder Internetnutzer Artikel verändern kann. Während herkömmliche Enzyklopädien mit bezahlten Autoren und redaktioneller Kontrolle für die Einhaltung von Qualitätsstandards bürgen, bietet Wi-kipedia keine Gewähr für die Vollständigkeit und Richtigkeit ihrer Artikel. Die Betreiber stellen sich auf den Standpunkt, dass aufgrund der Einfachheit, Änderungen vorzuneh-men, die Hemmschwelle sinkt, Fehler zu korrigieren. Nach ihrer Ansicht reifen die Artikel somit, da Fehler nach einiger Zeit gefunden und behoben werden. (vgl. http://de.wikipedia.org/wiki/Wikipedia)

Wegen der Offenheit gegenüber jedem Benutzer besteht natürlich eine gewisse Gefahr des Vandalismus in einem Wiki. Keine Software kann momentan automatisch unter-scheiden, ob es sich bei der Änderung einer Wiki-Seite um eine sinnvolle Ergänzung oder um einen unerwünschten Spam-Vorgang handelt. Daher bieten die meisten Wiki-Lösungen, auch Wikipedia, eine Recent Changes-Seite an, in der die zuletzt gemach-ten Änderungen im Wiki chronologisch aufgelistet werden. Wird anhand dieser Liste ei-ne Zerstörung einer Wiki-Seite identifiziert, besteht in der Regel die Möglichkeit, die Webseite auf eine frühere Version zurückzusetzen. (vgl. Dahl/Eisenbach, 2005, S. 4).

Quellen:

Dahl, I., Eisenbach, M. (2005): Anwendung: Semantic Wikis

http://www.aifb.uni-karlsruhe.de/Lehre/Sommer2005/SemTech/stuff/semwiki.pdf

(am 15. Dezember 2006)

Möller, E. (2003): Das Wiki-Prinzip

http://www.heise.de/tp/r4/artikel/14/14736/1.html

(am 15. Dezember 2006)

Reinhardt, S. (2004): SoDA: Ein Webservice-basiertes verteiltes Dokumenten-Management-System

http://www.ipd.uka.de/mitarbeiter/padberg/lehre/dasa/DAreinhardt.pdf

(am 15. Dezember 2006)

http://de.wikipedia.org/wiki/Spezial:Statistics

(am 15. Dezember 2006)

http://de.wikipedia.org/wiki/Wikipedia

(am 15. Dezember 2006)

... link (4 comments) ... comment

Viele Webseiten enthalten heute Interaktionsmöglichkeiten (z.B. Suchfunktionen). Einige ermöglichen dem Nutzer zudem eine individualisierte Darstellung der Webseite oder bieten ihm an durch Foren, Newsgroups etc. am Aussehen der Seite persönlich zu partizipieren. Um diese Optionen umzusetzen, sind dynamische Webseiten erforderlich. Bei diesen Seiten wird das endgültige Erscheinungsbild erst beim Öffnen durch den Besucher automatisch fixiert. Mit PHP wird ermöglicht, schnell dynamische Websites zu erstellen (vgl. Eilbracht, 2003, S. 1)

Die Abkürzung PHP steht für Hypertext Preprocessor. Es handelt sich dabei um eine serverseitige Skriptsprache. PHP-Code wird ähnlich wie JavaScript direkt in HTML eingebettet. Wenn die HTML-Datei im Web abgelegt ist und von einem Web-Browser aufgerufen wird, erkennt der Web-Server, der die Datei zum Browser übermittelt, aufgrund der Dateiendungen, dass es sich um eine HTML-Datei mit eingebettetem PHP-Code handelt. Eine derartige Datei wird vom Webserver nicht direkt an den Browser gesandt, sondern zuvor an einen PHP Interpreter weitergeben. Dieser ersetzt dann alle PHP-Code-Passagen durch den von ihnen erzeugten endgültigen HTML-Code, der schließlich .an den Browser gesandt wird (vgl. http://www.validome.org/doc/HTML_ge/intro/technologien/php.htm).

Da PHP-Codes direkt in den HTML-Code geschrieben werden, sind spezielle Tags (z.B. <? ... ... ?>) erforderlich, um PHP und HTML unterscheiden zu können. Ein einfaches Beispiel mit PHP-Code (vgl. Hahn, o.J. S. 2 f.):

<html>

<head>

<title>Titel</title>

</head>

<body>

<h3>

<? php echo “Hello, World“; ?>

</h3>

</body>

</html>

Beim Server kommt schließlich an:

<html>

<head>

<title>Titel</title>

</head>

<body>

<h3>Hello, World</h3>

</body>

</html>

Neben der Generierung von dynamischen Inhalten für Websites können mit PHP z.B. auch Formulardaten gesammelt und Cookies gesendet oder empfangen werden. PHP kann auf allen gängigen Betriebssystemen verwendet werden und unterstützt auch die meisten Server. Neben der Ausgabe von HTML wird zusätzlich noch das dynamische Generieren von Bildern, pdf-Dateien und Flash Animationen ermöglicht. Weiters werden viele Datenbanken unterstützt (z.B. My-SQL, Oracle etc.) (vgl. http://at.php.net/manual/de/intro-whatcando.php).

PHP steht als Open Source zur Verfügung und ist lizenzfrei nutzbar. Die Entwicklung erfolgt durch die PHP Group, einen Zusammenschluss von Programmieren. Die Einstiegsseite zu PHP ist http://php.net (vgl. http://www.validome.org/doc/HTML_ge/intro/technologien/php.htm).

Link zu PHP-Tutorium: http://at.php.net/manual/de/tutorial.php

Quellen:

Eilbracht, R. (2003): PHP Hypertext Preprocessor

http://www-ra.informatik.uni-tuebingen.de/lehre/ss03/pro_internet_ausarbeitung/proseminar_eilbracht_ss03.pdf (am 02. November 2006)

Han, J. (o.J.): Dynamische Webseiten mit PHP und MySQL

http://www.bs.informatik.uni-siegen.de/www/lehre/ws0405/webtech/Ausarbeitungen/Dynamische_Webseiten.pdf (am 02. November 2006)

http://www.validome.org/doc/HTML_ge/intro/technologien/php.htm

(am 03. November 2006)

http://at.php.net/manual/de/intro-whatcando.php

(am 03. November 2006)

... link (1 comment) ... comment

Last update: 2007.01.10, 19:51

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

ist echt super. Gut gemacht. Lg, frohe Weihnachten...

Hi, das Zitat mit dem E-Mail von Ward Cunningham...

"Wegen der Offenheit gegenüber jedem Benutzer...