Julius Cäsar vertraute keinem der Boten, die Nachrichten an seine Generäle überbrachten. Er ersetzte deshalb in seinen Nachrichten jedes A durch ein D, jedes B durch ein E usw. So verfuhr er mit dem ganzen Alphabet. Nur jemand, der die Regel des Vertauschens durch den drittnächsten Buchstaben kannte, konnte die Nachrichten entschlüsseln. Damit begann die Geschichte der Kryptografie. (Vgl. http://gd.tuwien.ac.at/privacy/crypto/kryptografie.pdf)

Die Kryptografie ist die Wissenschaft der Informationsverschlüsselung und eine Teilmenge der Lehre der Kryptologie. Im Gegensatz zu einer anderen Teilmenge der Kryptologie, der Steganografie, ist das Ziel der Kryptografie nicht, eine Informationsübermittlung lediglich zu verschleiern, sondern eine Information derart zu bearbeiten, dass sie vor dem Zugriff von Unbefugten geschützt und nur dem Absender und dem berechtigten Empfänger zugänglich ist. (Vgl. http://www.netplanet.org/kryptografie/einfuehrung.shtml)

Die Kryptografie hat vier Hauptziele zum Schutz von Informationen (Vgl. http://de.wikipedia.org/wiki/Kryptografie):

- Vertraulichkeit:

Nur dazu berechtigte Personen sollten in der Lage sein, die Daten oder die Nachricht zu lesen oder Informationen über ihren Inhalt zu erlangen.

- Integrität:

Der Empfänger sollte in der Lage sein festzustellen, ob die Daten oder die Nachricht nach ihrer Erzeugung verändert wurden.

- Authentizität:

Der Urheber der Daten bzw. der Absender der Nachricht sollte eindeutig identifizierbar sein, und seine Urheberschaft sollte nachprüfbar sein.

- Verbindlichkeit/Nichtabstreitbarkeit:

Der Urheber von Daten oder Absender einer Nachricht sollte nicht in der Lage sein seine Urheberschaft zu bestreiten, d.h. sie sollte sich gegenüber Dritten nachweisen lassen.

Die Ver- und Entschlüsselung funktioniert mit einem Algorithmus. Dieser wirkt in Kombination mit einem Schlüssel, beispielsweise einem Wort, einer Zahl oder Wortgruppe zur Verschlüsselung des Klartexts. Derselbe Klartext kann durch Verschlüsselung mit unterschiedlichen Schlüsseln unterschiedlich chiffrierten Text ergeben. (Vgl. http://gd.tuwien.ac.at/privacy/crypto/kryptografie.pdf)

Hinsichtlich der Ver- und Entschlüsselung lassen sich symmetrische und asymmetrische Verfahren unterscheiden. (Vgl. http://www.netplanet.org/kryptografie/verfahren.shtml)

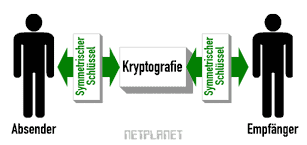

Symmetrische Verschlüsselungsverfahren arbeiten mit einem einzigen Schlüssel, welcher der ver- und entschlüsselnden Seite bekannt sein muss (deshalb nennt man sie auch Secret-Key-Verfahren). Dieser Schlüssel wird sowohl für die Ver-, als auch für die Entschlüsselung genutzt, weshalb symmetrische Verschlüsselungsverfahren für gewöhnlich auch sehr schnell und effizient arbeiten. Da diese Art der Verschlüsselung der klassischen Verschlüsselung entspricht, spricht man häufig auch von herkömmlicher Verschlüsselung.

Abbildung 1: symmetrische Verschlüsselung (Vgl. http://www.netplanet.org/kryptografie/verfahren.shtml)

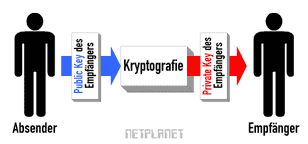

Asymmetrische Verschlüsselungsverfahren arbeiten mit so genannten Keypairs (Schlüsselpaare), bestehend aus einem Public Key (Öffentlicher Schlüssel) und einem Private Key (Privater Schlüssel). Dieses Schlüsselpaar hängt mathematisch so miteinander zusammen, dass mit dem Public Key verschlüsselte Nachrichten nur noch mit dem dazugehörigen Private Key entschlüsselt werden können.

Abbildung 2: asymmetrische Verschlüsselung (Vgl. http://www.netplanet.org/kryptografie/verfahren.shtml)

Asymmetrische Verfahren haben den Vorteil, dass jeder Benutzer nur seinen eigenen Private Key geheim halten muss. Im Gegensatz dazu muss bei einem symmetrischen Verfahren jeder Benutzer alle Schlüssel geheim halten. Je mehr Teilnehmer beteiligt sind, desto größer der Aufwand. Weiters vermindert sich das so genannte Schlüsselverteilungsproblem. Bei einem symmetrischen Verfahren müssen die Schlüssel auf einem sicheren Weg übermittelt werden. Mit dem Public Key kann dieses Problem ohne weiteres ignoriert werden, da nicht er, sondern der Private Key das Geheimnis trägt.

Im Vergleich zu symmetrischen Algorithmen arbeiten die asymmetrischen Algorithmen jedoch sehr langsam. Schwächen haben die asymmetrischen Algorithmen unter anderem weiters dann, wenn eine verschlüsselte Nachricht an mehrere Empfänger zugestellt werden soll. Da eine Verschlüsselung immer mit dem Public Key des Empfängers (und nicht des Senders) erfolgt, müsste die Nachricht für jeden Empfänger einzeln verschlüsselt und versandt werden. (Vgl. http://de.wikipedia.org/wiki/Asymmetrisches_Kryptosystem)

Im Folgenden wird angeführt, wie mittels Windows Privacy Tools (WinPT) eine E-mail ver- und entschlüsselt werden kann. Bei WinPT handelt es sich um eine Sammlung von Programmen für die einfache Verschüsselung und die digitale Signierung von Daten. Es basiert auf GnuPG (Gnu Privacy Guard) und es wird mit einem Schlüsselpaar aus Private und Public Key gearbeitet. Weitere Informationen und Downloadmöglichkeiten finden sich auf http://winpt.sourceforge.net/de/index.php

- Vorbereitende Schritte

Nachdem das Programm heruntergeladen und installiert wurde, erscheinen am Desktop ein neues Icon und in der Taskleiste ein neues Symbol in Form eines Schlüssels, über welches die Navigation erfolgen kann. Dieses Symbol ist in Abbildung 3 dargestellt:

![]()

Abbildung 3: Symbol WinPT in Taskleiste (Vgl. http://www.datenschutzzentrum.de/selbstdatenschutz/internet/pgp/anleitg.htm)

Beim ersten Öffnen des Programms startet ein Dialog zur Schlüsselgenerierung. Im Feld Mantra sollte ein geheimes und möglichst sicheres persönliches Passwort eingegeben werden. Nach erfolgreichem Abschluss der Schlüsselgenerierung besteht die Möglichkeit Sicherheitskopien der erzeugten Schlüssel zu erstellen.

- Verschicken einer verschlüsselten E-Mail

Das E-Mail kann wie gewohnt im entsprechenden Programm (z.B. Outlook) verfasst werden. Eine weitere Möglichkeit besteht darin, die zu verschlüsselnde Nachricht in ein Textverarbeitungsprogramm einzugeben.

Nachdem der Text markiert und kopiert ist, wird über das Symbol in der Taskleiste mit der rechten Maustaste der Befehl Clipboard/Encrypt ausgewählt.

Als nächstes muss eingeben werden, an wen der Text verschickt werden soll, es muss der Public Key des Empfängers ausgewählt und markiert werden.

Abbildung 4: Auswählen Public Key (Vgl. http://www.datenschutzzentrum.de/selbstdatenschutz/internet/pgp/anleit2g.htm)

Befindet sich der Schlüssel noch nicht im Schlüsselbund muss dieser downgeloadet und importiert werden. (Über Punkt Key Manager/Key/Import, ebenfalls über Symbol in Taskleiste zu erreichen.)

Danach kann der codierten Text in das Mailprogramm eingefügt und schließlich versandt werden.

Das E-Mail könnte folgendermaßen aussehen:

Abbildung 5: verschlüsselte Mail (Vgl. http://www.datenschutzzentrum.de/selbstdatenschutz/internet/pgp/anleit3g.htm)

- Empfangen einer verschlüsselten E-Mail

Um verschlüsselte Nachricht erhalten zu können, muss der eigene Public Key öffentlich gemacht werden. Dies kann z.B. per E-Mail erfolgen. Der Schlüssel muss wiederum vom Empfänger importiert werden.

Zur Entschlüsselung muss der Text des E-Mails wieder markiert und kopiert werden. Nach dem öffnen eines Textverarbeitungsprogramms kann wiederum über das Schlüssselsymbol der notwendige Befehl zur Entschlüsselung gegeben werden. Dieser lautet: Clipboard/Decrypt-Verify. Weiters ist die Eingabe des persönlichen Passworts – Mantras notwendig. Danach kann der Text eingefügt werden.

- Quellenverzeichnis:

http://www.datenschutzzentrum.de/selbstdatenschutz/internet/pgp/anleitg.htm

(am 6. Jänner 2006)

http://www.datenschutzzentrum.de/selbstdatenschutz/internet/pgp/anleit2g.htm

(am 6. Jänner 2006)

http://www.datenschutzzentrum.de/selbstdatenschutz/internet/pgp/anleit3g.htm

(am 6. Jänner 2006)

http://de.wikipedia.org/wiki/Asymmetrisches_Kryptosystem

(am 7. Jänner 2006)

http://de.wikipedia.org/wiki/Kryptografie

(am 7. Jänner 2006)

http://gd.tuwien.ac.at/privacy/crypto/kryptografie.pdf

(am 6. Jänner 2006)

http://winpt.sourceforge.net/de/index.php

(am 7. Jänner 2006)

http://www.netplanet.org/kryptografie/einfuehrung.shtml

(am 7. Jänner 2006)

http://www.netplanet.org/kryptografie/verfahren.shtml

(am 6. Jänner 2006)

... link (1 comment) ... comment

Last update: 2007.01.10, 19:51

Januar 2007 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

||||

ist echt super. Gut gemacht. Lg, frohe Weihnachten...

Hi, das Zitat mit dem E-Mail von Ward Cunningham...

"Wegen der Offenheit gegenüber jedem Benutzer...