Samstag, 25. Juni 2005

Netzwerktools einsetzen

Thomas.Fuchs.uni-linz, 13:37h

In den folgenden Zeilen möchte ich auf folgende Tools bzw. Anfragen näher eingehen:

1.) Ping

Ping ist ein einfaches Programm zum Test einer Internet-Verbindung. Es kann überprüft werden, ob ein bestimmter Host in einem IP-Netzwerk erreichbar ist. Dafür schickt das Programm ein Datenpaket in einstellbarer Größe an einen Rechner im Netz und stellt fest, ob es zurückkommt und wie lange es dafür braucht.

Mit Ping können man aber noch viel mehr machen: So lässt sich zum Beispiel die maximale Größe der Datenpakete entlang der Route bestimmen - die so bezeichnete Path MTU (Maximum Transmission Unit). Ein kluges System schickt nur Pakete von dieser Größe auf die Reise. Somit müssen die Datenpakete nicht zerkleinert (fragmentiert) werden und man spart Zeit (vgl. PC Welt).

Entwickelt wurde Ping ursprünglich Ende 1983 von Mike Muus. Details siehe Wikipedia - die freie Enzyklopädie .

Durchführung einer Ping-Anfrage

In der folgenden Tabelle befindet sich eine Auflistung der Fehlermeldungen, die ein Ping verursachen kann.

entnommen aus: PC Welt

2.) Traceroute

Traceroute ist ein Diagnose-Werkzeug, mit dem ermittelt werden kann, welche Router (Zwischensysteme) ein Datenpaket über ein IP-Netz passiert, bis es bei einem bestimmten Host ankommt. Traceroute arbeitet üblicherweise mit dem ICMP-Teil der IP-Spezifikation, über das Rückmeldungen gegeben werden. Dabei werden TCP-, UDP- oder ICMP-Pakete mit einem veränderten und jeweils um 1 erhöhten Time-to-live (TTL) Wert, beginnend mit 1, gesendet. Ein Router im Netz, der ein Paket mit TTL=1 empfängt, dekrementiert die TTL, verwirft dieses und sendet die ICMP-Antwort Typ 11: "Time-to-live exceeded" und Code 0: "Time to life exceeded in transit" an den Absender mit seiner Adresse zurück. Die Summe der so gesammelten Adressen kennzeichnet dann den Weg durch das Netz.

Die Anzeige von traceroute zeigt nicht immer den tatsächlichen Weg, den die Datenpakete nehmen. Es wird beeinflusst von Firewalls, fehlerhaften Implementierungen des IP-Stacks, Network Address Translation, Routing und anderen Faktoren.

Wikipedia - die freie Enzyklopädie .

Durchführung einer Traceroute-Anfrage

Die Vorgehensweise entspricht der bei einer Ping-Anfrage, es ist lediglich der Befehl "tracert" anstelle von "ping" zu verwenden.

Syntax: tracert <Optionen> Host

Host - die Hostadresse entweder als numerische IP-Adresse oder als Domain Name

Optionen:

3.) Portscanner

Ein Portscanner ist eine Software mit der überprüft werden kann, welche Dienste ein mit TCP/IP oder UDP arbeitendes System anbietet.

Bei einem Portscan wird auf den gewünschten Ports versucht, eine Verbindung zu dem Rechner aufzubauen und das Antwort-Verhalten des Zielsystems je nach verwendetem Protokoll interpretiert. Im Falle von TCP z.B. werden i.d.R. SYN-Pakete von dem Portscanner verschickt, ein Port, der mit einem SYN/ACK-Paket antwortet, wird als offen bezeichnet, ein Port der mit einem RST/ACK-Paket antwortet, als geschlossen und ein Port, der nicht antwortet, als gefiltert.

Um auszuschliessen, dass Antwort-Pakete übersehen werden, überprüfen Portscanner im letzteren Fall einen Port i.d.R. mehrfach, und passen ihren Timeout dynamisch an. Das Verfahren wird für alle zu untersuchenden Ports wiederholt, wobei um Zeit zu sparen mehrere Ports parallel geprüft werden können.

siehe: Wikipedia - die freie Enzyklopädie

Der Ferrari unter den Portscannern ist nmap .

Beispiele

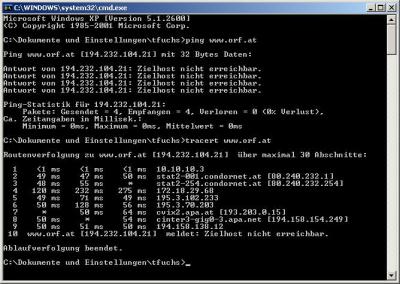

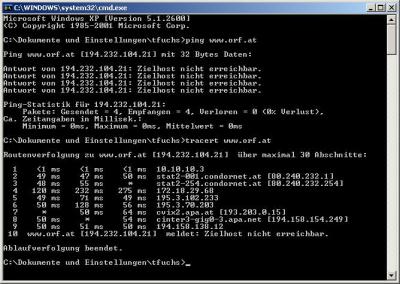

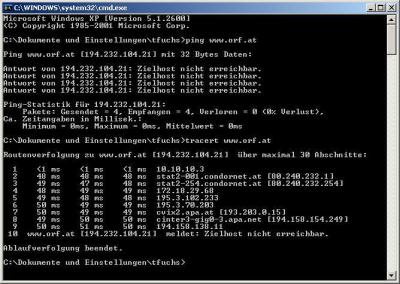

die beiden eingefügten "DOS-Fenster" zeigen meine Anfrageergebnisse zu den Befehlen ping und tracert.

Den ersten Versuch habe ich am Donnerstag gestartet ....

beim 2.Versuch am Samstag ergaben sich keine wesentlichen Unterschiede im Ergebnis.

Die Ping-Anfrage ergab in beiden Fällen die Antwort "Zielhost nicht erreichbar".

Aus einer fehlenden Antwort kann man allerdings nicht eindeutig darauf schließen, dass die Gegenstelle nicht erreichbar ist. Manche Hosts sind nämlich so konfiguriert, dass sie ICMP-Pakete ignorieren und verwerfen. (siehe Ausführungen unter 1. Ping)

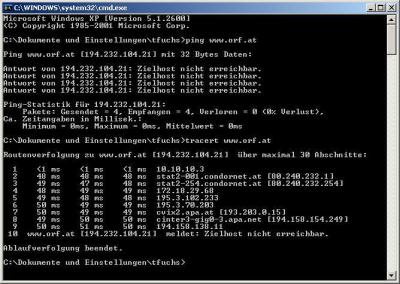

Auch bei der tracert-Anfrage ergab sich der gleiche Durchlauf an Hosts, lediglich die Response-Zeit eines Routers (172.18.29.68) weist einen nennenswerten Unterschied auf.

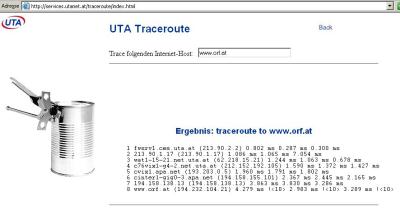

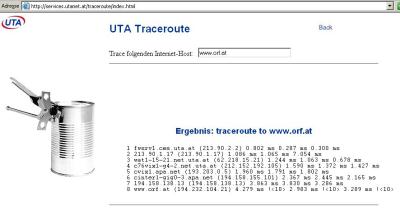

Bei der Verwendung des Webtools von UTA ergab sich ein anderer Weg als über die DOS-Anwendung. Die geringere Anzahl an durchlaufenen Hosts (8 anstelle von 10) ist weiter nicht verwunderlich, da ich die Abfrage von meinem Arbeitsplatz aus gemacht habe und hier erst der Exchange-Server, sowie unser Provider "überwunden" werden musste (Position 1-3 der DOS-Anfrage).

Bei der Verwendung des Webtools von UTA ergab sich ein anderer Weg als über die DOS-Anwendung. Die geringere Anzahl an durchlaufenen Hosts (8 anstelle von 10) ist weiter nicht verwunderlich, da ich die Abfrage von meinem Arbeitsplatz aus gemacht habe und hier erst der Exchange-Server, sowie unser Provider "überwunden" werden musste (Position 1-3 der DOS-Anfrage).

Das Ergebnis zeigt aber wesentlich kürzere Antwortzeiten. Bei der DOS-Abfrage lagen die Zeiten im Schnitt über 50ms, dagegen bei der Verwendung des Webtools unter 4ms.

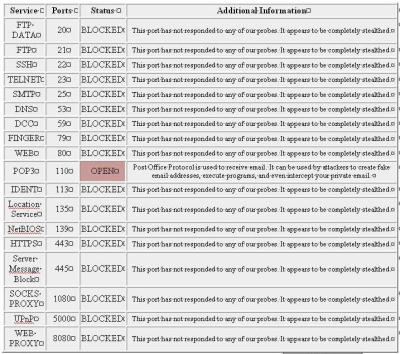

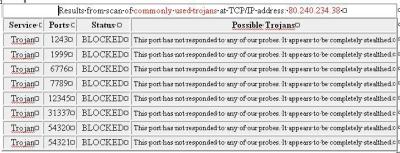

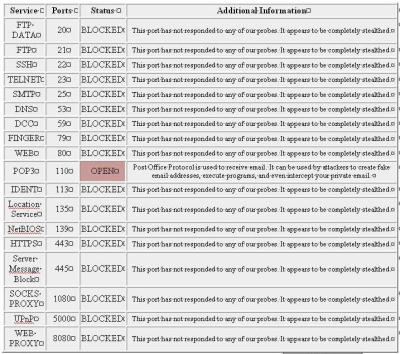

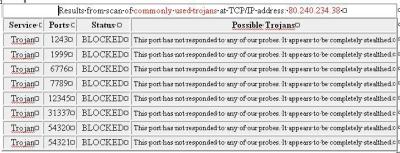

Im Anschluss folgt das Ergebnis des Portscans:

Das Ergebnis war wieder nicht sonderlich überraschend. Der einzige Port, welcher nicht geblockt wurde, war der 110 für POP 3. Dieses Service wird für den e-mail-Verkehr genutzt.

Das Ergebnis, dass unser System nicht vollständig geschützt ist, wirft keine großen Sorgen auf. Aufgrund des Wunsches unserer Geschäftsleitung, wurde das Netzwerk in ein internes (Daten) und ein externes (Kommunikation) getrennt. Da es vom Daten-Netzwerk keine physische Verbindung nach außen gibt, ist auch von außen kein Zugriff bzw. Angriff möglich. Somit ist man von keinem Firewall abhängig und es kann 100%ige Datensicherheit gewährleistet werden.

Das Ergebnis, dass unser System nicht vollständig geschützt ist, wirft keine großen Sorgen auf. Aufgrund des Wunsches unserer Geschäftsleitung, wurde das Netzwerk in ein internes (Daten) und ein externes (Kommunikation) getrennt. Da es vom Daten-Netzwerk keine physische Verbindung nach außen gibt, ist auch von außen kein Zugriff bzw. Angriff möglich. Somit ist man von keinem Firewall abhängig und es kann 100%ige Datensicherheit gewährleistet werden.

- Ping

- Traceroute

- Portscanner

1.) Ping

Ping ist ein einfaches Programm zum Test einer Internet-Verbindung. Es kann überprüft werden, ob ein bestimmter Host in einem IP-Netzwerk erreichbar ist. Dafür schickt das Programm ein Datenpaket in einstellbarer Größe an einen Rechner im Netz und stellt fest, ob es zurückkommt und wie lange es dafür braucht.

Mit Ping können man aber noch viel mehr machen: So lässt sich zum Beispiel die maximale Größe der Datenpakete entlang der Route bestimmen - die so bezeichnete Path MTU (Maximum Transmission Unit). Ein kluges System schickt nur Pakete von dieser Größe auf die Reise. Somit müssen die Datenpakete nicht zerkleinert (fragmentiert) werden und man spart Zeit (vgl. PC Welt).

Entwickelt wurde Ping ursprünglich Ende 1983 von Mike Muus. Details siehe Wikipedia - die freie Enzyklopädie .

Durchführung einer Ping-Anfrage

- DOS Fenster zur Befehlseingabe öffnen:

- Start und Ausführen anklicken

- Unter WIN NT/2K/XP, gibt man cmd ein und klickt auf OK

- Unter WIN 98 gibt man command ein und klickt auf OK

- Im DOS Fenster zur Befehlseingabe, gibt man ping <Optionen(en)> Ziel und Eingabe ein.

Ziel - Der Zielrechner. Die Angabe erfolgt entweder als IP-Adresse oder als Domainname

Optionen:- c Anzahl (Hiermit lässt sich die Anzahl der ping-Packete begrenzen. Normalerweise sendet ping Pakete bis der Befehl mit Strg+c abgebrochen wird.)

- i Intervall (Die ping-Packete werden mit dem angebenen Zeitintervall an den Zielhost gesendet. Die Default-Einstellung für das Zeitintervall ist 1 Sekunde.)

- n (Die Ausgabe ist numerisch, es wird keine Namensauflösung gemacht.)

- t ttl (Hiermit wird die Time to Live und damit die max. Anzahl von Routersprüngen (Hop's) des ICMP-Packetes gesetzt.)

- Der Empfänger muss, insofern er das Protokoll unterstützt, laut Protokollspezifikation eine Antwort zurücksenden: ICMP Echo-Reply.

- Ist der Zielrechner nicht erreichbar, antwortet der Router: Network unreachable (Netzwerk nicht erreichbar) oder Host unreachable (Gegenstelle nicht erreichbar).

In der folgenden Tabelle befindet sich eine Auflistung der Fehlermeldungen, die ein Ping verursachen kann.

| 0 | Echo Reply | auf ein Ping wird geantwortet |

| 3 | Destination | Der Zielrechner ist nicht erreichbar |

| 4 | Source Quench | Die Datagrammgröße ist zu hoch. Der sendende Host bittet um kleinere Pakete |

| 5 | Redirect | Der Router meldet an den sendenden Horst, dass er einen besseren Router kennt, den der Horst verwenden sollte |

| 8 | Echo Request | ein Ping wird gesendet |

| 11 | Time Exceeded | Die TTL (Time to Live) ist abgelaufen |

| 12 | Parameter Problem | falsche Parameter im Header |

| 13 | Timestamp | Austausch von Zeitstempeln zwischen zwei Hosts |

| 14 | Timestamp Reply | Austausch von Zeitstempeln zwischen zwei Hosts |

| 15 | Information Request | Erfragt die Netzwerknummer |

| 16 | Information Reply | Übermittlung der Netzwerknummer |

2.) Traceroute

Traceroute ist ein Diagnose-Werkzeug, mit dem ermittelt werden kann, welche Router (Zwischensysteme) ein Datenpaket über ein IP-Netz passiert, bis es bei einem bestimmten Host ankommt. Traceroute arbeitet üblicherweise mit dem ICMP-Teil der IP-Spezifikation, über das Rückmeldungen gegeben werden. Dabei werden TCP-, UDP- oder ICMP-Pakete mit einem veränderten und jeweils um 1 erhöhten Time-to-live (TTL) Wert, beginnend mit 1, gesendet. Ein Router im Netz, der ein Paket mit TTL=1 empfängt, dekrementiert die TTL, verwirft dieses und sendet die ICMP-Antwort Typ 11: "Time-to-live exceeded" und Code 0: "Time to life exceeded in transit" an den Absender mit seiner Adresse zurück. Die Summe der so gesammelten Adressen kennzeichnet dann den Weg durch das Netz.

Die Anzeige von traceroute zeigt nicht immer den tatsächlichen Weg, den die Datenpakete nehmen. Es wird beeinflusst von Firewalls, fehlerhaften Implementierungen des IP-Stacks, Network Address Translation, Routing und anderen Faktoren.

Wikipedia - die freie Enzyklopädie .

Durchführung einer Traceroute-Anfrage

Die Vorgehensweise entspricht der bei einer Ping-Anfrage, es ist lediglich der Befehl "tracert" anstelle von "ping" zu verwenden.

Syntax: tracert <Optionen> Host

Host - die Hostadresse entweder als numerische IP-Adresse oder als Domain Name

Optionen:

- m max-ttl (hiermit setzt man die time-to-live, also die Anzahl der Routersprünge = Hops, die für den Test verwendet werden sollen. Der Defaultwert ist 30.)

- p port (hiermit setzt man den Basis-UDP-Port, der bei den Tests verwendet werden soll. Der Standardwert ist Port 33434.)

- q nqueries (Hiermit setzt man die Anzahl der Tests pro Routersprung. Der Standardwert ist 3).

3.) Portscanner

Ein Portscanner ist eine Software mit der überprüft werden kann, welche Dienste ein mit TCP/IP oder UDP arbeitendes System anbietet.

Bei einem Portscan wird auf den gewünschten Ports versucht, eine Verbindung zu dem Rechner aufzubauen und das Antwort-Verhalten des Zielsystems je nach verwendetem Protokoll interpretiert. Im Falle von TCP z.B. werden i.d.R. SYN-Pakete von dem Portscanner verschickt, ein Port, der mit einem SYN/ACK-Paket antwortet, wird als offen bezeichnet, ein Port der mit einem RST/ACK-Paket antwortet, als geschlossen und ein Port, der nicht antwortet, als gefiltert.

Um auszuschliessen, dass Antwort-Pakete übersehen werden, überprüfen Portscanner im letzteren Fall einen Port i.d.R. mehrfach, und passen ihren Timeout dynamisch an. Das Verfahren wird für alle zu untersuchenden Ports wiederholt, wobei um Zeit zu sparen mehrere Ports parallel geprüft werden können.

siehe: Wikipedia - die freie Enzyklopädie

Der Ferrari unter den Portscannern ist nmap .

Beispiele

die beiden eingefügten "DOS-Fenster" zeigen meine Anfrageergebnisse zu den Befehlen ping und tracert.

Den ersten Versuch habe ich am Donnerstag gestartet ....

beim 2.Versuch am Samstag ergaben sich keine wesentlichen Unterschiede im Ergebnis.

Die Ping-Anfrage ergab in beiden Fällen die Antwort "Zielhost nicht erreichbar".

Aus einer fehlenden Antwort kann man allerdings nicht eindeutig darauf schließen, dass die Gegenstelle nicht erreichbar ist. Manche Hosts sind nämlich so konfiguriert, dass sie ICMP-Pakete ignorieren und verwerfen. (siehe Ausführungen unter 1. Ping)

Auch bei der tracert-Anfrage ergab sich der gleiche Durchlauf an Hosts, lediglich die Response-Zeit eines Routers (172.18.29.68) weist einen nennenswerten Unterschied auf.

Bei der Verwendung des Webtools von UTA ergab sich ein anderer Weg als über die DOS-Anwendung. Die geringere Anzahl an durchlaufenen Hosts (8 anstelle von 10) ist weiter nicht verwunderlich, da ich die Abfrage von meinem Arbeitsplatz aus gemacht habe und hier erst der Exchange-Server, sowie unser Provider "überwunden" werden musste (Position 1-3 der DOS-Anfrage).

Bei der Verwendung des Webtools von UTA ergab sich ein anderer Weg als über die DOS-Anwendung. Die geringere Anzahl an durchlaufenen Hosts (8 anstelle von 10) ist weiter nicht verwunderlich, da ich die Abfrage von meinem Arbeitsplatz aus gemacht habe und hier erst der Exchange-Server, sowie unser Provider "überwunden" werden musste (Position 1-3 der DOS-Anfrage).Das Ergebnis zeigt aber wesentlich kürzere Antwortzeiten. Bei der DOS-Abfrage lagen die Zeiten im Schnitt über 50ms, dagegen bei der Verwendung des Webtools unter 4ms.

Im Anschluss folgt das Ergebnis des Portscans:

Das Ergebnis war wieder nicht sonderlich überraschend. Der einzige Port, welcher nicht geblockt wurde, war der 110 für POP 3. Dieses Service wird für den e-mail-Verkehr genutzt.

... link (0 comments) ... comment

Freitag, 10. Juni 2005

Digital Rights Management

Thomas.Fuchs.uni-linz, 14:41h

DRM steht für Digital Rights Management und bedeutet auf Deutsch soviel wie digitale Rechteverwaltung, wobei diese Abkürzung speziell von Kritikern gerne auf Digital Restriction Management (digitale Einschränkungsverwaltung)umgedeutet wird.

Definition

Eine sehr bekannte Definition über DRM stammt von Herrn Dr. Renato Ianella :

„Digital Rights Management (DRM) involves the description, identification, trading, protection, monitoring and tracking of all forms of rights usages over both tangible and intangible assets – both in physical and digital form – including management of Rights Holders relationships.” Iannella (2002).

Warum DRM?

Gerade in der heutigen Informationsgesellschaft stellen eben diese Informationen eine zentrale Recource dar. Die Urheber- und Vermarktungsrechte an geistigem Eigentum gilt es durch entsprechende technische Systeme zu schützen. Diese Systeme sollen eine berechtige Nutzung des geschützten Inhalts möglichst ungehindert ermöglichen und gleichzeitig die unberechtigte Nutzung zuverlässig verhindern. Selbiges gilt für berechtigte und unberechtigte Nutzer.

Weiters sollen Abrechnungsmöglichkeiten für Lizenzen und Rechte geschaffen werden.

siehe: Wikipedia - die freie Enzyklopädie .

Speziell die Medienindustrie sieht sich als "Opfer" von Urheberrechtsverletzungen ungeahnten Ausmaßes durch Online-Tauschbörsen. So belaufe sich der Download-Markt für die USA bereits auf 235 Millionen Euro. Obwohl in der EU in diesem Sektor erst 28 Millionen Euro umgesetzt werden, will die EU ihre Politik hinsichtlich DRM neu ausrichten. Denn in den nächsten drei Jahren sei gemäß einer Untersuchung auch in Europa ein "exponentielles Wachstum" zu erwarten. Der Umsatz steigt in diesem Zeitraum auf 550 Millionen Euro (im Vergleich dazu in den USA auf 1,8 Milliarden Euro). Zahlen aus heise online-news vom 01-06-05 / 09:30; Artikel: EU will Politik zum Digital Rights Management neu ausrichten .

Dadurch will man einerseits das Problem des Kopierschutzes in den Griff bekommen. Anderseits kann diese Technologie auch für "Einweg E-mails" oder sonstige digitale Dokumente verwendet werden.

Das erinnert vielleicht ein wenig an den Spruch "Diese Nachricht zerstört sich in 10 Sekunden selbst".

Dies kann bei vertraulichen Informationen ganz interessant sein, eine Rückverfolgbarkeit ist dadurch aber auch nicht mehr gewährleistet, was das Vertrauen in diese Informationen nicht gerade verstärkt. weitere Ideen in Can you trust your computer?.

Technologien des DRM

Die wichtigsten Technologien eines Digital Rights Management Systems sind:

Das Forschungsgebiet, das sich mit der Verschlüsselung beschäftigt, wird als Kryptographie [Macro story not allowed in sandbox] bezeichnet.

Die beiden wohl bekanntesten Digital Rights Management Systeme sind:

Die Technologie des DRM weist jedoch Schwachstellen auf. So gelang es dieses Jahr Herr Jon Lech Johansen die Verschlüsselung auszuhebeln, wie dies im Artikel "Apples iTunes-DRM erneut geknackt " beschrieben ist (heise online-news vom 23.03.2005). Dies betraf aber nicht nur Apple sonder auch Microsoft. Nähere Informationen in "PyMusique-Software soll auch Microsoft-DRM umgehen " (heise online-news vom 15.04.2005).

weitere Kritikpunkte sind in Anlehnung an Wikipedia - die freie Enzyklopädie :

Die Wirksamkeit solcher Systeme wird häufig durch nationale Gesetze erweitert. So wurde z.B. in den USA zu diesem Zweck der Digital Millennium Copyright Act (DMCA) verabschiedet. Dieses Gesetz verbietet die Umgehung solcher Systeme unter Androhung von Geldstrafen und/oder Freiheitsentzug je festgestelltem Einzelfall und regelt sogar, welche Geräte und Systeme in Zukunft eingesetzt werden dürfen.

Auch ein von Microsoft, IBM, Hewlett-Packard und Compaq einsetztes Konsorptium namens Trusted Computing Platform Alliance (TCPA) arbeitet in Richtung Erhöhung der Industriestandards hinsichtlich Manipulationssicherheit.

Wohin uns aber solche Entwicklungen führen können wird im Artikel "Digitaler Maulkorb ?" von Bastian Ballmann kritisch beschrieben. (01.07.2003)

Definition

Eine sehr bekannte Definition über DRM stammt von Herrn Dr. Renato Ianella :

„Digital Rights Management (DRM) involves the description, identification, trading, protection, monitoring and tracking of all forms of rights usages over both tangible and intangible assets – both in physical and digital form – including management of Rights Holders relationships.” Iannella (2002).

Warum DRM?

Gerade in der heutigen Informationsgesellschaft stellen eben diese Informationen eine zentrale Recource dar. Die Urheber- und Vermarktungsrechte an geistigem Eigentum gilt es durch entsprechende technische Systeme zu schützen. Diese Systeme sollen eine berechtige Nutzung des geschützten Inhalts möglichst ungehindert ermöglichen und gleichzeitig die unberechtigte Nutzung zuverlässig verhindern. Selbiges gilt für berechtigte und unberechtigte Nutzer.

Weiters sollen Abrechnungsmöglichkeiten für Lizenzen und Rechte geschaffen werden.

siehe: Wikipedia - die freie Enzyklopädie .

Speziell die Medienindustrie sieht sich als "Opfer" von Urheberrechtsverletzungen ungeahnten Ausmaßes durch Online-Tauschbörsen. So belaufe sich der Download-Markt für die USA bereits auf 235 Millionen Euro. Obwohl in der EU in diesem Sektor erst 28 Millionen Euro umgesetzt werden, will die EU ihre Politik hinsichtlich DRM neu ausrichten. Denn in den nächsten drei Jahren sei gemäß einer Untersuchung auch in Europa ein "exponentielles Wachstum" zu erwarten. Der Umsatz steigt in diesem Zeitraum auf 550 Millionen Euro (im Vergleich dazu in den USA auf 1,8 Milliarden Euro). Zahlen aus heise online-news vom 01-06-05 / 09:30; Artikel: EU will Politik zum Digital Rights Management neu ausrichten .

Dadurch will man einerseits das Problem des Kopierschutzes in den Griff bekommen. Anderseits kann diese Technologie auch für "Einweg E-mails" oder sonstige digitale Dokumente verwendet werden.

Das erinnert vielleicht ein wenig an den Spruch "Diese Nachricht zerstört sich in 10 Sekunden selbst".

Dies kann bei vertraulichen Informationen ganz interessant sein, eine Rückverfolgbarkeit ist dadurch aber auch nicht mehr gewährleistet, was das Vertrauen in diese Informationen nicht gerade verstärkt. weitere Ideen in Can you trust your computer?.

Technologien des DRM

Die wichtigsten Technologien eines Digital Rights Management Systems sind:

- Digitale Wasserzeichen;

mehr dazu im Weblog von Thomas Ellinger - Verschlüsselung

- Rechtedefinitionssprachen

Das Forschungsgebiet, das sich mit der Verschlüsselung beschäftigt, wird als Kryptographie [Macro story not allowed in sandbox] bezeichnet.

Die beiden wohl bekanntesten Digital Rights Management Systeme sind:

- Microsoft Windows Media Player

- Adobe Reader

Die Technologie des DRM weist jedoch Schwachstellen auf. So gelang es dieses Jahr Herr Jon Lech Johansen die Verschlüsselung auszuhebeln, wie dies im Artikel "Apples iTunes-DRM erneut geknackt " beschrieben ist (heise online-news vom 23.03.2005). Dies betraf aber nicht nur Apple sonder auch Microsoft. Nähere Informationen in "PyMusique-Software soll auch Microsoft-DRM umgehen " (heise online-news vom 15.04.2005).

weitere Kritikpunkte sind in Anlehnung an Wikipedia - die freie Enzyklopädie :

- Geräte werden weniger kundenfreundlich

- offene Frage des Datenschutzes aufgrund zentraler Abfrage der Zugriffsrechte

- Firmen nehmen das Gesetz in die eigene Hand und entreissen es dem Staat

- Benutzbarkeit könnte verloren gehen und somit Sicherheit des Fortbestandes von digitalem Wissen

- Kopiersperren zum Teil gesetzeswidrig vgl. Schweizer Bundesgesetz über das Urheberrecht

- Wissenschaftliche Freiheit gefährdet vgl. "Commentary: Are The Copyright Wars Chilling Innovation?" (Business Week online vom 11.10.2004)

Die Wirksamkeit solcher Systeme wird häufig durch nationale Gesetze erweitert. So wurde z.B. in den USA zu diesem Zweck der Digital Millennium Copyright Act (DMCA) verabschiedet. Dieses Gesetz verbietet die Umgehung solcher Systeme unter Androhung von Geldstrafen und/oder Freiheitsentzug je festgestelltem Einzelfall und regelt sogar, welche Geräte und Systeme in Zukunft eingesetzt werden dürfen.

Auch ein von Microsoft, IBM, Hewlett-Packard und Compaq einsetztes Konsorptium namens Trusted Computing Platform Alliance (TCPA) arbeitet in Richtung Erhöhung der Industriestandards hinsichtlich Manipulationssicherheit.

Wohin uns aber solche Entwicklungen führen können wird im Artikel "Digitaler Maulkorb ?" von Bastian Ballmann kritisch beschrieben. (01.07.2003)

... link (2 comments) ... comment

Mittwoch, 11. Mai 2005

Kryptografie

Thomas.Fuchs.uni-linz, 21:42h

Definition

Kryptografie bzw. -graphie (aus dem griechischen kryptós, "verborgen", und gráphein, "schreiben") ist die Wissenschaft der Verschlüsselung von Informationen ("Geheimschriften") und damit ein Teilgebiet der Kryptologie.

Details siehe in der Wikipedia-Enzyklopädie.

Geschichte der Kryptografie

Die Ursprünge der Entwicklung gehen auf das alte Ägypten um 1.900 v.Chr. zurück. Obwohl die Kryptografie eine lange und komplexe Geschichte hat, welche sehr gut strukturiert im Beitrag von Herrn H. Mittendorfer dargestellt ist, begann sie erst im 20. Jahrhundert sich in die rigorose und von Mathematikern unterstützte Wissenschaftsdisziplin zu entwickeln.

Mit dem Einsatz der Computerkryptografie war ein neues Zeitalter geschaffen. Die ständig steigenden Rechnerleistungen ermöglichten immer wieder die Entschlüsselung codierter Nachrichten und warfen somit den Bedarf neuerer, besserer Verschlüsselungstechnologien auf. Unter dem Nachdruck von Militärs und Geheimdiensten wurden derzeit aktuelle Technologien entwickelt wie:

- Triple DES (Data Encryption Standard)

- AES (Advanced Encryption Standard)

mit symmetrischer und asymmetrischer Verschlüsselung.

Ziele der modernen Kryptografie

Gedanken zum Thema

Im Privatleben ist die Trennung zwischen Öffentlichkeit und Privatleben recht einfach zu regeln: Hinter der Wohnungstür ist alles privat - davor ist man sich der Öffentlichkeit bewusst. Die Informationstechniken durchdringen die Wohnungstüre jedoch mühelos und nur die wenigsten Nutzer sind sich dessen bewusst. Der Angriff auf die Privatsphäre kann von unterschiedlichsten Seiten und mit unterschiedlichsten Motiven erfolgen: kommerzielle Interessen, Strafverfolger und Geheimdienste, repressive politische Systeme, sie alle haben ein Interesse am Kommunikationsverhalten von Personen, Organisationen und Firmen.

Auch Bernadette Wurzinger schreibt in ihrem Beitrag, dass den Menschen neue Möglichkeiten des Internets wie beispielsweise Electronic Banking oder Einkaufen per Mausklick schnell über den Kopf wachsen können, da sie diese Möglichkeiten nutzen, ohne über entsprechendes Hintergrundwissen zu verfügen.

Obwohl man eigentlich annehmen sollte, dass zumindest in demokratischen Ländern auch die Regierungen ein Interesse daran haben, dass ihre Bürger elektronische Kommunikation frei und sicher nutzen können ist dem leider nicht so wie Bestrebungen der letzten Jahre zeigten. Solchen Reglementierungen kann, wenn man den Aufwand betreiben möchte, jedoch von technisch-organisatorischer Seite entgegengewirkt werden. vgl. Grenzen und Möglichkeiten der staatlichen Reglementierung des Einsatzes von Verschlüsselungsverfahren

Obwohl ich privat noch die das Bedürfnis hatte, meine Kommunikation zu verschlüsseln bzw. derartige Maßnahmen zu setzen, spielt dieses Thema in meinem Leben eine große Rolle. Ich bin beruflich in einer Branche tätig, wo Datensicherheit sehr groß geschrieben wird und diesbezüglich große Anstrengungen unternommen werden.

Trotzdem haben mich die Gedanken von Thomas Kellermair

, wonach eine unverschlüsselt gesendete e-mail nicht unter das Briefgeheimnis fällt, sehr wohl zum Nachdenken angeregt.....

Kryptografie bzw. -graphie (aus dem griechischen kryptós, "verborgen", und gráphein, "schreiben") ist die Wissenschaft der Verschlüsselung von Informationen ("Geheimschriften") und damit ein Teilgebiet der Kryptologie.

Details siehe in der Wikipedia-Enzyklopädie.

Geschichte der Kryptografie

Die Ursprünge der Entwicklung gehen auf das alte Ägypten um 1.900 v.Chr. zurück. Obwohl die Kryptografie eine lange und komplexe Geschichte hat, welche sehr gut strukturiert im Beitrag von Herrn H. Mittendorfer dargestellt ist, begann sie erst im 20. Jahrhundert sich in die rigorose und von Mathematikern unterstützte Wissenschaftsdisziplin zu entwickeln.

Mit dem Einsatz der Computerkryptografie war ein neues Zeitalter geschaffen. Die ständig steigenden Rechnerleistungen ermöglichten immer wieder die Entschlüsselung codierter Nachrichten und warfen somit den Bedarf neuerer, besserer Verschlüsselungstechnologien auf. Unter dem Nachdruck von Militärs und Geheimdiensten wurden derzeit aktuelle Technologien entwickelt wie:

- Triple DES (Data Encryption Standard)

- AES (Advanced Encryption Standard)

mit symmetrischer und asymmetrischer Verschlüsselung.

Ziele der modernen Kryptografie

- Vertraulichkeit der Nachricht

- Datenintegrität der Nachricht

- Authentifizierung

- Verbindlichkeit

Gedanken zum Thema

Im Privatleben ist die Trennung zwischen Öffentlichkeit und Privatleben recht einfach zu regeln: Hinter der Wohnungstür ist alles privat - davor ist man sich der Öffentlichkeit bewusst. Die Informationstechniken durchdringen die Wohnungstüre jedoch mühelos und nur die wenigsten Nutzer sind sich dessen bewusst. Der Angriff auf die Privatsphäre kann von unterschiedlichsten Seiten und mit unterschiedlichsten Motiven erfolgen: kommerzielle Interessen, Strafverfolger und Geheimdienste, repressive politische Systeme, sie alle haben ein Interesse am Kommunikationsverhalten von Personen, Organisationen und Firmen.

Auch Bernadette Wurzinger schreibt in ihrem Beitrag, dass den Menschen neue Möglichkeiten des Internets wie beispielsweise Electronic Banking oder Einkaufen per Mausklick schnell über den Kopf wachsen können, da sie diese Möglichkeiten nutzen, ohne über entsprechendes Hintergrundwissen zu verfügen.

Obwohl man eigentlich annehmen sollte, dass zumindest in demokratischen Ländern auch die Regierungen ein Interesse daran haben, dass ihre Bürger elektronische Kommunikation frei und sicher nutzen können ist dem leider nicht so wie Bestrebungen der letzten Jahre zeigten. Solchen Reglementierungen kann, wenn man den Aufwand betreiben möchte, jedoch von technisch-organisatorischer Seite entgegengewirkt werden. vgl. Grenzen und Möglichkeiten der staatlichen Reglementierung des Einsatzes von Verschlüsselungsverfahren

Obwohl ich privat noch die das Bedürfnis hatte, meine Kommunikation zu verschlüsseln bzw. derartige Maßnahmen zu setzen, spielt dieses Thema in meinem Leben eine große Rolle. Ich bin beruflich in einer Branche tätig, wo Datensicherheit sehr groß geschrieben wird und diesbezüglich große Anstrengungen unternommen werden.

Trotzdem haben mich die Gedanken von Thomas Kellermair

, wonach eine unverschlüsselt gesendete e-mail nicht unter das Briefgeheimnis fällt, sehr wohl zum Nachdenken angeregt.....

... link (0 comments) ... comment

... older stories

Online for 7380 days

Last update: 2005.06.25, 17:29

Last update: 2005.06.25, 17:29

status

You're not logged in ... login

menu

search

calendar

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

recent updates

Netzwerktools einsetzen

In den folgenden Zeilen möchte ich auf folgende...

In den folgenden Zeilen möchte ich auf folgende...

by Thomas.Fuchs.uni-linz (2005.06.25, 17:29)

Digital Rights Management

DRM steht für Digital Rights Management und...

DRM steht für Digital Rights Management und...

by Thomas.Fuchs.uni-linz (2005.06.25, 13:50)

Hallo Tom,

haben bei...

Hallo Tom, haben bei unserer Aufgabe eine Überschneidung,...

Hallo Tom, haben bei unserer Aufgabe eine Überschneidung,...

by anna.vo.uni-linz (2005.06.14, 22:53)

DRM oder riesige Verluste...

Mich ärgert in diversen Berichten immer, wenn...

Mich ärgert in diversen Berichten immer, wenn...

by Helga.Wallner.uni-linz (2005.06.14, 16:39)

Kryptografie

Definition Kryptografie bzw. -graphie (aus dem griechischen...

Definition Kryptografie bzw. -graphie (aus dem griechischen...

by Thomas.Fuchs.uni-linz (2005.05.11, 23:34)