Montag, 8. August 2005

Vietnam

anna.vo.uni-linz, 13:25h

... link (0 comments) ... comment

Sonntag, 19. Juni 2005

Netzwerktools: Ping, Traceroute und Portscan

anna.vo.uni-linz, 11:42h

"Das Ping Programm wird oft zur Fehlerbehebung von Netzwerken verwendet, da sich damit gut feststellen lässt ob eine physikalische Netzwerkverbindung fehlerfrei funktioniert. Eine beschädigte Leitung kann z.B. zu unregelmäßigen Pingzeiten führen, was auch als Lag bezeichnet wird."

"Es werden Datenpakete an den Rechner gesandt. Vom Programm wird die Zeit gemessen, bis die Antwort des Hosts eintrifft. Die Zeitangabe sagt aus, wie lange es dauert, bis ein Datenpaket zum Host und wieder zurück braucht. Man kann daran grob erkennen, ob die Gegenstelle funktioniert und mit welcher Verzögerung bei einer Verbindung zu rechnen ist.[Weiterzulesen bei Wikipedia]

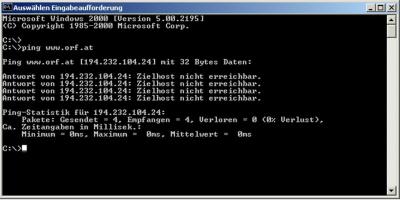

Ein Beispiel mit www.orf.at:

Wie auf dem Screenshot unten zu sehen ist, wurden insgesamt 4 Daten-Pakete an die Zielhost gesandt, aber keine davon wurde beantwortet. Vergleicht man dieses mit dem ping am Wochenende, zeigt es, dass es auch hier keinen Unterschied gibt.

In diesem Fall schaut es so aus als würde der Host nicht existieren, was er aber tut. Ich interpretiere diese Ergebnisse, dass keine Verbindung zum Server aufgebaut werden konnte und die Pakete ignoriert werden z.B. durch eine Firewall.

Ping über Windows am Do., 23.Juni 2005

Ping über Windows am So, 26.Juni 2005

Traceroute

ist ein Diagnose-Werkzeug, mit dem ermittelt werden kann, welche Router (Zwischensysteme) ein Datenpaket über ein IP-Netz passiert, bis es bei einem bestimmten Host ankommt. Traceroute arbeitet üblicherweise mit dem ICMP-Teil der IP-Spezifikation, über das Rückmeldungen gegeben werden. Dabei werden TCP-, UDP- oder ICMP-Pakete mit einem veränderten und jeweils um 1 erhöhten Time-to-live (TTL) Wert, beginnend mit 1, gesendet. Ein Router im Netz, der ein Paket mit TTL=1 empfängt, dekrementiert die TTL, verwirft dieses und sendet die ICMP-Antwort Typ 11: "Time-to-live exceeded" und Code 0: "Time to life exceeded in transit" an den Absender mit seiner Adresse zurück. Die Summe der so gesammelten Adressen kennzeichnet dann den Weg durch das Netz.

Die Anzeige von traceroute zeigt nicht immer den tatsächlichen Weg, den die Datenpakete nehmen. Es wird beeinflusst von Firewalls, fehlerhaften Implementierungen des IP-Stacks, Network Address Translation, Routing und anderen Faktoren.

[Weiterzulesen bei Wikipedia]

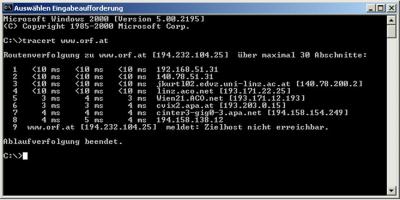

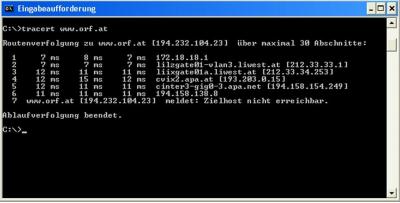

Vergleich Traceroute Windows:

Traceroute über Windows am 23. Juni 2005

Traceroute über Windows am 26. Juni 2005

Ich habe am 23. Juni den Befehl tracert auf der uni gemacht und am Sonntag, den 26. Juni zuhause. Es ist zu sehen, dass die Anzahl der Router sich unterscheiden und am Sonntag braucht es nahezu dreimal länger als am Donnerstag bis die Zielhost erreicht ist, obwohl er weniger Rotuter hat. Ich gehe davon aus, dass die Zugriffe am Wochenende auf der orf-site höher sind als unter der Woche, welche sich dann in der Zeit niederschlagen.

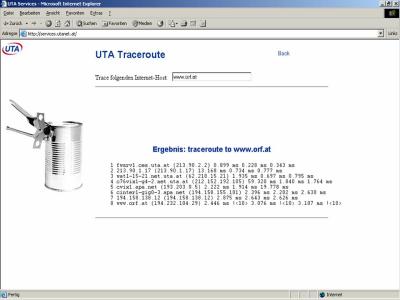

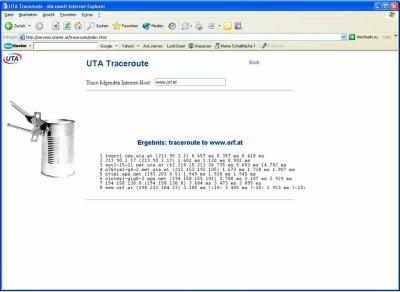

Vergleich Traceroute UTA

Traceroute über UTA am 23. Juni 2005

Traceroute über UTA am 26. Juni 2005

Bei der Verwendung des o.a. Webtools hat das Ergebnis einen Unterschied in der Zeit, Anzahl der Router und IP-Adressen. Die Zeit ist wesentlich kürzer als bei einem Befehl über Windows. Ausserdem hat es mich auch erstaunt, dass die Zeit beim Abfrage-Ergebnis am Sonntag kürzer als für die Abfrage am Donnerstag war.

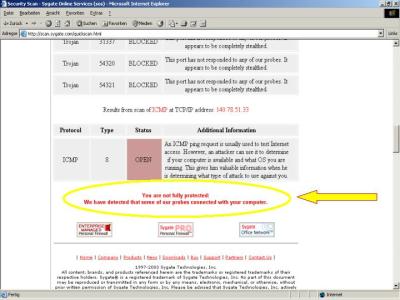

Portscan

Ein Portscanner ist eine Software mit der überprüft werden kann, welche Dienste ein mit TCP/IP oder UDP arbeitendes System anbietet. Der Portscanner nimmt dem Anwender dabei die Arbeit ab, das Antwortverhalten eines Systems selbst mit einem Sniffer zu untersuchen und zu interpretieren. Oft bieten Portscanner auch Zusatzfunktionen, z.B. Betriebssystem- und Diensterkennung an.

Bei einem Portscan wird auf den gewünschten Ports versucht, eine Verbindung zu dem Rechner aufzubauen und das Antwort-Verhalten des Zielsystems je nach verwendeten Protokoll interpretiert. Im Falle von TCP z.B. werden i.d.R. SYN-Pakete von dem Portscanner verschickt, ein Port, der mit einem SYN/ACK-Paket antwortet, wird als offen bezeichnet, ein Port der mit einem RST/ACK-Paket antwortet, als geschlossen und ein Port, der nicht antwortet, als gefiltert.

[Weiterzulesen bei Wikipedia]

Portscan mit Sygate am 23-06-05 auf der Uni:

Wie oben aus dem Portscan ersichtlich, sind die Ports nicht vor unerlaubten Zugriffen geschützt.

... link (0 comments) ... comment

Dienstag, 7. Juni 2005

DRM

anna.vo.uni-linz, 07:46h

Digital Rights Management - DRM - wird als eine Technologie gesehen, um neue Geschäftsmodelle

zu ermöglichen, die auf einem dauerhaften Management digitaler Objekte in ihrem gesamten Lebenszyklus basiert.

DRM-Systeme können recht komplex werden, und viele Unternehmen sind der Ansicht, Patente auf bestimmte Bestandteile zu besitzen.

Obwohl DRM ein sehr intensiv diskutiertes Thema ist, sind Aufgabe und Definition von DRM noch nicht klar. Die technischen, wirtschaftlichen, rechtlichen und gesellschaftlichen Aspekte, die sich hier überschneiden machen aus DRM eine komplexe Angelegenheit.

Das Thema DRM hat in den letzten Jahren für Anwendungen wie Musik- und Filmdistribution über das Internet eine zentrale Bedeutung erlangt. DRM-Systeme können Regeln durchsetzen, beispielsweise wie lange der Benutzer Zugang zu einem Musikfile hat oder wie viele Kopien eines Files angelegt werden dürfen.

[Weiter zu lesen bei Elektroniknet]

Kopierschutz

Das Entstehen des Internet zusammen mit gleichzeitig niedrigen Kosten für die Vervielfältigung digitaler Güter hatte Rechteinhabern, Technologieanbietern und der Politik die Notwendigkeit für neue Lösungen zur Definition und zum Schutz von Nutzungsrechten an digitalen Inhalten vor Augen geführt.

Mein Studienkollege Hannes hat noch eine tolle und interessante Zusammenfassung über Kopierschutzverfahren gemacht.

Jedoch setzt ein dauerhafter Schutz voraus, dass dieser auch aufrecht bleibt, sogar wenn der Inhalt weitergeleitet oder kopiert wird. Dauerhafter

Schutz kann durch eine Verschlüsselung des digitalen Gut erreicht werden, so dass nur ein Gerät oder eine Person mit dem passenden Schlüssel wohldefinierte Zugriffsrechte erhält – per Passwort geschützte PDF-Dateien sind ein einfaches Beispiel.

Standardisiertes Management von Rechten

Das visionäre Ziel von DRM unterscheidet sich in zwei Aspekten von der aktuellen Situation:

DRM-Technologie wird neue Geschäftsmodelle und

Dienste ermöglichen und nicht bloß Kopierschutz sein. Gleichzeitig werden unterschiedliche DRM-Lösungen über unterschiedliche Geräte, Vertriebs-kanäle und Inhaltsarten hinweg interoperabel sein.

Management von Rechten als Basis für neue Geschäftsmodelle.

Die Beziehungen zwischen Rechteinhabern und den Nutzern von Inhalten sind oftmals komplex.

[Weiter zu lesen bei Contentguard]

Weitere Links zu DRM

Wikipedia

Datenschutzzentrum

MODERNE METHODEN DES DRM

Hier möchte ich auf Herrn Ellinger verweisen, der eine wirklich sehr gute Übersicht und Zusammenfassung gemacht hat.

Sonstige Einsätze von DRM:

Mobiltelefon mit integrierter Music Download Funktion

wurde im Juni 2004 von O2 Deutschland auf den Markt gebracht worden. Das neue Siemens SX1 Music ist mit der Digital Rights Management (DRM)-Technologie des Unternehmens Secure Digital Container AG (SDC) ausgestattet. Es ist das erste Handy, mit dem DRM geschützte Musiktitel in voller Länge direkt vom Gerät herunter geladen werden können, ohne dass ein zusätzliches Abspielgerät benötigt wird.

[Weiterlesen]

DRM-Schutz von iTunes wiederholt umgangen

28. Mär 2005: Kürzlich war es einer Programmierergruppe rund um den Norweger Jon „DVD“ Johansen gelungen, via iTunes DRM-freie Songs herunterzuladen. Nachdem man bei Apple das Geschehene entdeckt hatte und die Lücke schloss, zogen die „Hacker“ jetzt nach – seit kurzem funktioniert der iTunes-Ersatz der Gruppe wieder.

[Weiterlesen]

Artikelüberschneidung auch von Tom

10.05.2004 / Christian Byrnes, Meta Group:

„Allgemeiner Hardware-Support im Jahr 2006 wird DRM in den Mittelpunkt rücken”

Wie die jüngste Studie der Meta Group belegt, beginnen die meisten Unternehmen weltweit, die Software für Digital Rights Management (DRM) schätzen zu lernen. Derzeit wird DRM nur von einem geringen Prozentsatz der Global-2000-Unternehmen eingesetzt, doch die Anwender sollen in ein paar Jahren auf 20 Prozent zunehmen...

[Weiterlesen]

zu ermöglichen, die auf einem dauerhaften Management digitaler Objekte in ihrem gesamten Lebenszyklus basiert.

DRM-Systeme können recht komplex werden, und viele Unternehmen sind der Ansicht, Patente auf bestimmte Bestandteile zu besitzen.

Obwohl DRM ein sehr intensiv diskutiertes Thema ist, sind Aufgabe und Definition von DRM noch nicht klar. Die technischen, wirtschaftlichen, rechtlichen und gesellschaftlichen Aspekte, die sich hier überschneiden machen aus DRM eine komplexe Angelegenheit.

Das Thema DRM hat in den letzten Jahren für Anwendungen wie Musik- und Filmdistribution über das Internet eine zentrale Bedeutung erlangt. DRM-Systeme können Regeln durchsetzen, beispielsweise wie lange der Benutzer Zugang zu einem Musikfile hat oder wie viele Kopien eines Files angelegt werden dürfen.

[Weiter zu lesen bei Elektroniknet]

Kopierschutz

Das Entstehen des Internet zusammen mit gleichzeitig niedrigen Kosten für die Vervielfältigung digitaler Güter hatte Rechteinhabern, Technologieanbietern und der Politik die Notwendigkeit für neue Lösungen zur Definition und zum Schutz von Nutzungsrechten an digitalen Inhalten vor Augen geführt.

Mein Studienkollege Hannes hat noch eine tolle und interessante Zusammenfassung über Kopierschutzverfahren gemacht.

Jedoch setzt ein dauerhafter Schutz voraus, dass dieser auch aufrecht bleibt, sogar wenn der Inhalt weitergeleitet oder kopiert wird. Dauerhafter

Schutz kann durch eine Verschlüsselung des digitalen Gut erreicht werden, so dass nur ein Gerät oder eine Person mit dem passenden Schlüssel wohldefinierte Zugriffsrechte erhält – per Passwort geschützte PDF-Dateien sind ein einfaches Beispiel.

Standardisiertes Management von Rechten

Das visionäre Ziel von DRM unterscheidet sich in zwei Aspekten von der aktuellen Situation:

DRM-Technologie wird neue Geschäftsmodelle und

Dienste ermöglichen und nicht bloß Kopierschutz sein. Gleichzeitig werden unterschiedliche DRM-Lösungen über unterschiedliche Geräte, Vertriebs-kanäle und Inhaltsarten hinweg interoperabel sein.

Management von Rechten als Basis für neue Geschäftsmodelle.

Die Beziehungen zwischen Rechteinhabern und den Nutzern von Inhalten sind oftmals komplex.

[Weiter zu lesen bei Contentguard]

Weitere Links zu DRM

Wikipedia

Datenschutzzentrum

MODERNE METHODEN DES DRM

Hier möchte ich auf Herrn Ellinger verweisen, der eine wirklich sehr gute Übersicht und Zusammenfassung gemacht hat.

Sonstige Einsätze von DRM:

Mobiltelefon mit integrierter Music Download Funktion

wurde im Juni 2004 von O2 Deutschland auf den Markt gebracht worden. Das neue Siemens SX1 Music ist mit der Digital Rights Management (DRM)-Technologie des Unternehmens Secure Digital Container AG (SDC) ausgestattet. Es ist das erste Handy, mit dem DRM geschützte Musiktitel in voller Länge direkt vom Gerät herunter geladen werden können, ohne dass ein zusätzliches Abspielgerät benötigt wird.

[Weiterlesen]

DRM-Schutz von iTunes wiederholt umgangen

28. Mär 2005: Kürzlich war es einer Programmierergruppe rund um den Norweger Jon „DVD“ Johansen gelungen, via iTunes DRM-freie Songs herunterzuladen. Nachdem man bei Apple das Geschehene entdeckt hatte und die Lücke schloss, zogen die „Hacker“ jetzt nach – seit kurzem funktioniert der iTunes-Ersatz der Gruppe wieder.

[Weiterlesen]

Artikelüberschneidung auch von Tom

10.05.2004 / Christian Byrnes, Meta Group:

„Allgemeiner Hardware-Support im Jahr 2006 wird DRM in den Mittelpunkt rücken”

Wie die jüngste Studie der Meta Group belegt, beginnen die meisten Unternehmen weltweit, die Software für Digital Rights Management (DRM) schätzen zu lernen. Derzeit wird DRM nur von einem geringen Prozentsatz der Global-2000-Unternehmen eingesetzt, doch die Anwender sollen in ein paar Jahren auf 20 Prozent zunehmen...

[Weiterlesen]

... link (0 comments) ... comment

... older stories

Online for 7353 days

Last update: 2005.08.08, 13:25

Last update: 2005.08.08, 13:25

status

You're not logged in ... login

menu

search

calendar

Juni 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

||||||

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||

recent updates

Netzwerktools: Ping,...

"Das Ping Programm wird oft zur Fehlerbehebung von...

"Das Ping Programm wird oft zur Fehlerbehebung von...

by anna.vo.uni-linz (2005.06.27, 21:49)

DRM

Digital Rights Management - DRM - wird als eine Technologie...

Digital Rights Management - DRM - wird als eine Technologie...

by anna.vo.uni-linz (2005.06.15, 09:26)

Kryptographie

Kryptographie beschäftigt sich damit, wie man...

Kryptographie beschäftigt sich damit, wie man...

by anna.vo.uni-linz (2005.05.12, 01:41)

Nutzung interaktiver...

Nutzung interaktiver Medien - kurz NIM - ist ein Einführungskurs...

Nutzung interaktiver Medien - kurz NIM - ist ein Einführungskurs...

by anna.vo.uni-linz (2005.04.25, 14:41)