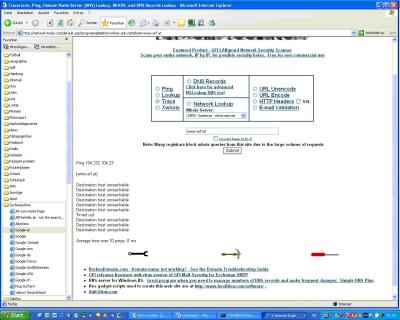

Ping sendet ein Paket an die Zieladresse des zu überprüfenden Hosts. Der Empfänger muss, insofern er das Protokoll unterstützt, laut Protokollspezifikation eine Antwort zurücksenden

Ping unter der Woche:

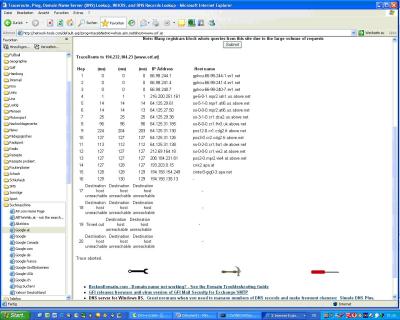

Traceroute

Traceroute ist ein Diagnose-Werkzeug, mit dem ermittelt werden kann, welche Router ein Datenpaket über ein IP-Netz passiert, bis es bei einem bestimmten Host ankommt. Traceroute ist eine Erweiterung des Ping.

Die Anzeige von traceroute zeigt nicht immer den tatsächlichen Weg, den die Datenpakete nehmen. Es wird beeinflusst von Firewalls.

Tracert unter der Woche:

Unterschied

Die Unterscheidung ist das traceroute eine Erweiterung des Ping ist und nur weitere Informationen über die Knotenpunkte und die Zeiten wie lange die Information vom User zum Empfängerserver benötigt.

Beide am Wochenende:

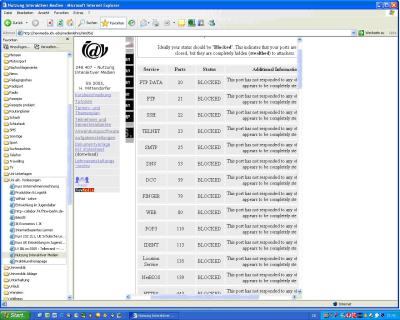

Portscan

Der Portscan ist die Funktion, um sich abzusichern welche Port geschlossen oder offen sind, um einen Zugriff von außen zu verhindern.

Meine Ports sind alle geschlossen, weil mich meine Firewall gegen alle Zugriffe von außen schützt.

Darstellung:

Interpretation

Ich konnte keinen Kontakt beim Empfänger durch meinen Ping und Traceroute erreichen, weil die Empfänger fast immer durch Firewalls geschützt sind, und orf.at hat auch eine Firewall zum Schutz von illegalen Zugriffen installiert.

Ich hatte am Wochenende bessere Zugriffszeiten, weil am Wochenende weniger Traffik im Netz ist, und daher die Zugriffszeiten kürzer werden.

Viel Spass :-) Thomas

... link (0 comments) ... comment

Ich habe bei meiner Recherche ueber das Thema Digital Rights Management (DRM) unter dem Link http://www.blacksheep.ch/index.html?main=/vbs/data/november_04/sechs.html eine sehr interessanten Zugang zu diesem Thema gefunden.

Auf dieser Seite wird angeprangert, dass die Musikindustrie die Verluste der letzten Jahre nicht den Kopien zuzuschreiben hat, sondern durch lieblos und schnell auf den Markt genommene Alben, der Markt selber zerstört wird, und die Käufer zwar kurz in die Alben hineinhören wollen, aber nicht die Phantasiepreise der Musikindustrie zahlen wollen.

Darum werden auf dieser Seite Tipps gegeben, wie und mit welchen Programmen man den Kopieschutz umgehen kann, als herausragende Software wurde das Programm Clone CD genannt. Mit dieser Software kann man hervorragend den Kopierschutz umgehen, weil man das Programm, nicht crackt, also den Kopierschutz aufhebt, sondern ihn mit der CD gleich auf die neue CD mitkopiert.

Diese Seite ist von einem User gestaltet und nicht von der Musikindustrie, und vertritt einen ganz anderer Standpunkt, bezueglich der Kopierschutzproblematik.

Darum auch der Name Blacksheep zu Deutsch schwarzes Schaf, als diese Seite duerfte nach dem Sprichwort, das schwarze Schaf in der Familie; bzw. im Internet sein.

Eine weitere Seite zu diesem Thema, hat einen technischen Zugang zu diesem Thema und gibt Auskunft ueber eine neue Technologie die DVD mit Fingerabdruecken kennzeichnet.

http://www.netzwelt.de/news/71256-fingerabdruck-als-dvdkopierschutz.html

Es wird bei dieser Technologie eine Code auf eine DVD gebrannt, und wenn der DVD-Player auf diesen Code nicht eingestellt ist, wird es unmöglich sein, diese DVD abzuspielen.

Dieses System macht es moeglich, das gebrannte DVDs nur regional angeschaut werden koennen, und es wieder ein bisschen schwieriger schwarzkopierte DVDs ueberregional zu vermarkten.

Die Kopierer werden es sicher irgendwie wieder schaffen, diesen Code zu loeschen, aber bis zu diesem Zeitpunkt, muss die Industrie wieder den nächsten Schritt gemacht haben um ihre Urheberrechte zu wahren.

Eine ganz interessante Seite hab ich auch noch gefunden. Diese Seite ist ein Forum eingerichtet, in dem User sich informieren koennen, wie man am besten den Kopierschutz von Datentraegern umgeht.

Weiters kann man dort auch CDs und DVDs kaufen, sind im Hardwarebereich mit DVD Brennern eindecken.

Das Frauenhofer Institut hat sich auch Gedanken gemacht ueber dieses Themengebiet und ein System entwickelt, das Potato System heisst.

In diesem Artikel wird genau beschrieben, wie dieses System funktioniert, und die Vorgaenge werden in einer uebersichtlichen Form dargestellt.

Dieses System basiert darauf, dass man Musik mittels einem zugehoerigen Link kaeuflich erwerben kann, und sich nach Erhalt des Links, die Daten vom Internet herunterladen kann.

Ich habe durch einen Recherche im collabor noch weitere Beitraege gefunden, die thematisch zu meinen Beitrag ueberschneiden:

... link (0 comments) ... comment

Handwerkliche Kryptographie

Unter dem Begriff Handwerkliche Kryptographie versteht man, dass die Buchstaben in der verschlüsselten Form nur in einer

bestimmten und vorher festgelegten Form verschoben werden.

Wort: THOMAS

Verschlüsselung : GOADQY

aus ABCDEFGH.... wir in der

Verschlüsselung: QWIPLMBO.....

Kryptographie und Computer

Erstmalig wurde das Kryptographieren im Jahre 1976 als DES (Data Encryption Standard) zum Verschlüsselungsstandard.

Die NSA, die für die Sicherung von Nachrichten der Regierung und des Militärs verantwortlich ist,

hat die Zahl der Schlüssel begrenzt, um mit ihren eigenen Computern gerade noch in verschlüsselte Nachrichten einbrechen zu können.

Die Übermittlung der verschlüsselten Texte war immer schon schwierig, denn der Gegner oder die anderen User

sollten den Code nicht durch einen ungesichterte Übertragung erfahren, da ja so die verschlüsselten Texte wieder lesbar werden.

Bei meinen Recherchen habe ich ein Buch von Simon Singh mit dem Namen "Geheime Botschaften" entdeckt.

Es beschreibt kryptographischen Verfahren,

umrahmt von vielen Anekdoten und Geschichten. Der Schwerpunkt ist die Historie der Kryptographie.

Sollte sich wer für Kryptographie interessieren, muss er dieses Buch unbedingt lesen.

Es wird ein leicht verständlicher Einstieg in das Wissensgebiet vermittelt

... link (0 comments) ... comment

Last update: 2005.06.28, 00:08

Juni 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

||||||

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||

Ping Ping sendet ein Paket an die Zieladresse des...

Ich habe bei meiner Recherche ueber das Thema...

Handwerkliche Kryptographie Unter dem Begriff...

Den Vorteil den ich durch einen Weblog...