Samstag, 25. Juni 2005

Ergebnisse der Windows Bordmittel „ping“ und „tracert“ sowie Sygate Portscan

cornelia.riedl.uni-linz, 15:04h

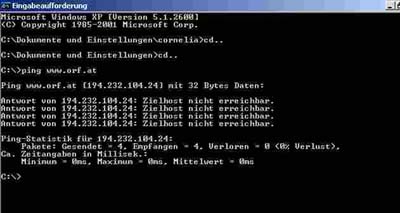

Mit dem Befehl „ping“ findet man heraus, ob ein anderer Rechner im Netzwerk erreichbar ist. Dabei wird ein Datenpaket entweder an eine IP-Adresse oder an einen Domain Namen geschickt.

Eine erfolgreiche Abfrage sollte so ausschauen, dass ein entfernter Rechner die vier Testpakete empfangen und beantwortet hat.

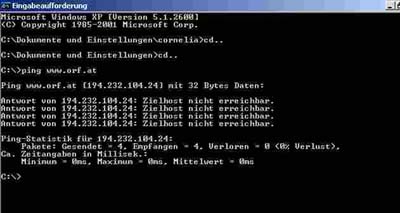

Folgendes Ergebnis habe ich am Dienstag den 21.06.2005 erhalten. Für den Test wurde die Internetseite vom ORF herangezogen.

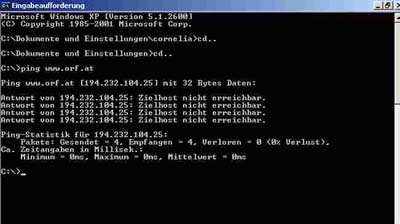

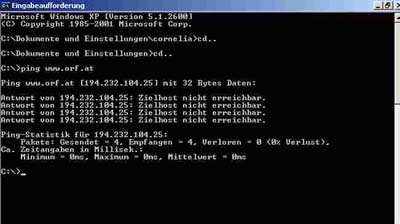

Diesen Befehl habe ich nochmals am Samstag dem 25.06.2005 ausgeführt.

Hier das Ergebnis:

Wie man gut aus den Ergebniskopien ersehen kann, konnte ich bei den zwei Versuchen die Zielhost nicht erreichen. Gründe können darin liegen, dass es die Internetseite nicht gibt oder eine Firewall das Datenpaket verwirft.

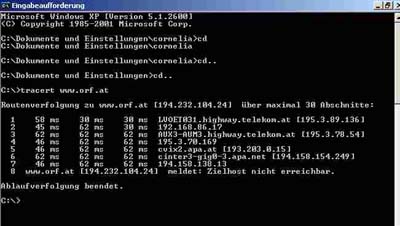

Um nun dies herauszufinden, habe ich den Befehl „tracert“ mit der Internetseite ORF getestet.

Mit der Funktion „tracert“ wird der Weg angezeigt, welche die Pakete zurücklegen. Damit zeigt Traceroute an, auf welchem Rechner die Pakete gegebenenfalls hängenbleiben.

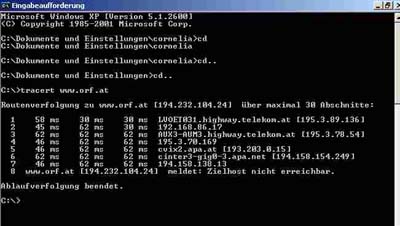

Folgendes Ergebnis habe ich am Dienstag den 21.06.2005 erhalten:

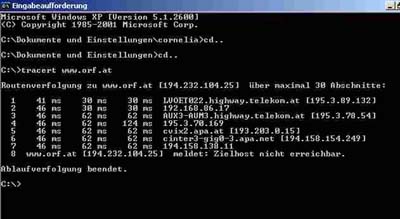

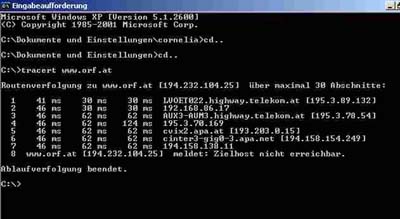

Ergebnis vom Samstag den 25.06.2005

Da die IP-Adresse existiert , werden die Pakete verworfen.

Trace Routing mittels UTA

Da man den Befehl „tracert“ nicht nur vom lokalen Rechner benutzen kann, sondern es auch einige Webserver gibt, welche diesen Dienst anbieten, habe ich den Web Dienst von der UTA gewählt:

Folgende Ergebnisse habe ich am Dienstag und Samstag erhalten.

Ergebnis:

traceroute to www.orf.at 21.6.2005 Dienstag

1 fwsrv1.ces.uta.at (213.90.2.2) 0.795 ms 0.424 ms 0.274 ms

2 213.90.1.17 (213.90.1.17) 0.992 ms 1.133 ms 0.964 ms

3 wat1-15-21.net.uta.at (62.218.15.21) 1.141 ms 1.058 ms 0.625 ms

4 c76vix1-g4-2.net.uta.at (212.152.192.105) 1.793 ms 1.305 ms 1.319 ms

5 cvix1.apa.net (193.203.0.5) 1.799 ms 1.982 ms 1.637 ms

6 cinter1-gig0-3.apa.net (194.158.155.101) 2.858 ms 2.641 ms 2.393 ms

7 194.158.138.12 (194.158.138.12) 3.058 ms 3.056 ms 3.388 ms

8 www.orf.at (194.232.104.22) 2.482 ms !<10> 3.127 ms !<10> 2.695 ms !<10>

Ergebnis:

traceroute to www.orf.at 25..06.2005 Samstag

1 fwsrv1.ces.uta.at (213.90.2.2) 1.072 ms 0.360 ms 0.280 ms

2 213.90.1.17 (213.90.1.17) 1.029 ms 0.875 ms 0.982 ms

3 wat1-15-21.net.uta.at (62.218.15.21) 1.481 ms 1.176 ms 0.893 ms

4 c76vix1-g4-2.net.uta.at (212.152.192.105) 1.806 ms 1.702 ms 1.317 ms

5 cvix1.apa.net (193.203.0.5) 2.162 ms 2.143 ms 1.669 ms

6 cinter1-gig0-3.apa.net (194.158.155.101) 2.857 ms 2.083 ms 2.994 ms

7 194.158.138.13 (194.158.138.13) 4.344 ms 3.056 ms 3.280 ms

8 www.orf.at (194.232.104.28) 3.747 ms !<10> 4.399 ms !<10> 3.297 ms !<10>

Hier ist mir augefallen, dass man am Wochende länger braucht, um die Internetseite vom ORF zu erreichen. Auch die IP-Adresse ist eine andere im Gegensatz zum Wochentag.

Nähere Informationen zu den Windosbortmitteln “Ping” und “Tracert” findest du unter folgenden Internetadressen:

http://www.box24.ch/public/tipps/netzwerk/net00002.wct

http://www.elektronikkompendium.de/sites/net/0901031.htm

http://www.wintotal.de/Tipps/Eintrag.php?RBID=3&TID=309&URBID=14

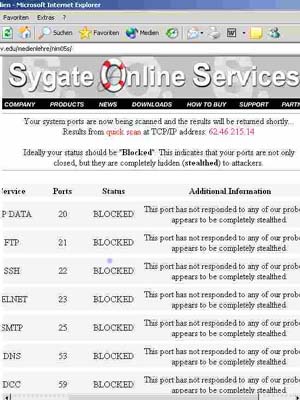

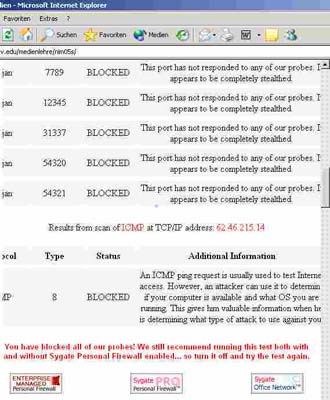

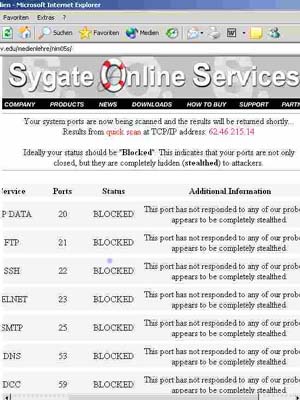

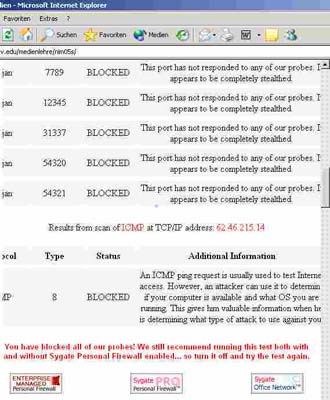

Ergebnis des Port-Scans mittels Sygate

Der durchgeführte Portscan meines Rechners mit dem Webtool Sygate kam zu folgendem Ergebnis:

Wie man sieht, wurden alle duchgeführen Angriffe durch die Firewall von Sygate und meine abgewehrt. Trotzdem alle dem würde ich sicher nicht behaupten, dass mein von unberechtigen Angriffen von außen hundertprozentig gesichert bin, obwohl meine Ports laut Sygate geschlossen und für Angreifer von Außen komplett unsichtbar sind.

Eine erfolgreiche Abfrage sollte so ausschauen, dass ein entfernter Rechner die vier Testpakete empfangen und beantwortet hat.

Folgendes Ergebnis habe ich am Dienstag den 21.06.2005 erhalten. Für den Test wurde die Internetseite vom ORF herangezogen.

Diesen Befehl habe ich nochmals am Samstag dem 25.06.2005 ausgeführt.

Hier das Ergebnis:

Wie man gut aus den Ergebniskopien ersehen kann, konnte ich bei den zwei Versuchen die Zielhost nicht erreichen. Gründe können darin liegen, dass es die Internetseite nicht gibt oder eine Firewall das Datenpaket verwirft.

Um nun dies herauszufinden, habe ich den Befehl „tracert“ mit der Internetseite ORF getestet.

Mit der Funktion „tracert“ wird der Weg angezeigt, welche die Pakete zurücklegen. Damit zeigt Traceroute an, auf welchem Rechner die Pakete gegebenenfalls hängenbleiben.

Folgendes Ergebnis habe ich am Dienstag den 21.06.2005 erhalten:

Ergebnis vom Samstag den 25.06.2005

Da die IP-Adresse existiert , werden die Pakete verworfen.

Trace Routing mittels UTA

Da man den Befehl „tracert“ nicht nur vom lokalen Rechner benutzen kann, sondern es auch einige Webserver gibt, welche diesen Dienst anbieten, habe ich den Web Dienst von der UTA gewählt:

Folgende Ergebnisse habe ich am Dienstag und Samstag erhalten.

Ergebnis:

traceroute to www.orf.at 21.6.2005 Dienstag

1 fwsrv1.ces.uta.at (213.90.2.2) 0.795 ms 0.424 ms 0.274 ms

2 213.90.1.17 (213.90.1.17) 0.992 ms 1.133 ms 0.964 ms

3 wat1-15-21.net.uta.at (62.218.15.21) 1.141 ms 1.058 ms 0.625 ms

4 c76vix1-g4-2.net.uta.at (212.152.192.105) 1.793 ms 1.305 ms 1.319 ms

5 cvix1.apa.net (193.203.0.5) 1.799 ms 1.982 ms 1.637 ms

6 cinter1-gig0-3.apa.net (194.158.155.101) 2.858 ms 2.641 ms 2.393 ms

7 194.158.138.12 (194.158.138.12) 3.058 ms 3.056 ms 3.388 ms

8 www.orf.at (194.232.104.22) 2.482 ms !<10> 3.127 ms !<10> 2.695 ms !<10>

Ergebnis:

traceroute to www.orf.at 25..06.2005 Samstag

1 fwsrv1.ces.uta.at (213.90.2.2) 1.072 ms 0.360 ms 0.280 ms

2 213.90.1.17 (213.90.1.17) 1.029 ms 0.875 ms 0.982 ms

3 wat1-15-21.net.uta.at (62.218.15.21) 1.481 ms 1.176 ms 0.893 ms

4 c76vix1-g4-2.net.uta.at (212.152.192.105) 1.806 ms 1.702 ms 1.317 ms

5 cvix1.apa.net (193.203.0.5) 2.162 ms 2.143 ms 1.669 ms

6 cinter1-gig0-3.apa.net (194.158.155.101) 2.857 ms 2.083 ms 2.994 ms

7 194.158.138.13 (194.158.138.13) 4.344 ms 3.056 ms 3.280 ms

8 www.orf.at (194.232.104.28) 3.747 ms !<10> 4.399 ms !<10> 3.297 ms !<10>

Hier ist mir augefallen, dass man am Wochende länger braucht, um die Internetseite vom ORF zu erreichen. Auch die IP-Adresse ist eine andere im Gegensatz zum Wochentag.

Nähere Informationen zu den Windosbortmitteln “Ping” und “Tracert” findest du unter folgenden Internetadressen:

http://www.box24.ch/public/tipps/netzwerk/net00002.wct

http://www.elektronikkompendium.de/sites/net/0901031.htm

http://www.wintotal.de/Tipps/Eintrag.php?RBID=3&TID=309&URBID=14

Ergebnis des Port-Scans mittels Sygate

Der durchgeführte Portscan meines Rechners mit dem Webtool Sygate kam zu folgendem Ergebnis:

Wie man sieht, wurden alle duchgeführen Angriffe durch die Firewall von Sygate und meine abgewehrt. Trotzdem alle dem würde ich sicher nicht behaupten, dass mein von unberechtigen Angriffen von außen hundertprozentig gesichert bin, obwohl meine Ports laut Sygate geschlossen und für Angreifer von Außen komplett unsichtbar sind.

... link (0 comments) ... comment

Dienstag, 14. Juni 2005

Digital Rights Management

cornelia.riedl.uni-linz, 15:32h

Jeder von uns hat sicherlich schon einmal eine CD oder DVD von einem Freund/Kollegen kopiert. Eine super Sache, da die Kopien des Datenträgers keinen Qualitätsverlust aufweist aufweisen und damit auch keine Kosten verbunden sind. Zu Beginn der 90er Jahre war ein CD- oder DVD Brenner für den Endverbraucher noch nicht erschwinglich. Durch das Internet wurden aber die Tauschbörsen immer beliebter und man konnte Dateien von einem anderen Benutzer kostenlos herunterkopieren. Dabei handelt es sich meist um urheberrechtlich geschützte CD’s oder DVD’s. Um diese Kopierfreudigkeit zu verhindern, haben zum Beispiel Plattenfirmen ihre CD’s mit einem Kopierschutz versehen. Diese Form des Schutzes wird als DRM-Systeme (Digital Rights Management Systeme) verstanden.

Was sind nun Digital Management-Systeme?

Darunter werden elektronische Schutzmechanismen für digitale Informationen verstanden. Es wird der Zugang zu den digitalen Angeboten eingeschränkt. Die Dateien können nur mit speziellen Programmen und mit einem dazugehörigen Code benutzt werden.

Eine Definition von Dr. Renato Ianella lautet:

„Digital Rights Management involves the description, identification, trading, protection, monitoring and tracking of al forms of rights usages over both tangible and intangible assets – both in physical and digital form – including management of Rights Holders relationships.“ (2002) Quelle: Das erste Deutschsprachige Informationsportal zu DRM

Beispiele von DRMS

Grundsätzlich kann man zwischen Fronted-DRMS und Backend-DRMS unterscheiden:

Fronted-DRMS:

• Microsoft Windows Media Player

• Adobe Reader

Backend-DRMS:

• Microsoft Windows Media Server

• IBM EMMS

• Digital Services ADORA

• (Realnetworks) Helix

Nähere Informationen findest du unter folgender Homepage: Beispiele

Des weiteren möchte ich auf den Weblog von meiner Studienkollegin Lautner Irmgard hinweisen, da sie genauer auf die Anwendungsbereiche von DRM-Systemen eingeht.

Welche Informationen erfüllen die DRM-Systeme?

Zugangkontrolle: Nur berechtige Personen können auf Inhalte zugreifen und diese nutzen.

Nutzungskontrolle: Darunter versteht man Wie? Man den Inhalt nutzen darf. ( ob man drucken darf, …..)

Management Rechtsverletzungen: Wahrung von Integrität und Authentizität

Abrechnung

In einem Bericht von Dr. Braun geht es darum, ob DRM-Systeme ein Fluch oder ein Segen sind. Er führt dabei an, dass die Entwicklung erst noch am Anfang steht und einige Modelle wie zum Beispiel der Abrechnung von Privatkopien noch Wunschvorstellungen sind. In seinen Ausführungen kommt auch deutlich hervor, dass seiner Meinung nach DRM Systeme keine Bedrohung darstellen, sondern das Ziel darin besteht, die Inhalte den Kunden auf verschiedenen Wegen zugänglich zu machen.

Zum Schluss möchte ich aber auch noch anführen, dass Kritiker in DRM eher eine Abkürzung für Digital Restrictions Management sehen, da die Rechte der Benutzer erheblich eingeschränkt werden. Folgende Kritiken werden bei Wikipedia angeführt.

• Geräte werden weniger kundenfreundlich

• Datenschutz

• Firmen nehmen das Gesetz in die eigene Hand

• Benutzbarkeit könnte verloren gehen

• Kopiersperren sind zum Teil gesetzeswidrig

• Wissenschaftliche Freiheit gefährdet

Was sind nun Digital Management-Systeme?

Darunter werden elektronische Schutzmechanismen für digitale Informationen verstanden. Es wird der Zugang zu den digitalen Angeboten eingeschränkt. Die Dateien können nur mit speziellen Programmen und mit einem dazugehörigen Code benutzt werden.

Eine Definition von Dr. Renato Ianella lautet:

„Digital Rights Management involves the description, identification, trading, protection, monitoring and tracking of al forms of rights usages over both tangible and intangible assets – both in physical and digital form – including management of Rights Holders relationships.“ (2002) Quelle: Das erste Deutschsprachige Informationsportal zu DRM

Beispiele von DRMS

Grundsätzlich kann man zwischen Fronted-DRMS und Backend-DRMS unterscheiden:

Fronted-DRMS:

• Microsoft Windows Media Player

• Adobe Reader

Backend-DRMS:

• Microsoft Windows Media Server

• IBM EMMS

• Digital Services ADORA

• (Realnetworks) Helix

Nähere Informationen findest du unter folgender Homepage: Beispiele

Des weiteren möchte ich auf den Weblog von meiner Studienkollegin Lautner Irmgard hinweisen, da sie genauer auf die Anwendungsbereiche von DRM-Systemen eingeht.

Welche Informationen erfüllen die DRM-Systeme?

Zugangkontrolle: Nur berechtige Personen können auf Inhalte zugreifen und diese nutzen.

Nutzungskontrolle: Darunter versteht man Wie? Man den Inhalt nutzen darf. ( ob man drucken darf, …..)

Management Rechtsverletzungen: Wahrung von Integrität und Authentizität

Abrechnung

In einem Bericht von Dr. Braun geht es darum, ob DRM-Systeme ein Fluch oder ein Segen sind. Er führt dabei an, dass die Entwicklung erst noch am Anfang steht und einige Modelle wie zum Beispiel der Abrechnung von Privatkopien noch Wunschvorstellungen sind. In seinen Ausführungen kommt auch deutlich hervor, dass seiner Meinung nach DRM Systeme keine Bedrohung darstellen, sondern das Ziel darin besteht, die Inhalte den Kunden auf verschiedenen Wegen zugänglich zu machen.

Zum Schluss möchte ich aber auch noch anführen, dass Kritiker in DRM eher eine Abkürzung für Digital Restrictions Management sehen, da die Rechte der Benutzer erheblich eingeschränkt werden. Folgende Kritiken werden bei Wikipedia angeführt.

• Geräte werden weniger kundenfreundlich

• Datenschutz

• Firmen nehmen das Gesetz in die eigene Hand

• Benutzbarkeit könnte verloren gehen

• Kopiersperren sind zum Teil gesetzeswidrig

• Wissenschaftliche Freiheit gefährdet

... link (0 comments) ... comment

Montag, 9. Mai 2005

Anwendungsaspekte der Kryptograhie

cornelia.riedl.uni-linz, 09:55h

Bevor ich näher auf die Anwendungsapsekte der Kryptographie eingehe, möchte ich auf meinen Beitrag in diesem Weblog vom SS 2004 und auf den Beitrag von meinem Kollegen André Pecquet hinweisen, welche sich mit der Begrifferklärung, den Zielen und den Anforderungen der Kryptographie befassen.

Neben dem Hauptanwendungsgebiet der Kryptographie, dem Schutz einer Nachricht durch Unbefugte, gibt es eine Vielzahl von zusätzlichen Nutzungsmöglichkeiten.

Früher nutzten vor allem das Militär und die Diplomatie die Vorteile dieser Technik. Jedoch haben heutzutage viele andere Institutionen wie zum Beispiel Telekommunikationsunternehmen die Vorteile für sich erkannt, wie man sich vor unterlaubten Zugriff und Missbrauch bei der Kommunkation über offene und unsichere Kanäle schützen kann.

Moderne Anwendungsaspekte:

Digitale Signatur

Ein weiteres Gebiet der Anwendung ist die digitale Unterschrift. Dort hat das kryptographische Verfahren zwei wesentliche Hauptaufgaben.

1) Nachrichtenintegrität

2) Nachrichtenauthentität

Nähere Informationen zu den beiden Hauptaufgaben gebieten der Digitalen Sigantur findest du auf folgender Homepage

Herr Mittendorfer weist auf seiner Homepage zur LVA auch auf die Gesetzgebung und den Richtlinien der Europäischen Union hin.

Digitales Geld

Durch die zunehmende Nutzung des Internets im kommerziellen Bereich wird sich auch das Geldwesen immer mehr über den elektronischen Weg abspielen. Auch in diesem Bereich gibt es immer wieder Spekulationen über die Sicherheit und über die Konsequenzen einer Verbreiterung des bargeldlosen Zahlungsverkehrs. In diesem Bereich werden sicherlich die rechtlichen Rahmenbedingungen noch eine große Rolle spielen. Ich möchte dazu auf ein Buch von Karsten Schulz hinweisen. Titel: Digitales Geld - Die Auswirkungen von Technologie und Regulierung auf die Evolution des Geldes Düsseldorf 2000 hinweisen. In diesem Buch wird auf die Konsequenzen der Verdrängung traditioneller Zahlungsmittel, auf die Funktionweise des digitalen Geldes aber auch auf die Regulierbarkeit des Geldwesens eingegangen.

Weitere moderne Anwendungsgebiete sind Firewalls, SSL - Secure Socket Layer, ....

Zu den Begrenzungsbestrebungen ist zu sagen, dass ich auch der Meinung wie andere Kollegen dieses Kurses bin, dass sicherlich der gesetzestreue Nutzer zu schaden kommt, und es immer einen Weg gibt, sich einer Kontrolle zu unterziehen. Außerdem wird es nie eine 100 % Sicherheit nie geben, wie auch mein Kollege Thomas Kellermair in seinem Beitrag anführt. Darum werden die Bereiche elektronischer Zahlungsverkehr bzw. digitales Geld ein heißer Diskussionsstoff bleiben und immer wieder für Aufruhr sorgen.

Neben dem Hauptanwendungsgebiet der Kryptographie, dem Schutz einer Nachricht durch Unbefugte, gibt es eine Vielzahl von zusätzlichen Nutzungsmöglichkeiten.

Früher nutzten vor allem das Militär und die Diplomatie die Vorteile dieser Technik. Jedoch haben heutzutage viele andere Institutionen wie zum Beispiel Telekommunikationsunternehmen die Vorteile für sich erkannt, wie man sich vor unterlaubten Zugriff und Missbrauch bei der Kommunkation über offene und unsichere Kanäle schützen kann.

Moderne Anwendungsaspekte:

Digitale Signatur

Ein weiteres Gebiet der Anwendung ist die digitale Unterschrift. Dort hat das kryptographische Verfahren zwei wesentliche Hauptaufgaben.

1) Nachrichtenintegrität

2) Nachrichtenauthentität

Nähere Informationen zu den beiden Hauptaufgaben gebieten der Digitalen Sigantur findest du auf folgender Homepage

Herr Mittendorfer weist auf seiner Homepage zur LVA auch auf die Gesetzgebung und den Richtlinien der Europäischen Union hin.

Digitales Geld

Durch die zunehmende Nutzung des Internets im kommerziellen Bereich wird sich auch das Geldwesen immer mehr über den elektronischen Weg abspielen. Auch in diesem Bereich gibt es immer wieder Spekulationen über die Sicherheit und über die Konsequenzen einer Verbreiterung des bargeldlosen Zahlungsverkehrs. In diesem Bereich werden sicherlich die rechtlichen Rahmenbedingungen noch eine große Rolle spielen. Ich möchte dazu auf ein Buch von Karsten Schulz hinweisen. Titel: Digitales Geld - Die Auswirkungen von Technologie und Regulierung auf die Evolution des Geldes Düsseldorf 2000 hinweisen. In diesem Buch wird auf die Konsequenzen der Verdrängung traditioneller Zahlungsmittel, auf die Funktionweise des digitalen Geldes aber auch auf die Regulierbarkeit des Geldwesens eingegangen.

Weitere moderne Anwendungsgebiete sind Firewalls, SSL - Secure Socket Layer, ....

Zu den Begrenzungsbestrebungen ist zu sagen, dass ich auch der Meinung wie andere Kollegen dieses Kurses bin, dass sicherlich der gesetzestreue Nutzer zu schaden kommt, und es immer einen Weg gibt, sich einer Kontrolle zu unterziehen. Außerdem wird es nie eine 100 % Sicherheit nie geben, wie auch mein Kollege Thomas Kellermair in seinem Beitrag anführt. Darum werden die Bereiche elektronischer Zahlungsverkehr bzw. digitales Geld ein heißer Diskussionsstoff bleiben und immer wieder für Aufruhr sorgen.

... link (3 comments) ... comment

... older stories

Online for 7732 days

Last update: 2005.06.26, 08:10

Last update: 2005.06.26, 08:10

status

You're not logged in ... login

menu

search

calendar

Juni 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

||||||

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||

recent updates

Ergebnisse der Windows...

Mit dem Befehl „ping“ findet man heraus,...

Mit dem Befehl „ping“ findet man heraus,...

by cornelia.riedl.uni-linz (2005.06.26, 08:10)

Digital Rights Management

Jeder von uns hat sicherlich schon einmal eine CD oder...

Jeder von uns hat sicherlich schon einmal eine CD oder...

by cornelia.riedl.uni-linz (2005.06.14, 15:55)

Kryptographie: ja - nein?

Bin deiner Meinung, dass der gesetzestreue Nutzer bei...

Bin deiner Meinung, dass der gesetzestreue Nutzer bei...

by Linda.Peer.uni-linz (2005.05.12, 11:06)

Begrenzungsbestrebungen/P

Bei den Begrenzungsbestrebungen steht ein Abwiegen...

Bei den Begrenzungsbestrebungen steht ein Abwiegen...

by nikolaus.huber.uni-linz (2005.05.10, 23:01)

Digitales Geld

Hallo Cornelia! Also ich stimme mit deinem Text überein....

Hallo Cornelia! Also ich stimme mit deinem Text überein....

by irmgard.lautner.uni-linz (2005.05.10, 16:11)