Montag, 20. Juni 2005

Netzwerktools einsetzen

Andrea.Prantl.uni-linz, 08:01h

Dies sind die Ergebnisse der Befehle "ping" und "tracert" während der Woche:

Alle Ergebnisse stammen vom 23.06.2005 und sind leider nicht gut zu lesen, aufgrund der Einschränkung im Blog. Sorry ;-)

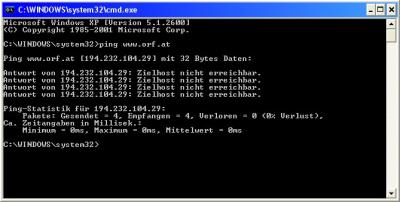

Das ist das Resultat der Anwendung mit dem MS DOS Befehl "ping www.orf.at". Es konnte mit diesem Befehl keine Verbindung hergestellt werden. Somit ist der Host über den MS DOS Befehl offensichtlich nicht erreichbar. Dies kann eigentlich nur daran liegen, dass die Seite www.orf.at das Datenpaket mittels Firewall verwirft und somit unzugänglich für diesen Befehl ist.

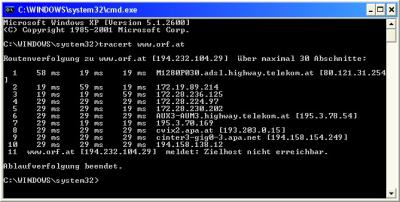

Ob diese IP Adresse jedoch überhaupt existent ist kann mittels des MS DOS Befehl "tracert ww.orf.at" überprüft werden. Ich bekam nach Eingabe dieses Befehls folgendes:

Auch hier kann der Host von diesem DOS Befehl nicht erreicht werden, jedoch wurden alle dazwischen liegenden Hosts angezeigt, nur beim ORF scheint dies wieder nicht zu funktionieren.

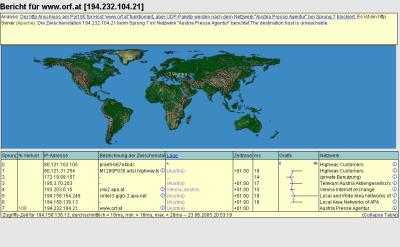

Daher ein erneuter Versuch ein Ergebnis zu erhalten und zwar mittels VisualRout:

Hier ist nicht nur eine schöne Optik erkennbar, sondern es konnte auch der Host des ORF erreicht werden und dies in durchschnittlich 18ms pro min. Es kam zu 7 Sprüngen, bis man zum Host ORF gelangt. Ich finde hier die Landkarte, welche eingesetzt wurde, sehr interessant, da auch der Standort (wenn er weiter weg ist und nicht gekannt wird) ersichtlich ist und man sofort den Standort erkennen kann. Die Landkarte verfügt auch über eine ZOOM Funktion.

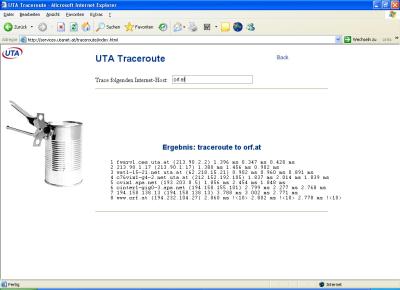

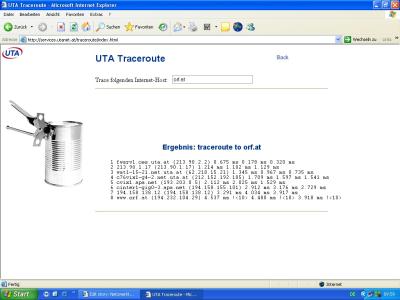

Mit dem Programm UTA Tracerout, erhielt ich folgendes Ergebnis:

Auch mit diesem Programm gelangt man zum Host des ORF, allerdings wurden hier 8 Sprünge durchgeführt und dies in einer Zeit von ca. 2.8 ms.

Dies sind die Ergebnisse der Befehle "ping" und "tracert" am Wochenende:

Durchgeführt am 25.06.2005Existieren Veränderungen bei der Durchführung nach demselben Muster wie oben?

Dies möchte ich hier nun herausfinden und im Anschuss näher darauf eingehen.Bei den beiden DOS Befehlen "ping" und "tracert" erhielt ich wieder dasselbe Ergebnis wie Wochentags auch nämlich "Zielhost nicht erreichbar". Da hier wieder dasselbe Ergebnis erzielt wurde füge ich daher keinen Bildschirmauszug mehr ein, sondern verwiese auf die ersten beiden Bildschirmauszüge in meinem Text (siehe oben).

Wie sieht’s mit den beiden anderen Programmen aus?

Zuerst sehe ich mir das Ergebnis mit dem Programm VisualRout an und erhalte auch hier das selbe Ergebnis wie Wochentags auch. Daher kann auch hier auf den Bildschirmauszug weiter oben verwiesen werden.

Folgendes überraschendes Ergebnis erzielte ich mit dem Programm UTA Tracerout:

Es wurden hier zwar wieder 8 Sprünge durchgeführt, jedoch verlängerte sich die Ergebniszeit von ca. 2.8 ms auf ca. 4.4 ms bis man zum Host des ORF gelangt.

Zusammenfassend kann hier somit erwähnt werden, dass das alle Ergebnisse sowohl unter der Woche als auch am Wochenende gleich blieben. Die einzige Ausnahme ist das Ergebnis des Programms UTA Tracerout. Und auch hier besteht der einzige unterschied nur in der Zeit.

Hier folgt ein Ausschnitt des Ergebnisses des Portscans von meinem PC:

Es kam das Ergebnis: "You have blocked all your probes!"

Es kam das Ergebnis: "You have blocked all your probes!" Somit ist mein PC anscheinend sicher vor "Angreifern" von außen. Anscheinend bin ich die glückliche Besitzerin eines sicheren Internetanschlusses und dies Dank einer zuverlässigen Softwarefirewall. Für mich steht somit fest, dass jeder stolze Besitzer eines Internetanschlusses sich auch einen Softwarefirewall zulegen sollte, welche auch kostenlos im Internet zur Verfügung stehen und offensichtlich keineswegs den kostenpflichtigen Softwarefirewall hinterherhinken.

Ich verwende Beispielsweise Outpost Firewall von der Homepage freeware.de

Ich habe zusätzlich einen weiteren Portscan gemacht mit folgendem Ergebnis:

Gesamtstatus:

Sicher!

Ihr System hat einen sicheren Schutz!

Allgemeine Information:

Test: Schnell-Test

IP: 80.121.103.7

Remote Port: 1307

Aufrufender Host: www.port-scan.de

Auch mit diesem Test wurde mir die Sicherheit meines Internetanschlusses bestätigt und somit bin ich mir sicher, dass ich bzw. mein PC sehr gut gegen "Angreifer" von außen geschützt und abgesichert ist.

... link (0 comments) ... comment

Dienstag, 14. Juni 2005

Digital Rights Management (DRM)

Andrea.Prantl.uni-linz, 20:48h

Was wird unter DRM verstanden?

Unter DRM werden Techniken und Standards verstanden, mit deren Hilfe geklärt werden kann, wer welche Rechte an digitalen Inhalten hält. Nur wenn dies funktioniert, können die Anbieter darauf aufbauen, um Inhalte – also Musik, Filme, Texte, Bilder – über das Internet zu verkaufen. Nur dann ist es auch möglich, alle Beteiligten korrekt zu bezahlen. Rump nennt das „Rights Policy Management“. Dieser Prozess macht neunzig Prozent des DRM aus. Nur ein Zehntel bezieht sich auf das „Rights Policy Enforcement“, also auf Methoden, diese Rechte durchzusetzen. Über genau diese 10% gibt es eine große Debatte.Mehr Infos darüber sind hier zu finden.

Welche Methoden existieren bezüglich DRM

Cactus Datashield

Diese Form des DRM stammt von der Firma Midbar aus Israel. Es existieren zwei Versionen (100 + 200), welche jedoch nach dem selben Prinzip arbeiten und bei Audio CDs verwendet wird. Beim Mastern werden die sogenannten Tracksmarks verschlüsselt in der 2. Session gespeichert. Der Startblock liegt an einer unmöglichen Position (Block -1), somit kann das CD-Rom-Laufwerk die Tracks in Session 1 nicht erkennen. Deshalb greift das Laufwerk auf Track 2 zu, kann dort allerdings nicht auf die Trackinfos zugreifen.Mehr dazu ist hier nachzulesen.

Wasserzeichen

Digitale Wasserzeichen bieten die Möglichkeit, eigene Daten mit einem Hinweis auf das Urheberrecht zu versehen. Darunter ist ein nicht wahrnehmbares, digitales Wasserzeichen „ein transparentes und nicht wahrnehmbares Muster, welches in das Datenmaterial (Audio, 3D-Modelle, Bild, Video, etc.) mit einem Einbettungsalgorithmus eingearbeitet wird zu verstehen. Jeder Wasserzeichenalgorithmus besteht aus einem Einbettungsprozess (Einbettungs-/Markierungsalgorithmus) und einem Abfrageprozess (Abfragealgorithmus, Auslesen der Markierung). Im Rahmen des Einbettungsprozesses wird die Wasserzeicheninformation zunächst von einem Wasserzeichenmuster (Pseudorauschmuster) codiert und anschließend in das Datenmaterial eingefügt. Dabei ist insbesondere bei öffentlichen Verfahren ein geheimer Schlüssel zu benutzen, damit das Wasserzeichen vor potenziellen Angreifern geschützt werden kann. Im Gegensatz hierzu kann im Abfrageprozess unter Nutzung des gleichen Verfahrens und des passenden Schlüssels die Wasserzeicheninformation aus dem Datenmaterial wieder ausgelesen werden. Somit kann z. B. der Urheber des Originals identifiziert werden, wenn die ausgelesene Information mit dem in das Datenmaterial eingebetteten Wasserzeichen exakt übereinstimmt.Mehr dazu hier.

Kopierschutz für CD und DVD Rohlinge

Einige Verfahren schneide ich hier kurz an. Genauere Infos diesbezüglich sind hier nachzulesen.Das Analogue Protection System (APS) beinhaltet die Aktivierung von Schaltkreisen im DVD-Player durch sog. "trigger bits". Als integraler Bestandteil des DVD-Formats ist bis heute das Macrovision Kopierschutzverfahren das einzig verwendete derartige Verfahren.

Das Content Scrambling System 2 (CSS2) dient speziell dem Kopierschutz von Audio-DVDs. ( Aufgrund von Sicherheitsbedenken u.a. der Musikindustrie und aufgrund der Entschlüsselung der CSS Video Technologie hat die DVD CCA die CSS2 Technologie von den Überlegungen für den Einsatz bei Audio-DVDs zurückgezogen. Ein Ersatz-Verschlüsselungssystem befindet sich in der Entwicklung.

Content Protection for Recordable Media (CPRM). Ein effizienter Schutz gegen unerlaubte Kopien von Audio-/ Video-Content durch Gelegenheitsraubkopierer, ein Vorschlag der 4C Gruppe (Toshiba, MEI, IBM and Intel).

Interessante Methoden auch beim Kollegen Thomas Ellinger nachzulesen.

Mangelnde Sicherheit des DRM-Systems

Hier nachzulesen.Da es sich bei den gängigen DRM-Systemen nicht um offene Standards, sondern um proprietäre Systeme handelt, findet in der Regel auch keine Evaluierung der Sicherheit durch unabhängige Experten statt. Einmal von DRM-Beschränkungen befreite Daten können problemlos im Internet verbreitet werden. Genauso kann eine Anleitung oder ein einfach zu bedienendes Tool zur Umgehung eines spezifischen Schutzes der Allgemeinheit zugänglich gemacht werden, so dass prinzipiell alle damit geschützten Daten auch von technischen Laien entschlüsselbar sind. Im Falle von medialen Inhalten bedeutet dies einen wirtschaftlichen Nachteil für die betroffenen Inhaltsanbieter. Bei Systemen, die die Sicherheit personenbezogener Daten gewährleisten sollen, wird zudem die Privatsphäre der betroffenen Personen stark beeinträchtigt.

Auf die Einschränkungen auf der Benutzerseite geht meine Kollegin Barbara Penn ein.

... link (0 comments) ... comment

Samstag, 7. Mai 2005

Anwendungsaspekte der Kryptographie

Andrea.Prantl.uni-linz, 09:21h

Zunächst mal die Frage:

Was ist unter Kryptographie zu verstehen?

Das Wort kommt aus dem griechischen „kryptos“ und bedeutet soviel wie „verborgen, heimlich, geheim“. Somit bedeutet Kryptographie für die Informatik, Verschlüsselung und Entschlüsselung von Informationen. Kryptographie ist also das Gegenteil des Klartextes (unverschlüsselten klaren Texts).

Zunächst wurde die Kryptographie hauptsächlich beim Militär verwendet und fand allmählich auch in der Gesamtbevölkerung Verwendung bzw. Anklang.

Daten werden also mit Hilfe der Kryptographie verschlüsselt und somit für dritte unleserlich gemacht. Die Sicherheit eines kryptographischen Systems darf ausschließlich von der Geheimhaltung des Schlüssels abhängen, nicht von der Geheimhaltung des Verfahrens (Prinzip von Kerckhoffs)., da es in den meisten Fällen kein allzu großes Problem ist hinter das angewendete Verfahren zu kommen und somit zu „knacken“. Daher sollte zumindest der verwendete Schlüssel eine ausreichende Sicherheit bieten.

Das Verfahren der Kryptographie sollten nicht nur Firmen sondern auch Privatpersonen anwenden, da ja schließlich jeder Geheimnisse hat, oder? Jedoch sei an dieser Stelle darauf hingewiesen, dass jedes Verfahren knackbar ist, indem alle möglichen Schlüssel ausprobiert werden, was jedoch sehr lange dauert, so dass dies eher theoretisch ist. Der Versuch Verschlüsselungsverfahren zu knacken wird Kryptoanalyse genannt. Hierbei wird versucht Schwachstellen im kryptographischen System zu finden und für das „Knacken“ des Verfahrens auszunutzen.

Es gibt die Klassische Krypthographie (wie Transpositionschiffren, Verschiebechiffren, Monoalphabetische Chiffrierungen und Polyalphapetische Chiffrierungen), welche jedoch nicht sicher ist, jedoch ein wichtiges Fundament der modernen Kryptographie bildet. Dem gegenüber steht das One – Time – Pad, welches nachweislich unknackbar ist, jedoch in der Praxis leider kaum einsetzbar.

Natürlich gibt es auch die moderne Krypthographie, welche in den späten Siebzigern entwickelt wurde und sich DES („Data Encryption Standard“) nennt und wurde von IBM unter Mithilfe der NSA entwickelt. Hinter DES steht ein hoch komplizierter Computer-Algorithmus, welcher für den Einbau in Hardware gedacht war. Auf dem bewährten DES bauen viele Algorithmen auf.

Für alle, die mehr über das Thema Kryptographie erfahren wollen, bitte hier klicken.

Die Informationen für den oben angeführten Text entnahm ich folgender Homepage:

http://www.kuno-kohn.de/crypto/crypto/index.htm

So, nun zu meiner Einstellung zu diesem Thema:

Da heutzutage der Datenschutz leider immer mehr verdrängt bzw. hintergangen wird, ist es zunehmend wichtiger, persönliche Daten auch am PC sicher verwalten bzw. versenden zu können. Diese Sicherheit kann mit Hilfe der Kryptographie gewährleistet werden, obwohl selbst hier kein 100%iger Schutz gewährleistet werden kann. Dieses Verschlüsselungsverfahren soll vor allem vor den allseits bekannten und allseits gefürchteten „Hackern“ schützen. Jedoch kann die Krypthographie auch für illegale „Daten“ angewendet werden. Somit sind auch diese unauffindbar bzw. unleserlich und es kommt zu einer erschwerten Verfolgung krimineller Handlungen.

Hier noch ein Link, wo ein Programm für Dateikryptographie erhältlich ist (eine kostenlose Version ist hier verfügbar). Wie sicher dieses Programm ist, muss jeder für sich selbst entscheiden, aber es eignet sich mit Sicherheit, um dieses Verfahren mal zu testen.

So, nun hier der versprochene Link:

http://www.safecrypt.info/de/

Auch einen Link über die Rechtsfragen der Kryptographie möchte ich hier anführen, auch wenn er von Deutschland stammt und ich mir nicht sicher bin, welche Gültigkeit er für Österreich hat ;-) :

http://www.wolfgang-kopp.de/krypto.html

Hier habe ich noch einen weiteren interessanten Link zu diesem Thema ausfindig gemacht:

http://www.it-law.at/papers/berlakovich-krypto.pdf

Und abschließend noch ein Link zu einer informativen FAQ Seite:

http://www.a-sit.at/signatur/faq_sig/faq_sig.htm

Wie sieht eure Meinung zu diesem heiklen Thema aus?

Kommentare erwünscht ;-)

Was ist unter Kryptographie zu verstehen?

Das Wort kommt aus dem griechischen „kryptos“ und bedeutet soviel wie „verborgen, heimlich, geheim“. Somit bedeutet Kryptographie für die Informatik, Verschlüsselung und Entschlüsselung von Informationen. Kryptographie ist also das Gegenteil des Klartextes (unverschlüsselten klaren Texts).

Zunächst wurde die Kryptographie hauptsächlich beim Militär verwendet und fand allmählich auch in der Gesamtbevölkerung Verwendung bzw. Anklang.

Daten werden also mit Hilfe der Kryptographie verschlüsselt und somit für dritte unleserlich gemacht. Die Sicherheit eines kryptographischen Systems darf ausschließlich von der Geheimhaltung des Schlüssels abhängen, nicht von der Geheimhaltung des Verfahrens (Prinzip von Kerckhoffs)., da es in den meisten Fällen kein allzu großes Problem ist hinter das angewendete Verfahren zu kommen und somit zu „knacken“. Daher sollte zumindest der verwendete Schlüssel eine ausreichende Sicherheit bieten.

Das Verfahren der Kryptographie sollten nicht nur Firmen sondern auch Privatpersonen anwenden, da ja schließlich jeder Geheimnisse hat, oder? Jedoch sei an dieser Stelle darauf hingewiesen, dass jedes Verfahren knackbar ist, indem alle möglichen Schlüssel ausprobiert werden, was jedoch sehr lange dauert, so dass dies eher theoretisch ist. Der Versuch Verschlüsselungsverfahren zu knacken wird Kryptoanalyse genannt. Hierbei wird versucht Schwachstellen im kryptographischen System zu finden und für das „Knacken“ des Verfahrens auszunutzen.

Es gibt die Klassische Krypthographie (wie Transpositionschiffren, Verschiebechiffren, Monoalphabetische Chiffrierungen und Polyalphapetische Chiffrierungen), welche jedoch nicht sicher ist, jedoch ein wichtiges Fundament der modernen Kryptographie bildet. Dem gegenüber steht das One – Time – Pad, welches nachweislich unknackbar ist, jedoch in der Praxis leider kaum einsetzbar.

Natürlich gibt es auch die moderne Krypthographie, welche in den späten Siebzigern entwickelt wurde und sich DES („Data Encryption Standard“) nennt und wurde von IBM unter Mithilfe der NSA entwickelt. Hinter DES steht ein hoch komplizierter Computer-Algorithmus, welcher für den Einbau in Hardware gedacht war. Auf dem bewährten DES bauen viele Algorithmen auf.

Für alle, die mehr über das Thema Kryptographie erfahren wollen, bitte hier klicken.

Die Informationen für den oben angeführten Text entnahm ich folgender Homepage:

http://www.kuno-kohn.de/crypto/crypto/index.htm

So, nun zu meiner Einstellung zu diesem Thema:

Da heutzutage der Datenschutz leider immer mehr verdrängt bzw. hintergangen wird, ist es zunehmend wichtiger, persönliche Daten auch am PC sicher verwalten bzw. versenden zu können. Diese Sicherheit kann mit Hilfe der Kryptographie gewährleistet werden, obwohl selbst hier kein 100%iger Schutz gewährleistet werden kann. Dieses Verschlüsselungsverfahren soll vor allem vor den allseits bekannten und allseits gefürchteten „Hackern“ schützen. Jedoch kann die Krypthographie auch für illegale „Daten“ angewendet werden. Somit sind auch diese unauffindbar bzw. unleserlich und es kommt zu einer erschwerten Verfolgung krimineller Handlungen.

Hier noch ein Link, wo ein Programm für Dateikryptographie erhältlich ist (eine kostenlose Version ist hier verfügbar). Wie sicher dieses Programm ist, muss jeder für sich selbst entscheiden, aber es eignet sich mit Sicherheit, um dieses Verfahren mal zu testen.

So, nun hier der versprochene Link:

http://www.safecrypt.info/de/

Auch einen Link über die Rechtsfragen der Kryptographie möchte ich hier anführen, auch wenn er von Deutschland stammt und ich mir nicht sicher bin, welche Gültigkeit er für Österreich hat ;-) :

http://www.wolfgang-kopp.de/krypto.html

Hier habe ich noch einen weiteren interessanten Link zu diesem Thema ausfindig gemacht:

http://www.it-law.at/papers/berlakovich-krypto.pdf

Und abschließend noch ein Link zu einer informativen FAQ Seite:

http://www.a-sit.at/signatur/faq_sig/faq_sig.htm

Wie sieht eure Meinung zu diesem heiklen Thema aus?

Kommentare erwünscht ;-)

... link (6 comments) ... comment

... older stories

Online for 7380 days

Last update: 2005.06.25, 12:05

Last update: 2005.06.25, 12:05

status

You're not logged in ... login

menu

search

calendar

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

recent updates

Netzwerktools einsetzen

Dies sind die Ergebnisse der Befehle "ping" und "tracert"...

Dies sind die Ergebnisse der Befehle "ping" und "tracert"...

by Andrea.Prantl.uni-linz (2005.06.25, 12:04)

Digital Rights Management...

Was wird unter DRM verstanden? Unter DRM werden Techniken...

Was wird unter DRM verstanden? Unter DRM werden Techniken...

by Andrea.Prantl.uni-linz (2005.06.14, 22:23)

Kundeninteresse

Es ist klar, dass Kryptographie nicht 100% sicher ist,...

Es ist klar, dass Kryptographie nicht 100% sicher ist,...

by Karina.Schaumberger.uni-linz (2005.05.11, 21:15)

Datenverschlüsselung

Du schreibst daß Krypthographie nicht nur in...

Du schreibst daß Krypthographie nicht nur in...

by Thomas.Kellermair.Uni-Linz (2005.05.11, 09:47)

Häng mich deiner...

Häng mich deiner Meinung an: Ein gelungener geschichtlicher...

Häng mich deiner Meinung an: Ein gelungener geschichtlicher...

by rene.hofer.uni-linz (2005.05.09, 23:57)