Sonntag, 26. Juni 2005

netzwerktools

stephan.leitner.uni-linz, 23:19h

ping - Befehl

PING ist die Abkürzung für "Packet Internet Groper".

Dabei handelt es sich um ein Programm, welches die Erreichbarkeit von Rechnern im Internet oder anderen Netzwerken zu testen. Das Programm schickt ein Signal (ICMP ECHO_REQUEST) an den Zielrechner, welcher das Paket wieder zurückschickt. Der Absender kann so dann die benötigte Zeit errechnen. Das ganze geschieht mittels dem ICMP-Protokoll.

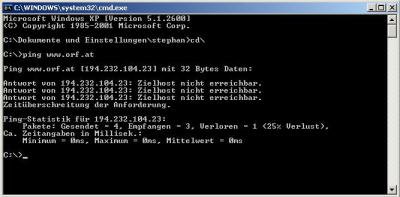

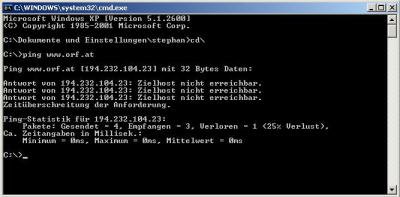

Anbei das Beispiel mit "www.orf.at":

Er schreibt hier, dass der Zielrechner nicht erreichbar ist. Dies wird wohl (ziemlich sicher) den Grund haben, dass die Firewall von www.orf.at ICMP-Pakete ignoriert.

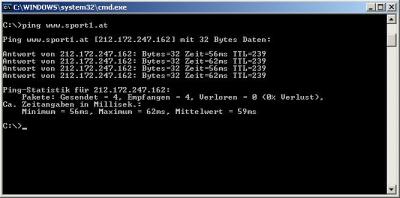

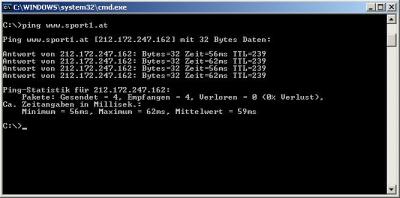

Hier noch ein Beispiel mit "www.sport1.at", wo die ICMP-Pakete nicht ignoriert werden:

tracert - Befehl

Tracert ist eine Hilfsprogramm, das den Weg anzeigt, den ein Datenpaket im Internet nimmt, um von einem Client zu einem Host-Computer zu gelangen. Dazu versendet Tracert ein Datenpaket mit Testdaten und listet die einzelnen Strecken, die das Datenpaket passiert, detailliert mit Angaben über die Antwortzeiten und den genauen IP-Adressen der Routern (Hop) auf.

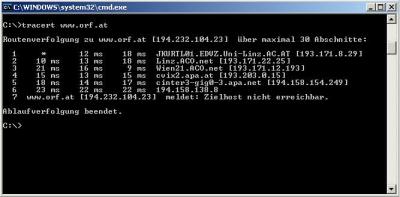

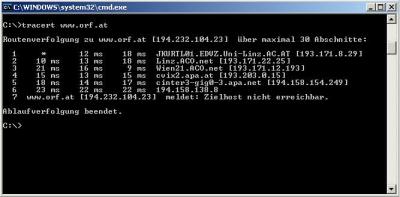

Anbei das Beispiel mit "www.orf.at":

Damit haben wir auch die Bestätigung, dass der Host "www.orf.at" existiert.

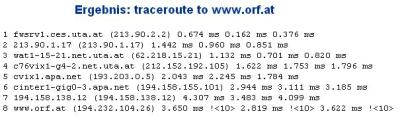

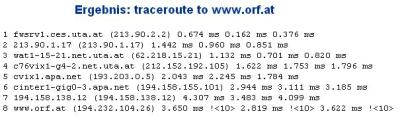

Führt man nun den "tracert-Befehl" mit einem Webtool aus, so kommt man beispielsweise zu folgendem Ergebnis:

Aus dem Beispiel kann man sehen, dass dabei eine andere Route gewählt wurde.

Portscan

Jeder Dienst wird von einem bestimmten Programm (unter Unix daemon genannt) erbracht. D.h. wenn eine HTTP-Anfrage (HTTP-Request) kommt muß der HTTP-Daemon diese beantworten, wenn eine TELNET-Anfrage kommt muss der telnet-Daemon diese Anfrage bearbeiten. Zur Verteilung dieser Anfragen gibt es Ports. Jedem Dienst ist ein eigener Port zugeordnet. Die Port-Nummer wird mit der IP-Adresse mitübertragen. So kann anhand dieser Nummer jede Anfrage dem entsprechenden Daemon zugeordnet werden.

Was ist ein Port?

Ein Port ist ein Kommunikationskanal bei der Datenübertragung mittels TCP/IP (analog zu Telefonnummern von Nebenstellen einer Telefonanlage). Subadressen eines Internetdienstes auf einem Rechner. Bekannte (well known) Ports sind z.B. 21 (FTP), 23 (Telnet), 25 (SMTP), 110 (POP3), 80 (HTTP).

Um jetzt den "Zustand" eines Ports zu ermitteln, gibt es sogenannte Portscans.

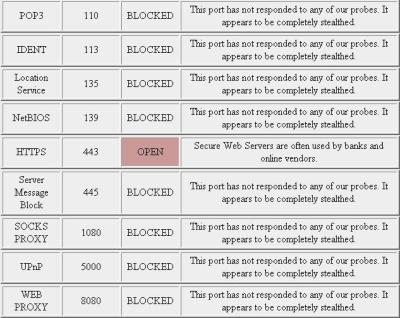

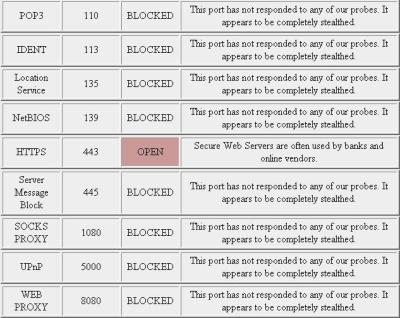

Ich habe einen Portscan an meinem Rechner, mit folgendem Ergebnis, durchgeführt:

Wie man sehen kann, ist bei meinem Rechner der Port 443 (HTTPS) offen. Dieser Port wird häufig von Banken benutzt (online-banking).

PING ist die Abkürzung für "Packet Internet Groper".

Dabei handelt es sich um ein Programm, welches die Erreichbarkeit von Rechnern im Internet oder anderen Netzwerken zu testen. Das Programm schickt ein Signal (ICMP ECHO_REQUEST) an den Zielrechner, welcher das Paket wieder zurückschickt. Der Absender kann so dann die benötigte Zeit errechnen. Das ganze geschieht mittels dem ICMP-Protokoll.

Anbei das Beispiel mit "www.orf.at":

Er schreibt hier, dass der Zielrechner nicht erreichbar ist. Dies wird wohl (ziemlich sicher) den Grund haben, dass die Firewall von www.orf.at ICMP-Pakete ignoriert.

Hier noch ein Beispiel mit "www.sport1.at", wo die ICMP-Pakete nicht ignoriert werden:

tracert - Befehl

Tracert ist eine Hilfsprogramm, das den Weg anzeigt, den ein Datenpaket im Internet nimmt, um von einem Client zu einem Host-Computer zu gelangen. Dazu versendet Tracert ein Datenpaket mit Testdaten und listet die einzelnen Strecken, die das Datenpaket passiert, detailliert mit Angaben über die Antwortzeiten und den genauen IP-Adressen der Routern (Hop) auf.

Anbei das Beispiel mit "www.orf.at":

Damit haben wir auch die Bestätigung, dass der Host "www.orf.at" existiert.

Führt man nun den "tracert-Befehl" mit einem Webtool aus, so kommt man beispielsweise zu folgendem Ergebnis:

Aus dem Beispiel kann man sehen, dass dabei eine andere Route gewählt wurde.

Portscan

Jeder Dienst wird von einem bestimmten Programm (unter Unix daemon genannt) erbracht. D.h. wenn eine HTTP-Anfrage (HTTP-Request) kommt muß der HTTP-Daemon diese beantworten, wenn eine TELNET-Anfrage kommt muss der telnet-Daemon diese Anfrage bearbeiten. Zur Verteilung dieser Anfragen gibt es Ports. Jedem Dienst ist ein eigener Port zugeordnet. Die Port-Nummer wird mit der IP-Adresse mitübertragen. So kann anhand dieser Nummer jede Anfrage dem entsprechenden Daemon zugeordnet werden.

Was ist ein Port?

Ein Port ist ein Kommunikationskanal bei der Datenübertragung mittels TCP/IP (analog zu Telefonnummern von Nebenstellen einer Telefonanlage). Subadressen eines Internetdienstes auf einem Rechner. Bekannte (well known) Ports sind z.B. 21 (FTP), 23 (Telnet), 25 (SMTP), 110 (POP3), 80 (HTTP).

Um jetzt den "Zustand" eines Ports zu ermitteln, gibt es sogenannte Portscans.

Ich habe einen Portscan an meinem Rechner, mit folgendem Ergebnis, durchgeführt:

Wie man sehen kann, ist bei meinem Rechner der Port 443 (HTTPS) offen. Dieser Port wird häufig von Banken benutzt (online-banking).

... link (0 comments) ... comment

Mittwoch, 15. Juni 2005

DRM - digital rights managements

stephan.leitner.uni-linz, 11:16h

DRM steht für "Digital Rights Management", wird aber von vielen Kritikern auch als "Digital Restriction Management" übersetzt.

Was ist DRM?

Mit DRM wird eine Reihe technischer Mechanismen bezeichnet, welche die unbeschränkte Verarbeitung von Daten verhindern und auf bestimmte Verarbeitungs- und Nutzungsarten beschränken soll.

Es gibt aber noch weitere (speziellere) Auslegungen was DRM ist. So kann auf Hardware bezogen folgende Kurzdefinition herangezogen werden:

Dabei sollen mittels kryptographischer Methoden eindeutige Schlüssel generiert und anschließend in Rechnern oder anderen elektronischen Geräten verankert werden.

Ich habe im Internet einen interessanten Beitrag zum Thema DRM gefunden, welcher das Thema auch etwas kritischer behandelt.

Ist DRM illegal?

Technische Mechanismen

Weiter Methoden bzw. eine genaue Definition von DRM findet ihr bei meinem Kollegen Thomas Ellinger.

Möchte man mehr über die Entwicklung des DRM erfahren, so empfehle ich den Beitrag meiner Kollegin Irmgard Lautner zu lesen.

Was ist DRM?

Mit DRM wird eine Reihe technischer Mechanismen bezeichnet, welche die unbeschränkte Verarbeitung von Daten verhindern und auf bestimmte Verarbeitungs- und Nutzungsarten beschränken soll.

Es gibt aber noch weitere (speziellere) Auslegungen was DRM ist. So kann auf Hardware bezogen folgende Kurzdefinition herangezogen werden:

Dabei sollen mittels kryptographischer Methoden eindeutige Schlüssel generiert und anschließend in Rechnern oder anderen elektronischen Geräten verankert werden.

Ich habe im Internet einen interessanten Beitrag zum Thema DRM gefunden, welcher das Thema auch etwas kritischer behandelt.

Ist DRM illegal?

Technische Mechanismen

- Kopierschutz für Datenträger

- Kennzeichnung von Daten

- Watermaking

- Perceptual Hashing

- Fingerprinting

- Meta-Datensatz

- Kryptographische Sicherung für Daten

- Zugriffsbeschränkung für Systemklassen

- Zugriffsbeschränkung für bestimmte Systeme

- Zugriffsbeschränkung für bestimmte Personen

Weiter Methoden bzw. eine genaue Definition von DRM findet ihr bei meinem Kollegen Thomas Ellinger.

Möchte man mehr über die Entwicklung des DRM erfahren, so empfehle ich den Beitrag meiner Kollegin Irmgard Lautner zu lesen.

... link (0 comments) ... comment

Dienstag, 10. Mai 2005

kryptographie

stephan.leitner.uni-linz, 17:32h

Wozu Kryptographie?

online Bankgeschäfte: Es müssen die Information der Personen und Konten geheimgehalten werden. Auch die Daten zur Identifizierung wie PIN müssen geschützt werden und die Transaktionen fälschungssicher sein.

private Kommunikation: Im Zeitalter der eMails, wo keine direkte Verbindung zum Kommunikationspartner besteht und die Nachrichten mehrere Stationen passieren müssen, ist der Wunsch nach Sicherheit groß. Für durchschnittliche Hacker stellt das Lesen von unverschlüsselten Nachrichten kein Problem mehr da.

Remote-Zugriff: Möchte man auf einem geographisch entfernten Rechner von zuhause aus Arbeiten, so kann dies z.B. mittels Telnet durchgeführt werden. Würde man nun das Passwort einfach unverschlüsselt versenden, wäre es für (fast) jeden lesbar

Die Liste könnte man nun durch beliebig viele Beispiele ins beihnahe Unendliche verlängern, aber ich glaube es ist mittlerweilen allen klar, warum man die Technik der Kryptographie heute unbedingt braucht.

Hier findet ihr noch eine ausführlichere Behandlung des Themas.

Mein Kollege Thomas Ellinger hat sich mit den formalen Zielen der Kryptographie beschäftigt und dies ganz gut beschrieben.

Begrenzungsbestrebungen

Es gibt bzw. gab in der Vergangenheit einige politische und rechtliche Einschränkungen im Bereich der Kryptographie.

So verbietete der amerikanische Geheimdienst lange Zeit die Ausfuhr von Programmen mit zu starker Kryptographie. Sie sahen die Kryptographie als Waffe an und wollten sich so schützen.

Es gibt immer noch Bestrebungen von staatlicher Seite her, die Kommunikation zu überwachen. So wird bspw. angestrebt, dass "starke" Schlüssel bei öffentlichen Stellen hinterlegt werden müssen. Die dafür nötige Kontrolle ist allerdings meiner Meinung nach nur schwer zu vollziehen.

Einige gehen sogar soweit, dass sie Kryptographie verbieten wollen. Dies ist für mich allerdings keine brauchbare Lösung, da man dadurch nur der Kriminalität Tor und Tür öffnen würde und das nur, damit der Staat "geschützt" wird, wobei dies dadurch meiner Meinung nach keineswegs gewährleistet wird. Es wäre allerdings die einfachste Lösung....

Mehr zu diesem Thema findet ihr hier.

Geschichte

Falls ihr noch was zur Geschichte erfahren wollt, dann lest euch den Beitrag meiner Kollegin Daniela Hons durch.

Die Liste könnte man nun durch beliebig viele Beispiele ins beihnahe Unendliche verlängern, aber ich glaube es ist mittlerweilen allen klar, warum man die Technik der Kryptographie heute unbedingt braucht.

Hier findet ihr noch eine ausführlichere Behandlung des Themas.

Mein Kollege Thomas Ellinger hat sich mit den formalen Zielen der Kryptographie beschäftigt und dies ganz gut beschrieben.

Begrenzungsbestrebungen

Es gibt bzw. gab in der Vergangenheit einige politische und rechtliche Einschränkungen im Bereich der Kryptographie.

So verbietete der amerikanische Geheimdienst lange Zeit die Ausfuhr von Programmen mit zu starker Kryptographie. Sie sahen die Kryptographie als Waffe an und wollten sich so schützen.

Es gibt immer noch Bestrebungen von staatlicher Seite her, die Kommunikation zu überwachen. So wird bspw. angestrebt, dass "starke" Schlüssel bei öffentlichen Stellen hinterlegt werden müssen. Die dafür nötige Kontrolle ist allerdings meiner Meinung nach nur schwer zu vollziehen.

Einige gehen sogar soweit, dass sie Kryptographie verbieten wollen. Dies ist für mich allerdings keine brauchbare Lösung, da man dadurch nur der Kriminalität Tor und Tür öffnen würde und das nur, damit der Staat "geschützt" wird, wobei dies dadurch meiner Meinung nach keineswegs gewährleistet wird. Es wäre allerdings die einfachste Lösung....

Mehr zu diesem Thema findet ihr hier.

Geschichte

Falls ihr noch was zur Geschichte erfahren wollt, dann lest euch den Beitrag meiner Kollegin Daniela Hons durch.

... link (0 comments) ... comment

... older stories

Online for 7371 days

Last update: 2005.06.27, 00:29

Last update: 2005.06.27, 00:29

status

You're not logged in ... login

menu

search

calendar

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

recent updates

netzwerktools

ping - Befehl PING ist die Abkürzung für...

ping - Befehl PING ist die Abkürzung für...

by stephan.leitner.uni-linz (2005.06.27, 00:27)

DRM - digital rights...

DRM steht für "Digital Rights Management", wird...

DRM steht für "Digital Rights Management", wird...

by stephan.leitner.uni-linz (2005.06.15, 11:44)

kryptographie

Wozu Kryptographie? online Bankgeschäfte: Es...

Wozu Kryptographie? online Bankgeschäfte: Es...

by stephan.leitner.uni-linz (2005.05.11, 22:24)

lva meets weblog

der weblog ist meines erachtens so eine art forum,...

der weblog ist meines erachtens so eine art forum,...

by stephan.leitner.uni-linz (2005.04.26, 19:41)