Dieses Programm überprüft den Status der Netzwerkverbindung zu einem eingegebenen Zielhost. Hierzu muss der Befehl ping ... (Domain-Name oder IP-Adresse) in die Eingabeaufforderung eingegeben werden - mit "Enter" wird der Befehl schließlich durchgeführt. Anhand dieser Überprüfung kann man in etwa erkennen, ob die Gegenstelle funktioniert und mit welcher Verzögerung bei einer Verbindung zu rechnen ist.

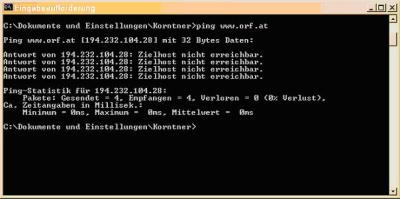

In der folgenden Veranschaulichung überprüfte ich die Verbindung von meinem Rechner zum ORF-Server. Es wurden Datenpakete an den Rechner www.orf.at gesandt. Wäre der Zielhost erreichbar gewesen, wäre vom Programm die Zeit gemessen worden, bis die Antwort des Hosts eingetroffen wäre.

Anm.: Aus dem Ergebnis "Zielhost nicht erreichbar" kann jedoch nicht eindeutig die Erkenntnis gezogen werden, dass der ORF-Server nicht erreichbar ist. Manche Hosts sind so konfiguriert, dass sie eintreffende Datenpakete ignorieren und verwerfen (vgl. Wikipedia).

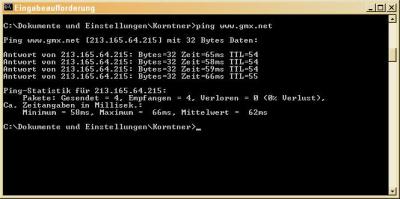

Zum Vergleich an dieser Stelle noch ein Beispiel für eine erfolgreiche Durchführung des PING-Befehls anhand des Zielhosts www.gmx.net:

Die Zeitangabe (gemessen in Millisekunden) drückt aus, wie lange ein Datenpaket zum Host und wieder zurück brauchte (= Round-Trip-Zeit). Die Angabe TTL (time-to-live) ist dazu da, um nachvollziehen zu können, über wie viele Router der Ping-Befehl gelaufen ist.

Trace Route

Traceroute, Tracert, Trace oder Tracepath meint immer dasselbe: nämlich die Anzeige des "Wegs" von Datenpaketen durch das Internet. Dabei tastet sich das Traceroute-Programm von Router zu Router (= Zwischensysteme) vor, bis es schließlich das Target (= Zielhost) erreicht.

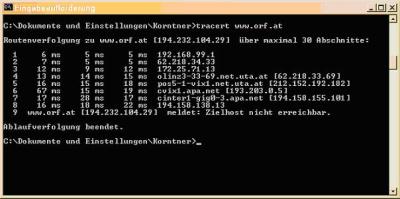

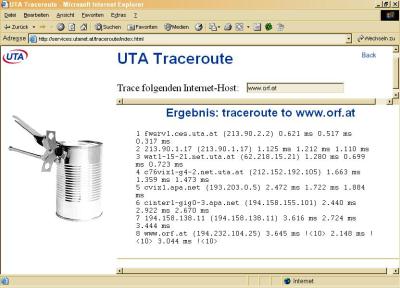

In der folgenden Veranschaulichung führte ich eine Routenverfolgung von meinem Rechner zum ORF-Server durch:

Am Wochenende (Samstag):

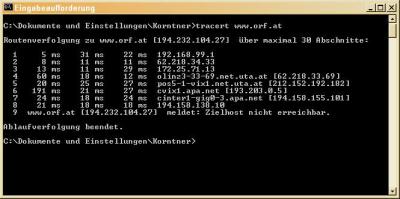

Wochentags (Montag):

Wenngleich man bei der Interpretation der erhaltenen Ergebnisse vorsichtig sein muss, da eine erneute Ausführung des Traceroute-Befehls schon wieder ganz andere Round-Trip-Zeiten liefern kann, so fällt beim Vergleich der beiden durchgeführten Routenverfolgungen doch auf, dass die Round-Trip-Zeiten am Wochenende kürzer waren, als sie es heute zu Wochenbeginn sind. Ein weiterer Unterschied ist in der letzten Stelle der IP-Adresse der Zielhosts auszumachen. Der Weg, den die Verbindung von meinem Rechner zum ORF-Server über die einzelnen Router nimmt, hingegen blieb wie erwartet gleich.

Eine weitere Möglichkeit zur Durchführung einer Routenverfolgung bieten Webtools wie etwa das Traceroute-Programm von UTA:

Vergleicht man die beiden Varianten der Traceroute-Durchführung, so sticht einem als erstes ins Auge, dass die Verbindung von meinem Rechner über einen Router mehr läuft als vom UTA-Server aus. Auffallend ist auch, dass sich die IP-Adressen des Zielhosts in der letzten Stelle unterscheiden. Die Round-Trip-Zeiten sind bei Einsatz eines Webtools deutlich niedriger als bei Verwendung des Windows-Befehls.

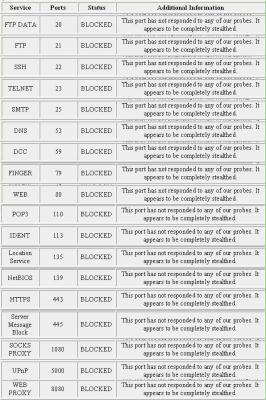

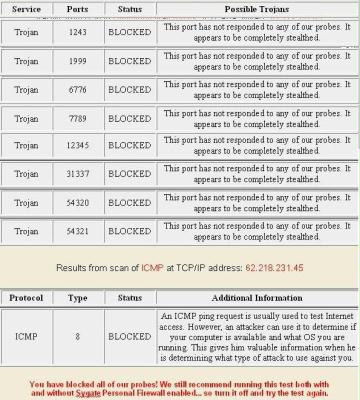

Portscan

Bei einem Portscan wird versucht, auf den gewünschten Ports eine Verbindung zum Rechner aufzubauen um die Sicherheit der einzelnen Ports zu prüfen. Der Portscan für meinen Rechner mittels Sygate Portscan ergab folgendes Ergebnis:

Dieses Resultat gibt an, dass alle Ports meines Rechners vor fremdem Zugriff gesichert sind. Die durchgeführten Testangriffe zum Aufspüren offener Ports wurden allesamt abgeblockt.

... link (0 comments) ... comment

Digital Rights Management (DRM) ist ein Verfahren mit dem Urheber- und Vermarktungsrechte an geistigem Eigentum, das digital verfügbar ist, gewahrt werden soll. Das Kernproblem stellt die beliebige Kopierbarkeit von Filmen, Audio-Files und Programmen ohne jeglichen Qualitätsverlust und ohne nennenswerten Aufwand dar (vgl. Wikipedia). Wie auch mein Kollege David Slawitschek in seinem Beitrag über DRM festhält, nahm die Wichtigkeit von DRM-Systemen mit der Verbreitung des Internets und der Entwicklung neuer Tools, welche die Vervielfältigung von Dateien erleichtern (z.B. Scanner, CD-R), erheblich zu.

Im Oktober 1999 gründeten daher Compaq, HP, IBM, Intel und Microsoft die Trusted Computing Platform Alliance (TCPA). Die TCPA-Arbeitsgruppe verfolgte das Ziel, die Computersicherheit durch digitale Kontrollmechanismen zu erhöhen. Durchgeführt werden sollte dies durch Einbau von „trust controls“ in Hardwarekomponenten (vgl. FFS).

Folgende vier Features können von der Hardware bereitgestellt werden (vgl. Wikipedia):

1. Secure I/O

die sichere Ein- u. Ausgabe, indem sichergestellt wird, dass die Software zur Ein- u. Ausgabe nicht manipuliert wurde

2. Memory curtaining

die Hardware hält Programme davon ab, den Arbeitsspeicher zu lesen oder darauf zu schreiben

3. Sealed storage

schützt private Informationen durch Verschlüsselung mittels eines Schlüssels, der von der benutzten Soft- u. Hardware abhängig ist

4. Remote attestation

lässt den Benutzer Veränderungen auf seinem Rechner feststellen

Die konkreten Funktionen des DRM können im Beitrag meiner Kollegin Daniela Weidinger nachgelesen werden.

Kritiker des DRM weisen jedoch darauf hin, dass diese Sicherheits-Features, die den Computer und dessen Inhalte vor Viren und Fremdzugriffen beschützen, auch den User in seiner Handlungsfähigkeit einschränken, weshalb sie das DRM als Digital Restriction Management bezeichnen.

Insbesondere werden folgende negative Aspekte genannt:

(vgl. FFS)

(Anm.: Mein Kollege Thomas Ellinger beschreibt in seinem Beitrag eine moderne Methode des DRM - Extended Copy Protection - welche dieses Problem weitgehend beseitigt.)

Auch mein Kollege Nikolaus Huber erwähnt in seinem Beitrag manche dieser Kritikpunkte und weist vor allem auf den Interessenskonflikt zwischen Hersteller und Kunden hin.

... link (0 comments) ... comment

Zunächst zum besseren Verständnis der folgenden Diskussion eine knappe Definition des Begriffs "Kryptographie" sowie eine kurze Einführung in die Problematik im Zusammenhang mit der Verschlüsselung.

Bei der Kryptographie handelt es sich um die Verschlüsselung von Botschaften mit dem vorrangigen Zweck, Nachrichten brisanten oder persönlichen Inhalts nur bestimmten Empfängern zukommen zu lassen ohne sich dabei der Gefahr der Manipulation, Fälschung oder Spionage auszusetzen (für eine detailliertere Beschreibung verweise ich auf den entsprechenden Eintrag auf wikipedia). Die Anwendung kryptographischer Methoden erscheint nicht nur in gesellschaftspolitischer Hinsicht erstrebenswert, sie ist vielmehr ein Aspekt des persönlichen Rechts auf freie Meinungsäußerung. Die Kehrseite der Medaille ist freilich in der Nutzung von Verschlüsselungsmethoden, die kurz- und mittelfristig nicht geknackt werden können, für kriminelle Aktivitäten zu sehen.

Hier drängen sich nun einige Fragen auf, die unmittelbar in eine ideologische Behandlung der Thematik überleiten: Wie wägt man ab zwischen dem wünschenswerten Schutz der Privatsphäre und persönlichen Meinungsfreiheit einerseits und der zu der Verbrechensbekämpfung erforderlichen Überwachung und Reglementierung andererseits? Wo zieht man die Grenze? Welche Eingriffe in die Anonymität sind noch vertretbar, welche überschreiten den Horizont der Rechtfertigung?

Die Debatte über die Sinnhaftigkeit einer gesetzlichen Regelung für die Einschränkung des Rechtes von Verschlüsselungsmethoden Gebrauch zu machen, ist unter einem privatrechtlichen, kriminologischen und wirtschaftlichen Gesichtspunkt zu betrachten.

Aus privater Sichtweise lässt sich generell ein Trend hin zu vermehrter Kontrolle konstanieren - sei es die starke Verbreitung von Ausweiskontrollen oder die Erfassung von Anwenderdaten in immer umfassenderen Datenbanken. Eine Begrenzung der Verwendungsmöglichkeiten der Kryptographie würde diese Tendenz zur Transparenz weiter forcieren. Das Interesse staatlicher Sicherheitsbehörden verschlüsselte Kommunikation überwachen zu können, steht natürlich im krassen Widerspruch zu der "Sicherung von Anonymität, welche als Voraussetzung für das Recht auf freie Meinungsäußerung, Versammlung und Privatheit gesehen werden kann. Andererseits erleichtert eine vollkommene Anonymität die Durchführung krimineller Handlungen, wie etwa das Versenden von Spam und das Betreiben von Kinderpornographie-Seiten" sowie die Verbrechensorganisation terroristischer Netzwerke. (vgl. http://www.heise.de/tp/r4/artikel/5/5053/1.html)

Doch wie wirksam wären diesbezügliche gesetzliche Vorschriften tatsächlich? Es ist wohl kaum anzunehmen, dass sich das kriminelle Potential dadurch eindämmen ließe. Betroffen wären wohl eher Privatpersonen sowie Unternehmen, die in ihrer Kommunikation eingeschränkt werden würden. Darüber hinaus könnte das organisierte Verbrechen im Falle einer strikten Reglementierung von leichter zu entschlüsselnden Datentransfers profitieren. Dies bringt mich auch schon zum zuletzt genannten Punkt, nämlich der Relevanz kryptographischer Verfahren für die Wirtschaft. In diesem Kontext denke ich vor allem an hinterhältige Machenschaften wie Password-Fishing, Kreditkartenbetrug, u.ä. sowie das Ausspionieren von Konkurrenten (auch innerhalb einer Volkswirtschaft, noch mehr jedoch im internationalen Wettbewerb). Dadurch ergeben sich für Konzerne Risiken wie "die Abwanderung von Know-how durch Industriespionage" oder der Entgang von Aufträgen, indem Angebote ausgeforscht und unterboten werden. (vgl. http://home.nordwest.net/hgm/krypto/debate.htm)

Generell lässt sich festhalten, dass es zur effizienten Bekämpfung des Missbrauchs kryptographischer Methoden internationale Abkommen geben müsste. Wenn man jedoch bedenkt, dass bereits auf nationaler Ebene kontroverse Positionen einzelner Parteien vorherrschen können, man sich die unterschiedlichen Auffassungen schon alleine unter den Mitgliedsländern der EU vor Augen führt, so erscheint eine extensive Einigung auf internationaler Ebene kaum realisierbar. Mir persönlich erscheint die Anonymität jedenfalls als kein besonders schützenswertes Gut. Personen, die nichts zu verbergen haben, sollten sich von etwaigen Überwachungsmaßnahmen nicht irritieren lassen. Wie dem auch sei, allgemeingültige Antworten auf die weiter oben gestellten Fragen kann es nicht geben, vielmehr muss sich jeder selbst seine Gedanken darüber machen, wieviel Privatsphäre er für ein höheres Maß an Sicherheit aufzugeben bereit wäre.

Jene Leser, denen nach näheren Informationen zum Thema "Kryptographie" dürstet, möchte ich noch auf die Ausführungen ausgewählter Websites verweisen.

Weiterführende Links:

Lehrveranstaltungs-Homepage

(historische Entwicklung von Verschlüsselungsmethoden, Einführung in die Computerkryptographie)

Die klassische Kryptologie (Verschlüsselungsmethoden ohne Zuhilfenahme von Computern)

Politische Aspekte der Kryptographie (Argumente für und gegen eine Regulierung, Positionen verschiedener Länder)

Die Kryptografiedebatte in Deutschland (Pro und Contra einer staatlichen Reglementierung)

Kleines Kryptologieglossar (siehe auch: Kleines Kryptograpie-Lexikon)

... link (0 comments) ... comment

Last update: Mo, 19. Dez, 00:27

Juni 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

||||||

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||

Herzlich willkommen in meinem Weblog. Welcome! Bienvenue!...

Ping Dieses Programm überprüft den Status...

Digital Rights Management (DRM) ist ein Verfahren mit...

Zunächst zum besseren Verständnis der folgenden...

Der Einsatzbereich dieses Weblogs wird sich im Rahmen...