Montag, 27. Juni 2005

Netzwerktools

Wolfgang.Schwarz.uni-linz, 10:42h

PING

Mit einem Ping kann man testen, ob ein bestimmter Host in einem IP-Netzwerk erreichbar ist bzw. wie die Verbindungsgeschwindigkeit ist. Bei einem Ping werden Datenpakete an den Host gesandt und vom Programm wird die Zeit gemessen, bis die Antwort des jeweiligen Host eintrifft.

Übergibt man das ping-Kommando einen Hostnamen anstatt einer IP-Adresse, wird der Name durch das Betriebssystem aufgelöst. Somit läßt sich mit einem Ping auch eine fehlerhafte DNS-Konfiguration feststellen. [Mehr dazu]

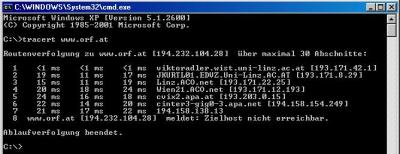

Egal ob ich an einem Wochentag oder am Wochenende einen Ping auf die Seite www.orf.at abgesetzt habe, das Ergebnis war/ist immer das selbe:

"Zielhost nicht erreichbar"

Der Ping löst zwar den Host-Namen in eine IP-Adresse auf (194.232.104.28), jedoch wird der Host www.orf.at alle ICMP-Pakete, aufgrund von Firewall-Einstellungen, ignorieren.

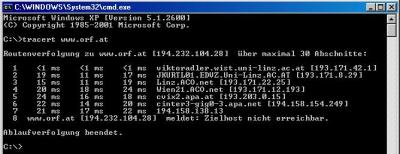

TRACERT

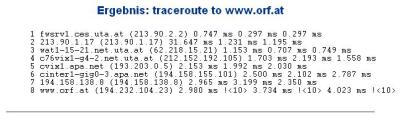

Der Befehl TRACERT zeigt, welche Router ein Datenpaket passiert, bis es den Zielhost erreicht. Somit sehe ich praktisch den "Weg", den ein Datenpaket in einem IP-Netzwerk folgt. Mit dem Befehl TRACERT läßt sich weiters analysieren, wo es im Netzwerk gute bzw. schlechte Verbindungen gibt.

Auch in diesem Fall ist der Zielhost nicht erreichbar, aber man kann trotzdem erkennen, das meine Verbindung zu www.orf.at nicht schlecht ist. Es sind auch keine "Zeitüberschreitungen" zu erkennen, welche in einem Traceroute mit "*" gekennzeichnet wären.

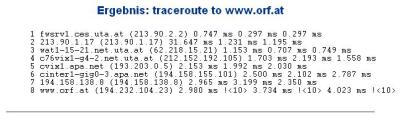

UTA-TRACEROUTE

Mittlerweile gibt es auch schon einige Webtools, mit denen man ein TRACEROUTE durchführen kann. In diesem Beispiel habe ich einen Traceroute mit dem Webtool von UTA durchgeführt.

Ein weiteres Beispiel für ein Traceroute-Webtool finden sie im Weblog von meinem Kollegen Hannes Guttmann.

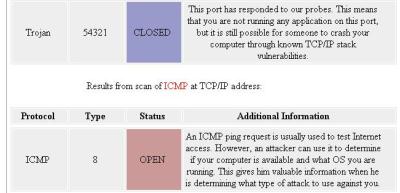

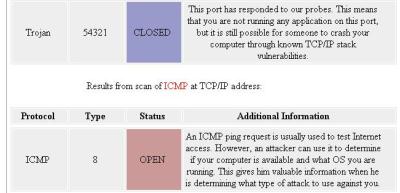

PORTSCAN

Zur Sicherheitsüberprüfung gibt es ein Webtool, welches einen Portscan durchführt.

Im Gegensatz zu vielen meiner Kolleg/inn/en hat der Portscan gezeigt, das mein Rechner nicht optimal geschützt ist. Viele meiner Ports sind nur BLOCKED und somit für "Hacker" sichtbar. Das Port 8 (ICMP-Dienst) ist sogar noch offen.

Somit werde ich mir schleunigst eine Firewall besorgen, um meinen Rechner besser vor eventuellen Angriffen schützen zu können.

Mit einem Ping kann man testen, ob ein bestimmter Host in einem IP-Netzwerk erreichbar ist bzw. wie die Verbindungsgeschwindigkeit ist. Bei einem Ping werden Datenpakete an den Host gesandt und vom Programm wird die Zeit gemessen, bis die Antwort des jeweiligen Host eintrifft.

Übergibt man das ping-Kommando einen Hostnamen anstatt einer IP-Adresse, wird der Name durch das Betriebssystem aufgelöst. Somit läßt sich mit einem Ping auch eine fehlerhafte DNS-Konfiguration feststellen. [Mehr dazu]

Egal ob ich an einem Wochentag oder am Wochenende einen Ping auf die Seite www.orf.at abgesetzt habe, das Ergebnis war/ist immer das selbe:

"Zielhost nicht erreichbar"

Der Ping löst zwar den Host-Namen in eine IP-Adresse auf (194.232.104.28), jedoch wird der Host www.orf.at alle ICMP-Pakete, aufgrund von Firewall-Einstellungen, ignorieren.

TRACERT

Der Befehl TRACERT zeigt, welche Router ein Datenpaket passiert, bis es den Zielhost erreicht. Somit sehe ich praktisch den "Weg", den ein Datenpaket in einem IP-Netzwerk folgt. Mit dem Befehl TRACERT läßt sich weiters analysieren, wo es im Netzwerk gute bzw. schlechte Verbindungen gibt.

Auch in diesem Fall ist der Zielhost nicht erreichbar, aber man kann trotzdem erkennen, das meine Verbindung zu www.orf.at nicht schlecht ist. Es sind auch keine "Zeitüberschreitungen" zu erkennen, welche in einem Traceroute mit "*" gekennzeichnet wären.

UTA-TRACEROUTE

Mittlerweile gibt es auch schon einige Webtools, mit denen man ein TRACEROUTE durchführen kann. In diesem Beispiel habe ich einen Traceroute mit dem Webtool von UTA durchgeführt.

Ein weiteres Beispiel für ein Traceroute-Webtool finden sie im Weblog von meinem Kollegen Hannes Guttmann.

PORTSCAN

Zur Sicherheitsüberprüfung gibt es ein Webtool, welches einen Portscan durchführt.

Im Gegensatz zu vielen meiner Kolleg/inn/en hat der Portscan gezeigt, das mein Rechner nicht optimal geschützt ist. Viele meiner Ports sind nur BLOCKED und somit für "Hacker" sichtbar. Das Port 8 (ICMP-Dienst) ist sogar noch offen.

Somit werde ich mir schleunigst eine Firewall besorgen, um meinen Rechner besser vor eventuellen Angriffen schützen zu können.

... link (0 comments) ... comment

Mittwoch, 15. Juni 2005

Digital Rights Management (DRM)

Wolfgang.Schwarz.uni-linz, 00:23h

Was ist DRM?

DRM Systeme regeln den Zugriff, die Verwendung und den Handel mit elektronischen Inhalten und sind nicht auf Audio- und Videodateien beschränkt, obwohl diese wahrscheinlich den Hauptanwendungsfall bilden werden. Außerdem ermöglichen sie eine effiziente Rechteverwaltung und eröffnen dadurch für digitale Inhalte neue Geschäftsmodelle wie beispielsweise kostenpflichtiger Download, Abonnement von Inhalten. DRM soll neben der Schaffung neuer Vetriebswege auch eine unberechtigte Nutzung der digitalen Werke unterbinden indem man festlegt, wer wie oft und wie lange welchen Inhalt betrachten darf. DRMs bedienen sich deshalb einer Fülle unterschiedlicher Schutzmechanismen wie zum Beispiel Verschlüsselung, Kopierschutzverfahren (siehe Weblog von Hannes Guttmann) oder digitale Wasserzeichen (mehr dazu im Weblog von Daniela Hons). Nun kann man zwischen der schwächsten und stärksten Form unterscheiden. In ihrer schwächsten Form verhindern oder erschweren DRMS, dass der Nutzer zu einem digitalen Inhalt Zugang hat. In ihrer stärksten Form erlauben DRMS die individuelle Abrechnung der Nutzung.

Funktionen eines DRM-Systems:

1.) Zugangskontrolle

2.) Nutzungskontrolle

3.) Management Rechtsverletzungen

4.) Abrechnung

Eine genaue Beschreibung der 4 angeführten Funktionen können sie unter Digital.Rights.Management.Info nachlesen.

Aktuelle DRM-Methoden können sie im Weblog von meinem Kollegen Thomas Ellinger nachlesen.

Warum eigentlich DRM?

Durch die Digitalisierung eines Werkes (Musik, Video, usw.) wird deren Vervielfältigung enorm erleichtert. CDs werden einfach am eigenen PC kopiert oder einzelne MP3 Dateien aus dem Internet herunter geladen und danach auf CD gebrannt. Es war deshalb nur eine Frage der Zeit, bis die Videoindustrie im großen Ausmaß mit demselben Phänomen zu kämpfen haben wird.

Das Kopieren von DVDs wurde mit Hilfe von unzähligen kostenlosen Computerprogrammen wesentlich erleichtert und auch der Preis für DVD-Rohlinge sank in den letzen Jahren enorm. Die Verbreitung über das Internet war dann nur noch eine Frage der Datenübertragungsrate. Aus diesem Grund hat die Musikindustrie einen starken Rückgang der Verkaufszahlen erlitten. Um mit Daten jeglicher Art handeln zu können, muss das Angebot verringert werden, denn es gibt kaum jemand Geld aus, für etwas das sowieso über das Internet frei verfügbar ist. Dadurch entsteht ein Markt, der die Daten mit einem Preis belegt.

Musik hören, ja! Musik kaufen, nein!

Das Problem bei der Durchsetzbarkeit von DRM-Systemen ist, das bisher jedes flächendeckende DRM-System umgehbar ist. Sobald es funktioniert interessiert es die Nutzer nicht mehr ob dies legal oder illegal ist, es wird einfach gemacht. Raubkopieren verkommt somit zu einem „Kavaliersdelikt“. Obwohl jeder das Recht hat, eine Privatkopie seiner CDs anzufertigen wird dies gern als Alibi für die massenweise Anfertigung von Raupkopien verwendet.

Den gesamten Artikel von Gerald Fränkl können sie hier nachlesen.

DRM Systeme regeln den Zugriff, die Verwendung und den Handel mit elektronischen Inhalten und sind nicht auf Audio- und Videodateien beschränkt, obwohl diese wahrscheinlich den Hauptanwendungsfall bilden werden. Außerdem ermöglichen sie eine effiziente Rechteverwaltung und eröffnen dadurch für digitale Inhalte neue Geschäftsmodelle wie beispielsweise kostenpflichtiger Download, Abonnement von Inhalten. DRM soll neben der Schaffung neuer Vetriebswege auch eine unberechtigte Nutzung der digitalen Werke unterbinden indem man festlegt, wer wie oft und wie lange welchen Inhalt betrachten darf. DRMs bedienen sich deshalb einer Fülle unterschiedlicher Schutzmechanismen wie zum Beispiel Verschlüsselung, Kopierschutzverfahren (siehe Weblog von Hannes Guttmann) oder digitale Wasserzeichen (mehr dazu im Weblog von Daniela Hons). Nun kann man zwischen der schwächsten und stärksten Form unterscheiden. In ihrer schwächsten Form verhindern oder erschweren DRMS, dass der Nutzer zu einem digitalen Inhalt Zugang hat. In ihrer stärksten Form erlauben DRMS die individuelle Abrechnung der Nutzung.

Funktionen eines DRM-Systems:

1.) Zugangskontrolle

2.) Nutzungskontrolle

3.) Management Rechtsverletzungen

4.) Abrechnung

Eine genaue Beschreibung der 4 angeführten Funktionen können sie unter Digital.Rights.Management.Info nachlesen.

Aktuelle DRM-Methoden können sie im Weblog von meinem Kollegen Thomas Ellinger nachlesen.

Warum eigentlich DRM?

Durch die Digitalisierung eines Werkes (Musik, Video, usw.) wird deren Vervielfältigung enorm erleichtert. CDs werden einfach am eigenen PC kopiert oder einzelne MP3 Dateien aus dem Internet herunter geladen und danach auf CD gebrannt. Es war deshalb nur eine Frage der Zeit, bis die Videoindustrie im großen Ausmaß mit demselben Phänomen zu kämpfen haben wird.

Das Kopieren von DVDs wurde mit Hilfe von unzähligen kostenlosen Computerprogrammen wesentlich erleichtert und auch der Preis für DVD-Rohlinge sank in den letzen Jahren enorm. Die Verbreitung über das Internet war dann nur noch eine Frage der Datenübertragungsrate. Aus diesem Grund hat die Musikindustrie einen starken Rückgang der Verkaufszahlen erlitten. Um mit Daten jeglicher Art handeln zu können, muss das Angebot verringert werden, denn es gibt kaum jemand Geld aus, für etwas das sowieso über das Internet frei verfügbar ist. Dadurch entsteht ein Markt, der die Daten mit einem Preis belegt.

Musik hören, ja! Musik kaufen, nein!

Das Problem bei der Durchsetzbarkeit von DRM-Systemen ist, das bisher jedes flächendeckende DRM-System umgehbar ist. Sobald es funktioniert interessiert es die Nutzer nicht mehr ob dies legal oder illegal ist, es wird einfach gemacht. Raubkopieren verkommt somit zu einem „Kavaliersdelikt“. Obwohl jeder das Recht hat, eine Privatkopie seiner CDs anzufertigen wird dies gern als Alibi für die massenweise Anfertigung von Raupkopien verwendet.

Den gesamten Artikel von Gerald Fränkl können sie hier nachlesen.

... link (0 comments) ... comment

Freitag, 6. Mai 2005

Kryptographie

Wolfgang.Schwarz.uni-linz, 18:53h

Die Kryptographie ist ein Teilgebiet der Krypthologie und befasst sich mit der Verschlüsselung von Informationen, Aufzeichnungen und Nachrichten. Weitere Teilgebiete der Krypthologie sind die Steganographie ("Verstecken von Informationen") und die Kryptoanalyse ("Entschlüsselung von Informationen" - ohne dabei den Schlüssel zu kennen).

Die Kryptograpie ist so alt wie das geschriebene Wort selbst. Seit jeher versucht der Mensch, geheime Nachrichten und Aufzeichnungen durch bestimmte Methoden zu verschlüsseln. Die älteste bekannte Verschlüsselungsmethode wurde bereits im Jahre 500 v. Chr. entwickelt ("Skytale von Sparta").

Das Hauptanwendungsgebiet für die Kryptographie lag lange Zeit im millitärischen und geheimdienstlichen Bereich. Doch durch die Computertechnologie und das daraus entstandene Internet wuchs auch das Bedürfniss und die Notwendigkeit private Nachrichten zu verschlüsseln.

Im Zeitalter von E-Business, E-Government, E-Banking, E-Procurement, usw. ist somit die Verschlüsselung von Daten unentbehrlich!

Weitere Beispiele für die Anwendung von Krypthographieprogrammen finden sie im Weblog von meinem Kollegen Alexander Mach.

Sehr interessant fand ich dort den Beitrag zum "unbewussten Kontakt mit Verschlüsselungssystem". Tatsächlich hat fast jeder tagtäglich mit Krypthograpie zu tun, ohne dies bewusst wahrzunehmen.

Kryptographieverbote?

Um die kriminelle Verwendung von krypthographischen Anwendungen zu unterbinden, gibt es jetzt auch in der Europäischen Union Bestrebungen, das Recht auf Anwendung von kryptographischen Maßnahmen zur Geheimhaltung der Kommunikation einzuschränken.

"Einer der weitestgehenden Eingriffe in die Verschlüsselungsfreiheit wäre ein strafbewehrtes gesetzliches Verbot der Herstellung, des Vertriebs, des Besitzes und der Verwendung kryptographischer Produkte ohne behördliche Erlaubnis, wobei die Erlaubnis nur unter engen Voraussetzungen und in der Regel nur staatlichen Stellen und großen Wirtschaftsunternehmen - etwa Kreditinstituten oder Unternehmen der Rüstungsindustrie - erteilt wird" (siehe "Rechtsfragen der Kryptographie und der digitalen Signatur" von Wolfgang Kopp).

Aktuell gibt es in Deutschland bereits Bestrebungen, die Krypthograpie im privaten Bereich einzuschränken. Lesen sie dazu den Bericht über die "Krypthodebatte" von meinem Kollegen Johannes Mayer.

Die Kryptograpie ist so alt wie das geschriebene Wort selbst. Seit jeher versucht der Mensch, geheime Nachrichten und Aufzeichnungen durch bestimmte Methoden zu verschlüsseln. Die älteste bekannte Verschlüsselungsmethode wurde bereits im Jahre 500 v. Chr. entwickelt ("Skytale von Sparta").

Das Hauptanwendungsgebiet für die Kryptographie lag lange Zeit im millitärischen und geheimdienstlichen Bereich. Doch durch die Computertechnologie und das daraus entstandene Internet wuchs auch das Bedürfniss und die Notwendigkeit private Nachrichten zu verschlüsseln.

Im Zeitalter von E-Business, E-Government, E-Banking, E-Procurement, usw. ist somit die Verschlüsselung von Daten unentbehrlich!

Weitere Beispiele für die Anwendung von Krypthographieprogrammen finden sie im Weblog von meinem Kollegen Alexander Mach.

Sehr interessant fand ich dort den Beitrag zum "unbewussten Kontakt mit Verschlüsselungssystem". Tatsächlich hat fast jeder tagtäglich mit Krypthograpie zu tun, ohne dies bewusst wahrzunehmen.

Kryptographieverbote?

Um die kriminelle Verwendung von krypthographischen Anwendungen zu unterbinden, gibt es jetzt auch in der Europäischen Union Bestrebungen, das Recht auf Anwendung von kryptographischen Maßnahmen zur Geheimhaltung der Kommunikation einzuschränken.

"Einer der weitestgehenden Eingriffe in die Verschlüsselungsfreiheit wäre ein strafbewehrtes gesetzliches Verbot der Herstellung, des Vertriebs, des Besitzes und der Verwendung kryptographischer Produkte ohne behördliche Erlaubnis, wobei die Erlaubnis nur unter engen Voraussetzungen und in der Regel nur staatlichen Stellen und großen Wirtschaftsunternehmen - etwa Kreditinstituten oder Unternehmen der Rüstungsindustrie - erteilt wird" (siehe "Rechtsfragen der Kryptographie und der digitalen Signatur" von Wolfgang Kopp).

Aktuell gibt es in Deutschland bereits Bestrebungen, die Krypthograpie im privaten Bereich einzuschränken. Lesen sie dazu den Bericht über die "Krypthodebatte" von meinem Kollegen Johannes Mayer.

... link (1 comment) ... comment

... older stories

Online for 7352 days

Last update: 2005.06.27, 19:24

Last update: 2005.06.27, 19:24

status

You're not logged in ... login

menu

search

calendar

Juni 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

||||||

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||

recent updates

Netzwerktools

PING Mit einem Ping kann man testen, ob ein bestimmter...

PING Mit einem Ping kann man testen, ob ein bestimmter...

by Wolfgang.Schwarz.uni-linz (2005.06.27, 19:24)

Digital Rights Management...

Was ist DRM? DRM Systeme regeln den Zugriff, die Verwendung...

Was ist DRM? DRM Systeme regeln den Zugriff, die Verwendung...

by Wolfgang.Schwarz.uni-linz (2005.06.15, 01:08)

Kryptographie

Die Kryptographie ist ein Teilgebiet der Krypthologie...

Die Kryptographie ist ein Teilgebiet der Krypthologie...

by Wolfgang.Schwarz.uni-linz (2005.05.09, 19:21)

Ich finde es gut, dass...

Ich finde es gut, dass du die Diskussion über...

Ich finde es gut, dass du die Diskussion über...

by Alexander.Mach.uni-linz (2005.05.09, 15:10)

Kann uns ein Weblog in...

Im Kurs Nutzung Interaktiver Medien wurde uns die Frage...

Im Kurs Nutzung Interaktiver Medien wurde uns die Frage...

by Wolfgang.Schwarz.uni-linz (2005.04.27, 00:34)