Sonntag, 26. Juni 2005

Netzwerktools einsetzen

Joachim.Wurm.uni-linz, 22:54h

Ping...

Ich darf mich hier an die Definition von de.wikipedia.org halten:

Ping (in Anlehnung an das Geräusch eines Sonars) sendet ein ICMP-Echo-Request-Paket an die Zieladresse des zu überprüfenden Hosts. Der Empfänger muss, insofern er das Protokoll unterstützt, laut Protokollspezifikation eine Antwort zurücksenden: ICMP Echo-Reply. Ist der Zielrechner nicht erreichbar, antwortet der Router: Network unreachable (Netzwerk nicht erreichbar) oder Host unreachable (Gegenstelle nicht erreichbar).

Aus einer fehlenden Antwort kann man allerdings nicht eindeutig darauf schließen, dass die Gegenstelle nicht erreichbar ist. Manche Hosts sind nämlich so konfiguriert, dass sie ICMP-Pakete ignorieren und verwerfen. (Siehe: Security through Obscurity).

Übergibt man dem ping-Kommando einen Hostnamen anstatt einer IP-Adresse, lässt das Programm diesen durch das Betriebssystem auflösen. Bei fehlerhaften Konfigurationen (hosts-Datei, lmhosts-Datei, WINS, DNS) kann der Name nicht aufgelöst werden, worauf das Programm eine Fehlermeldung ausgibt.

Einige Parameter sind bei Ping einstellbar. Zum Beispiel bestimmt die Wiederholrate, wie häufig ein Paket gesendet wird. Die Paketgröße bestimmt die Größe des ICMP-Echo-Request-Pakets.

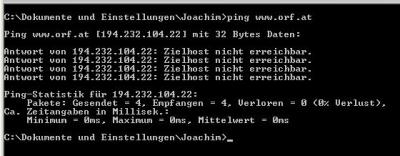

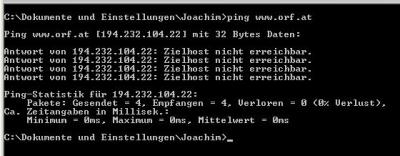

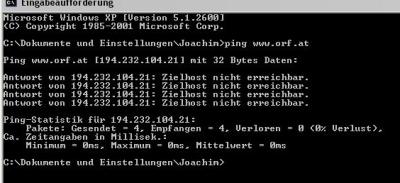

Meine Abfragen ergaben folgendes:

[wochentags am abend]

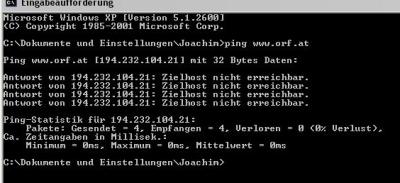

[sa. vormittags]

In beiden Fällen sieht man die 4 Pakete, doch jeweils mit "Zielhost nicht erreichbar". Da die Existenz der host zu bejahen ist, dürften die Gründe diesbezüglich vermutlich in Sicherheitseinstellungen liegen, woduch eine Antwort unterbunden wird.

Tracert...

de.wikipedia.org liefert hier folgende Erklärung:

Traceroute ist ein Diagnose-Werkzeug, mit dem ermittelt werden kann, welche Router (Zwischensysteme) ein Datenpaket über ein IP-Netz passiert, bis es bei einem bestimmten Host ankommt. Traceroute arbeitet üblicherweise mit dem ICMP-Teil der IP-Spezifikation, über das Rückmeldungen gegeben werden. Dabei werden TCP-, UDP- oder ICMP-Pakete mit einem veränderten und jeweils um 1 erhöhten Time-to-live (TTL) Wert, beginnend mit 1, gesendet. Ein Router im Netz, der ein Paket mit TTL=1 empfängt, dekrementiert die TTL, verwirft dieses und sendet die ICMP-Antwort Typ 11: "Time-to-live exceeded" und Code 0: "Time to life exceeded in transit" an den Absender mit seiner Adresse zurück. Die Summe der so gesammelten Adressen kennzeichnet dann den Weg durch das Netz.

Die Anzeige von traceroute zeigt nicht immer den tatsächlichen Weg, den die Datenpakete nehmen. Es wird beeinflusst von Firewalls, fehlerhaften Implementierungen des IP-Stacks, Network Address Translation, Routing und anderen Faktoren.

In Windows ist Traceroute als tracert.exe, ab Windows XP auch als Pathping implementiert.

Windows-Traceroute sendet standardmäßig ICMP-Pakete, Linux-Traceroute arbeitet mit UDP-Paketen. Mit TCP-Paketen arbeiten nur spezielle Programme z.B. Tcptraceroute. Alle diese Traceroute-Implentierungen sind jedoch auf die zurückkommenden ICMP-Unreachable-Pakete angewiesen.

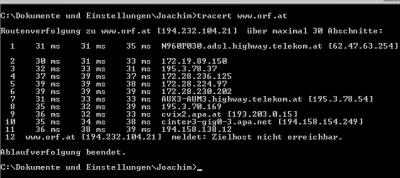

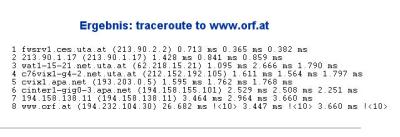

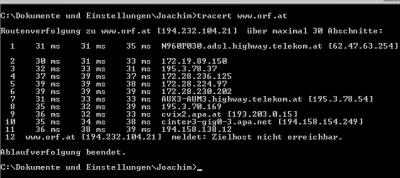

Meine Ergebnisse sind hier folgende:

[wochentags am abend]

[sa. vormittags]

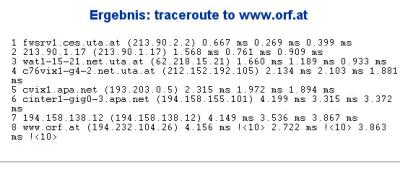

Hier wird die o. a. Existenz bestätigt und wir sehen, dass es sich mit hoher Wahrscheinlichkeit um eine Verwerfung der Pakete handelt!

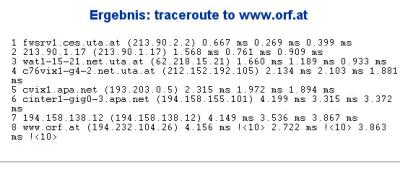

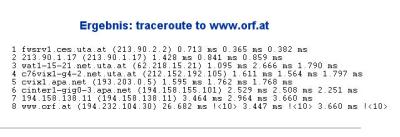

Unterstützt durch das UTA-Webtool ergab sich folgendes:

[wochentags am abend]

[sa. vormittags]

___________

Und die Sicherheit meines eigenen PC's betreffend ergab der Test auf der sygate site dieses erfeuliche Ergebnis:

Ich darf mich hier an die Definition von de.wikipedia.org halten:

Ping (in Anlehnung an das Geräusch eines Sonars) sendet ein ICMP-Echo-Request-Paket an die Zieladresse des zu überprüfenden Hosts. Der Empfänger muss, insofern er das Protokoll unterstützt, laut Protokollspezifikation eine Antwort zurücksenden: ICMP Echo-Reply. Ist der Zielrechner nicht erreichbar, antwortet der Router: Network unreachable (Netzwerk nicht erreichbar) oder Host unreachable (Gegenstelle nicht erreichbar).

Aus einer fehlenden Antwort kann man allerdings nicht eindeutig darauf schließen, dass die Gegenstelle nicht erreichbar ist. Manche Hosts sind nämlich so konfiguriert, dass sie ICMP-Pakete ignorieren und verwerfen. (Siehe: Security through Obscurity).

Übergibt man dem ping-Kommando einen Hostnamen anstatt einer IP-Adresse, lässt das Programm diesen durch das Betriebssystem auflösen. Bei fehlerhaften Konfigurationen (hosts-Datei, lmhosts-Datei, WINS, DNS) kann der Name nicht aufgelöst werden, worauf das Programm eine Fehlermeldung ausgibt.

Einige Parameter sind bei Ping einstellbar. Zum Beispiel bestimmt die Wiederholrate, wie häufig ein Paket gesendet wird. Die Paketgröße bestimmt die Größe des ICMP-Echo-Request-Pakets.

Meine Abfragen ergaben folgendes:

[wochentags am abend]

[sa. vormittags]

In beiden Fällen sieht man die 4 Pakete, doch jeweils mit "Zielhost nicht erreichbar". Da die Existenz der host zu bejahen ist, dürften die Gründe diesbezüglich vermutlich in Sicherheitseinstellungen liegen, woduch eine Antwort unterbunden wird.

Tracert...

de.wikipedia.org liefert hier folgende Erklärung:

Traceroute ist ein Diagnose-Werkzeug, mit dem ermittelt werden kann, welche Router (Zwischensysteme) ein Datenpaket über ein IP-Netz passiert, bis es bei einem bestimmten Host ankommt. Traceroute arbeitet üblicherweise mit dem ICMP-Teil der IP-Spezifikation, über das Rückmeldungen gegeben werden. Dabei werden TCP-, UDP- oder ICMP-Pakete mit einem veränderten und jeweils um 1 erhöhten Time-to-live (TTL) Wert, beginnend mit 1, gesendet. Ein Router im Netz, der ein Paket mit TTL=1 empfängt, dekrementiert die TTL, verwirft dieses und sendet die ICMP-Antwort Typ 11: "Time-to-live exceeded" und Code 0: "Time to life exceeded in transit" an den Absender mit seiner Adresse zurück. Die Summe der so gesammelten Adressen kennzeichnet dann den Weg durch das Netz.

Die Anzeige von traceroute zeigt nicht immer den tatsächlichen Weg, den die Datenpakete nehmen. Es wird beeinflusst von Firewalls, fehlerhaften Implementierungen des IP-Stacks, Network Address Translation, Routing und anderen Faktoren.

In Windows ist Traceroute als tracert.exe, ab Windows XP auch als Pathping implementiert.

Windows-Traceroute sendet standardmäßig ICMP-Pakete, Linux-Traceroute arbeitet mit UDP-Paketen. Mit TCP-Paketen arbeiten nur spezielle Programme z.B. Tcptraceroute. Alle diese Traceroute-Implentierungen sind jedoch auf die zurückkommenden ICMP-Unreachable-Pakete angewiesen.

Meine Ergebnisse sind hier folgende:

[wochentags am abend]

[sa. vormittags]

Hier wird die o. a. Existenz bestätigt und wir sehen, dass es sich mit hoher Wahrscheinlichkeit um eine Verwerfung der Pakete handelt!

Unterstützt durch das UTA-Webtool ergab sich folgendes:

[wochentags am abend]

[sa. vormittags]

___________

Und die Sicherheit meines eigenen PC's betreffend ergab der Test auf der sygate site dieses erfeuliche Ergebnis:

... link (0 comments) ... comment

Dienstag, 14. Juni 2005

DRM (digital right management)

Joachim.Wurm.uni-linz, 22:34h

Ich habe mich auf Grund der bereits vermehrt hier vertretenen Definitionen von DRM auf eher Einzelpunkte bzw. -beispiele fokusiert.

Hier als Einstiege möchte ich gleich ein für die Universität, wie auch für die Studenten interessantes Anwendungfeld anschneiden:

Fernstudium:

hiezu möchte ich kurz zusammenfassen, wobei es nun konkret geht ... ein Vortragender kann beispielsweise Viedos von seinen LVAs digital seinen Studenten bereitstellen. Als Schlüssel/Zugriffsberechtigung benötigt man eine Lizenz und das Herunterladen kann folgich zu Zwecken der Anwesenheitsüberprüfung im übertragenen Sinn verwendet werden.

Als Basis fungiert in diesem Fall "Windows Media DRM" - für die genaue Beschreibung dieses Szenarios darf ich direkt auf die Seite von Microsoft verweisen. Das Beispiel Fernstudium findet sich hier im unteren Bereich.

Auch weiter möglich Einsatzgebiete werden auf oben verlinkten Sites beschrieben, die dann Angelegenheiten wie Abonnementservices oder Mietdienste betreffen.

Vorteile (klarerweise hier vor allem für "Windows Media DRM") werden auch sehr detailiert erwähnt und zeigen die bessere Ausgangssituation von Heimanwendern bis hin zu Onlineshopbetreibern.

Natürlich sind auch - so wie fast überall - bei vielen Vorteilen auch Nachteile zu finden. Auf die allgemeinen Schwachstellen und Probleme möchte ich hier allerdings nicht eingehen sondern auf die Erläuterungen von meinem Kollegen Ing. Thomas Fuchshuber verweisen, der zu diesem Thema auch einiges in seinem Weblog verfasst hat.

Sowie ich noch für jene, die sich noch nicht so sehr mit der Materie "DRM" vertraut fühlen auf den Beitrag von Christoph Albert verweisen möchte, der es meiner Ansicht nach ziemlich gut erklärt hat, um was es bei "DRM" im Grundsätzlichen geht!

Dass "DRM" und damit in Verbindung stehende Neuerungen aller Wahrscheinlichkeit in dieser oder ähnlicher Form kommen werden kann ich mir sehr gut vorstellen und eine ziemlich deckende Sichtweise hat hier auch André Münster in seinem veröffentlichen Beitrag dargestellt. Doch wie wir in letzter Zeit immer wieder eindrucksvoll bestätigt bekamen ist gerade im Sektor der IT-Entwicklung beinahe alles möglich und nur das Wengiste kommt so, wie man es sich erwartet.

Abschließend noch einen letzten Link für Interessierte der "DRM Konferenz in Berlin" dieses Jahres.

Hier als Einstiege möchte ich gleich ein für die Universität, wie auch für die Studenten interessantes Anwendungfeld anschneiden:

Fernstudium:

hiezu möchte ich kurz zusammenfassen, wobei es nun konkret geht ... ein Vortragender kann beispielsweise Viedos von seinen LVAs digital seinen Studenten bereitstellen. Als Schlüssel/Zugriffsberechtigung benötigt man eine Lizenz und das Herunterladen kann folgich zu Zwecken der Anwesenheitsüberprüfung im übertragenen Sinn verwendet werden.

Als Basis fungiert in diesem Fall "Windows Media DRM" - für die genaue Beschreibung dieses Szenarios darf ich direkt auf die Seite von Microsoft verweisen. Das Beispiel Fernstudium findet sich hier im unteren Bereich.

Auch weiter möglich Einsatzgebiete werden auf oben verlinkten Sites beschrieben, die dann Angelegenheiten wie Abonnementservices oder Mietdienste betreffen.

Vorteile (klarerweise hier vor allem für "Windows Media DRM") werden auch sehr detailiert erwähnt und zeigen die bessere Ausgangssituation von Heimanwendern bis hin zu Onlineshopbetreibern.

Natürlich sind auch - so wie fast überall - bei vielen Vorteilen auch Nachteile zu finden. Auf die allgemeinen Schwachstellen und Probleme möchte ich hier allerdings nicht eingehen sondern auf die Erläuterungen von meinem Kollegen Ing. Thomas Fuchshuber verweisen, der zu diesem Thema auch einiges in seinem Weblog verfasst hat.

Sowie ich noch für jene, die sich noch nicht so sehr mit der Materie "DRM" vertraut fühlen auf den Beitrag von Christoph Albert verweisen möchte, der es meiner Ansicht nach ziemlich gut erklärt hat, um was es bei "DRM" im Grundsätzlichen geht!

Dass "DRM" und damit in Verbindung stehende Neuerungen aller Wahrscheinlichkeit in dieser oder ähnlicher Form kommen werden kann ich mir sehr gut vorstellen und eine ziemlich deckende Sichtweise hat hier auch André Münster in seinem veröffentlichen Beitrag dargestellt. Doch wie wir in letzter Zeit immer wieder eindrucksvoll bestätigt bekamen ist gerade im Sektor der IT-Entwicklung beinahe alles möglich und nur das Wengiste kommt so, wie man es sich erwartet.

Abschließend noch einen letzten Link für Interessierte der "DRM Konferenz in Berlin" dieses Jahres.

... link (0 comments) ... comment

Sonntag, 8. Mai 2005

Anwendungsaspekte der Kryptographie

Joachim.Wurm.uni-linz, 23:16h

Ich vertrete die Sichtweise, dass hier keine allg. Regelung gefunden werden kann.

Ein augenscheinliches Beispiel für die Sinnhaftigkeit von Verschlüsselung ist zB. die Möglichkeit Know-how zu bewahren, welches vor allem in der Ökonomie von großer Bedeutung ist.

(vgl. hiezu Die Kryptografiedebatte )

Auf der anderen Seite können klarerweise sämtliche Fälle aufgezählt werden, in denen Kryptographie negative Wirkungen hatte und man braucht in der heutigen Zeit nur das Stichwort "Terrorismus" heranziehen und die Gefahren sind jedem augenscheinlich.

Somit ist vermutlich jeder Fall zu überprüfen ob man hier von offizieller Seite eine Eingreifmöglichkeit verlangen soll. Die Schwierigkeit hiebei ist jedoch, dass ja auch die scheinbar know-how-beschützende Firma in Wahrheit ein Deckmantel für Illegales ist!

Mit Sicherheit wird diese Frage auch immer wieder neu zu hinterfragen sein, da ja stets besser Technologiern entstehen werden, die zur Verschlüsselung dienen, andererseits aber auch die "Codeknacker" nicht schalfen werden!

Ein augenscheinliches Beispiel für die Sinnhaftigkeit von Verschlüsselung ist zB. die Möglichkeit Know-how zu bewahren, welches vor allem in der Ökonomie von großer Bedeutung ist.

(vgl. hiezu Die Kryptografiedebatte )

Auf der anderen Seite können klarerweise sämtliche Fälle aufgezählt werden, in denen Kryptographie negative Wirkungen hatte und man braucht in der heutigen Zeit nur das Stichwort "Terrorismus" heranziehen und die Gefahren sind jedem augenscheinlich.

Somit ist vermutlich jeder Fall zu überprüfen ob man hier von offizieller Seite eine Eingreifmöglichkeit verlangen soll. Die Schwierigkeit hiebei ist jedoch, dass ja auch die scheinbar know-how-beschützende Firma in Wahrheit ein Deckmantel für Illegales ist!

Mit Sicherheit wird diese Frage auch immer wieder neu zu hinterfragen sein, da ja stets besser Technologiern entstehen werden, die zur Verschlüsselung dienen, andererseits aber auch die "Codeknacker" nicht schalfen werden!

... link (7 comments) ... comment

... older stories

Online for 7392 days

Last update: 2005.06.26, 23:09

Last update: 2005.06.26, 23:09

status

You're not logged in ... login

menu

search

calendar

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

recent updates

Netzwerktools einsetzen

Ping... Ich darf mich hier an die Definition von de.wikipedia.org...

Ping... Ich darf mich hier an die Definition von de.wikipedia.org...

by Joachim.Wurm.uni-linz (2005.06.26, 23:09)

DRM (digital right management)

Ich habe mich auf Grund der bereits vermehrt hier vertretenen...

Ich habe mich auf Grund der bereits vermehrt hier vertretenen...

by Joachim.Wurm.uni-linz (2005.06.14, 22:50)

Kryptographie: Gesellschaftliche...

Ich kann mich den obigen Meinungen anschliessen, jedoch...

Ich kann mich den obigen Meinungen anschliessen, jedoch...

by nikolaus.huber.uni-linz (2005.05.11, 01:13)

Natürlich ist es...

Natürlich ist es klar, dass keine allgemeine Regelung...

Natürlich ist es klar, dass keine allgemeine Regelung...

by stefan.höpoltseder.uni-linz (2005.05.10, 20:25)

Anwendungsaspekte der...

Ich stimme dem Statement bzw. der Aussage meines Studienkollegen...

Ich stimme dem Statement bzw. der Aussage meines Studienkollegen...

by Michael.Wüscht.uni-Linz (2005.05.10, 19:25)