Donnerstag, 14. Juni 2007

Portscan

yiting sun.Uni-Linz, 08:20h

Ergebnis: traceroute to www.orf.at

(von UTA Traceroute / 21:20 / 10.Juni.2007(So))

1 fwsrv1.ces.uta.at (213.90.2.2)

0.838 ms 0.187ms 0.181 ms

2 213.90.1.20 (213.90.1.20)

0.559 ms 0.392 ms 0.446 ms

3 wat1-15-21.net.uta.at (62.218.15.21)

0.445 ms 0.382 ms 0.443 ms

4 c76wmode1-tengigE4-1.net.uta.at(212.152.192.206)

0.691 ms 0.629 ms 0.565 ms

5 vie3-core.gigabiteth1-0.swip.net (130.244.205.57)

0.847 ms * *

6 shu1-core.pos2-0.swip.net (130.244.205.50)

1.240 ms 1.017 ms *

7 cvix2.apa.at (193.203.0.15)

1.142 ms 0.950 ms 1.183 ms

8 cinter3-gig0-3.apa.net (194.158.154.249)

1.502 ms 1.833 ms 1.479 ms

9 c65-rz1-1.apa.net (194.158.138.8)

1.871 ms 1.956 ms 1.966 ms

10 www.orf.at (194.232.104.21)

2.865 ms !<10> 1.954 ms !<10> 1.859 ms !<10>

Ergebnis: traceroute to www.orf.at

(von UTA Traceroute / 08:08 / 14.Juni.2007(Do))

1 fwsrv1.ces.uta.at (213.90.2.2)

0.604 ms 0.265 ms 0.168 ms

2 213.90.1.20 (213.90.1.20)

0.559 ms 0.473 ms 0.434 ms

3 wat1-15-21.net.uta.at (62.218.15.21)

0.531 ms 0.467 ms 0.439 ms

4 c76wmode1-tengigE4-1.net.uta.at (212.152.192.206)

0.732 ms 0.709 ms 0.582 ms

5 * vie3-core.gigabiteth1-0.swip.net (130.244.205.57)

0.846 ms *

6 shu1-core.pos2-0.swip.net (130.244.205.50)

1.379 ms 1.201 ms 1.083 ms

7 cvix2.apa.at (193.203.0.15)

1.363 ms 1.403 ms 1.118 ms

8 cinter3-gig0-3.apa.net (194.158.154.249)

1.197 ms 1.377 ms 1.483 ms

9 c65-rz2-2.apa.net (194.158.138.11)

2.734 ms 2.214 ms 2.591 ms

10 www.orf.at (194.232.104.26)

1.734 ms !<10> 2.621 ms !<10> 1.841 ms !<10>

Es verfolgt die Ziel Adresse von fwsrv1.ces.uta.at nach. Es send insgesamt 3 Packeten, und die erst Antwort in 0.604 millisecond bekommt, die zweite in 0.265 millisecond bekommen, die dritte in 0.168 millisecond bekommen.

Der Scan erreicht nicht gerade an www.orf.at, sondern durch viele andere Servierer. Nach 10 Schritt, bekommt es endlich die address der orf, die [194.232.104.26] ist.

Wie fuer den Unterschied zwischen Wochentags und Wochenende, finde ich es nicht gross ist. Die Anzahl der Schritten sind gleich. Es gibt nur einen Unterschied in Schritt 9. Am Wochenende geht durch c65-rz1-1.apa.net, am Wochentag geht aber c65-rz2-2.apa.net. Und es dauert am Wochentag ein bisschen langer Zeit als am Wochenende.

Ich habe die ping und tracert am 10 und 14.Juni.2007 auch getestet. Die Ergebnisse sind fast gleich: [194.232.104.21].

Weil die www.orf.at an die ping und tracert geschuetzt, kann sie nicht die Adresse der ORF erreichen.

Aber kann man durch ping und tracert zu andere Adresse erreichen. zB. www.jku.at.

Ich zeige mich die Ergebnisse der Ping zu www.orf.at und www.jku.at.

zu www.orf.at

Ping www.orf.at [194.232.104.21] with 32 bytes of data:

Reply from 194.232.104.21: Destination host unreachable.

Reply from 194.232.104.21: Destination host unreachable.

Reply from 194.232.104.21: Destination host unreachable.

Reply from 194.232.104.21: Destination host unreachable.

Ping statistics for 194.232.104.21:

packets: Send =4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0 ms, Maximum = 0 ms, Average = 0 ms

zu www.jku.at

Ping www.uni-linz.ac.at [140.78.3.23] with 32 bytes of data:

Reply from 140.78.3.23: bytes=32 time= 1ms TTL=126

Reply from 140.78.3.23: bytes=32 time= 1ms TTL=126

Reply from 140.78.3.23: bytes=32 time= 1ms TTL=126

Reply from 140.78.3.23: bytes=32 time= 1ms TTL=126

Ping statistics for 140.78.3.23:

packets: Send =4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 1 ms, Maximum = 1ms, Average = 1 ms

Tracert verfolgt die Adresse von meinen Adresse nach, und es findet die Ziel Adresse durch 7 Schritten. Aber er kann nicht es erreichen wegen des Schutz.

Die Ergebnisse der Tracert am 10.Juni.2007 ist:

Tracing route to www.orf.at [194.232.104.27]

over a maximum of 30 hops:

1. 15ms 17ms 12ms JKURTL01.EDVZ.Uni-Linz.AC.AT [193.177.8.29]

2. 5ms 8ms 10ms Linz.ACO.net [193.177.22.25]

3. 11ms 15ms 17ms Wien21.ACO.net [193.177.12.193]

4. 14ms 8ms 11ms cvix2.apa.at [193.203.0.15]

5. 19ms 21ms 23ms cinter3-gig0-3.apa.net [194.158.154.249]

6. 22ms 21ms 17ms c65-rz1-2.apa.net [194.158.138.9]

7. www.orf.at [194.232.104.27] reports: Destination host unreachable

Trace complete.

(von UTA Traceroute / 21:20 / 10.Juni.2007(So))

1 fwsrv1.ces.uta.at (213.90.2.2)

0.838 ms 0.187ms 0.181 ms

2 213.90.1.20 (213.90.1.20)

0.559 ms 0.392 ms 0.446 ms

3 wat1-15-21.net.uta.at (62.218.15.21)

0.445 ms 0.382 ms 0.443 ms

4 c76wmode1-tengigE4-1.net.uta.at(212.152.192.206)

0.691 ms 0.629 ms 0.565 ms

5 vie3-core.gigabiteth1-0.swip.net (130.244.205.57)

0.847 ms * *

6 shu1-core.pos2-0.swip.net (130.244.205.50)

1.240 ms 1.017 ms *

7 cvix2.apa.at (193.203.0.15)

1.142 ms 0.950 ms 1.183 ms

8 cinter3-gig0-3.apa.net (194.158.154.249)

1.502 ms 1.833 ms 1.479 ms

9 c65-rz1-1.apa.net (194.158.138.8)

1.871 ms 1.956 ms 1.966 ms

10 www.orf.at (194.232.104.21)

2.865 ms !<10> 1.954 ms !<10> 1.859 ms !<10>

Ergebnis: traceroute to www.orf.at

(von UTA Traceroute / 08:08 / 14.Juni.2007(Do))

1 fwsrv1.ces.uta.at (213.90.2.2)

0.604 ms 0.265 ms 0.168 ms

2 213.90.1.20 (213.90.1.20)

0.559 ms 0.473 ms 0.434 ms

3 wat1-15-21.net.uta.at (62.218.15.21)

0.531 ms 0.467 ms 0.439 ms

4 c76wmode1-tengigE4-1.net.uta.at (212.152.192.206)

0.732 ms 0.709 ms 0.582 ms

5 * vie3-core.gigabiteth1-0.swip.net (130.244.205.57)

0.846 ms *

6 shu1-core.pos2-0.swip.net (130.244.205.50)

1.379 ms 1.201 ms 1.083 ms

7 cvix2.apa.at (193.203.0.15)

1.363 ms 1.403 ms 1.118 ms

8 cinter3-gig0-3.apa.net (194.158.154.249)

1.197 ms 1.377 ms 1.483 ms

9 c65-rz2-2.apa.net (194.158.138.11)

2.734 ms 2.214 ms 2.591 ms

10 www.orf.at (194.232.104.26)

1.734 ms !<10> 2.621 ms !<10> 1.841 ms !<10>

Es verfolgt die Ziel Adresse von fwsrv1.ces.uta.at nach. Es send insgesamt 3 Packeten, und die erst Antwort in 0.604 millisecond bekommt, die zweite in 0.265 millisecond bekommen, die dritte in 0.168 millisecond bekommen.

Der Scan erreicht nicht gerade an www.orf.at, sondern durch viele andere Servierer. Nach 10 Schritt, bekommt es endlich die address der orf, die [194.232.104.26] ist.

Wie fuer den Unterschied zwischen Wochentags und Wochenende, finde ich es nicht gross ist. Die Anzahl der Schritten sind gleich. Es gibt nur einen Unterschied in Schritt 9. Am Wochenende geht durch c65-rz1-1.apa.net, am Wochentag geht aber c65-rz2-2.apa.net. Und es dauert am Wochentag ein bisschen langer Zeit als am Wochenende.

Ich habe die ping und tracert am 10 und 14.Juni.2007 auch getestet. Die Ergebnisse sind fast gleich: [194.232.104.21].

Weil die www.orf.at an die ping und tracert geschuetzt, kann sie nicht die Adresse der ORF erreichen.

Aber kann man durch ping und tracert zu andere Adresse erreichen. zB. www.jku.at.

Ich zeige mich die Ergebnisse der Ping zu www.orf.at und www.jku.at.

zu www.orf.at

Ping www.orf.at [194.232.104.21] with 32 bytes of data:

Reply from 194.232.104.21: Destination host unreachable.

Reply from 194.232.104.21: Destination host unreachable.

Reply from 194.232.104.21: Destination host unreachable.

Reply from 194.232.104.21: Destination host unreachable.

Ping statistics for 194.232.104.21:

packets: Send =4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0 ms, Maximum = 0 ms, Average = 0 ms

zu www.jku.at

Ping www.uni-linz.ac.at [140.78.3.23] with 32 bytes of data:

Reply from 140.78.3.23: bytes=32 time= 1ms TTL=126

Reply from 140.78.3.23: bytes=32 time= 1ms TTL=126

Reply from 140.78.3.23: bytes=32 time= 1ms TTL=126

Reply from 140.78.3.23: bytes=32 time= 1ms TTL=126

Ping statistics for 140.78.3.23:

packets: Send =4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 1 ms, Maximum = 1ms, Average = 1 ms

Tracert verfolgt die Adresse von meinen Adresse nach, und es findet die Ziel Adresse durch 7 Schritten. Aber er kann nicht es erreichen wegen des Schutz.

Die Ergebnisse der Tracert am 10.Juni.2007 ist:

Tracing route to www.orf.at [194.232.104.27]

over a maximum of 30 hops:

1. 15ms 17ms 12ms JKURTL01.EDVZ.Uni-Linz.AC.AT [193.177.8.29]

2. 5ms 8ms 10ms Linz.ACO.net [193.177.22.25]

3. 11ms 15ms 17ms Wien21.ACO.net [193.177.12.193]

4. 14ms 8ms 11ms cvix2.apa.at [193.203.0.15]

5. 19ms 21ms 23ms cinter3-gig0-3.apa.net [194.158.154.249]

6. 22ms 21ms 17ms c65-rz1-2.apa.net [194.158.138.9]

7. www.orf.at [194.232.104.27] reports: Destination host unreachable

Trace complete.

... link (0 comments) ... comment

Dienstag, 22. Mai 2007

Die Steganographie

yiting sun.Uni-Linz, 14:40h

Die Steganographie bzw. -grafie ist die Kunst oder Wissenschaft der verborgenen Speicherung oder Übermittlung von Informationen.

Das Wort „Steganografie“ kommt aus dem Altgriechischen heißt „ verdeckt schreiben“.

Steganografie wird oft definiert als „die Kunst und Wissenschaft der Kommunikation auf eine Weise, welche die Existenz der Nachricht verbirgt“.(http://de.wikipedia.org/wiki/Steganografie) Der Sender (Der Designer des Kode) hat seine Information geschickt, und Empfänger hat doch alles gesehen. Aber es ist unmöglich zu verstanden, nur wenn die Schlüssel der übermittelung finden.

Es schaut wie als eines normale Dokument oder Foto. Aber das ist nur „cover“ Information. Der Empfänger können durch besonders Methode die echte Information übermitteln . Damit kann er die „Stegotext“ erreichen. Einfache Regel zum Verstecken von Nachrichten in Texten basieren darauf, Buchstaben an einer verabredeten Position eines jeden Wortes (Absatzes etc.) zu verstecken bzw. interpretieren oder auf der Zahl der Leerstellen beim Blocksatz einer Nichtproportionalschrift. (http://www.tcp-ip-info.de/security/steganographie.htm)

Eines Buch, “Da Vinci code“, zeiget sich den Charme der Steganographie.

Zu Beispiel, wenn der Großvater ermordet war, hat er eines Gedicht seine Enkeltochter geschrieben. Aber es schaute nie Beziehungen über dem Mord. Damit kann niemand es verstanden. Seine Tochter hat die Lösung endlich gefunden, dass die Orderung der allen Buchstaben. Sie hat sie mit anderer Methode geordet, dann hat die sinnvolle Meinung aufgetreten.

Modern Technik der Steganographie

Je großer der „Covertext“ als „Stegotext“, je einfacher den hinter zu verstecken. Heute verwendet man die digital Fotos in Internet und meiste Medien. Aufgrund der großen daten, ist es sehr normal die information zu verstecken.

Zu Beispiel jeder Bitmap es gibt drei Farben in einem Pixel. Und jede Farbe kann durch 8-Bit-lange Zahlen zeichnen. (zB. 11111110 bedeutet „Blau“). Es ist einfach in der Zahlen ander Infomation verbergen, die nicht die Farbe bezogen ist . Das folgende Foto zeigen wir wie die Infomation ins digital Foto verstecken.

Foto mit verstecktem, original

Foto mit verstecktem, recovered (Schlüssel: Wenn 3 auf jeden 8-bit-lange Zahlen der Farbe durch bestimmt Logik rechnen, dann verstärkt wieder Helligkeit 85mal darunter)

( http://zh.wikipedia.org/wiki/%E9%9A%90%E5%86%99%E6%9C%AF)

Art der Steganographie:

1. Technische Steganografie:

- Frequenzbänder: verwenden an der Luftschnittstelle der (sogenanntes Frequency-Hopping)

- Invertieren: verwenden an Digitalfunk ein Sprachinhalts- Abhören.

- Mikrofilm: die aus älteren Krimis bekannt, wobei teilweise auf der Größe eines Schreibmaschinenpunktes eine A4-Seite versteckt werden kann.

2. Computergestützte Steganografie:

- Modifikation einer Audio-Datei

- Modifikation einer Bilddatei

3. Linguistische Steganografie:

- Semagramm

- Open Code

a) Maskierte Geheimschrift

b) Getarnte Geheimschriften

http://de.wikipedia.org/wiki/Steganografie

Quellen:

http://de.wikipedia.org/wiki/Steganografie 17.Mai.2007

http://www.tcp-ip-info.de/security/steganographie.htm 22.Mai.2007

http://os.inf.tu-dresden.de/~westfeld/publikationen/it-sicherheit97.pdf 21.Mai.2007

http://zh.wikipedia.org/wiki/%E9%9A%90%E5%86%99%E6%9C%AF 17.Mai.2007

Das Wort „Steganografie“ kommt aus dem Altgriechischen heißt „ verdeckt schreiben“.

Steganografie wird oft definiert als „die Kunst und Wissenschaft der Kommunikation auf eine Weise, welche die Existenz der Nachricht verbirgt“.(http://de.wikipedia.org/wiki/Steganografie) Der Sender (Der Designer des Kode) hat seine Information geschickt, und Empfänger hat doch alles gesehen. Aber es ist unmöglich zu verstanden, nur wenn die Schlüssel der übermittelung finden.

Es schaut wie als eines normale Dokument oder Foto. Aber das ist nur „cover“ Information. Der Empfänger können durch besonders Methode die echte Information übermitteln . Damit kann er die „Stegotext“ erreichen. Einfache Regel zum Verstecken von Nachrichten in Texten basieren darauf, Buchstaben an einer verabredeten Position eines jeden Wortes (Absatzes etc.) zu verstecken bzw. interpretieren oder auf der Zahl der Leerstellen beim Blocksatz einer Nichtproportionalschrift. (http://www.tcp-ip-info.de/security/steganographie.htm)

Eines Buch, “Da Vinci code“, zeiget sich den Charme der Steganographie.

Zu Beispiel, wenn der Großvater ermordet war, hat er eines Gedicht seine Enkeltochter geschrieben. Aber es schaute nie Beziehungen über dem Mord. Damit kann niemand es verstanden. Seine Tochter hat die Lösung endlich gefunden, dass die Orderung der allen Buchstaben. Sie hat sie mit anderer Methode geordet, dann hat die sinnvolle Meinung aufgetreten.

Modern Technik der Steganographie

Je großer der „Covertext“ als „Stegotext“, je einfacher den hinter zu verstecken. Heute verwendet man die digital Fotos in Internet und meiste Medien. Aufgrund der großen daten, ist es sehr normal die information zu verstecken.

Zu Beispiel jeder Bitmap es gibt drei Farben in einem Pixel. Und jede Farbe kann durch 8-Bit-lange Zahlen zeichnen. (zB. 11111110 bedeutet „Blau“). Es ist einfach in der Zahlen ander Infomation verbergen, die nicht die Farbe bezogen ist . Das folgende Foto zeigen wir wie die Infomation ins digital Foto verstecken.

Foto mit verstecktem, original

Foto mit verstecktem, recovered (Schlüssel: Wenn 3 auf jeden 8-bit-lange Zahlen der Farbe durch bestimmt Logik rechnen, dann verstärkt wieder Helligkeit 85mal darunter)

( http://zh.wikipedia.org/wiki/%E9%9A%90%E5%86%99%E6%9C%AF)

Art der Steganographie:

1. Technische Steganografie:

- Frequenzbänder: verwenden an der Luftschnittstelle der (sogenanntes Frequency-Hopping)

- Invertieren: verwenden an Digitalfunk ein Sprachinhalts- Abhören.

- Mikrofilm: die aus älteren Krimis bekannt, wobei teilweise auf der Größe eines Schreibmaschinenpunktes eine A4-Seite versteckt werden kann.

2. Computergestützte Steganografie:

- Modifikation einer Audio-Datei

- Modifikation einer Bilddatei

3. Linguistische Steganografie:

- Semagramm

- Open Code

a) Maskierte Geheimschrift

b) Getarnte Geheimschriften

http://de.wikipedia.org/wiki/Steganografie

Quellen:

http://de.wikipedia.org/wiki/Steganografie 17.Mai.2007

http://www.tcp-ip-info.de/security/steganographie.htm 22.Mai.2007

http://os.inf.tu-dresden.de/~westfeld/publikationen/it-sicherheit97.pdf 21.Mai.2007

http://zh.wikipedia.org/wiki/%E9%9A%90%E5%86%99%E6%9C%AF 17.Mai.2007

... link (0 comments) ... comment

Sonntag, 18. März 2007

Kryptografie

yiting sun.Uni-Linz, 21:26h

Kryptografie ist im ursprünglichen Sinne die Wissenschaft der Verschlüsselung von Informationen. Heutzutage beschäftigt sie sich allgemein mit dem Schutz von Daten durch deren Transformation, in der Regel unter Einbeziehung von geheimen Schlüsseln.

Im Unterschied zur Steganographie befasst sich die Kryptografie nicht mit der Verschleierung einer Kommunikation oder dem Verbergen von Informationen in anderen Daten. Die Sicherheit der Steganographie beruht darauf, dass ein Dritter ihre Verwendung nicht bemerkt oder, wenn er davon weiß, er den unverschlüsselten Inhalt nicht erkennen kann. ZB. Wasserzeichen wird ins Bild addiert. (http://de.wikipedia.org/wiki/Kryptografie”>http://de.wikipedia.org/wiki/Kryptografie)

Methoden der Kryptografie

1. Klassischen Methoden

Transposition:

Die Buchstaben der Botschaft werden einfach anders angeordnet. Beispiel: Gartenzaunmethode oder Skytale.

Substitution:

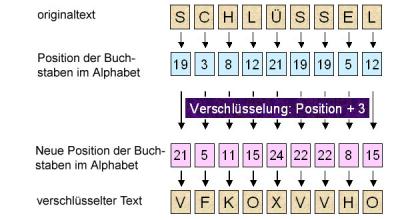

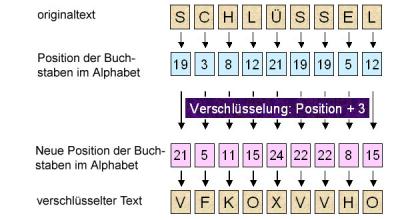

Die Buchstaben der Botschaft werden durch jeweils einen anderen Buchstaben oder ein Symbol ersetzt; siehe Monoalphabetische Substitution und Polyalphabetische. Ein einfach Beispiel:

(Dr.Reinhard Lieb)

2. Modernen Methoden

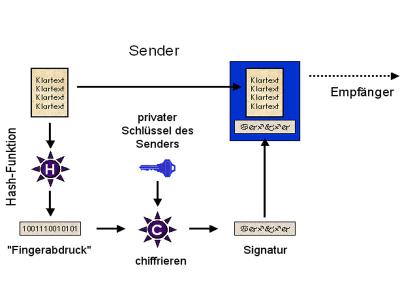

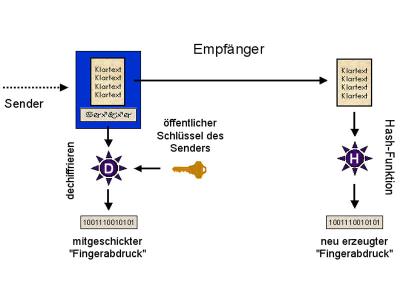

Computern arbeiten moderne kryptografische Verfahren mit den einzelnen Bits der Daten, ZB Hash-Funktionen, die zu einer Eingabe aus einer üblicherweise großen Quellmenge eine Ausgabe aus einer im Allgemeinen kleineren Zielmenge erzeugt. Diese Hash-Werte bzw. Streuwerte sind meist skalare Werte aus einer Teilmenge der natürlichen Zahlen. Es kann als Fingerprint bezeichnet. Sie sind eher ad-hoc-Konstruktionen auf Basis von Bit-Verknüpfungen.

Ein typisch Beispiel:

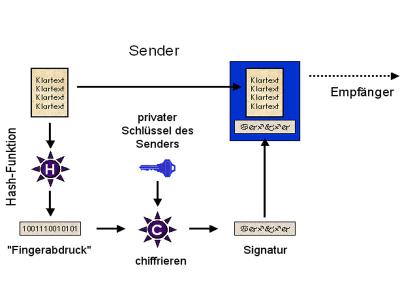

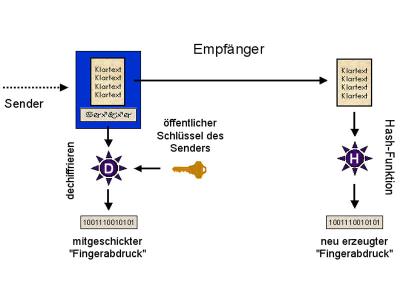

Digitale Signatur

Eine digitale Signatur ist ein mit einem privaten Signaturschlüssel erzeugtes Siegel zu digitalen Daten, das mit Hilfe eines zugehörigen öffentlichen Schlüssels, der mit einem Schlüsselzertifikat einer Zertifizierungsstelle versehen ist, den Inhaber des Signaturschlüssels und die Unverfälschtheit der Daten erkennen lässt.

(Dr. Reinhard Lieb)

Im Unterschied zur Steganographie befasst sich die Kryptografie nicht mit der Verschleierung einer Kommunikation oder dem Verbergen von Informationen in anderen Daten. Die Sicherheit der Steganographie beruht darauf, dass ein Dritter ihre Verwendung nicht bemerkt oder, wenn er davon weiß, er den unverschlüsselten Inhalt nicht erkennen kann. ZB. Wasserzeichen wird ins Bild addiert. (http://de.wikipedia.org/wiki/Kryptografie”>http://de.wikipedia.org/wiki/Kryptografie)

Methoden der Kryptografie

1. Klassischen Methoden

Transposition:

Die Buchstaben der Botschaft werden einfach anders angeordnet. Beispiel: Gartenzaunmethode oder Skytale.

Substitution:

Die Buchstaben der Botschaft werden durch jeweils einen anderen Buchstaben oder ein Symbol ersetzt; siehe Monoalphabetische Substitution und Polyalphabetische. Ein einfach Beispiel:

(Dr.Reinhard Lieb)

2. Modernen Methoden

Computern arbeiten moderne kryptografische Verfahren mit den einzelnen Bits der Daten, ZB Hash-Funktionen, die zu einer Eingabe aus einer üblicherweise großen Quellmenge eine Ausgabe aus einer im Allgemeinen kleineren Zielmenge erzeugt. Diese Hash-Werte bzw. Streuwerte sind meist skalare Werte aus einer Teilmenge der natürlichen Zahlen. Es kann als Fingerprint bezeichnet. Sie sind eher ad-hoc-Konstruktionen auf Basis von Bit-Verknüpfungen.

Ein typisch Beispiel:

Digitale Signatur

Eine digitale Signatur ist ein mit einem privaten Signaturschlüssel erzeugtes Siegel zu digitalen Daten, das mit Hilfe eines zugehörigen öffentlichen Schlüssels, der mit einem Schlüsselzertifikat einer Zertifizierungsstelle versehen ist, den Inhaber des Signaturschlüssels und die Unverfälschtheit der Daten erkennen lässt.

(Dr. Reinhard Lieb)

... link (0 comments) ... comment

... older stories

Online for 6811 days

Last update: 2007.06.14, 14:50

Last update: 2007.06.14, 14:50

status

You're not logged in ... login

menu

search

calendar

Juni 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

||||||

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||

recent updates

Portscan

Ergebnis: traceroute to www.orf.at (von UTA Traceroute...

Ergebnis: traceroute to www.orf.at (von UTA Traceroute...

by yiting sun.Uni-Linz (2007.06.14, 14:50)

Die Steganographie

Die Steganographie bzw. -grafie ist die Kunst oder...

Die Steganographie bzw. -grafie ist die Kunst oder...

by yiting sun.Uni-Linz (2007.06.14, 13:03)

Kryptografie

Kryptografie ist im ursprünglichen Sinne die Wissenschaft...

Kryptografie ist im ursprünglichen Sinne die Wissenschaft...

by yiting sun.Uni-Linz (2007.03.18, 22:59)

Zeichensalat ade! Das...

Wer hat sich nicht schonmal gewundert, wenn er von...

Wer hat sich nicht schonmal gewundert, wenn er von...

by yiting sun.Uni-Linz (2007.03.18, 17:14)