Freitag, 24. Juni 2005

Ping, Tracert und Portscan

markus.hoheneck.uni-linz, 14:34h

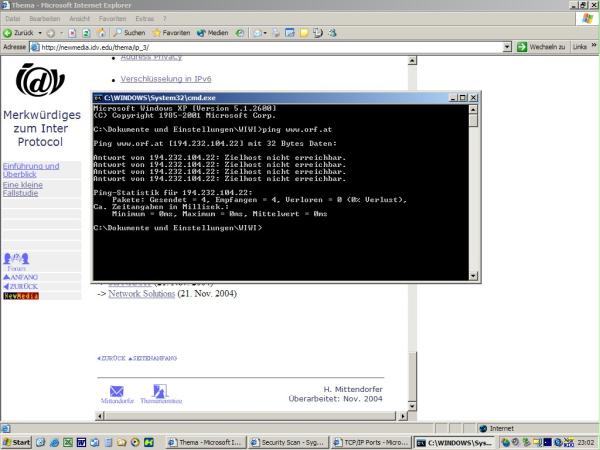

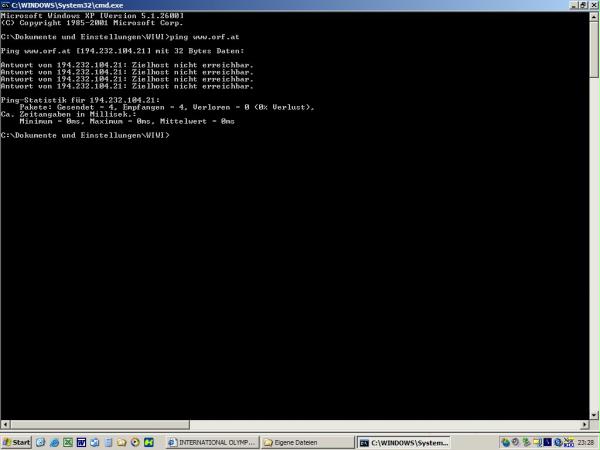

Der Ping überprüft die Erreichbarkeit eines Hosts. Wenn, wie in meinem Beispiel angeführt der Host oder das Network unrechable ist, bedeutet dies entweder das der Host wirklich nicht erreichbar ist.

Es kann aber ebenfalls sein das der Host so eingestellt ist das er die Datenpakete ignoriert.

(http://de.wikipedia.org/wiki/Ping_%28Daten%C3%BCbertragung%29)

Wenn der Host erreichbar ist, gibt der Ping ebenfalls die Zeit die die Datenmenge von meinem Rechner zum Host und wieder zurück benötigt, an. (Eigene Mitschrift vom Kurs)

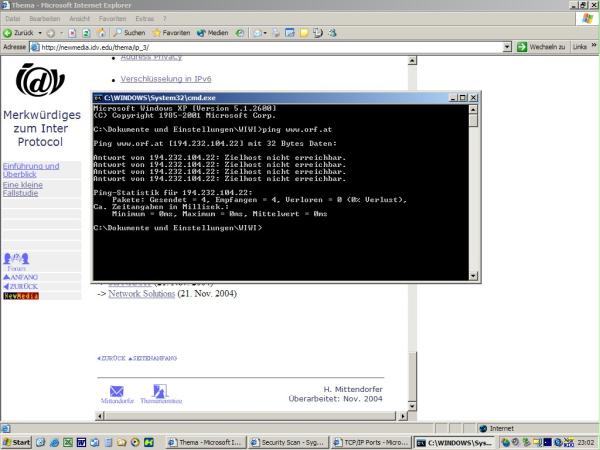

Scrennshot von Ping am Wochentag

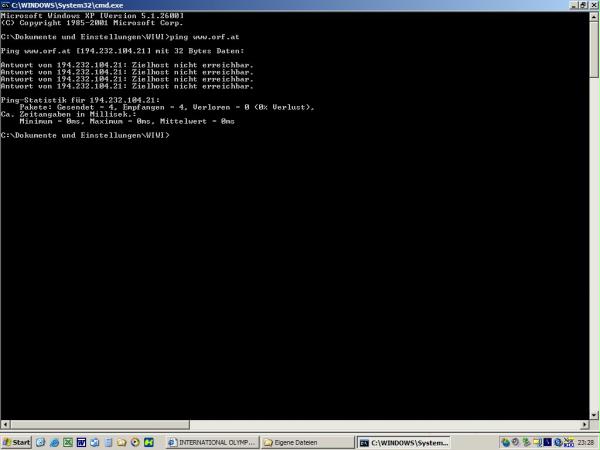

Scrennshot von Ping am Wochenende

Wie in diesem Beispiel ersichtlich ist, ist der Zielhost nicht erreichbar. Entweder weil der Zielhost nicht erreichbar ist, oder weil er die Datenpakeete ignoriert.

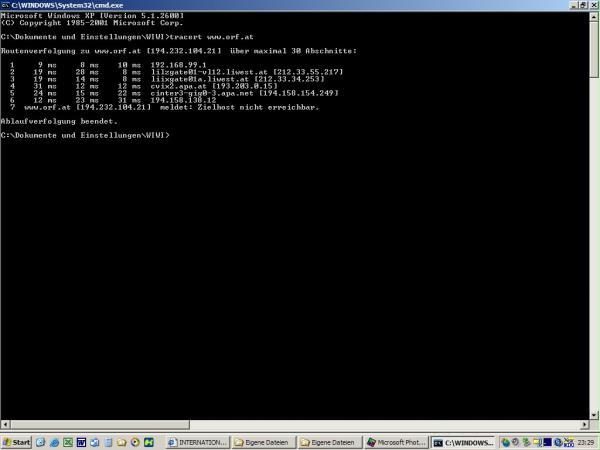

Tracert

Beim Befehl Tracert werden alle Routen die die Daten durchlaufen angepingt und die Zeit angegeben. (Eigene Mitschrift vom Kurs)

Wie eine Kollegin bereits erwähnte hatte wird wenn tracert fehlschlägt ermittelt bei welchem Router die Verbindung verlangsamt oder fehlgeschlagen ist. (/0156410/)

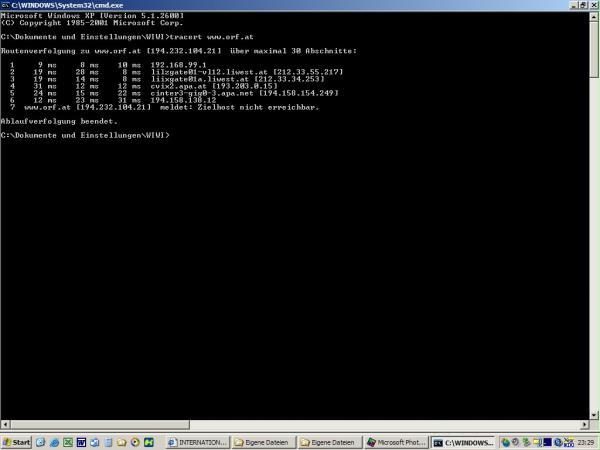

Scrennshot von Tracert

Das Datenpaket geht über meinen Liwest Server. Danach erreicht das Datenpaket das lokale Netzwerk der APA und zum schließlich erreicht es den Zielrechner des ORF. Hier wird ebenfalls genauso wie beim Ping Beispiel angezeigt, dass der Zeilhost nicht erreichbar ist.

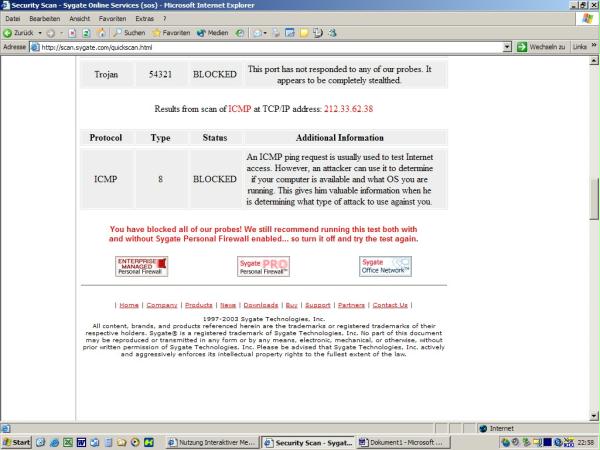

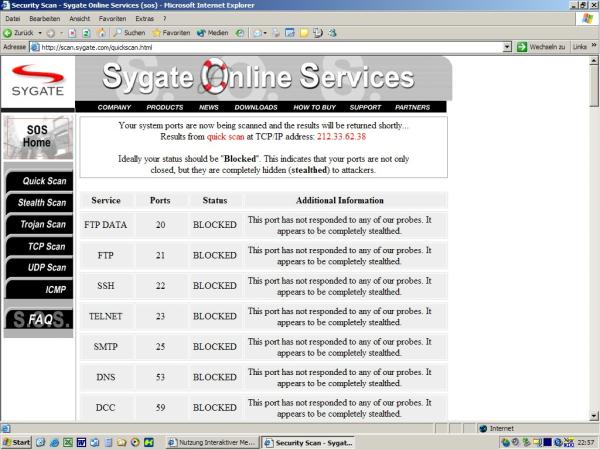

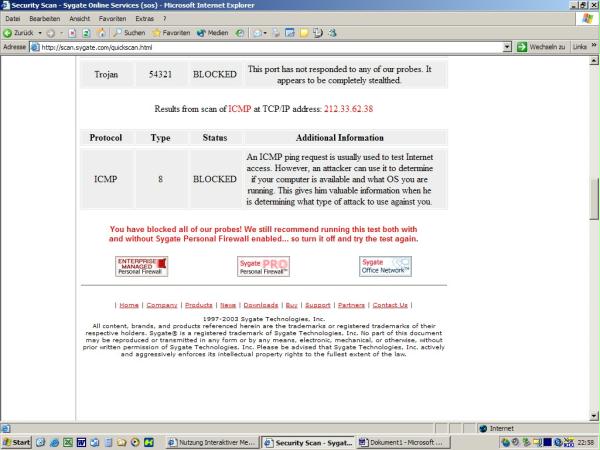

Portscan

Mittels Portscan kann festgestellt werden, ob eine Anwendung am Server läuft oder nicht läuft. (Eigene Mitschrift vom Kurs)

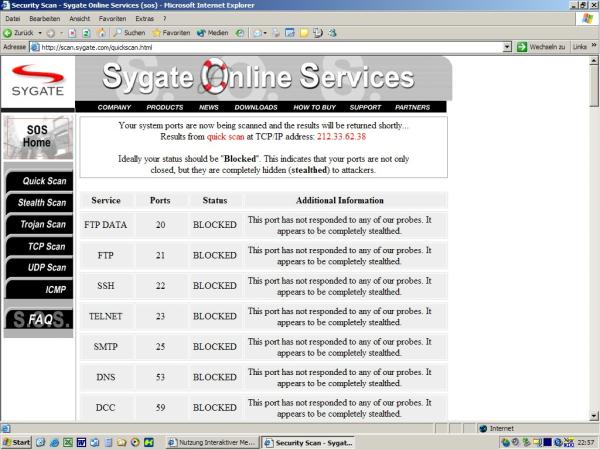

Einige Screenshots von Portscan

Anhand des Ergebnisses kann festgestellt werden, dass mein Computer optimal gegen feindliche Virenattacken geschützt ist (Ports sind gesschlossen).

Es kann aber ebenfalls sein das der Host so eingestellt ist das er die Datenpakete ignoriert.

(http://de.wikipedia.org/wiki/Ping_%28Daten%C3%BCbertragung%29)

Wenn der Host erreichbar ist, gibt der Ping ebenfalls die Zeit die die Datenmenge von meinem Rechner zum Host und wieder zurück benötigt, an. (Eigene Mitschrift vom Kurs)

Scrennshot von Ping am Wochentag

Scrennshot von Ping am Wochenende

Wie in diesem Beispiel ersichtlich ist, ist der Zielhost nicht erreichbar. Entweder weil der Zielhost nicht erreichbar ist, oder weil er die Datenpakeete ignoriert.

Tracert

Beim Befehl Tracert werden alle Routen die die Daten durchlaufen angepingt und die Zeit angegeben. (Eigene Mitschrift vom Kurs)

Wie eine Kollegin bereits erwähnte hatte wird wenn tracert fehlschlägt ermittelt bei welchem Router die Verbindung verlangsamt oder fehlgeschlagen ist. (/0156410/)

Scrennshot von Tracert

Das Datenpaket geht über meinen Liwest Server. Danach erreicht das Datenpaket das lokale Netzwerk der APA und zum schließlich erreicht es den Zielrechner des ORF. Hier wird ebenfalls genauso wie beim Ping Beispiel angezeigt, dass der Zeilhost nicht erreichbar ist.

Portscan

Mittels Portscan kann festgestellt werden, ob eine Anwendung am Server läuft oder nicht läuft. (Eigene Mitschrift vom Kurs)

Einige Screenshots von Portscan

Anhand des Ergebnisses kann festgestellt werden, dass mein Computer optimal gegen feindliche Virenattacken geschützt ist (Ports sind gesschlossen).

... link (0 comments) ... comment

Dienstag, 14. Juni 2005

Digital Rights Management

markus.hoheneck.uni-linz, 12:50h

Grundüberlegung des Digital Rights Managements ist es, das gekaufte Medienprodukte nicht beliebig vervielfältigt werden kann. Ich habe nun im Internet recherchiert mit welchen Methoden das Digital Rights Management durchgeführt werden soll

Hier eine geeignete Definiation über Digital Rights Management:"Digital Rights Management promises novel business models for the distribution of and access to all kinds of digital content - from music and movies to text and software - while ensuring that the interests of rights holders are protected."

Eine der vielen Methoden ist hier das Watermarking.. Es geht so gemacht das in die digitalen Bild die Urheber und die eingeräumten Nutzungsrechte enthalten sind. Beim TV kann diese Methode zum Beispiel zur Anwendung kommen. Die digitalen Bilder der Sendung enthalten Informationen ob diese nun von einem Aufnahmegerät aufgezeichnet werden dürfen oder nicht.

Eine weitere Methode ist das „Perceptual Hashing“. Beim Hashing wird es mittels eines Algorithmus ermöglicht Kopien eines bestimmten Medienproduktes zu identifizieren. Perceptual Hashing wird in vornehmlich in sogenannten Tauschbaren (also z.B. Kazaa) verwendet, also dort wo viele Daten ausgetauscht werden.

Beim Fingerprinting werden gekaufte Multimedia Inhalte mit einem Fingerabdruck des Kunden versehen. Somit kann das Medienprodukte eindeutig einem Kunden zugeordnet werden. Wenn nun der Benutzer von Multimedia Stück (z.B. CD) Raubkopien erstellt kann dieser rechtlich verfolgt werden. Da ja auf dem gekauften Stück das vervielfältigt wurde seine Daten enthalten sind.

Eine sehr gungende Seite ist jene von Bettina Waltenberger. In ihrem Weblog definiert sie sehr ausführlich was Digital Rights Managemnt ist. Ebenfalls zeigt sie negative Folgen von Digital Rights Management auf.

Quellen:

http://www.datenschutzzentrum.de/vortraege/050510_hansen-moeller_bsi.htm

http://www.tfh-berlin.de/~godberse/semesterarbeiten/ia2/drm.pdf

http://www.digital-rights-management.de/start.php

/9455311/

Hier eine geeignete Definiation über Digital Rights Management:"Digital Rights Management promises novel business models for the distribution of and access to all kinds of digital content - from music and movies to text and software - while ensuring that the interests of rights holders are protected."

Eine der vielen Methoden ist hier das Watermarking.. Es geht so gemacht das in die digitalen Bild die Urheber und die eingeräumten Nutzungsrechte enthalten sind. Beim TV kann diese Methode zum Beispiel zur Anwendung kommen. Die digitalen Bilder der Sendung enthalten Informationen ob diese nun von einem Aufnahmegerät aufgezeichnet werden dürfen oder nicht.

Eine weitere Methode ist das „Perceptual Hashing“. Beim Hashing wird es mittels eines Algorithmus ermöglicht Kopien eines bestimmten Medienproduktes zu identifizieren. Perceptual Hashing wird in vornehmlich in sogenannten Tauschbaren (also z.B. Kazaa) verwendet, also dort wo viele Daten ausgetauscht werden.

Beim Fingerprinting werden gekaufte Multimedia Inhalte mit einem Fingerabdruck des Kunden versehen. Somit kann das Medienprodukte eindeutig einem Kunden zugeordnet werden. Wenn nun der Benutzer von Multimedia Stück (z.B. CD) Raubkopien erstellt kann dieser rechtlich verfolgt werden. Da ja auf dem gekauften Stück das vervielfältigt wurde seine Daten enthalten sind.

Eine sehr gungende Seite ist jene von Bettina Waltenberger. In ihrem Weblog definiert sie sehr ausführlich was Digital Rights Managemnt ist. Ebenfalls zeigt sie negative Folgen von Digital Rights Management auf.

Quellen:

http://www.datenschutzzentrum.de/vortraege/050510_hansen-moeller_bsi.htm

http://www.tfh-berlin.de/~godberse/semesterarbeiten/ia2/drm.pdf

http://www.digital-rights-management.de/start.php

/9455311/

... link (0 comments) ... comment

Montag, 9. Mai 2005

Anwendungsaspekte der Kryptographie

markus.hoheneck.uni-linz, 18:10h

Eine der Anwendungsmöglichkeiten in der Kryptografie ist die Digitale Signatur.

Mittels einer digitale Signatur kenn die Überprüfung eines Dokumentes durch eventuelle Manipulation durch Dritte erfolgen.

Grundsätzlich kann eine elektronische Signatur für das Versenden einer E-Mail Nachricht genauso eingesetzt werden wie durch die Bestellung von Waren über das World Wide Net.

Der Empfänger kann nie sicher sein ob der Absender tatsächlich derjenige ist für den er sich ausgibt.

Anwendung der digitalen Signatur

Der Sender unterschreibt sein E-Mail oder Dokument mit seinem privaten Schlüssel. Diese „Unterschrift“ wird dem Dokument hinzugefügt. Nun kann der Empfänger mittels dem öffentlichen Schlüssel (der bei der Zerftiefzierungsstelle aufliegt) und dem privaten Schlüssel vergleichen ob der Empfänger derjenige ist unter dem er sich ausgibt.

Begrenzungsbestrebungen in der Kryptografie

Ich teile die Meinung von Herrn Prof. Mittendorfder das aufgrund der „Terrorhysterie“ die Kryptografie ganz verboten wird, oder einen Teil des Schlüssels bei einer öffentlichen Stelle zu hinterlegen ist, um im Bedarfsfall die verschlüsselte Nachricht zu entschlüsseln. Grund für diese Maßnahmen ist das natürlich Terroristen ebenfalls sich über solche verschlüsselten Botschaften sich austauschen.

Noch ein Kommentar zu Evelyn Gasserbauer zum Thema PGP. Herr Prof. Mittendorfer hat ebenfalls in der Einheit erwähnt, dass in den Programmen von PGP befinden sich ebenfalls Unterprogramme enthalten die es dem Geheimdienst CIA ermöglichen jederzeit die verschlüsselten Dokumente zu entschlüsseln.

Links

/0155554/topics/Digitale+Signaturen/

/0255975/

Literaturhinweis:

Steindl, Thomas; Neue Methoden zur Krypotografischen Sicherheit in Offenen Systemen

Mittels einer digitale Signatur kenn die Überprüfung eines Dokumentes durch eventuelle Manipulation durch Dritte erfolgen.

Grundsätzlich kann eine elektronische Signatur für das Versenden einer E-Mail Nachricht genauso eingesetzt werden wie durch die Bestellung von Waren über das World Wide Net.

Der Empfänger kann nie sicher sein ob der Absender tatsächlich derjenige ist für den er sich ausgibt.

Anwendung der digitalen Signatur

Der Sender unterschreibt sein E-Mail oder Dokument mit seinem privaten Schlüssel. Diese „Unterschrift“ wird dem Dokument hinzugefügt. Nun kann der Empfänger mittels dem öffentlichen Schlüssel (der bei der Zerftiefzierungsstelle aufliegt) und dem privaten Schlüssel vergleichen ob der Empfänger derjenige ist unter dem er sich ausgibt.

Begrenzungsbestrebungen in der Kryptografie

Ich teile die Meinung von Herrn Prof. Mittendorfder das aufgrund der „Terrorhysterie“ die Kryptografie ganz verboten wird, oder einen Teil des Schlüssels bei einer öffentlichen Stelle zu hinterlegen ist, um im Bedarfsfall die verschlüsselte Nachricht zu entschlüsseln. Grund für diese Maßnahmen ist das natürlich Terroristen ebenfalls sich über solche verschlüsselten Botschaften sich austauschen.

Noch ein Kommentar zu Evelyn Gasserbauer zum Thema PGP. Herr Prof. Mittendorfer hat ebenfalls in der Einheit erwähnt, dass in den Programmen von PGP befinden sich ebenfalls Unterprogramme enthalten die es dem Geheimdienst CIA ermöglichen jederzeit die verschlüsselten Dokumente zu entschlüsseln.

Links

/0155554/topics/Digitale+Signaturen/

/0255975/

Literaturhinweis:

Steindl, Thomas; Neue Methoden zur Krypotografischen Sicherheit in Offenen Systemen

... link (0 comments) ... comment

... older stories

Online for 7377 days

Last update: 2005.06.26, 23:53

Last update: 2005.06.26, 23:53

status

You're not logged in ... login

menu

search

calendar

Juni 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

||||||

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||

recent updates

Ping, Tracert und Portscan

Der Ping überprüft die Erreichbarkeit eines...

Der Ping überprüft die Erreichbarkeit eines...

by markus.hoheneck.uni-linz (2005.06.26, 23:53)

Digital Rights Management

Grundüberlegung des Digital Rights Managements...

Grundüberlegung des Digital Rights Managements...

by markus.hoheneck.uni-linz (2005.06.14, 15:18)

Anwendungsaspekte der...

Eine der Anwendungsmöglichkeiten in der Kryptografie...

Eine der Anwendungsmöglichkeiten in der Kryptografie...

by markus.hoheneck.uni-linz (2005.05.09, 18:10)

Einsatzaspekte und Vorteile...

Durch den Weblog wird im Internet eine neue Kommunikations-...

Durch den Weblog wird im Internet eine neue Kommunikations-...

by markus.hoheneck.uni-linz (2005.04.21, 22:45)