Freitag, 24. Juni 2005

Ping, Tracert und Portscan

markus.hoheneck.uni-linz, 14:34h

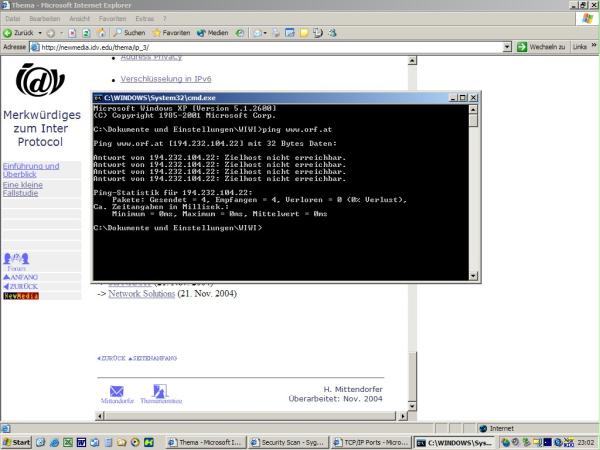

Der Ping überprüft die Erreichbarkeit eines Hosts. Wenn, wie in meinem Beispiel angeführt der Host oder das Network unrechable ist, bedeutet dies entweder das der Host wirklich nicht erreichbar ist.

Es kann aber ebenfalls sein das der Host so eingestellt ist das er die Datenpakete ignoriert.

(http://de.wikipedia.org/wiki/Ping_%28Daten%C3%BCbertragung%29)

Wenn der Host erreichbar ist, gibt der Ping ebenfalls die Zeit die die Datenmenge von meinem Rechner zum Host und wieder zurück benötigt, an. (Eigene Mitschrift vom Kurs)

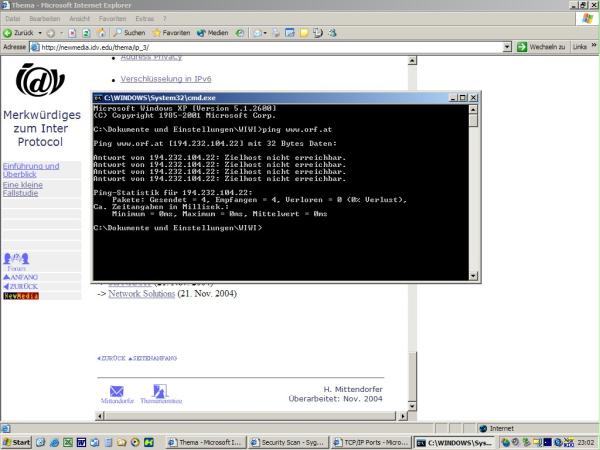

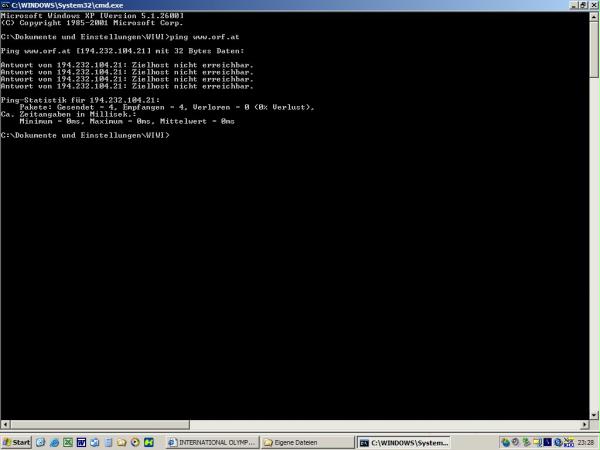

Scrennshot von Ping am Wochentag

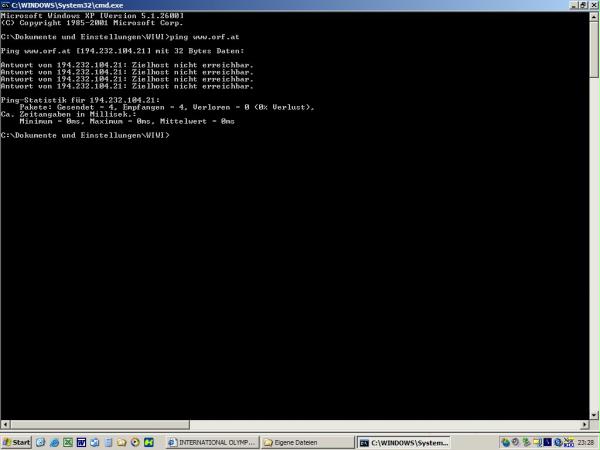

Scrennshot von Ping am Wochenende

Wie in diesem Beispiel ersichtlich ist, ist der Zielhost nicht erreichbar. Entweder weil der Zielhost nicht erreichbar ist, oder weil er die Datenpakeete ignoriert.

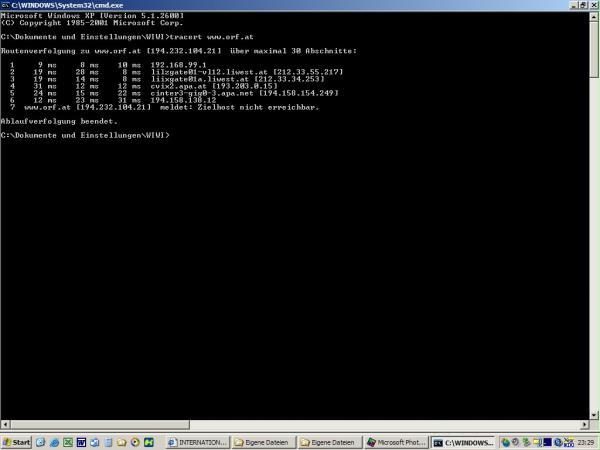

Tracert

Beim Befehl Tracert werden alle Routen die die Daten durchlaufen angepingt und die Zeit angegeben. (Eigene Mitschrift vom Kurs)

Wie eine Kollegin bereits erwähnte hatte wird wenn tracert fehlschlägt ermittelt bei welchem Router die Verbindung verlangsamt oder fehlgeschlagen ist. (/0156410/)

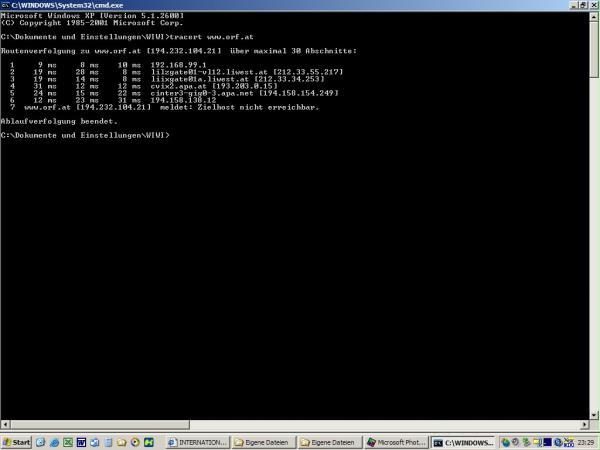

Scrennshot von Tracert

Das Datenpaket geht über meinen Liwest Server. Danach erreicht das Datenpaket das lokale Netzwerk der APA und zum schließlich erreicht es den Zielrechner des ORF. Hier wird ebenfalls genauso wie beim Ping Beispiel angezeigt, dass der Zeilhost nicht erreichbar ist.

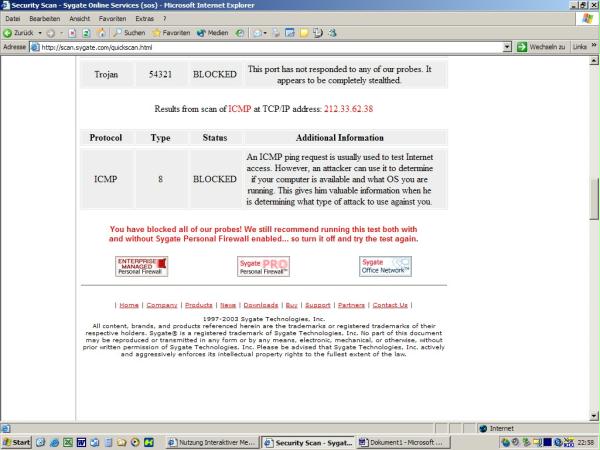

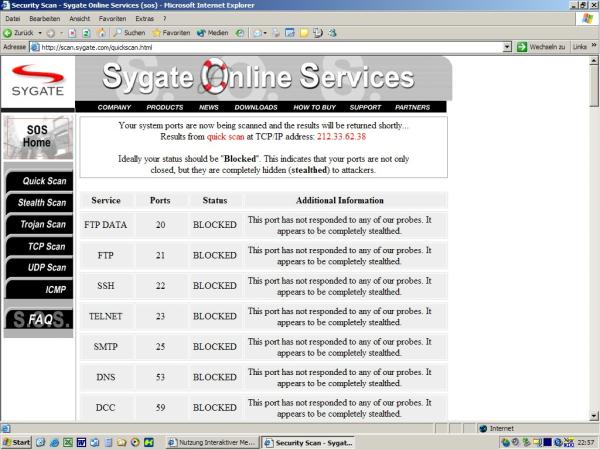

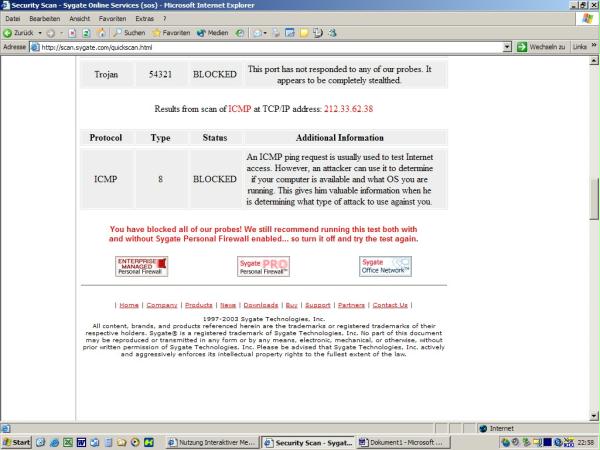

Portscan

Mittels Portscan kann festgestellt werden, ob eine Anwendung am Server läuft oder nicht läuft. (Eigene Mitschrift vom Kurs)

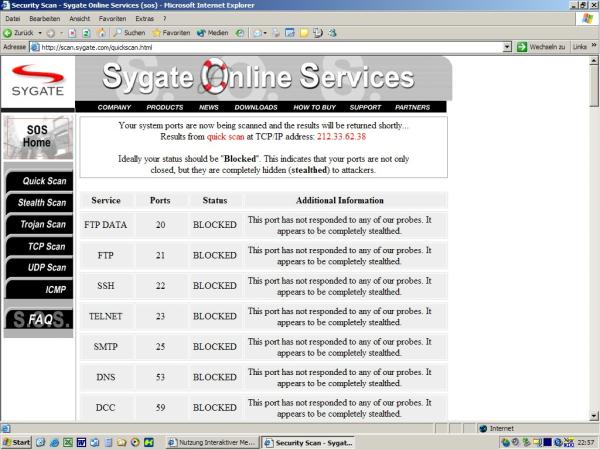

Einige Screenshots von Portscan

Anhand des Ergebnisses kann festgestellt werden, dass mein Computer optimal gegen feindliche Virenattacken geschützt ist (Ports sind gesschlossen).

Es kann aber ebenfalls sein das der Host so eingestellt ist das er die Datenpakete ignoriert.

(http://de.wikipedia.org/wiki/Ping_%28Daten%C3%BCbertragung%29)

Wenn der Host erreichbar ist, gibt der Ping ebenfalls die Zeit die die Datenmenge von meinem Rechner zum Host und wieder zurück benötigt, an. (Eigene Mitschrift vom Kurs)

Scrennshot von Ping am Wochentag

Scrennshot von Ping am Wochenende

Wie in diesem Beispiel ersichtlich ist, ist der Zielhost nicht erreichbar. Entweder weil der Zielhost nicht erreichbar ist, oder weil er die Datenpakeete ignoriert.

Tracert

Beim Befehl Tracert werden alle Routen die die Daten durchlaufen angepingt und die Zeit angegeben. (Eigene Mitschrift vom Kurs)

Wie eine Kollegin bereits erwähnte hatte wird wenn tracert fehlschlägt ermittelt bei welchem Router die Verbindung verlangsamt oder fehlgeschlagen ist. (/0156410/)

Scrennshot von Tracert

Das Datenpaket geht über meinen Liwest Server. Danach erreicht das Datenpaket das lokale Netzwerk der APA und zum schließlich erreicht es den Zielrechner des ORF. Hier wird ebenfalls genauso wie beim Ping Beispiel angezeigt, dass der Zeilhost nicht erreichbar ist.

Portscan

Mittels Portscan kann festgestellt werden, ob eine Anwendung am Server läuft oder nicht läuft. (Eigene Mitschrift vom Kurs)

Einige Screenshots von Portscan

Anhand des Ergebnisses kann festgestellt werden, dass mein Computer optimal gegen feindliche Virenattacken geschützt ist (Ports sind gesschlossen).

... link (0 comments) ... comment

... older stories

Online for 7378 days

Last update: 2005.06.26, 23:53

Last update: 2005.06.26, 23:53

status

You're not logged in ... login

menu

search

calendar

Juni 2005 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

||

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

15 |

16 |

17 |

18 |

19 |

|

20 |

21 |

22 |

23 |

25 |

26 |

|

27 |

28 |

29 |

30 |

|||

recent updates

Ping, Tracert und Portscan

Der Ping überprüft die Erreichbarkeit eines...

Der Ping überprüft die Erreichbarkeit eines...

by markus.hoheneck.uni-linz (2005.06.26, 23:53)

Digital Rights Management

Grundüberlegung des Digital Rights Managements...

Grundüberlegung des Digital Rights Managements...

by markus.hoheneck.uni-linz (2005.06.14, 15:18)

Anwendungsaspekte der...

Eine der Anwendungsmöglichkeiten in der Kryptografie...

Eine der Anwendungsmöglichkeiten in der Kryptografie...

by markus.hoheneck.uni-linz (2005.05.09, 18:10)

Einsatzaspekte und Vorteile...

Durch den Weblog wird im Internet eine neue Kommunikations-...

Durch den Weblog wird im Internet eine neue Kommunikations-...

by markus.hoheneck.uni-linz (2005.04.21, 22:45)