Samstag, 12. Januar 2008

Aufgabe 6: Teil 3

Miriam.Scheuchenegger.Uni-Linz, 17:13h

Mit einer whois-Abfrage unter http://www.iks-jena.de/cgi-bin/whois habe ich herausgefunden, dass die Domain www.orf.at auf Herrn Stefan Lauterer registriert ist. Dieser ist somit offizieller Besitzer dieser Domain, welche über nic. at registriert wurde.

... link (0 comments) ... comment

Aufgabe 6: Teil 2

Miriam.Scheuchenegger.Uni-Linz, 17:12h

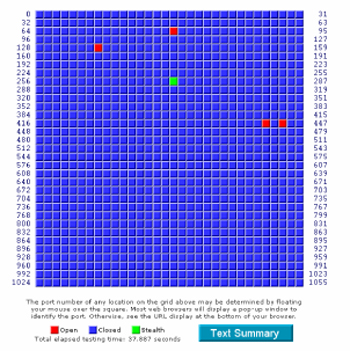

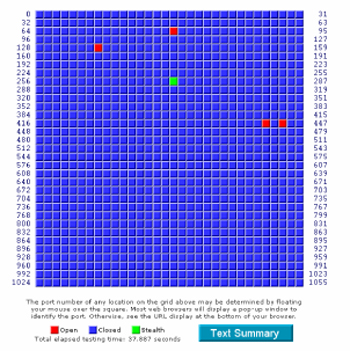

Auf meinen Computer habe ich unter https://grc.com/x/ne.dll?bh0bkyd2 einen Portscan durchgeführt.

Bildschirmkopie vom 10.01.08 unter https://grc.com/x/ne.dll?bh0bkyd2

Es wurden die Ports von 0 bis 1055 untersucht: davon waren 4 offen, 1051 geschlossen und einer verborgen, d.h. dass insgesamt 1056 Ports getestet wurden.

Unter http://de.wikipedia.org/wiki/Port_(Protokoll) habe ich die Funktionen der offenen Ports herausgefunden. Nachfolgend sind diese aufgelistet:

Port 80: HTTP

Port 135: Location service (loc-srv)

Port 443: HTTPS

Port 445 Microsoft Ds, Windows Dateifreigabe

Bildschirmkopie vom 10.01.08 unter https://grc.com/x/ne.dll?bh0bkyd2

Es wurden die Ports von 0 bis 1055 untersucht: davon waren 4 offen, 1051 geschlossen und einer verborgen, d.h. dass insgesamt 1056 Ports getestet wurden.

Unter http://de.wikipedia.org/wiki/Port_(Protokoll) habe ich die Funktionen der offenen Ports herausgefunden. Nachfolgend sind diese aufgelistet:

Port 80: HTTP

Port 135: Location service (loc-srv)

Port 443: HTTPS

Port 445 Microsoft Ds, Windows Dateifreigabe

... link (0 comments) ... comment

Aufgabe 6: Teil 1

Miriam.Scheuchenegger.Uni-Linz, 17:07h

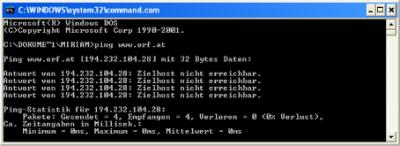

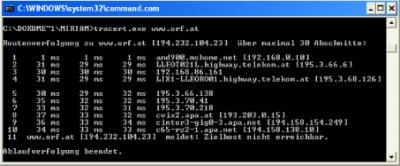

Ping und Traceroute auf den Host www.orf.at anwenden war der erste Teil der Aufgabe 6. Dies sollte zweimal an verschieden Tagen durchgeführt werden (einmal unter der Woche und einmal am Wochenende) und dann mit Hilfe von "screenshots" online dargestellt werden. Meiner Meinung nach sind die "screenshots aufgrund ihrer Größe nicht am Besten geeignet die Ergebnisse zu veröffentlichen, weil man sie nur schwer lesen kann. Da dies aber in der Aufgabenstellung so verlangt war habe ich diese so publiziert. Außerdem wird das Ziel der Aufgabe - sich mit diesem Befehlen ping und tracert auseinanderzusetzen auch bei dieser Vorangehensweise erreicht.

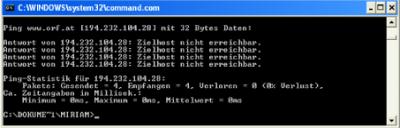

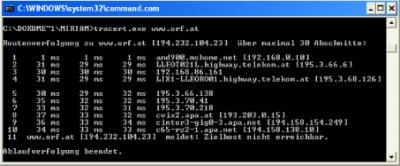

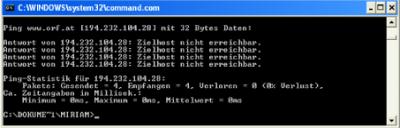

Ping und dazu passende tracert Request am Donnerstag, 10. Jänner 2008

Bildschirmkopie vom 10.01.08

Bildschirmkopie vom 10.01.08

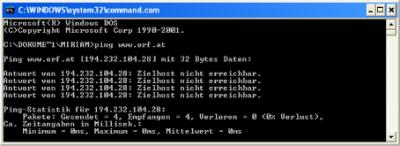

Ping und dazu passende tracert Request am Samstag, 12. Jänner 2008

Bildschirmkopie vom 12.01.08

Bildschirmkopie vom 12.01.08

Interpretation: Es scheint als ob der ORF die Ping Requests. blockiert. Den ersten „Ping Request“ habe ich am Donnerstag, 10. Jänner 2008 durchgeführt, den zweiten am Samstag, 12. Jänner 2008. Beide Versuche lieferten dieselben Ergebnisse. Folglich könnte man daraus schließen, dass der ORF nach dem Prinzip "Security through obscurity" arbeitet und alle ICMP Echo Requests verwirft. Ich habe mit den Windows Bordmittel und den ping und tracert Befehlen gearbeitet um Informationen über www.orf.at herauszufinden. Der wesentliche Unterschied zu Webtools liegt dabei, dass die Programme den Vorgang automatisieren und auch visualisieren.

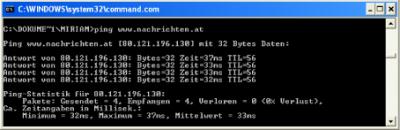

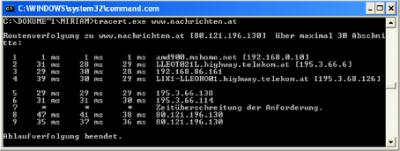

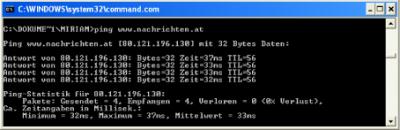

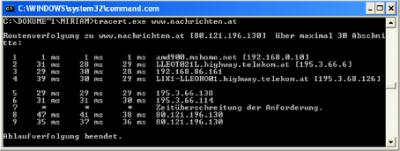

Ich schlage an dieser Stelle vor, die Befehle mit Hilfe www.nachrichten.at besser zu veranschaulichen, da diese den "Echo Reply" nicht blockt.

Ping und dazu passende tracert Request am Samstag, 12. Jänner 2008

Bildschirmkopie vom 12.01.08

Bildschirmkopie vom 12.01.08

Hier kann man ablesen, dass viermal ein ping request angefordert wird, d.h. er wird viermal gesendet. Weiters ist zu sehen, dass dieser 4 mal empfangen wurde und somit kein einziges mal verloren ging. Die Rundtrip Time (Hinweg + Rückweg) betrug durchschnittlich 33ms (Maximum=32ms, Minimum=37ms).

Ping und dazu passende tracert Request am Donnerstag, 10. Jänner 2008

Bildschirmkopie vom 10.01.08

Bildschirmkopie vom 10.01.08

Ping und dazu passende tracert Request am Samstag, 12. Jänner 2008

Bildschirmkopie vom 12.01.08

Bildschirmkopie vom 12.01.08

Interpretation: Es scheint als ob der ORF die Ping Requests. blockiert. Den ersten „Ping Request“ habe ich am Donnerstag, 10. Jänner 2008 durchgeführt, den zweiten am Samstag, 12. Jänner 2008. Beide Versuche lieferten dieselben Ergebnisse. Folglich könnte man daraus schließen, dass der ORF nach dem Prinzip "Security through obscurity" arbeitet und alle ICMP Echo Requests verwirft. Ich habe mit den Windows Bordmittel und den ping und tracert Befehlen gearbeitet um Informationen über www.orf.at herauszufinden. Der wesentliche Unterschied zu Webtools liegt dabei, dass die Programme den Vorgang automatisieren und auch visualisieren.

Ich schlage an dieser Stelle vor, die Befehle mit Hilfe www.nachrichten.at besser zu veranschaulichen, da diese den "Echo Reply" nicht blockt.

Ping und dazu passende tracert Request am Samstag, 12. Jänner 2008

Bildschirmkopie vom 12.01.08

Bildschirmkopie vom 12.01.08

Hier kann man ablesen, dass viermal ein ping request angefordert wird, d.h. er wird viermal gesendet. Weiters ist zu sehen, dass dieser 4 mal empfangen wurde und somit kein einziges mal verloren ging. Die Rundtrip Time (Hinweg + Rückweg) betrug durchschnittlich 33ms (Maximum=32ms, Minimum=37ms).

... link (0 comments) ... comment

Montag, 10. Dezember 2007

Einsatzgebiete von RFID

Miriam.Scheuchenegger.Uni-Linz, 14:30h

Nachdem ich vor ein paar Wochen mit RFID auseinandergesetzt habe, möchte ich nun genauer auf diese Thematik eingehen und ein paar Einsatzgebiete herausgreifen und diese beschreiben. Vorweg möchte ich auch noch auf Kollegen verweisen die sich mit diesem Thema auseinandergesetzt haben. Linda Achatz hat in Ihrem Webblog einen Beitrag zum Einsatz und den Gefahren von RFID erfasst und in in diesem ist sie auch schon ein paar Einsatzgebiete eingegangen. Ich bin auf weitere interessante Anwendungsbeispiele aufmerksam geworden, die ich nun erläutern möchte.

Kreditkarten

MasterCard vertreibt in den USA Kreditarten , die mit einem RFID Transponder ausgestattet sind. Dieses"neue" Plastikgeld bewirbt bequemere Zahlungsvorgänge und einen besseren Fälschungsschutz. Diese Kreditkarten sind mit Chips nach EMV Standard ausgestattet, der nach Europay, Mastercard und Visa benannt wurde. "Dazu konforme Prozessoren bewerkstelligen nicht nur den Funkverkehr zwischen Karte und Lesegerät der laut Vertreiber eine Maximaldistanz von 4 cm überbrücken kann, sondern diese sind auch so dimensioniert, dass sie verschlüsselten Datenaustausch und andere Rechenfunktionen durchführen können. Dadurch soll dem Kreditkartenbetrug in zweifacher Hinsicht entgegengewirkt werden: Erstens sollten sich die Chips nur sehr schwer klonen lassen und zweitens müssen die Besitzer ihre Karten beim Kauf nicht mehr aus der Hand geben. Die neue Kreditkarte führt auch dazu, dass die Risiken aus dem Kreditkartenmissbrauch wieder bei der ausgegebenden Bank liegen und nicht wie seit 2005 bei dessen Besitzer. (Vgl. Schüler, in C´t 26/2007, S. 58)

Müllabfuhr

Moba, ein Dresdner Unternehmen, stellt eine Vielzahl an RFID- Transponder für die Montage an Mülltonnen und Rollcontainer her. Dazu produziert sie auch die kompatiblen Legegeräte für den Einbau in Müllautos. In diesem Anwendungsfall soll RFID bewirken, dass "schwarze Tonnen" erkannt werden können, welche immerhin laut amtlichen Schätzungen fast drei Prozent ausmachen. So genannte "schwarze Tonnen" sind jene die zwar an den Straßenrand gestellt werden, für diese aber keine Gebühren bazahlt werden. Eine weitere Möglichkeit, die sich dadurch anbietet, wäre den Müllentsorgern das Gewicht des abgeholten Mülls in Rechnung zu stellen, denn schließlich wäre es möglich den Müll automatisch zu einzelnen Haushalten zu zu ordnen und zu analysieren. (Vgl. Schüler, in C´t 26/2007, S. 58)

Aktenfinder

Magellan, der australische Produzent von Transpondern, Lesegeräten und Anwendungssoftware bietet die Markierng von Schriftstücken mit RFID an um z.B. Akten leichter lokalisieren zu können. Diese spieziell für Behörden und Anwaltskanzleien designte Produkt "setzt auf spezialisierte Lesegeräte mit ausgegkügelter Singulationstechnik im Frequenzband um 13,56 MHz". Magellan gibt an, dass somit das auf einmal Scannen von ganzer Papierstapel möglich ist und die darin enthaltene Dokumente identifiziert werden können (pro Sekunde maximal 600 Stück). Als Detektoren werden dazu "schreibtischübliche Aktenkorbe sowie Zentral- Lesegeräte" offeriert.

(Vgl. Schüler, in C´t 26/2007, S. 59)

Quelle:

Schüler, Hans-Peter, RFID: Einsatzgebiete von Handy bis Mülltonne, in: C´t Magazin für Computer und Technik, Ausgabe 26, Verlag: Heise 2007, S58-59

Kreditkarten

MasterCard vertreibt in den USA Kreditarten , die mit einem RFID Transponder ausgestattet sind. Dieses"neue" Plastikgeld bewirbt bequemere Zahlungsvorgänge und einen besseren Fälschungsschutz. Diese Kreditkarten sind mit Chips nach EMV Standard ausgestattet, der nach Europay, Mastercard und Visa benannt wurde. "Dazu konforme Prozessoren bewerkstelligen nicht nur den Funkverkehr zwischen Karte und Lesegerät der laut Vertreiber eine Maximaldistanz von 4 cm überbrücken kann, sondern diese sind auch so dimensioniert, dass sie verschlüsselten Datenaustausch und andere Rechenfunktionen durchführen können. Dadurch soll dem Kreditkartenbetrug in zweifacher Hinsicht entgegengewirkt werden: Erstens sollten sich die Chips nur sehr schwer klonen lassen und zweitens müssen die Besitzer ihre Karten beim Kauf nicht mehr aus der Hand geben. Die neue Kreditkarte führt auch dazu, dass die Risiken aus dem Kreditkartenmissbrauch wieder bei der ausgegebenden Bank liegen und nicht wie seit 2005 bei dessen Besitzer. (Vgl. Schüler, in C´t 26/2007, S. 58)

Müllabfuhr

Moba, ein Dresdner Unternehmen, stellt eine Vielzahl an RFID- Transponder für die Montage an Mülltonnen und Rollcontainer her. Dazu produziert sie auch die kompatiblen Legegeräte für den Einbau in Müllautos. In diesem Anwendungsfall soll RFID bewirken, dass "schwarze Tonnen" erkannt werden können, welche immerhin laut amtlichen Schätzungen fast drei Prozent ausmachen. So genannte "schwarze Tonnen" sind jene die zwar an den Straßenrand gestellt werden, für diese aber keine Gebühren bazahlt werden. Eine weitere Möglichkeit, die sich dadurch anbietet, wäre den Müllentsorgern das Gewicht des abgeholten Mülls in Rechnung zu stellen, denn schließlich wäre es möglich den Müll automatisch zu einzelnen Haushalten zu zu ordnen und zu analysieren. (Vgl. Schüler, in C´t 26/2007, S. 58)

Aktenfinder

Magellan, der australische Produzent von Transpondern, Lesegeräten und Anwendungssoftware bietet die Markierng von Schriftstücken mit RFID an um z.B. Akten leichter lokalisieren zu können. Diese spieziell für Behörden und Anwaltskanzleien designte Produkt "setzt auf spezialisierte Lesegeräte mit ausgegkügelter Singulationstechnik im Frequenzband um 13,56 MHz". Magellan gibt an, dass somit das auf einmal Scannen von ganzer Papierstapel möglich ist und die darin enthaltene Dokumente identifiziert werden können (pro Sekunde maximal 600 Stück). Als Detektoren werden dazu "schreibtischübliche Aktenkorbe sowie Zentral- Lesegeräte" offeriert.

(Vgl. Schüler, in C´t 26/2007, S. 59)

Quelle:

Schüler, Hans-Peter, RFID: Einsatzgebiete von Handy bis Mülltonne, in: C´t Magazin für Computer und Technik, Ausgabe 26, Verlag: Heise 2007, S58-59

... link (4 comments) ... comment

Sonntag, 18. November 2007

RFID

Miriam.Scheuchenegger.Uni-Linz, 20:50h

Im Webblog zur Lehrveranstaltung Interaktive Medien wurde von Herrn Prof. Mag. Johann Mittendorfer als Einstiegsbeitrag zum Thema "Privatsphäre in den ICT" dieser Link zu einer beispielhaften Anwendung von RFID publiziert. RFID sollte in diesem Zusammenhang als Beispiel einer zukunftsweisenden Technik dienen. Nachfolgend wird RFID definiert und seine Stärken, Schwächen, Chancen und Risiken analysiert.

DEFINITION UND HISTORISCHER HINTERGRUND

RFID steht für Radio Frequency Identification. Diese Technologie nutzt Radiowellen zur Kommunikation zwischen Transponder und Lesegerät und sie dient zur maschinenlesbaren Identifikation und zur Nutzung von Daten, die auf den Transpondern gespeichert werden (vgl. Kern, 2007, S. 33).

Die Wurzeln von RFID gehen in die 1940er Jahre zurück. Britische Kampfflugzeuge wurden damals mit Transpondern bestückt, welche Informationen an Bodenstationen übermittelten um eine bessere Freund- bzw. Feinderkennung zu ermöglichen. In den 1960er Jahren wurde RFID erstmals zur Warensicherung eingesetzt. Der Durchbruch der RFID-Systeme fand in den 1980er und 1990er Jahren statt, denn ab dieser Periode wurde RFID in vielen Bereichen angewandt z.B. zur Tierkennzeichnung, bei Mautsystemen, Zutrittskontrollen, Wegfahrsperren, etc. (vgl. Kröner).

Besonders durch die als „Smart Labels“ bezeichneten Selbstklebeetiketten wurde RFID in den letzten Jahren zunehmend einem breiteren Publikum bekannt. Das Potential von RFID ist jedoch bis heute noch nicht vollkommen ausgeschöpft und deswegen wird sie auch als innovative zukunftsträchtige Technologie angesehen (vgl. Kröner).

SWOT ANALYSE

Strärken

:: vielseitig einsetzbar

:: sehr leistungsfähig

:: hohe Sicherheit

:: hohe Effizienz, hohe Lesegeschwindigkeit

:: Vielfachzugriff möglich

Schwächen

:: kostenintensiv

:: Leseabstand von Frequenz abhängig

:: bei hoher Frechen abnehmende Durchdringung von Wasser

:: begrenze Lebensdauer von Transpondern mit Batterien

Chancen

:: Tracking and Tracing

:: Potential ist bei weiten noch nicht ausgeschöpft

Risiken

:: Datenschutz

:: Neue Technologien

:: System nicht deckend durchgesetzt > Kompatibiliät

mit anderen Teilnehmern der Supply Chain nicht immer gegeben

(vgl. Kern, 2007, S. 30ff; Dittmann 2006, S.29ff, )

QUELLEN

Literatur

Dittmann, Lars (2006): Der angemessene Grad an Visibilität in Logistik Netzwerken: Die Auswirkungen von RFID, 1. Auflage. Wiesbaden: Deutscher Universitäts-Verlag.

Kern, Christian J. (2007): Anwendung von RFID-Systemen: mit 24 Tabellen, 2. verbesserte Auflage. Berlin: Springer.

Internet

Kröner, Tim: URL: http://www.rfid-journal.de (abgerufen am 18. Novermber 2007).

DEFINITION UND HISTORISCHER HINTERGRUND

RFID steht für Radio Frequency Identification. Diese Technologie nutzt Radiowellen zur Kommunikation zwischen Transponder und Lesegerät und sie dient zur maschinenlesbaren Identifikation und zur Nutzung von Daten, die auf den Transpondern gespeichert werden (vgl. Kern, 2007, S. 33).

Die Wurzeln von RFID gehen in die 1940er Jahre zurück. Britische Kampfflugzeuge wurden damals mit Transpondern bestückt, welche Informationen an Bodenstationen übermittelten um eine bessere Freund- bzw. Feinderkennung zu ermöglichen. In den 1960er Jahren wurde RFID erstmals zur Warensicherung eingesetzt. Der Durchbruch der RFID-Systeme fand in den 1980er und 1990er Jahren statt, denn ab dieser Periode wurde RFID in vielen Bereichen angewandt z.B. zur Tierkennzeichnung, bei Mautsystemen, Zutrittskontrollen, Wegfahrsperren, etc. (vgl. Kröner).

Besonders durch die als „Smart Labels“ bezeichneten Selbstklebeetiketten wurde RFID in den letzten Jahren zunehmend einem breiteren Publikum bekannt. Das Potential von RFID ist jedoch bis heute noch nicht vollkommen ausgeschöpft und deswegen wird sie auch als innovative zukunftsträchtige Technologie angesehen (vgl. Kröner).

SWOT ANALYSE

Strärken

:: vielseitig einsetzbar

:: sehr leistungsfähig

:: hohe Sicherheit

:: hohe Effizienz, hohe Lesegeschwindigkeit

:: Vielfachzugriff möglich

Schwächen

:: kostenintensiv

:: Leseabstand von Frequenz abhängig

:: bei hoher Frechen abnehmende Durchdringung von Wasser

:: begrenze Lebensdauer von Transpondern mit Batterien

Chancen

:: Tracking and Tracing

:: Potential ist bei weiten noch nicht ausgeschöpft

Risiken

:: Datenschutz

:: Neue Technologien

:: System nicht deckend durchgesetzt > Kompatibiliät

mit anderen Teilnehmern der Supply Chain nicht immer gegeben

(vgl. Kern, 2007, S. 30ff; Dittmann 2006, S.29ff, )

QUELLEN

Literatur

Dittmann, Lars (2006): Der angemessene Grad an Visibilität in Logistik Netzwerken: Die Auswirkungen von RFID, 1. Auflage. Wiesbaden: Deutscher Universitäts-Verlag.

Kern, Christian J. (2007): Anwendung von RFID-Systemen: mit 24 Tabellen, 2. verbesserte Auflage. Berlin: Springer.

Internet

Kröner, Tim: URL: http://www.rfid-journal.de (abgerufen am 18. Novermber 2007).

... link (4 comments) ... comment

... older stories

Online for 6466 days

Last update: 2008.02.05, 23:53

Last update: 2008.02.05, 23:53

status

You're not logged in ... login

menu

search

calendar

Juni 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

||||||

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||

recent updates

Aufgabe 6: Teil 1

Ping und Traceroute auf den Host www.orf.at anwenden...

Ping und Traceroute auf den Host www.orf.at anwenden...

by Miriam.Scheuchenegger.Uni-Linz (2008.01.28, 13:54)

Aufgabe 6: Teil 3

Mit einer whois-Abfrage unter http://www.iks-jena.de/cgi-bin/whois...

Mit einer whois-Abfrage unter http://www.iks-jena.de/cgi-bin/whois...

by Miriam.Scheuchenegger.Uni-Linz (2008.01.15, 19:41)

Aufgabe 6: Teil 2

Auf meinen Computer habe ich unter https://grc.com/x/ne.dll?bh0bkyd2...

Auf meinen Computer habe ich unter https://grc.com/x/ne.dll?bh0bkyd2...

by Miriam.Scheuchenegger.Uni-Linz (2008.01.15, 19:29)

Dein Beitrag,

Ich finde deinen Beitrag wirklich interessant und man...

Ich finde deinen Beitrag wirklich interessant und man...

by Sabine.Hinterdorfer.Uni-Linz (2007.12.13, 22:03)

Hallo Miriam!

Ich habe...

Hallo Miriam! Ich habe mit sehr viel Interesse deinen...

Hallo Miriam! Ich habe mit sehr viel Interesse deinen...

by Veronika.Kellermeir.Uni-Linz (2007.12.13, 19:41)