Dienstag, 2. Januar 2007

Beschreibung des Verfahrens von Ver- und Entschlüsselung

Barbara.Diendorfer.Uni-Linz, 13:12h

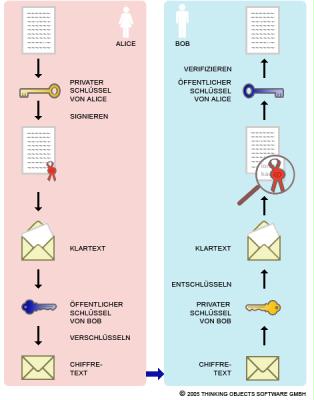

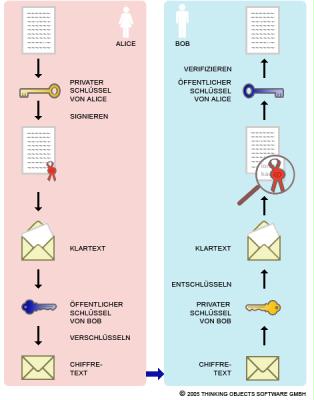

Grunsätzlich soll folgende Abbildung den Ablauf bei der Verschlüsselung von Daten per e-mail verdeutlichen:

Ablauf bei der Ver- und Entschlüsselung:

• Zuerst muss das Programm auf folgender Homepage downgeloadet werden: Windows Privacy Tools Downloads http://winpt.sourceforge.net/de/Wie beim Download von anderen Programmen auch, muss man das Programm zuerst speichern und installieren.

• Im nächsten Schritt muss der Public Key importiert werden. Wieder ist downzuloaden und abzuspeichern.

• Es muss das Programm geöffnet werden und der Public Key importiert werden.

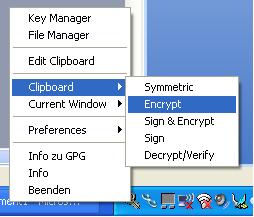

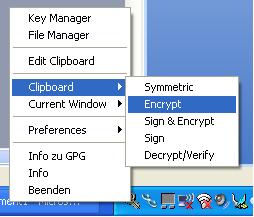

• Die Nachricht, die verschlüsselt werden soll, wird in einem Textverarbeitungsprogramm verfasst und der gesamte Text wird markiert und kopiert, dann auf der Taskleiste den das Schlüsseölchen öffnen und die Funktionen clipboard und encrypt auswählen.

• Dann den public key auswählen: e-mail Adresse des Empfängers der verschlüsselten Nachricht.

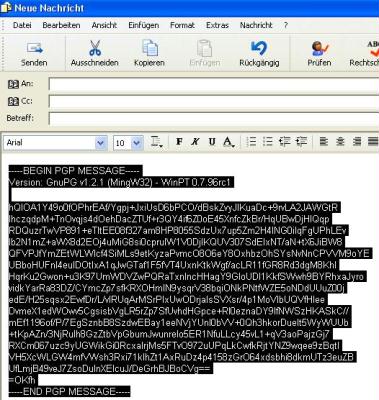

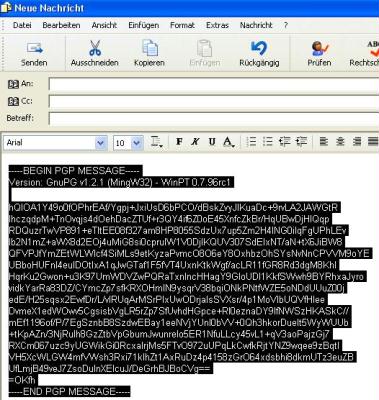

• Im e-mail Programm den Text einfügen. Es erscheint nun natürlich der verschlüsselte Text.

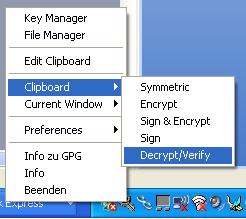

• Im nächsten Schritt muss der Empfänger das Passwort für seinen Key eingeben; erst dann kann der Text entschlüsselt werden.

• Der gesamte Text muss markiert werden und wieder kopieren.

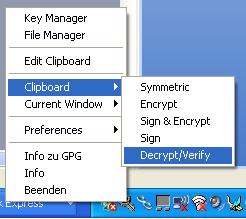

• Das Textverarbeitungsprogramm öffnen und rechts unten in der Taskleiste auf das Schlüsselchen-Symbol und die Funktionen Clipboard und Decrypt-Verify auswählen und dann den Text einfügen.

und dann den Text einfügen.

Nun möchte ich mich noch auf die Vor- und Nachteilen von Public-Key-Verfahren eingehen:

Der Haupt-Vorteil von Public-Key-Verfahren ist die hohe Sicherheit!!

• Der Private Key zum Entschlüsseln verbleibt beim Empfänger. Dadurch trägt nur eine Person das Geheimnis und ist angreifbar.

• Weiterhin ist die Schlüsselverteilung problemlos. Zum einen ist keine Übertragung des Private Keys durch unsichere Kanäle nötig. Zum anderen ist es ebenso nicht notwendig, den Public Key zu schützen, da er Angreifern wenig nützt.

• Das Brechen der Verschlüsselung, also das Entschlüsseln ohne den Private Key, kann Monate bis Jahre dauern. Bis dahin kann die Nachricht schon lange ihre Aktualität verloren haben.

• Knacken von Schlüsseln: Obwohl der Algorithmus bekannt ist, ist der Rechen- und Zeitaufwand zu hoch, um das Verfahren zu brechen. Die heutzutage üblichen 300-stellige Schlüssel wurden faktisch noch nicht geknackt. "Lediglich" 193-stellige konnte man nach einem Jahr Arbeit brechen.

• Ein letzter Vorteil ist die Tatsache, dass die Schlüsselzahl nur linear zur Teilnehmerzahl wächst. D.h. es werden viel weniger Schlüssel benötigt als bei der symmetrischen Verschlüsselung.

Nachteile von asymmetrischen Verfahren

• Hohe Rechenzeit. So sind asymmetrische Verschlüsselungen ca. 1000 Mal langsamer als symmetrische.

• Erhöhter Aufwand bei mehreren Empfängern. Da die Verschlüsselung mit dem individuellen Public Key eines jeden Empfängers erfolgt, muss die Nachricht für jeden Empfänger einzeln verschlüsselt werden.

• Die Sicherheit von Public-Key-Verfahren beruht auf unbewiesenen Annahmen. Es wäre durchaus möglich, dass man eines Tages einen Algorithmus entdeckt, mit dem man schnell und in kurzer Zeit Zahlen faktorisieren kann. Man vermutet weiterhin, dass man alle Einwegfunktionen mit ausreichend Rechen- und Zeitaufwand umkehren kann - auch 300-stellige Schlüssel. Gelungen ist es bis dato aber noch nicht.

• Verteilungsproblem mit dem Mittelsmann-Angriff/Man-In-The-Middle. Hierbei stellt sich ein Mittelsmann zwischen die Kommunikation zweier Personen: Er täuscht seinen eigenen Public Key als den des eigentlichen Empfängers vor, entschlüsselt anschließend mit seinem eigenen Private Key und verschlüsselt die Nachricht schließlich mit dem eigentlichen Public Key des eigentlichen Empfängers und schickt sie weiter. Die Kommunikationspartner merken womöglich davon gar nichts. Aber ihre Nachricht wurde gelesen.

Um das zu verhindern, muss gewährleistet sein, dass der erhaltene Public Key auch wirklich authentisch, also dem gewünschten Empfänger zugehörig ist. Dazu dienen Zertifikationsstellen, an denen die Public Keys hinterlegt werden und über die man deren Authenzität prüfen kann.

Ablauf bei der Ver- und Entschlüsselung:

• Zuerst muss das Programm auf folgender Homepage downgeloadet werden: Windows Privacy Tools Downloads http://winpt.sourceforge.net/de/Wie beim Download von anderen Programmen auch, muss man das Programm zuerst speichern und installieren.

• Im nächsten Schritt muss der Public Key importiert werden. Wieder ist downzuloaden und abzuspeichern.

• Es muss das Programm geöffnet werden und der Public Key importiert werden.

• Die Nachricht, die verschlüsselt werden soll, wird in einem Textverarbeitungsprogramm verfasst und der gesamte Text wird markiert und kopiert, dann auf der Taskleiste den das Schlüsseölchen öffnen und die Funktionen clipboard und encrypt auswählen.

• Dann den public key auswählen: e-mail Adresse des Empfängers der verschlüsselten Nachricht.

• Im e-mail Programm den Text einfügen. Es erscheint nun natürlich der verschlüsselte Text.

• Im nächsten Schritt muss der Empfänger das Passwort für seinen Key eingeben; erst dann kann der Text entschlüsselt werden.

• Der gesamte Text muss markiert werden und wieder kopieren.

• Das Textverarbeitungsprogramm öffnen und rechts unten in der Taskleiste auf das Schlüsselchen-Symbol und die Funktionen Clipboard und Decrypt-Verify auswählen

und dann den Text einfügen.

und dann den Text einfügen.Nun möchte ich mich noch auf die Vor- und Nachteilen von Public-Key-Verfahren eingehen:

Der Haupt-Vorteil von Public-Key-Verfahren ist die hohe Sicherheit!!

• Der Private Key zum Entschlüsseln verbleibt beim Empfänger. Dadurch trägt nur eine Person das Geheimnis und ist angreifbar.

• Weiterhin ist die Schlüsselverteilung problemlos. Zum einen ist keine Übertragung des Private Keys durch unsichere Kanäle nötig. Zum anderen ist es ebenso nicht notwendig, den Public Key zu schützen, da er Angreifern wenig nützt.

• Das Brechen der Verschlüsselung, also das Entschlüsseln ohne den Private Key, kann Monate bis Jahre dauern. Bis dahin kann die Nachricht schon lange ihre Aktualität verloren haben.

• Knacken von Schlüsseln: Obwohl der Algorithmus bekannt ist, ist der Rechen- und Zeitaufwand zu hoch, um das Verfahren zu brechen. Die heutzutage üblichen 300-stellige Schlüssel wurden faktisch noch nicht geknackt. "Lediglich" 193-stellige konnte man nach einem Jahr Arbeit brechen.

• Ein letzter Vorteil ist die Tatsache, dass die Schlüsselzahl nur linear zur Teilnehmerzahl wächst. D.h. es werden viel weniger Schlüssel benötigt als bei der symmetrischen Verschlüsselung.

Nachteile von asymmetrischen Verfahren

• Hohe Rechenzeit. So sind asymmetrische Verschlüsselungen ca. 1000 Mal langsamer als symmetrische.

• Erhöhter Aufwand bei mehreren Empfängern. Da die Verschlüsselung mit dem individuellen Public Key eines jeden Empfängers erfolgt, muss die Nachricht für jeden Empfänger einzeln verschlüsselt werden.

• Die Sicherheit von Public-Key-Verfahren beruht auf unbewiesenen Annahmen. Es wäre durchaus möglich, dass man eines Tages einen Algorithmus entdeckt, mit dem man schnell und in kurzer Zeit Zahlen faktorisieren kann. Man vermutet weiterhin, dass man alle Einwegfunktionen mit ausreichend Rechen- und Zeitaufwand umkehren kann - auch 300-stellige Schlüssel. Gelungen ist es bis dato aber noch nicht.

• Verteilungsproblem mit dem Mittelsmann-Angriff/Man-In-The-Middle. Hierbei stellt sich ein Mittelsmann zwischen die Kommunikation zweier Personen: Er täuscht seinen eigenen Public Key als den des eigentlichen Empfängers vor, entschlüsselt anschließend mit seinem eigenen Private Key und verschlüsselt die Nachricht schließlich mit dem eigentlichen Public Key des eigentlichen Empfängers und schickt sie weiter. Die Kommunikationspartner merken womöglich davon gar nichts. Aber ihre Nachricht wurde gelesen.

Um das zu verhindern, muss gewährleistet sein, dass der erhaltene Public Key auch wirklich authentisch, also dem gewünschten Empfänger zugehörig ist. Dazu dienen Zertifikationsstellen, an denen die Public Keys hinterlegt werden und über die man deren Authenzität prüfen kann.

... link (3 comments) ... comment

Mittwoch, 13. Dezember 2006

Beispiele für Wikis

Barbara.Diendorfer.Uni-Linz, 09:00h

WIKIs

Neben Weblogs etabliert sich im WWW auch immer häufiger der Einsatz von Wikis. Ein Wiki ist ein Content-Management-System, das es den Benutzern ermöglicht auf schnelle und einfache Weise Inhalte im WWW zu publizieren.

Websites können z.B. für Ausbildungszwecke oder unterehmerisches Arbeiten verwendet werden, um den Teilnehmern die Möglichkeit zu geben, online eine Arbeit zu erstellen, die jederzeit von jedem Teilnehmer durch weitere Inhalte oder Meinungen ergänzt werden kann. Wikis eigenen sich beispielsweise insbesondere gut für die Dokumentation von Projekten oder Ergebnissen, Handbücher, Zeitpläne, etc. Ein besonderer Vorteil neben der Interaktivität ist die Ortsunabhängigkeit.

http://de.wikipedia.org: das größte Wiki der Welt

Wikipedia ist das größte Wiki der Welt mit Beiträgen in mehr als 70 Sprachen. Wikipedia ist ein Beispiel für ein etabliertes Wiki, das von mehr als 200.000 internationalen Usern regelmäßig verwendet wird, um Beiträge zu publizieren oder zu ergänzen.

Kritik an Wikipedia

Einer der am häufigsten angeführten Kritikpunkte an Wikipedia ist, dass jeder Internetnutzer Artikel verändern kann. Während herkömmliche Enzyklopädien mit bezahlten Autoren und redaktioneller Kontrolle für die Einhaltung von Qualitätsstandards bürgen, bietet Wikipedia keine Gewähr für die Vollständigkeit und Richtigkeit ihrer Artikel. Ein weiterer Kritikpunkt ist, dass Nutzer von Wikis natürlich auch subjektive Tendenzen einfließen lassen und dadurch nur eine mangelhafte Objektivität gewährleistet werden kann.

Wenn viele User ein Wiki nutzen, besteht die Gefahr, dass falsche oder manchmal makabere Informationen veröffentlicht werden.

Beispiel für einen schlechten Wiki-Scherz

Letztes Jahr wurde ein derartiger „schlechter Scherz“ in Wikipedia publiziert: "Bertrand Meyer verstarb nach jüngsten Informationen am 24.12.2005 in Zürich", stand seit dem 28. Dezember 2005 kurz nach zehn Uhr abends im Wikipedia-Eintrag des Züricher Professors Meyer. Doch Meyer, Informatikprofessor an der ETH Zürich und laut Wikipedia Entwickler der Eiffel-Programmiersprache, erfreut sich bester Gesundheit.

Mehr als fünf Tage stand die falsche Todesnachricht auf der Seite und macht deutlich, wo die Schwächen der Wikipedia liegen, (die im Übrigen von den Wikipedia-Machern auch nicht bestritten werden).

Um Vandalisten die Veröffentlichung zu erschweren, werden die Informationen auf den Wikipedia-Sites permanent von Freiwilligen überwacht.

Ich finde Wikipedia...

Verwendest du regelmäßig Wikipedia als Informationsquelle?

Hier noch zwei Beispiele für die Nutzung von Wikis im WWW:

http://wiki.podcast.de/

Als weiteres Beispiel für ein Wiki soll an dieser Stelle noch das deutschsprachige Podcast-Wiki erwähnt werden. Hier sollen Tipps, Tricks und Ideen gesammelt werden, gemeinsame Projekte geplant und nützliche Listen für Podcast-User anlegt werden.

Weiters können genauso Beiträge publiziert werden und wie bei Wikipedia auch, Beiträge von anderen Usern verändert bzw. korrigiert bzw. ergänzt werden.

http://wiki.attac.at/

Um noch eine Organisation anzuführen, die ein Wiki als Informationsplattform für ihre Mitglieder bzw. Interessenten verwendet, um Aktivisten davon zu überzeugen, dass „Globalisierung Gestaltung braucht“, habe ich mir noch die Website von Attac Österreich genauer angesehen.

Attac Österreich führt deutlich für alle Leser an, dass Meinungen und Informationen im Attac-Wiki nicht notwendigerweise den offiziellen Meinungen von Attac Österreich entsprechen. Attac führt auch als Wiki-Regel an, dass sich Attac das Recht vorbehält, einzelne Beiträge zu löschen, wenn sie rassistische, sexistische oder andere grob diskriminierende oder gesetzwidrige Handlungen vertreten oder gut heißen.

Interessant an dem Attac-Wiki ist, dass für Wiki-Anfänger eine „Sandkiste“ zum Ausprobieren bzw. Spielen als erste Erfahrung mit einem Wiki geboten wird.

Resumee

Gesamtheitlich gesehen sind Wikis eine gute Möglichkeit um verschiedene Teilnehmer an verschiedenen Orten durch Interaktion im WWW miteinander in VErbindung zu setzen. Gemeinsames Arbeiten wird vor allem durch die Ortsunabhängigkeit wesentlich erleichtert! Natürlich ist bei Wikis, wie bei anderen Quellen auch, eine gewisse Kritik angebracht und Infos sollten hinerfragt werden!

Quellen:

http://de.wikipedia.org

http://www.tzwaen.com/publikationen/vortrag-ueber-weblogs-wikis/folien.html

http://www.spiegel.de/netzwelt/web/0,1518,393270,00.html

http://wiki.podcast.de/

http://wiki.attac.at/

Neben Weblogs etabliert sich im WWW auch immer häufiger der Einsatz von Wikis. Ein Wiki ist ein Content-Management-System, das es den Benutzern ermöglicht auf schnelle und einfache Weise Inhalte im WWW zu publizieren.

Websites können z.B. für Ausbildungszwecke oder unterehmerisches Arbeiten verwendet werden, um den Teilnehmern die Möglichkeit zu geben, online eine Arbeit zu erstellen, die jederzeit von jedem Teilnehmer durch weitere Inhalte oder Meinungen ergänzt werden kann. Wikis eigenen sich beispielsweise insbesondere gut für die Dokumentation von Projekten oder Ergebnissen, Handbücher, Zeitpläne, etc. Ein besonderer Vorteil neben der Interaktivität ist die Ortsunabhängigkeit.

http://de.wikipedia.org: das größte Wiki der Welt

Wikipedia ist das größte Wiki der Welt mit Beiträgen in mehr als 70 Sprachen. Wikipedia ist ein Beispiel für ein etabliertes Wiki, das von mehr als 200.000 internationalen Usern regelmäßig verwendet wird, um Beiträge zu publizieren oder zu ergänzen.

Kritik an Wikipedia

Einer der am häufigsten angeführten Kritikpunkte an Wikipedia ist, dass jeder Internetnutzer Artikel verändern kann. Während herkömmliche Enzyklopädien mit bezahlten Autoren und redaktioneller Kontrolle für die Einhaltung von Qualitätsstandards bürgen, bietet Wikipedia keine Gewähr für die Vollständigkeit und Richtigkeit ihrer Artikel. Ein weiterer Kritikpunkt ist, dass Nutzer von Wikis natürlich auch subjektive Tendenzen einfließen lassen und dadurch nur eine mangelhafte Objektivität gewährleistet werden kann.

Wenn viele User ein Wiki nutzen, besteht die Gefahr, dass falsche oder manchmal makabere Informationen veröffentlicht werden.

Beispiel für einen schlechten Wiki-Scherz

Letztes Jahr wurde ein derartiger „schlechter Scherz“ in Wikipedia publiziert: "Bertrand Meyer verstarb nach jüngsten Informationen am 24.12.2005 in Zürich", stand seit dem 28. Dezember 2005 kurz nach zehn Uhr abends im Wikipedia-Eintrag des Züricher Professors Meyer. Doch Meyer, Informatikprofessor an der ETH Zürich und laut Wikipedia Entwickler der Eiffel-Programmiersprache, erfreut sich bester Gesundheit.

Mehr als fünf Tage stand die falsche Todesnachricht auf der Seite und macht deutlich, wo die Schwächen der Wikipedia liegen, (die im Übrigen von den Wikipedia-Machern auch nicht bestritten werden).

Um Vandalisten die Veröffentlichung zu erschweren, werden die Informationen auf den Wikipedia-Sites permanent von Freiwilligen überwacht.

Ich finde Wikipedia...

Verwendest du regelmäßig Wikipedia als Informationsquelle?

Hier noch zwei Beispiele für die Nutzung von Wikis im WWW:

http://wiki.podcast.de/

Als weiteres Beispiel für ein Wiki soll an dieser Stelle noch das deutschsprachige Podcast-Wiki erwähnt werden. Hier sollen Tipps, Tricks und Ideen gesammelt werden, gemeinsame Projekte geplant und nützliche Listen für Podcast-User anlegt werden.

Weiters können genauso Beiträge publiziert werden und wie bei Wikipedia auch, Beiträge von anderen Usern verändert bzw. korrigiert bzw. ergänzt werden.

http://wiki.attac.at/

Um noch eine Organisation anzuführen, die ein Wiki als Informationsplattform für ihre Mitglieder bzw. Interessenten verwendet, um Aktivisten davon zu überzeugen, dass „Globalisierung Gestaltung braucht“, habe ich mir noch die Website von Attac Österreich genauer angesehen.

Attac Österreich führt deutlich für alle Leser an, dass Meinungen und Informationen im Attac-Wiki nicht notwendigerweise den offiziellen Meinungen von Attac Österreich entsprechen. Attac führt auch als Wiki-Regel an, dass sich Attac das Recht vorbehält, einzelne Beiträge zu löschen, wenn sie rassistische, sexistische oder andere grob diskriminierende oder gesetzwidrige Handlungen vertreten oder gut heißen.

Interessant an dem Attac-Wiki ist, dass für Wiki-Anfänger eine „Sandkiste“ zum Ausprobieren bzw. Spielen als erste Erfahrung mit einem Wiki geboten wird.

Resumee

Gesamtheitlich gesehen sind Wikis eine gute Möglichkeit um verschiedene Teilnehmer an verschiedenen Orten durch Interaktion im WWW miteinander in VErbindung zu setzen. Gemeinsames Arbeiten wird vor allem durch die Ortsunabhängigkeit wesentlich erleichtert! Natürlich ist bei Wikis, wie bei anderen Quellen auch, eine gewisse Kritik angebracht und Infos sollten hinerfragt werden!

Quellen:

http://de.wikipedia.org

http://www.tzwaen.com/publikationen/vortrag-ueber-weblogs-wikis/folien.html

http://www.spiegel.de/netzwelt/web/0,1518,393270,00.html

http://wiki.podcast.de/

http://wiki.attac.at/

... link (4 comments) ... comment

Donnerstag, 9. November 2006

CSS:Vorteile und Grenzen

Barbara.Diendorfer.Uni-Linz, 12:35h

Mit sog. CSS (Cascading Style Sheets) lassen sich Elemente einer HTML-Datei formatieren. Layout und Formatierung von unterschiedlich komplexen Webangeboten lassen sich so mit geringem Aufwand verwalten. So können mit CSS globale Formate erstellt werden, die nach Belieben den einzelnen Elementen der Seiten zugewiesen werden können.

Mit CSS ist es möglich alle Formatierungen eines kompletten Internetangebotes über eine einzige Datei zu verwalten. Das Layout betreffende Änderungen können über diese eine Datei vollzogen werden.

CSS bietet ausserdem die Möglichkeit Formate für unterschiedliche Ausgabemedien zu erstellen. So kann zum Beispiel ein spezielles Drucklayout angeboten werden oder die Darstellung für einen speziellen Kleincomputer, für die Bildschirmanzeige oder für einen webfähigen Organizer. Jedoch ist damit auch das Problem verbunden, dass es oft nicht sinnvoll ist, bestimmte Ausgaben aufzubereiten (siehe Grenzen).

Mit CSS ist es auch möglich verschiedene Layoutversionen dem User zur Auswahl zu stellen. Dies kann zum Beispiel über einen sog. Styleswitcher geschehen; Die Trennung von Inhalt und Formatierung macht es möglich, das Aussehen einer Webseite vollständig zu verändern ohne den Quelltext der Datei selbst zu modifizieren. Man muss nur das Stylesheet austauschen.

CSS kann auch Kosten sparen. Weiters kann der Einsatz von separaten CSS Dateien auch Speicherplatz sparen. Es kann die Menge des Datentransfers gesenkt werden, da nicht mit jeder HTML Datei immer wieder die kompletten Formatierungen geladen werden müssen. Die Verwaltung des Layouts über eine CSS Datei spart enorm viel Arbeitszeit bei Erstellung und Pflege eines Webangebotes.

Hier die Vorteile von CSS auf einen Blick:

• Verwaltung von Webangeboten mit geringem Aufwand – spart Zeit

• Erstellung von globalen Formaten und individuelle Zuweisung

• Verwaltung von Internetangeboten über eine einzige Datei

• Unterschiedliche Formate für unterschiedliche Ausgabemedien

• Spart Kosten

• Spart Speicherplatz

• Senkt Menge des Datentransfers

Leider sind CSS jedoch auch bestimmte Grenzen gesetzt:

• nicht alle Browser/Endgeräte verstehen alle Stylesheet-Angaben

• es gibt bei vielen Browsern Fehler bei der CSS-Implementierung

• es gibt Beschränkungen bei der Einbindung von Graphiken und von Schriftarten

• es gibt Dokumente, die sich grundsätzlich nicht sinnvoll für alle Ausgabemedien aufbereiten lassen (z.B. läßt sich eine Tabelle mit 10 Spalten nicht sinnvoll für ein Handy-Display gestalten)

In Summe gesehen überwiegen jedoch sicherlich die Vorteile von CSS gegenüber den angeführten Grenzen!

http://www.stichpunkt.de/css/css.html

http://css.fractatulum.net/index.htm

http://page.mi.fu-berlin.de/~mbudde/css_kurs/vorteile.htm

Mit CSS ist es möglich alle Formatierungen eines kompletten Internetangebotes über eine einzige Datei zu verwalten. Das Layout betreffende Änderungen können über diese eine Datei vollzogen werden.

CSS bietet ausserdem die Möglichkeit Formate für unterschiedliche Ausgabemedien zu erstellen. So kann zum Beispiel ein spezielles Drucklayout angeboten werden oder die Darstellung für einen speziellen Kleincomputer, für die Bildschirmanzeige oder für einen webfähigen Organizer. Jedoch ist damit auch das Problem verbunden, dass es oft nicht sinnvoll ist, bestimmte Ausgaben aufzubereiten (siehe Grenzen).

Mit CSS ist es auch möglich verschiedene Layoutversionen dem User zur Auswahl zu stellen. Dies kann zum Beispiel über einen sog. Styleswitcher geschehen; Die Trennung von Inhalt und Formatierung macht es möglich, das Aussehen einer Webseite vollständig zu verändern ohne den Quelltext der Datei selbst zu modifizieren. Man muss nur das Stylesheet austauschen.

CSS kann auch Kosten sparen. Weiters kann der Einsatz von separaten CSS Dateien auch Speicherplatz sparen. Es kann die Menge des Datentransfers gesenkt werden, da nicht mit jeder HTML Datei immer wieder die kompletten Formatierungen geladen werden müssen. Die Verwaltung des Layouts über eine CSS Datei spart enorm viel Arbeitszeit bei Erstellung und Pflege eines Webangebotes.

Hier die Vorteile von CSS auf einen Blick:

• Verwaltung von Webangeboten mit geringem Aufwand – spart Zeit

• Erstellung von globalen Formaten und individuelle Zuweisung

• Verwaltung von Internetangeboten über eine einzige Datei

• Unterschiedliche Formate für unterschiedliche Ausgabemedien

• Spart Kosten

• Spart Speicherplatz

• Senkt Menge des Datentransfers

Leider sind CSS jedoch auch bestimmte Grenzen gesetzt:

• nicht alle Browser/Endgeräte verstehen alle Stylesheet-Angaben

• es gibt bei vielen Browsern Fehler bei der CSS-Implementierung

• es gibt Beschränkungen bei der Einbindung von Graphiken und von Schriftarten

• es gibt Dokumente, die sich grundsätzlich nicht sinnvoll für alle Ausgabemedien aufbereiten lassen (z.B. läßt sich eine Tabelle mit 10 Spalten nicht sinnvoll für ein Handy-Display gestalten)

In Summe gesehen überwiegen jedoch sicherlich die Vorteile von CSS gegenüber den angeführten Grenzen!

http://www.stichpunkt.de/css/css.html

http://css.fractatulum.net/index.htm

http://page.mi.fu-berlin.de/~mbudde/css_kurs/vorteile.htm

... link (0 comments) ... comment

Online for 6819 days

Last update: 2007.01.10, 19:47

Last update: 2007.01.10, 19:47

status

You're not logged in ... login

menu

search

calendar

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

recent updates

Deine Quellen

kann ich hier nirgends sehen. Woher hast du die Vor-...

kann ich hier nirgends sehen. Woher hast du die Vor-...

by Sonja.Pöchtrager.Uni-Linz (2007.01.10, 19:47)

Dein Beitrag ist interessant...

Dein Beitrag ist interessant vielleicht wäre noch...

Dein Beitrag ist interessant vielleicht wäre noch...

by Maria.Dieplinger.Uni-Linz (2007.01.09, 12:57)

Keys

Ich finde die Idee des asymetrischen Verfahrens sehr...

Ich finde die Idee des asymetrischen Verfahrens sehr...

by Ingrid.Reittinger.Uni-Linz (2007.01.04, 19:31)

Beschreibung des Verfahrens...

Grunsätzlich soll folgende Abbildung den Ablauf...

Grunsätzlich soll folgende Abbildung den Ablauf...

by Barbara.Diendorfer.Uni-Linz (2007.01.02, 13:40)

Immer hinterfragen...

sollte man die zur Verfügung gestellten Inhalte...

sollte man die zur Verfügung gestellten Inhalte...

by Sonja.Pöchtrager.Uni-Linz (2006.12.21, 21:04)