Dienstag, 2. Januar 2007

Beschreibung des Verfahrens von Ver- und Entschlüsselung

Barbara.Diendorfer.Uni-Linz, 13:12h

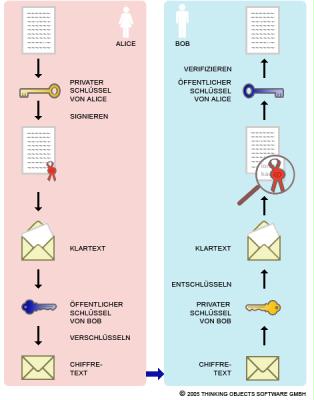

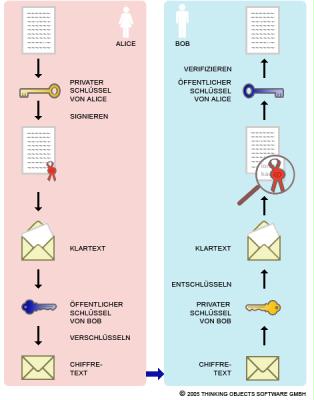

Grunsätzlich soll folgende Abbildung den Ablauf bei der Verschlüsselung von Daten per e-mail verdeutlichen:

Ablauf bei der Ver- und Entschlüsselung:

• Zuerst muss das Programm auf folgender Homepage downgeloadet werden: Windows Privacy Tools Downloads http://winpt.sourceforge.net/de/Wie beim Download von anderen Programmen auch, muss man das Programm zuerst speichern und installieren.

• Im nächsten Schritt muss der Public Key importiert werden. Wieder ist downzuloaden und abzuspeichern.

• Es muss das Programm geöffnet werden und der Public Key importiert werden.

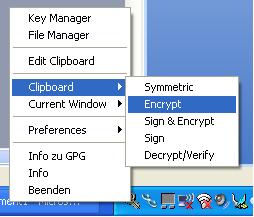

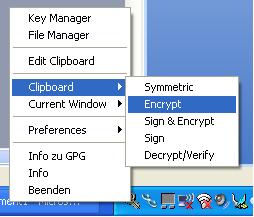

• Die Nachricht, die verschlüsselt werden soll, wird in einem Textverarbeitungsprogramm verfasst und der gesamte Text wird markiert und kopiert, dann auf der Taskleiste den das Schlüsseölchen öffnen und die Funktionen clipboard und encrypt auswählen.

• Dann den public key auswählen: e-mail Adresse des Empfängers der verschlüsselten Nachricht.

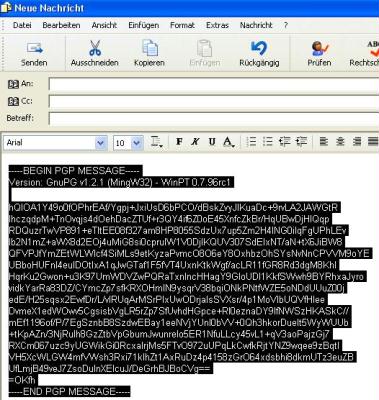

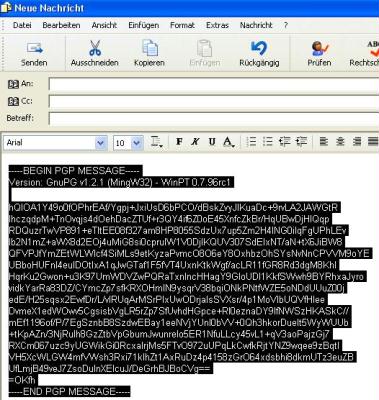

• Im e-mail Programm den Text einfügen. Es erscheint nun natürlich der verschlüsselte Text.

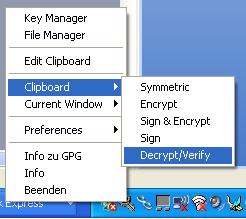

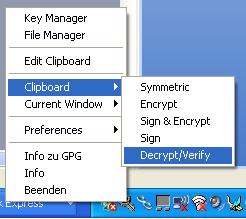

• Im nächsten Schritt muss der Empfänger das Passwort für seinen Key eingeben; erst dann kann der Text entschlüsselt werden.

• Der gesamte Text muss markiert werden und wieder kopieren.

• Das Textverarbeitungsprogramm öffnen und rechts unten in der Taskleiste auf das Schlüsselchen-Symbol und die Funktionen Clipboard und Decrypt-Verify auswählen und dann den Text einfügen.

und dann den Text einfügen.

Nun möchte ich mich noch auf die Vor- und Nachteilen von Public-Key-Verfahren eingehen:

Der Haupt-Vorteil von Public-Key-Verfahren ist die hohe Sicherheit!!

• Der Private Key zum Entschlüsseln verbleibt beim Empfänger. Dadurch trägt nur eine Person das Geheimnis und ist angreifbar.

• Weiterhin ist die Schlüsselverteilung problemlos. Zum einen ist keine Übertragung des Private Keys durch unsichere Kanäle nötig. Zum anderen ist es ebenso nicht notwendig, den Public Key zu schützen, da er Angreifern wenig nützt.

• Das Brechen der Verschlüsselung, also das Entschlüsseln ohne den Private Key, kann Monate bis Jahre dauern. Bis dahin kann die Nachricht schon lange ihre Aktualität verloren haben.

• Knacken von Schlüsseln: Obwohl der Algorithmus bekannt ist, ist der Rechen- und Zeitaufwand zu hoch, um das Verfahren zu brechen. Die heutzutage üblichen 300-stellige Schlüssel wurden faktisch noch nicht geknackt. "Lediglich" 193-stellige konnte man nach einem Jahr Arbeit brechen.

• Ein letzter Vorteil ist die Tatsache, dass die Schlüsselzahl nur linear zur Teilnehmerzahl wächst. D.h. es werden viel weniger Schlüssel benötigt als bei der symmetrischen Verschlüsselung.

Nachteile von asymmetrischen Verfahren

• Hohe Rechenzeit. So sind asymmetrische Verschlüsselungen ca. 1000 Mal langsamer als symmetrische.

• Erhöhter Aufwand bei mehreren Empfängern. Da die Verschlüsselung mit dem individuellen Public Key eines jeden Empfängers erfolgt, muss die Nachricht für jeden Empfänger einzeln verschlüsselt werden.

• Die Sicherheit von Public-Key-Verfahren beruht auf unbewiesenen Annahmen. Es wäre durchaus möglich, dass man eines Tages einen Algorithmus entdeckt, mit dem man schnell und in kurzer Zeit Zahlen faktorisieren kann. Man vermutet weiterhin, dass man alle Einwegfunktionen mit ausreichend Rechen- und Zeitaufwand umkehren kann - auch 300-stellige Schlüssel. Gelungen ist es bis dato aber noch nicht.

• Verteilungsproblem mit dem Mittelsmann-Angriff/Man-In-The-Middle. Hierbei stellt sich ein Mittelsmann zwischen die Kommunikation zweier Personen: Er täuscht seinen eigenen Public Key als den des eigentlichen Empfängers vor, entschlüsselt anschließend mit seinem eigenen Private Key und verschlüsselt die Nachricht schließlich mit dem eigentlichen Public Key des eigentlichen Empfängers und schickt sie weiter. Die Kommunikationspartner merken womöglich davon gar nichts. Aber ihre Nachricht wurde gelesen.

Um das zu verhindern, muss gewährleistet sein, dass der erhaltene Public Key auch wirklich authentisch, also dem gewünschten Empfänger zugehörig ist. Dazu dienen Zertifikationsstellen, an denen die Public Keys hinterlegt werden und über die man deren Authenzität prüfen kann.

Ablauf bei der Ver- und Entschlüsselung:

• Zuerst muss das Programm auf folgender Homepage downgeloadet werden: Windows Privacy Tools Downloads http://winpt.sourceforge.net/de/Wie beim Download von anderen Programmen auch, muss man das Programm zuerst speichern und installieren.

• Im nächsten Schritt muss der Public Key importiert werden. Wieder ist downzuloaden und abzuspeichern.

• Es muss das Programm geöffnet werden und der Public Key importiert werden.

• Die Nachricht, die verschlüsselt werden soll, wird in einem Textverarbeitungsprogramm verfasst und der gesamte Text wird markiert und kopiert, dann auf der Taskleiste den das Schlüsseölchen öffnen und die Funktionen clipboard und encrypt auswählen.

• Dann den public key auswählen: e-mail Adresse des Empfängers der verschlüsselten Nachricht.

• Im e-mail Programm den Text einfügen. Es erscheint nun natürlich der verschlüsselte Text.

• Im nächsten Schritt muss der Empfänger das Passwort für seinen Key eingeben; erst dann kann der Text entschlüsselt werden.

• Der gesamte Text muss markiert werden und wieder kopieren.

• Das Textverarbeitungsprogramm öffnen und rechts unten in der Taskleiste auf das Schlüsselchen-Symbol und die Funktionen Clipboard und Decrypt-Verify auswählen

und dann den Text einfügen.

und dann den Text einfügen.Nun möchte ich mich noch auf die Vor- und Nachteilen von Public-Key-Verfahren eingehen:

Der Haupt-Vorteil von Public-Key-Verfahren ist die hohe Sicherheit!!

• Der Private Key zum Entschlüsseln verbleibt beim Empfänger. Dadurch trägt nur eine Person das Geheimnis und ist angreifbar.

• Weiterhin ist die Schlüsselverteilung problemlos. Zum einen ist keine Übertragung des Private Keys durch unsichere Kanäle nötig. Zum anderen ist es ebenso nicht notwendig, den Public Key zu schützen, da er Angreifern wenig nützt.

• Das Brechen der Verschlüsselung, also das Entschlüsseln ohne den Private Key, kann Monate bis Jahre dauern. Bis dahin kann die Nachricht schon lange ihre Aktualität verloren haben.

• Knacken von Schlüsseln: Obwohl der Algorithmus bekannt ist, ist der Rechen- und Zeitaufwand zu hoch, um das Verfahren zu brechen. Die heutzutage üblichen 300-stellige Schlüssel wurden faktisch noch nicht geknackt. "Lediglich" 193-stellige konnte man nach einem Jahr Arbeit brechen.

• Ein letzter Vorteil ist die Tatsache, dass die Schlüsselzahl nur linear zur Teilnehmerzahl wächst. D.h. es werden viel weniger Schlüssel benötigt als bei der symmetrischen Verschlüsselung.

Nachteile von asymmetrischen Verfahren

• Hohe Rechenzeit. So sind asymmetrische Verschlüsselungen ca. 1000 Mal langsamer als symmetrische.

• Erhöhter Aufwand bei mehreren Empfängern. Da die Verschlüsselung mit dem individuellen Public Key eines jeden Empfängers erfolgt, muss die Nachricht für jeden Empfänger einzeln verschlüsselt werden.

• Die Sicherheit von Public-Key-Verfahren beruht auf unbewiesenen Annahmen. Es wäre durchaus möglich, dass man eines Tages einen Algorithmus entdeckt, mit dem man schnell und in kurzer Zeit Zahlen faktorisieren kann. Man vermutet weiterhin, dass man alle Einwegfunktionen mit ausreichend Rechen- und Zeitaufwand umkehren kann - auch 300-stellige Schlüssel. Gelungen ist es bis dato aber noch nicht.

• Verteilungsproblem mit dem Mittelsmann-Angriff/Man-In-The-Middle. Hierbei stellt sich ein Mittelsmann zwischen die Kommunikation zweier Personen: Er täuscht seinen eigenen Public Key als den des eigentlichen Empfängers vor, entschlüsselt anschließend mit seinem eigenen Private Key und verschlüsselt die Nachricht schließlich mit dem eigentlichen Public Key des eigentlichen Empfängers und schickt sie weiter. Die Kommunikationspartner merken womöglich davon gar nichts. Aber ihre Nachricht wurde gelesen.

Um das zu verhindern, muss gewährleistet sein, dass der erhaltene Public Key auch wirklich authentisch, also dem gewünschten Empfänger zugehörig ist. Dazu dienen Zertifikationsstellen, an denen die Public Keys hinterlegt werden und über die man deren Authenzität prüfen kann.

... link (3 comments) ... comment

... older stories

Online for 6816 days

Last update: 2007.01.10, 19:47

Last update: 2007.01.10, 19:47

status

You're not logged in ... login

menu

search

calendar

Januar 2007 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

3 |

4 |

5 |

6 |

7 |

|

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

||||

recent updates

Deine Quellen

kann ich hier nirgends sehen. Woher hast du die Vor-...

kann ich hier nirgends sehen. Woher hast du die Vor-...

by Sonja.P÷chtrager.Uni-Linz (2007.01.10, 19:47)

Dein Beitrag ist interessant...

Dein Beitrag ist interessant vielleicht wäre noch...

Dein Beitrag ist interessant vielleicht wäre noch...

by Maria.Dieplinger.Uni-Linz (2007.01.09, 12:57)

Keys

Ich finde die Idee des asymetrischen Verfahrens sehr...

Ich finde die Idee des asymetrischen Verfahrens sehr...

by Ingrid.Reittinger.Uni-Linz (2007.01.04, 19:31)

Beschreibung des Verfahrens...

Grunsätzlich soll folgende Abbildung den Ablauf...

Grunsätzlich soll folgende Abbildung den Ablauf...

by Barbara.Diendorfer.Uni-Linz (2007.01.02, 13:40)

Immer hinterfragen...

sollte man die zur Verfügung gestellten Inhalte...

sollte man die zur Verfügung gestellten Inhalte...

by Sonja.P÷chtrager.Uni-Linz (2006.12.21, 21:04)