Hinter AJAX verbirgt sich ein neuartiger Ansatz für Webanwendungen. Dieses Konzept wurde von Jesse James Garrett von Adaptive Path am 18.02.2005 veröffentlicht.(Quelle, vgl. http://www.distinguish.de/?page_id=46)

Was heißt AJAX? AJAX steht für “Asynchronous JavaScript And XML”. (Quelle, vgl. http://www.distinguish.de/?page_id=46)

Es besteht aus mehreren Technologien:

(Quelle, vgl. http://www.distinguish.de/?page_id=46)

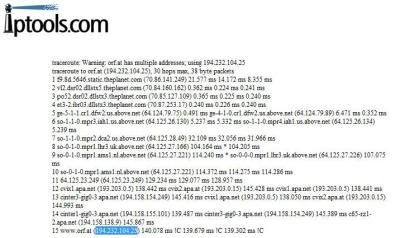

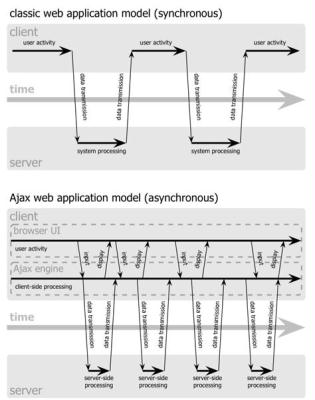

Abbildung 1: Das traditionelle Modell für Web-Anwendungen (links) im Vergleich zum Ajax-Modell (rechts) (Quelle,vgl.http://www.adaptivepath.com/ideas/essays/archives/000385.php) Die übliche „start-stop-start-stop“-Methode bei der Kommunikation zwischen Client und Server wird durch eine AJAX-Anwendung eliminiert. Sie schaltet sich Intermediär zwischen Server und Client. Viele werden jetzt sagen das zuschalten einer zusätzlichen Ebene verlangsamt die Anwendung, ganz im Gegenteil statt am Beginn der Session die Website zu laden wird die AJAX-Engine geladen (geschrieben in JavaScript). Mit Hilfe der Engine wird das Interface dargestellt und die Kommunikation mit dem Server abgewickelt. Die Interaktion des Users läuft asynchron von der Kommunikation mit dem Server. Dadurch muss der User nie mehr auf ein leeres Fenster starren. Um diesen komplexen Vorgang besser zu verstehen habe ich folgende Grafiken eingefügt. (Quelle, vgl. http://www.distinguish.de/?page_id=46)

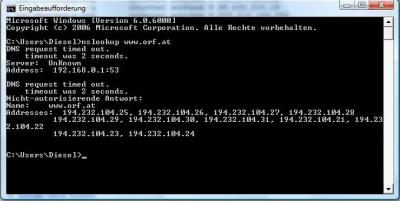

Abbildung 2: Das synchrone Interaktionsmuster einer traditionellen Web-Anwendung (oben) im Vergleich zum asynchronen Muster einer Ajax-Anwendung (unten) (Quelle, vgl. http://www.adaptivepath.com/ideas/essays/archives/000385.php)

Jeder HTTP-Request, stellt jetzt einen JavaScript-Aufruf an die Ajax-Engine dar. Wenn eine Reaktion auf eine Eingabe des Benutzers keine Anfrage an den Server erfordert (einfache Navigation, Datenbearbeitung im Speicher, …), dann bearbeitet die Engine die Anfrage selbst. Sollte die Benutzeraktion jedoch eine Serverabfrage erfordern (Weiterverarbeitung von Daten, abfragen aktualisierter Daten, …) dann erfolgt dies asynchron mittels XML, ohne das der User etwas von der Kommunikation des Clients mitbekommt. (Quelle, vgl.http://www.distinguish.de/?page_id=46)

Eine kleine Sammlung von AJAX-Anwendungen:

AJAX ermöglicht dem Web 2.0 barrierefreies surfen. Durch diese Anwendung können alle Menschen unabhängig von ihren technischen Möglichkeit mit einander kommunizieren und auch Anwendung verwenden die sie Vor Web 2.0 nicht verwenden konnten. Dies fördert die Interaktivität und ist im Sinne des Web 2.0 „Weg vom passivem Surfen“. |

... link (2 comments) ... comment

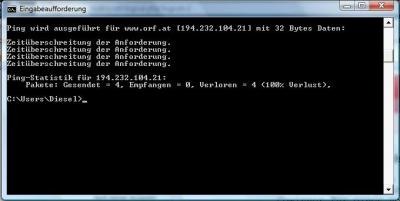

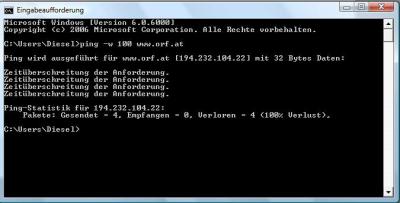

| Was ist ein ping? Ping überprüft ein TCP-IP-Netzwerk auf Funktionstüchtigkeit. Dabei wird ein Datenpaket (ICMP-Pakete) an die angegebene Adresse oder IP-Adresse gesendet, dieser „ping“ enthält die Aufforderung diesen „ping“ sofort zurückzusenden. Wenn es klappt wird die IP-Adresse der angepingten Adresse und die Zeit die der „ping“ gebraucht hat angezeigt. (Quelle, http://www.fh-muenchen.de/zak/infopool/veranstaltungen/2003-12-linux/node85.html) |

|

|

|

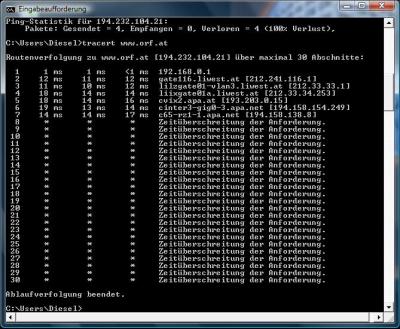

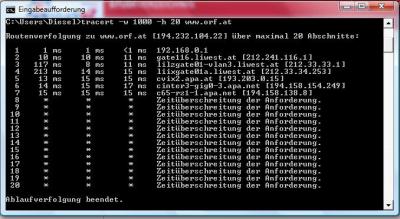

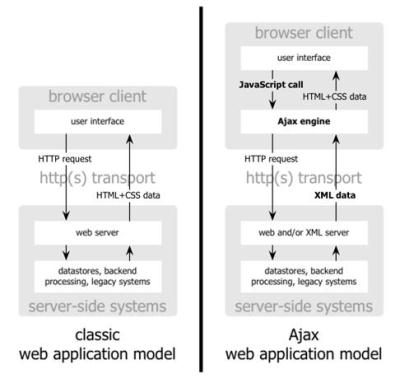

Diese Beiden Befehle können direkt vom eigenen Computer ausgeführt werden oder im Internet zum Beispiel www.iptools.com/. Der Unterschied besteht darin das der Ausgangspunkt unterschiedlich ist. Wenn z.B. der Befehl „tracert“ vom eigenen Computer ausgeführt wird ist der Ausgangspunkt der eigene Computer. Wenn er aber über eine Internetseite ausgeführt wird starte der Befehl vom |

|

Wie man an beiden Screenshots sehen kann konnte Orf.at beide mal nicht erreicht werden. Das kann an den Netzwerkeinstellung des Administrators liegen oder die Server sind ausgelastet. Bei meinen zweiten Versuch am Mittwoch habe ich folgende Option des "pings" verwendet -w 100, dass heißt das die TTL bei 100ms lag und ich erhielt trotzdem keine Antwort. |

|

Das Ergebnis interpretiere ich so, dass auf der von mir verwendeten Route ein hoher traffic ist und die server ausgelastet sind und darum konnte der Befehl tracert nicht korrekt ausgeführt werden. |

|

Portscan ausgeführt mit http://www.port-scan.de/index2.php Wie man an dem Screenshot erkennen kann ist mein Netzwerk sicher, dies liegt wahrscheinlich an der in meinen w-lan-router eingebauten firewall und an der zusätzlich installierten firewall von zone-alarm. |

|

|

... link (2 comments) ... comment

Schon Julius Cäsar vertraute keinem seiner Boten, denn er lies all seine Nachrichten an seine Generäle verschlüsseln. Seine Methode bestand darin jedes A durch ein D,jedes B durch ein E usw. zu ersetzen. So verfuhr er mit dem ganzen Alphabet. Nur seine Generäle konnten die Nachrichten entschlüsseln, da sie die Regel des Vertauschens durch den drittnächsten Buchstaben kannten.(Quelle, vgl. ftp://ftp.pgpi.org/pub/pgp/6.5/docs/german/IntroToCrypto.pdf Seite 1)

Der Zeit-Aspekt

Viele werden sagen dass jedes Verfahren knackbar ist. Jedoch muss man bedenken, dass dies oftmals sehr lange dauert. Um Ihnen eine Vorstellung zu geben wie aufwendig dies sein kann, verweise auf den IDEA-Algorithmus. Um diesen zu knacken würde man 1 Billion Dollar benötigen und ca. 100 Milliarden Jahre brauchen (Stand 1995).(Quelle, vgl. http://www.kuno-kohn.de/crypto/crypto/basics.htm)

Verschlüsselung und Entschlüsselung

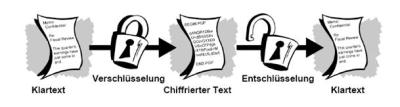

Ich habe folgende Grafik gefunden um das Prinzip der Verschlüsselung besser zu verstehen.

(Bildquelle, vgl./ ftp://ftp.pgpi.org/pub/pgp/6.5/docs/german/IntroToCrypto.pdfSeite 1)

Am Anfang steht der Klartext, ein Text der für jeden verständlich ist. Nun folgt die Verschlüsselung, das sogenannte Chiffrieren. Dieser Text ist nun ein unleserliches Zeichengewirr, dass von niemanden, ohne dem passenden Schlüssel entziffert werden kann. Um den Text wieder lesbar zu machen folgt nun die Dechiffrierung (Entschlüsselung) des chiffrierten Textes, man erhält den Klartext. (Quelle, vgl. ftp://ftp.pgpi.org/pub/pgp/6.5/docs/german/IntroToCrypto.pdf Seite 1)

Symmetrische Verfahren:

Bei symmetrischen Verfahren wird bei der Ver- und Entschlüsselung der gleich Schlüssel verwendet. Zur Gruppe der Symmetrischen Verfahren gehören z.B.:

· DES:Dieses Verfahren wurde Anfang der 70er Jahre entwickelt und hieß Lucifer, wurde aber dann von der NSA (National Security Agency) verändert und zum Standard für amerikanische Regierungsbehörden ernannt.

· IDEA:1990 in der Schweiz entwickelt und beruht auf der Mischung von arithmetischen Operationen in verschiedenen Gruppen. Patentiert hat diesen Algorithmus die Ascom Systec AG.

Asymmetrische (Public Key) Verfahren:

Die Idee der asymmetrischen Verschlüsselung basiert auf der Erkenntnis, das man nicht voneinander ableitbare Schlüsselpaare verwenden kann. Es gibt einen öffentlichen und einen privaten Schlüssel, der öffentliche wird verteilt und der private wird geheimgehalten.

· Diffie Hellmann:

Die zwei Wissenschaftler Whitfield Diffie und Martin Hellman haben 1975 das erste veröffentlichte Verfahren vorgestellt .Es konnten erstmals Informationen über den für die Chiffrierung verwendeten Schlüssel zwischen zwei Personen ausgetauscht werden, und ein Dritter der die Kommunikation abhörte konnte den Schlüssel zum Dechiffrieren nicht berechnen.

· RSA:

Die drei Professoren des Massachusetts Institute of Technology (MIT) Ronald Rivest, Adi Shamir und Len Adleman haben 1977 ein auf die Arbeit von Diffie und Hellman aufbauendes Verfahren entwickelt. Dieses Verfahren kommt in der Applikation PGP vor.

(Quelle, vgl.

http://www.kom.e-technik.tu-darmstadt.de/projects/security/html/kryptographie.html)

Funktionsweise von PGP

In PGP werden die besten Funktionen von konventionellen Verschlüsselung und der Verschlüsselung mit öffentlichen Schlüssel kombiniert, es ist ein hybrides Verschlüsselungssystem.

Zuerst wird der Klartext komprimiert, durch diese Datenkomprimierung wird Speicherplatz auf der Festplatte gespart und die Übertragungszeit bei Modemübertragungen wird verringert. Ein weiterer Vorteil dieser Komprimierung ist, dass die kryptographische Sicherheit gesteigert wird. Das Programm erstellt einen Geheimschlüssel zum einmaligen Gebrauch. Dieser besteht aus einer Zufallszahl, welche aus der vom Benutzer eingegeben Zeichenfolge und der Mausbewegungen die ausgeführt wurden generiert wurde.(Quelle, vgl. ftp://ftp.pgpi.org/pub/pgp/6.5/docs/german/IntroToCrypto.pdf, Seite 7ff)

Hier zum Download von GnuPG www.gpg4win.de

(diese Version läuft auch auf Windows Vista).

Falls jemand Interesse an den verschiedenen Chiffren hat, auf dieser Seite sind noch einige interessante Informationen http://www.kuno-kohn.de/crypto/crypto/index.htm

Um diese Thematik noch besser zu verstehen empfehle ich das Programm cryptool, dieses zeigt wie Verschlüsselung funktioniert. Download unter

http://www.cryptool.de/ und um sich vorher etwas zu informieren gibt es eine Präsentation über das Programm und über die Kryptographie

http://www.cryptool.de/downloads/CrypToolPresentation_1_4_10_de.pdf

Weiters habe ich hier einen kleinen Glossar, um bestimmte Begriffe der Kryptographie nocheinmal zu erklären:

ANSI (American National Standards Institute): Dieses Institution entwickelt Standards von verschiedene akkreditierte Normen-Gremien. Hauptaugenmerk des X9-Komitee sind Sicherheitsstandards für Finanzdienstleistungen.

Asymmetrische Schlüssel:

Ein integriertes Benutzerschlüsselpaar, welches aus einem öffentlichen und einem privaten Schlüssel besteht. Das heißt die Daten, die mit dem öffentlichen Schlüssel verschlüsselt wurden können nicht mit demselbigen entschlüsselt werden, nur mit dem privaten Schlüssel.

Authentisierung:

Es wird die Echtheit einer Nachricht/Programms überprüft durch Bestätigung der Identität eines Benutzers.

Chiffrierter Text:

Entsteht durch die Veränderung oder Vertauschung von Buchstaben oder Bits.

Entschlüsselung:

Die Umwandlung von chiffriertem (verschlüsseltem) Text in Klartext.

ISO (International Organization forStandardization):Eine Organisation die sich mit der Erstellung von Normen beschäftigt.

Klartext:

Unverschlüsselte Daten oder Nachrichten.

Kryptoanalyse:

Die Wissenschaft des Umwandelns von chiffriertem Text in Klartext ohne Kenntnisse über den für die Verschlüsselung des Textes verwendeten Schlüssels.

MIME (Multipurpose Internet Mail Extensions):

Ist eine frei verfügbare Menge von Spezifikationen, die es einen ermöglicht Multimedia-E-Mails zwischen vielen verschiedenen Computer- Systemen mit Internet-E-Mail-Standards auszutauschen.

Orange Book:

Ein von National Computer Security Center herausgegebenes Buch das den Titel „Department of Defense Trusted Computer Systems Evaluation Criteria“ trägt, und in dem Sicherheitsanforderungen definiert werden.

Pretty Good Privacy (PGP):

Ist eine Anwendung und ein Protokoll zur Gewährleistung von sicheren E-Mails und zur Dateiverschlüsselung. Es wurde von Phil R. Zimmermann entwickelt und zuerst als Freeware veröffentlicht. Diese Anwendung basiert auf dem „Web-of-Trust“-Modell.

SSL (Secure Socket Layer):

Ist eine Entwicklung von Netscape. Sie dient zur Gewährleistung von Sicherheit und zur Geheimhaltung im Internet entwickelt. SSL unterstützt die Server- und Client-Authentisierung und gewährleistet die Sicherheit und Integrität des Übertragungskanals.

"Web of Trust:

Ein Modell des verteilten Vertrauens, mit dem den Eigentümer eines öffentlichen Schlüssels bestimmt. Der Grad des Vertrauens ist kumulativ und basiert auf der Kenntnis einer Person über die „Schlüsselverwalter“.“(Zitat aus Einführung in die Kryptographie,

ftp://ftp.pgpi.org/pub/pgp/6.5/docs/german/IntroToCrypto.pdf,

Seite 83)

(Quelle, vgl. Einführung in die Kryptographie ftp://ftp.pgpi.org/pub/pgp/6.5/docs/german/IntroToCrypto.pdf, Seite 77ff)

... link (2 comments) ... comment

Last update: 2008.02.02, 18:08

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

fand deinen Beitrag echt gelungen und er hat mir auch...

Hinter AJAX verbirgt sich ein neuartiger Ansatz für...

Webseiten mit AJAX-Technologie sind wirklich ein Genuss! Ein...

da ich nicht am tutorium teilnehmen konnte, habe ich...

Naja, die Ergebnisse von uns sind ein bisschen ähnlich.Und...