Digitale Signatur

Donnerstag, 3. Juli 2008, 12:09

Mit Hilfe von digitalen Signaturen kann das Vertrauen in elektronische Kommunikation wesentlich gesteigert werden.

Die elektronische (oder digitale) Signatur bietet die Möglichkeit, elektronische Daten mit einer "Unterschrift" zu versehen. Es ist ein kryptografisches Verfahren, bei dem zu einer Nachricht eine Zahl (die digitale Signatur) berechnet wird, deren Urheberschaft und Zugehörigkeit zur Nachricht durch jeden geprüft werden können. Digitale Signaturen basieren auf asymmetrischen Kryptosystemen und verwenden folglich ein Schlüsselpaar, das aus einem privaten (geheimen) und einem öffentlichen (nicht geheimen) Schlüssel besteht. Damit kann nachgeprüft werden, ob die elektronischen Informationen tatsächlich vom Signator stammen und ob sie im Originalzustand sind, also ob sie unverändert sind. Weiters können Signaturen zur Identifikation verwendet werden (z.B. beim Online-Banking).

Es wird sichergestellt, dass die wesentlichen Eigenschaften der Unterschrift - Sicherstellung der Authentizität und Integrität - auch in der elektronischen Form zuverlässig gegeben sind.

Um „elektronisch“ Unterschreiben zu können, ist es im Vorfeld erforderliche, dass ein privater Signaturschlüssel erzeugt wird. Dieser kann direkt auf dem Computer, auf einer Chipkarte oder auf einem Server eines Dienstleisters gespeichert sein. Die Signaturauslösung ist vom jeweiligen Medium abhängig und kann durch Aktivieren eines entsprechenden Programmes, durch PIN-Eingabe an einem Chipkartenleser oder über einen SMS-Dienst, erfolgen. Technisch gesehen ist dieser Vorgang sehr komplex, jedoch kann er vom Benutzer sehr einfach durchgeführt werden.

Dazu benötigt der Empfänger den öffentlichen Signaturschlüssel des Signators. Einer elektronischen Signatur wird gewöhnlich ein Zertifikat des Signators beigefügt. Dieses Zertifikat ist eine elektronische Bescheinigung, mit dessen Hilfe die Zugehörigkeit des öffentlichen Signaturschlüssels zu einer Person (dem Signator) überprüft werden kann. Zertifikate werden von sogenannten Zertifizierungsdiensteanbietern (ZDA) ausgestellt. Näheres zu den Zertifikaten bzw. deren Problem hat eine Kollegin in ihrem Blog ausgearbeitet.

Elektronische Signaturen können anhand ihrer qualitativen Unterschiede in die nachfolgenden Kategorien eingeteilt werden:

Die Qualifizierte Signatur ersetzt die Schriftform und benötigt eine besonders sichere Technik und eine einmalige persönliche Identifizierung.

Die Verwaltungssignatur wird bei E-Government eingesetzt und benötigt eine persönliche Identifizierung bei geringeren Ansprüchen an die Technik.

Amtssignatur stellt eine Sonderform der elektronischen Signatur dar, die von Behörden auf elektronischen Dokumenten (z.B. Bescheiden, Urkunden) angebracht wird.

Quelle: A-SIT; Wikipedia

Dem Artikel Deutsche Regierung beschließt elektronische Signatur für Anträge auf derStandard.at/Web zufolge sollen durch einen „elektronischen Einkommensnachweis“ (ELENA) Papier-Bescheinigungen ersetzt werden. Dabei handelt es sich um eine Amtssignatur.

Nachfolgend habe ich die Kernpunkte des Artikels herausgehoben.

„Wirtschaftsminister Michael Glos sagte, durch das System könnten die Unternehmen um mehr als 85 Millionen Euro im Jahr entlastet werden. Mit der neuen elektronischen Signatur hätten Nutzer auch die Möglichkeit, sich im Internet auszuweisen sowie auf elektronischem Weg bei Geschäften rechtssicher zu unterschreiben. Davon profitierten Verbraucher, der elektronische Handel und die Dienstleistungswirtschaft.“

„Die ‚digitale Unterschrift’ erfordert keine neue Chipkarte, sondern kann auf alle gängigen Karten, wie Bankkarten, oder auch den elektronischen Personalausweis aufgespielt werden. Nutzer müssen für eine Signatur mit dreijähriger Gültigkeit zehn Euro zahlen. Wenn mit der Signatur Sozialleistungen beantragt werden, kann der Betrag rückerstattet werden.“

Quelle: derStandard.at/Web

Dies war nur ein aktuelles Beispiel über den Einsatz von digitalen Signaturen. Es zeit auch, dass die Bedeutung der digitalen Signatur nicht nur zwischen Unternehmen sondern auch bei allen Mitgliedern der Bevölkerung immer größer wird.

Allerdings ist der biometrische Vorgang des händischen Unterschreibens nicht ohne weiteres auf einem Computer umsetzbar. Für diesen Vorgang müssen geeignete technische Verfahren eingesetzt.

Die StepOver GmbH bietet Soft- und Hardware-Lösungen an um eine biometrische digitale Signatur erstellen zu können.

Vorteile der handgeschriebenen elektronischen Signatur bestehen beispielsweise darin, dass der Medienbruch (der Ausdruck auf Papier zum Unterschreiben) wegfällt, die Unterschrift nicht übertragen, gestohlen oder vergessen werden kann, die Unterschrift eine eindeutige Willenserklärung darstellt und die Unterschrift sowohl bei jungen als auch bei älteren Personen ein anerkannter Vorgang zur Willenserklärung ist.

Die StepOver GmbH hat sich mit ihren Produkten zur elektronischen Signatur auf den Bereich der "elektronischen Unterschrift" spezialisiert Die von StepOver angebotene elektronische Signatur bietet nun den Unternehmen die Möglichkeit, elektronische Dokumente auch elektronisch unterschreiben zu lassen.

Die elektronische Unterschriftenerfassung macht es möglich, dass jeder Endkunde, ohne ein spezielles Gerät zu besitzen, eine unverwechselbare Willenserklärung abgeben kann, die direkt in ein elektronisches Dokument als elektronische Unterschrift übernommen wird. Diese Form der elektronischen Signatur besitzt bereits heute eine sehr hohe Akzeptanz in der Bevölkerung – der Bekanntheitsgrad ist beispielsweise durch die Packetzustelldienste gewachsen. Deren Signatur-Lösung entspricht aber im besten Fall lediglich einer einfachen elektronischen Signatur. Die elektronische Signatur kann zur Identifikation nur unter bestimmten technischen Voraussetzungen herangezogen werden. Näheres zur biometrischen Identifikation.

Quelle: www.stepover.de

Abschließend habe ich noch für alle Leser/innen eine interessante Seite SignDoc gefunden.

Die elektronische (oder digitale) Signatur bietet die Möglichkeit, elektronische Daten mit einer "Unterschrift" zu versehen. Es ist ein kryptografisches Verfahren, bei dem zu einer Nachricht eine Zahl (die digitale Signatur) berechnet wird, deren Urheberschaft und Zugehörigkeit zur Nachricht durch jeden geprüft werden können. Digitale Signaturen basieren auf asymmetrischen Kryptosystemen und verwenden folglich ein Schlüsselpaar, das aus einem privaten (geheimen) und einem öffentlichen (nicht geheimen) Schlüssel besteht. Damit kann nachgeprüft werden, ob die elektronischen Informationen tatsächlich vom Signator stammen und ob sie im Originalzustand sind, also ob sie unverändert sind. Weiters können Signaturen zur Identifikation verwendet werden (z.B. beim Online-Banking).

Es wird sichergestellt, dass die wesentlichen Eigenschaften der Unterschrift - Sicherstellung der Authentizität und Integrität - auch in der elektronischen Form zuverlässig gegeben sind.

Um „elektronisch“ Unterschreiben zu können, ist es im Vorfeld erforderliche, dass ein privater Signaturschlüssel erzeugt wird. Dieser kann direkt auf dem Computer, auf einer Chipkarte oder auf einem Server eines Dienstleisters gespeichert sein. Die Signaturauslösung ist vom jeweiligen Medium abhängig und kann durch Aktivieren eines entsprechenden Programmes, durch PIN-Eingabe an einem Chipkartenleser oder über einen SMS-Dienst, erfolgen. Technisch gesehen ist dieser Vorgang sehr komplex, jedoch kann er vom Benutzer sehr einfach durchgeführt werden.

Dazu benötigt der Empfänger den öffentlichen Signaturschlüssel des Signators. Einer elektronischen Signatur wird gewöhnlich ein Zertifikat des Signators beigefügt. Dieses Zertifikat ist eine elektronische Bescheinigung, mit dessen Hilfe die Zugehörigkeit des öffentlichen Signaturschlüssels zu einer Person (dem Signator) überprüft werden kann. Zertifikate werden von sogenannten Zertifizierungsdiensteanbietern (ZDA) ausgestellt. Näheres zu den Zertifikaten bzw. deren Problem hat eine Kollegin in ihrem Blog ausgearbeitet.

Elektronische Signaturen können anhand ihrer qualitativen Unterschiede in die nachfolgenden Kategorien eingeteilt werden:

Die Qualifizierte Signatur ersetzt die Schriftform und benötigt eine besonders sichere Technik und eine einmalige persönliche Identifizierung.

Die Verwaltungssignatur wird bei E-Government eingesetzt und benötigt eine persönliche Identifizierung bei geringeren Ansprüchen an die Technik.

Amtssignatur stellt eine Sonderform der elektronischen Signatur dar, die von Behörden auf elektronischen Dokumenten (z.B. Bescheiden, Urkunden) angebracht wird.

Quelle: A-SIT; Wikipedia

Dem Artikel Deutsche Regierung beschließt elektronische Signatur für Anträge auf derStandard.at/Web zufolge sollen durch einen „elektronischen Einkommensnachweis“ (ELENA) Papier-Bescheinigungen ersetzt werden. Dabei handelt es sich um eine Amtssignatur.

Nachfolgend habe ich die Kernpunkte des Artikels herausgehoben.

„Wirtschaftsminister Michael Glos sagte, durch das System könnten die Unternehmen um mehr als 85 Millionen Euro im Jahr entlastet werden. Mit der neuen elektronischen Signatur hätten Nutzer auch die Möglichkeit, sich im Internet auszuweisen sowie auf elektronischem Weg bei Geschäften rechtssicher zu unterschreiben. Davon profitierten Verbraucher, der elektronische Handel und die Dienstleistungswirtschaft.“

„Die ‚digitale Unterschrift’ erfordert keine neue Chipkarte, sondern kann auf alle gängigen Karten, wie Bankkarten, oder auch den elektronischen Personalausweis aufgespielt werden. Nutzer müssen für eine Signatur mit dreijähriger Gültigkeit zehn Euro zahlen. Wenn mit der Signatur Sozialleistungen beantragt werden, kann der Betrag rückerstattet werden.“

Quelle: derStandard.at/Web

Dies war nur ein aktuelles Beispiel über den Einsatz von digitalen Signaturen. Es zeit auch, dass die Bedeutung der digitalen Signatur nicht nur zwischen Unternehmen sondern auch bei allen Mitgliedern der Bevölkerung immer größer wird.

Allerdings ist der biometrische Vorgang des händischen Unterschreibens nicht ohne weiteres auf einem Computer umsetzbar. Für diesen Vorgang müssen geeignete technische Verfahren eingesetzt.

Die StepOver GmbH bietet Soft- und Hardware-Lösungen an um eine biometrische digitale Signatur erstellen zu können.

Vorteile der handgeschriebenen elektronischen Signatur bestehen beispielsweise darin, dass der Medienbruch (der Ausdruck auf Papier zum Unterschreiben) wegfällt, die Unterschrift nicht übertragen, gestohlen oder vergessen werden kann, die Unterschrift eine eindeutige Willenserklärung darstellt und die Unterschrift sowohl bei jungen als auch bei älteren Personen ein anerkannter Vorgang zur Willenserklärung ist.

Die StepOver GmbH hat sich mit ihren Produkten zur elektronischen Signatur auf den Bereich der "elektronischen Unterschrift" spezialisiert Die von StepOver angebotene elektronische Signatur bietet nun den Unternehmen die Möglichkeit, elektronische Dokumente auch elektronisch unterschreiben zu lassen.

Die elektronische Unterschriftenerfassung macht es möglich, dass jeder Endkunde, ohne ein spezielles Gerät zu besitzen, eine unverwechselbare Willenserklärung abgeben kann, die direkt in ein elektronisches Dokument als elektronische Unterschrift übernommen wird. Diese Form der elektronischen Signatur besitzt bereits heute eine sehr hohe Akzeptanz in der Bevölkerung – der Bekanntheitsgrad ist beispielsweise durch die Packetzustelldienste gewachsen. Deren Signatur-Lösung entspricht aber im besten Fall lediglich einer einfachen elektronischen Signatur. Die elektronische Signatur kann zur Identifikation nur unter bestimmten technischen Voraussetzungen herangezogen werden. Näheres zur biometrischen Identifikation.

Quelle: www.stepover.de

Abschließend habe ich noch für alle Leser/innen eine interessante Seite SignDoc gefunden.

Permalink (5 Kommentare) Kommentieren

Verschlüsseln von Text mit GPG und iSteg

Sonntag, 15. Juni 2008, 18:16

Dieser Beitrag beschäftigt sich mit dem Verschlüssen von Nachrichten mit GnuPG und iSteg.

Aufgabe: Schicken Sie eine mit "gpg4win" verschlüsselte Mail an den Tutor und signieren Sie diese. Verwenden Sie dazu seinen Schlüssel.

GnuPG unterstützt dazu folgende Funktionen:

• Verschlüsselung von Daten (z. B. E-Mails), um vertrauliche Informationen an einen oder mehrere Empfänger zu übermitteln, die nur von den Empfängern wieder entschlüsselt werden können.

• Erzeugung einer Signatur über die versendeten Daten, um deren Authentizität und Integrität zu gewährleisten.

Aufgabe: Verstecken Sie einen geheimen Text in einem Bild. Verwenden Sie dazu das Programm "SteganoG". Schicken Sie das Bild und das Passwort an den Tutor.

SteganoG unterstützt dazu folgende Funktionen:

• SteganoG speichert vertrauliche Daten aller Art so in einer Bitmap-Datei, dass das Bild scheinbar unverändert bleibt.

• Eine leistungsstarke Komprimierung und eine einstellbare Bildqualität ermöglichen auch das Speichern verhältnismäßig großer Datenmengen.

Quelle

Nun habe ich gerade mein Mail dieser Aufgabe an den Tutor gesendet......phhh......das war gar nicht so leicht. Das Lösen dieser Aufgabe hat mir einige Probleme bereitet. Ein Mac ist eben anders. Die Schwierigkeit lagen bei mir nicht direkt an der Aufgabe, sondern eher am finden und benutzen der Programme für Mac. Mit Hilfe dieser Seite konnte ich mich dann im Download-Dschungel von www.gnupg.org zu Recht zu finden.

Nach dem ich meine Festplatte mit dutzenden von Programmchen fast überlastet hatte, habe ich es schließlich doch geschafft die richtige Kombination aus den Programmen zu finden um den Text zu verschlüsseln. Mit GPG Schüsselbund und GPGDrop Thing. Den Tipp erhielt ich dann hier

Ich konnte dann Texte verschlüsseln, aber eigentlich hat es dann noch immer nicht funktioniert, dass ich meinen Text mit dem Schlüssel des Tutors verschlüsseln kann. Bis ich dann nach einigen Stunden Recherche im Internet auf eine Diskussion gestoßen bin, bei der ich den Hinweis bekommen habe, dass ich zu erste den öffentlichen Schlüssel von anderen signieren muss und damit ich ihn dann verwenden kann. Also ich mich zuerst zeigen, dass ich diesem Schlüssel vertraue und damit ich ihn verwenden kann. Aber jetzt hat es geklappt.

Statt SteganoG für Windows habe ich iSteg für Mac verwendet. Beim Arbeiten mit iSteg halfen mir Anmerkungen von diesem Blog-Beitrag, da beispielsweise im Gegensatz zu SteganoG, bei iSteg nicht Bilder im .bmp-Format sondern nur Bilder im .jpg-Format gefordert werden. Der zu versteckende Text ist zwingend in einem .txt-Format einzufügen.

Die Vorteile von iSteg, also von dem Verstecken von einem Text in einem Bild, liegen darin, dass es sehr einfach funktioniert, sofern man die richtigen Formate für Bild und Text verwendet und dass es dritten nicht bewusst ist, dass in diesem Bild ein Text versteckt ist. Der Nachteil von iSteg ist jedoch, dass die Nachricht mit einem einfachen Passwort versehen wird und somit leichter entschlüsselt werden kann.

Das Verschlüsseln von Nachrichten mit GPG ist war etwas komplizierter und für jeden ersichtlich, dass es sich bei diesen Zeichen um einen verschlüsselten Text handelt, aber es scheint mir durch das asymmetrische Schlüsselverfahren sicherer zu sein. Zuerst benötige ich den öffentlichen Schlüssel von meinem/r Kommunikationspartner/in um die Nachricht zu verschlüsseln und dann benötigt der Empfänger seinen privaten Schlüssel um diese Nachricht zu entschlüsseln.

Aufgabe: Schicken Sie eine mit "gpg4win" verschlüsselte Mail an den Tutor und signieren Sie diese. Verwenden Sie dazu seinen Schlüssel.

GnuPG unterstützt dazu folgende Funktionen:

• Verschlüsselung von Daten (z. B. E-Mails), um vertrauliche Informationen an einen oder mehrere Empfänger zu übermitteln, die nur von den Empfängern wieder entschlüsselt werden können.

• Erzeugung einer Signatur über die versendeten Daten, um deren Authentizität und Integrität zu gewährleisten.

Aufgabe: Verstecken Sie einen geheimen Text in einem Bild. Verwenden Sie dazu das Programm "SteganoG". Schicken Sie das Bild und das Passwort an den Tutor.

SteganoG unterstützt dazu folgende Funktionen:

• SteganoG speichert vertrauliche Daten aller Art so in einer Bitmap-Datei, dass das Bild scheinbar unverändert bleibt.

• Eine leistungsstarke Komprimierung und eine einstellbare Bildqualität ermöglichen auch das Speichern verhältnismäßig großer Datenmengen.

Quelle

Nun habe ich gerade mein Mail dieser Aufgabe an den Tutor gesendet......phhh......das war gar nicht so leicht. Das Lösen dieser Aufgabe hat mir einige Probleme bereitet. Ein Mac ist eben anders. Die Schwierigkeit lagen bei mir nicht direkt an der Aufgabe, sondern eher am finden und benutzen der Programme für Mac. Mit Hilfe dieser Seite konnte ich mich dann im Download-Dschungel von www.gnupg.org zu Recht zu finden.

Nach dem ich meine Festplatte mit dutzenden von Programmchen fast überlastet hatte, habe ich es schließlich doch geschafft die richtige Kombination aus den Programmen zu finden um den Text zu verschlüsseln. Mit GPG Schüsselbund und GPGDrop Thing. Den Tipp erhielt ich dann hier

Ich konnte dann Texte verschlüsseln, aber eigentlich hat es dann noch immer nicht funktioniert, dass ich meinen Text mit dem Schlüssel des Tutors verschlüsseln kann. Bis ich dann nach einigen Stunden Recherche im Internet auf eine Diskussion gestoßen bin, bei der ich den Hinweis bekommen habe, dass ich zu erste den öffentlichen Schlüssel von anderen signieren muss und damit ich ihn dann verwenden kann. Also ich mich zuerst zeigen, dass ich diesem Schlüssel vertraue und damit ich ihn verwenden kann. Aber jetzt hat es geklappt.

Statt SteganoG für Windows habe ich iSteg für Mac verwendet. Beim Arbeiten mit iSteg halfen mir Anmerkungen von diesem Blog-Beitrag, da beispielsweise im Gegensatz zu SteganoG, bei iSteg nicht Bilder im .bmp-Format sondern nur Bilder im .jpg-Format gefordert werden. Der zu versteckende Text ist zwingend in einem .txt-Format einzufügen.

Die Vorteile von iSteg, also von dem Verstecken von einem Text in einem Bild, liegen darin, dass es sehr einfach funktioniert, sofern man die richtigen Formate für Bild und Text verwendet und dass es dritten nicht bewusst ist, dass in diesem Bild ein Text versteckt ist. Der Nachteil von iSteg ist jedoch, dass die Nachricht mit einem einfachen Passwort versehen wird und somit leichter entschlüsselt werden kann.

Das Verschlüsseln von Nachrichten mit GPG ist war etwas komplizierter und für jeden ersichtlich, dass es sich bei diesen Zeichen um einen verschlüsselten Text handelt, aber es scheint mir durch das asymmetrische Schlüsselverfahren sicherer zu sein. Zuerst benötige ich den öffentlichen Schlüssel von meinem/r Kommunikationspartner/in um die Nachricht zu verschlüsseln und dann benötigt der Empfänger seinen privaten Schlüssel um diese Nachricht zu entschlüsseln.

Permalink (2 Kommentare) Kommentieren

Netzwerktools einsetzen

Donnerstag, 5. Juni 2008, 20:45

Mit meinem Netzwerk-Dienstprogramm lassen sich mit den geeigneten Befehlen Informationen über andere Rechner oder Netzwerkverbindungen ermitteln. Die bekanntesten Befehle dazu sind ping und trace.

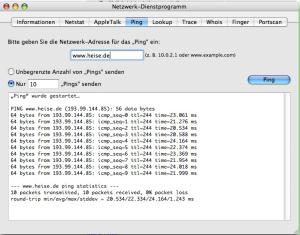

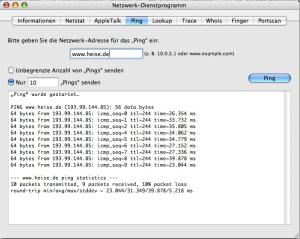

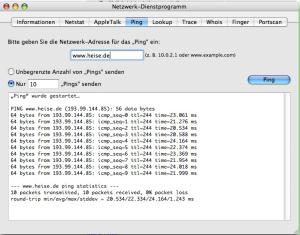

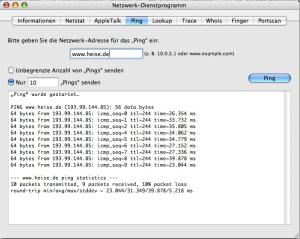

Nachfolgenden stehen zwei Bildschirmkopien in denen ich den Befehl „ping“ an der Seite www.heise.de am Sonntag und am Montag getestet habe.

Am Wochenende....

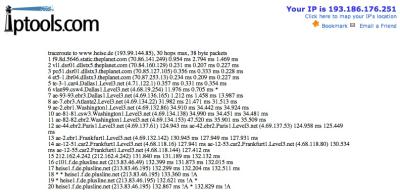

Jedoch führte ich am Montag zusätzlich noch einen Test des Befehls „ping“ mit dem Webtool iptools.com durch. Wie nachfolgend ersichtlich wurden zwar alle Pakete vollständig zurückgesendet, jedoch mit sehr geringer Geschwindigkeit.

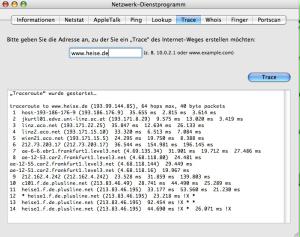

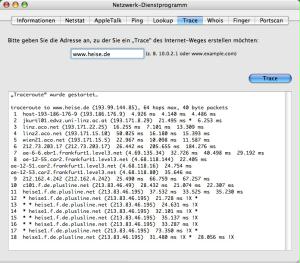

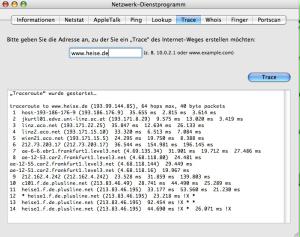

Nachfolgenden stehen nun zwei Bildschirmkopien in denen ich den Befehl „trace“ auch an der Seite www.heise.de am Sonntag und am Montag getestet habe.

Am Wochenende...

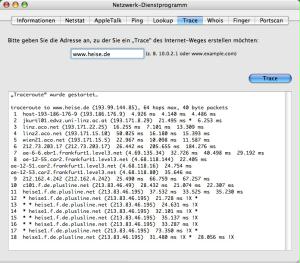

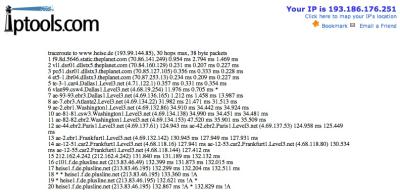

Diesen Befehl „trace“ testete ich auch mit dem Webtool iptools.com am Montag. Hier war die Traceroute noch länger und die Geschwindigkeit noch geringer als bei den oberen Tests. Die längere Traceroute kann darauf zurück zu führen sein, dass sich der Server von iptools.com in den USA, Texas, Houston befindet und deshalb ist der Weg auch länger. Von meinem Comupter benötige ich zum Beispiel vier hops, wenn ich www.jku.at trace und mit dem Webtool 20.

Mit der whois-Abfrage kann man herausfinden, auf welche Person die Domain www.heise.de registriert ist. Mit meinem Netzwerk-Dienstprogramm konnte ich leider nichts herausfinden und somit griff ich auf das Webtool www.who.is zurück. Ich habe herausgefunden, dass die Domain auf die Heise Zeitschriften Verlag GmbH & Co. KG Hannover registriert ist.

Weitere Ergebnisse der whois-Abfrage.

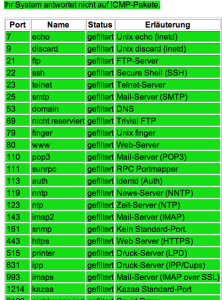

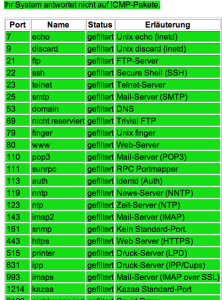

Weiters führte ich noch einen Portscan auf meinem Computer mit dem Webtool von www.heise.de durch. Nachfolgend ist ein Ausschnitt meines Ergebnisses ersichtlich. Da alle Ports grün sind, kann ich daraus schließen, dass alles in Ordnung ist und alle Ports geschlossen sind.

Nachfolgenden stehen zwei Bildschirmkopien in denen ich den Befehl „ping“ an der Seite www.heise.de am Sonntag und am Montag getestet habe.

Am Wochenende....

Jedoch führte ich am Montag zusätzlich noch einen Test des Befehls „ping“ mit dem Webtool iptools.com durch. Wie nachfolgend ersichtlich wurden zwar alle Pakete vollständig zurückgesendet, jedoch mit sehr geringer Geschwindigkeit.

Nachfolgenden stehen nun zwei Bildschirmkopien in denen ich den Befehl „trace“ auch an der Seite www.heise.de am Sonntag und am Montag getestet habe.

Am Wochenende...

Diesen Befehl „trace“ testete ich auch mit dem Webtool iptools.com am Montag. Hier war die Traceroute noch länger und die Geschwindigkeit noch geringer als bei den oberen Tests. Die längere Traceroute kann darauf zurück zu führen sein, dass sich der Server von iptools.com in den USA, Texas, Houston befindet und deshalb ist der Weg auch länger. Von meinem Comupter benötige ich zum Beispiel vier hops, wenn ich www.jku.at trace und mit dem Webtool 20.

Mit der whois-Abfrage kann man herausfinden, auf welche Person die Domain www.heise.de registriert ist. Mit meinem Netzwerk-Dienstprogramm konnte ich leider nichts herausfinden und somit griff ich auf das Webtool www.who.is zurück. Ich habe herausgefunden, dass die Domain auf die Heise Zeitschriften Verlag GmbH & Co. KG Hannover registriert ist.

Weitere Ergebnisse der whois-Abfrage.

Weiters führte ich noch einen Portscan auf meinem Computer mit dem Webtool von www.heise.de durch. Nachfolgend ist ein Ausschnitt meines Ergebnisses ersichtlich. Da alle Ports grün sind, kann ich daraus schließen, dass alles in Ordnung ist und alle Ports geschlossen sind.

Permalink (0 Kommentare) Kommentieren

... ältere Einträge