Der Einsatz von verschiedenen MS Dos Befehlen soll heute anhand der sehr bekannten Website www.orf.at untersucht und beschrieben werden. Die Befehle, die wir uns genauer ansehen sind ping und tracert.

ping

... ist ein Computerprogramm, mit dem überprüft werden kann, ob ein bestimmter Host in einem IP-Netzwerk erreichbar ist. Entwickelt wurde Ping ursprünglich Ende 1983 von Mike Muus (gefunden auf www.wikipedia.at am 24.06.2005).

Dieses Programm sendet ein ICMP-Echo-Request-Paket an die Zieladresse (=IP Adresse). Der Empfänger muss, insofern er das Protokoll unterstützt, laut Protokollspezifikation eine Antwort zurücksenden: ICMP Echo-Reply. Ist der Zielrechner nicht erreichbar, erhält man die Antwort: Network unreachable (Netzwerk nicht erreichbar) oder Host unreachable (Gegenstelle nicht erreichbar).

Bei meinen Versuchen das Internetportal www.orf.at per ping zu überprüfen...

musste ich leider feststellen, dass ich keine Antwort erhielt.

Das würde jetzt ohne tieferes Wissen heißen, dass diese Adresse nicht erreichbar ist. Aber wie wir ja bereits aus unserem Unterricht wissen, kann aus einer fehlenden Antwort allerdings nicht eindeutig darauf geschlossen werden, dass die Gegenstelle nicht erreichbar ist. Manche Hosts sind nämlich so konfiguriert, dass sie ICMP-Pakete ignorieren und verwerfen. So haben auch die EDV Beauftragten die Webserver aus Sicherheitsgründen so konfiguriert haben, dass diese keine ICMP Echo Replys versenden.

Ich habe diese Versuche wie gewünscht natürlich mehrmals an Wochentagen oder am Wochenende durchgeführt und leider immer das gleiche Ergebnis erhalten.

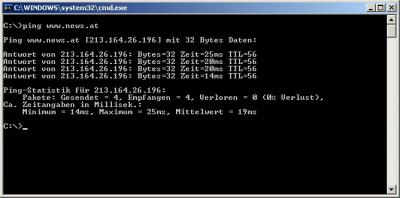

Daher habe ich aus Interesse die Internetseite www.news.at ebenfalls in meine Versuchsreihe aufgenommen:

Wie man hier sehr schön sieht, wurde durch das Ausführen des Programm Pings vier Pakete von mir versendet mit der Größe 32 Bytes an den Zielhost www.news.at. Über den DNS meines Accessproviders wurde der Name aufgelöst und die Pakete an die IP Adresse 213.164.26.196 gesandt. Ich erhielt auf jedes Paket eine Anwort in unterschiedlicher Geschwindigkeit. Bei der statistischen Auswertung kann man sehr gut erkennen, dass die Antwort minimal 14 ms dauerte und maximal 25 ms, der durchschnittliche Wert lag bei 19 ms.

Es gibt noch einige Parameter, die einstellbar sind.

- ping -t hostname/IP-Adresse

führt das Programm Ping so lange aus, bis es durch das gleichzeitige Drücken der Tasten "Strg" und "c" abgebrochen wird. Es wird automatisch eine kleine statistische Auswertung angezeigt mit den Inhalten wieviele Pakete versendet wurden, wieviele wieder empfangen wurden und wieviele verloren. Ausserdem wird die minimale, maximale und die durchschnittliche

Antwortzeit ausgewertet. - ping -n Anzahl hostname/IP-Adresse

führt das Programm Ping genau die angegebene Anzahl aus. - ping -a hostname/IP-Adresse

Löst Adressen in Hostnamen auf. - ping -l Grüße hostname/IP-Adresse

Sendet Pakete in der angegebenen Größe. - ping -f

Setzt Flag für "Don't Fragment". - ping -i

TTL Gültigkeitsdauer (Time To Live) - ping -v

TOS Diensttyp (Type Of Service) - ping -r

Anzahl Route für Anzahl der Abschnitte aufzeichnen - ping -s

Anzahl Zeiteintrag für Anzahl Abschnitte - ping -j

Hostliste "Loose Source Route" gemäß Hostliste - ping -k

Hostliste "Strict Source Route" gemäß Hostliste - ping -w

Zeitlimit Zeitlimit in Millisekunden für eine Rückmeldung

tracert = Traceroute

Traceroute ist ein Diagnose-Werkzeug, mit dem ermittelt werden kann, welche Router (Zwischensysteme) ein Datenpaket über ein IP-Netz passiert, bis es beim Zielhost ankommt. Traceroute arbeitet üblicherweise mit dem ICMP-Teil der IP-Spezifikation, über das Rückmeldungen gegeben werden. Dabei werden TCP-, UDP- oder ICMP-Pakete mit einem veränderten und jeweils um 1 erhöhten Time-to-live (TTL) Wert, beginnend mit 1, gesendet. Ein Router im Netz, der ein Paket mit TTL=1 empfängt, dekrementiert die TTL, verwirft dieses und sendet die ICMP-Antwort Typ 11: "Time-to-live exceeded" und Code 0: "Time to life exceeded in transit" an den Absender mit seiner Adresse zurück. Die Summe der so gesammelten Adressen kennzeichnet dann den Weg durch das Netz (gefunden auf www.wikepedia.at am 25.06.2005).

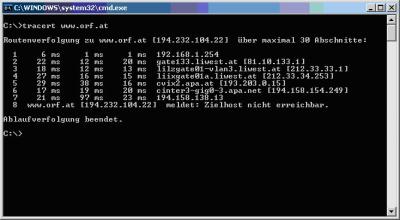

In diesem Fall sieht man sehr schön, dass mein abgesendetes Paket über meinen persönlichen WLAN Router (Step1), meinen Access Provider (Step2) und desssen verschiedene Router (Step3) über den Linzer Internet eXchange Knoten (Step4) anschließend über verschiedene APA Knoten (Step5 - Step7) zum Zielhost geht, der dann leider keine Antwort mehr gibt.

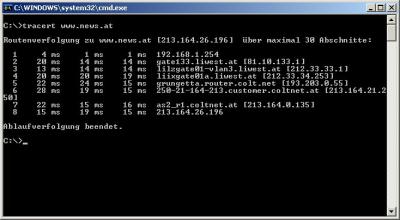

Auch hier wieder der gleiche Versuch mit www.news.at

Die Anzeige von traceroute zeigt nicht immer den tatsächlichen Weg, den die Datenpakete nehmen. Es wird beeinflusst von Firewalls, fehlerhaften Implementierungen des IP-Stacks, Network Address Translation, Routing und anderen Faktoren.

Windows-Traceroute sendet standardmäßig ICMP-Pakete, Linux-Traceroute arbeitet mit UDP-Paketen. Mit TCP-Paketen arbeiten nur spezielle Programme z.B. Tcptraceroute. Alle diese Traceroute-Implentierungen sind jedoch auf die zurückkommenden ICMP-Unreachable-Pakete angewiesen.

Portscan

Da ich einen Router verwende, der sowohl Firewall als auch NAT macht, konnte bei dem Portscan keine Lücke festgestellt werden. Alle Ports wurden durch die Firewall geblockt. Daher scheint mein System derzeit einigermaßen sicher zu sein.

... link (0 comments) ... comment

Urheberrecht ist ein wichtiges grundsätzliches Recht jedes Menschen. Schwierig ist es in dieses Recht auch im digitalen Zeitalter zu sichern. DRM - Digital Rights Management behandelt dieses Thema.

Was genau heißt nun DRM? Bei meiner Recherche im Internet bin ich auf folgende Definitionen gestoßen:

www.wikipedia.at(gefunden in dieser Fassung am 09.06.2005 15:00 Uhr): "DRM ist ein Verfahren, mit dem Urheber- und Vermarktungsrechte an geistigem Eigentum, vor allem an Film- und Tonaufnahmen, aber auch an Software oder elektronischen Büchern im Computerzeitalter gewahrt, sowie Abrechnungsmöglichkeiten für Lizenzen und Rechte geschaffen werden sollen."

Dr. Renato Ionella (gefunden auf www.digital-rights-management.info am 09.06.2005 15:00 Uhr, getätigt 2002): "Digital Rights Management (DRM) involves the description, identification, trading, protection, monitoring and tracking of all forms of rights usages over both tangible and intangible assets – both in physical and digital form – including management of Rights Holders Relationships.”

Nach Fränkl und Karpf (gefunden auf www.digital-rights-management.info am 09.06.2005 Uhr): "Digital Rights Management Systeme sind technische Lösungen zur sicheren zugangs- und nutzungskontrollierten Distribution, Abrechnung und Verwaltung von digitalem und physischem Content."

Das große Problem für die z. B. Musikindustrie ist ja, dass durch die digitalen Medien, ein Stück beliebig oft kopiert werden kann, ohne dadurch auch nur den geringsten qualitätsverlust zu haben und das auch noch mit minimalsten Kosten. Durch die Einführung von DRM würde dadurch natürlich sichergestellt, dass ein Mißbrauch verhindert wird.

Wie jede Medaillie hat auch diese zwei Seiten. Von Kritikern wird die Abkürzung DRM auch mit Digital Restrictions Managements ausgeschrieben. Die Einführung bzw. Erfindung von DRM Systemen bringt auch einige Nachteile mit sich:

- Datenschutz

Durch DRM Systeme lassen sich Vorlieben und Interessen der Kunden archivieren

und daher auch analysieren. So könnten Informationen über die bevorzugte

Musikrichtung oder das meist gesehene Filmgenre eines Kosumenten ausgewertet und natürlich für Marketingzwecke verwendet werden. Es ist aber nicht gesagt, dass diese Daten nur in der Unternehmung bleiben, es könnte auch sein, dass mit diesen Daten eine Marktlücke für Unternehmen gefunden wurde.

- Kopiersperren teilweise gesetzeswidrig

Normaler Weise ist es so, dass jedes urheberrechtlich geschützte Werk nach einem gewissen Zeitraum in die Public Domaine übergeht. Dass heißt dann, dass diese Werke frei kopierbar sind. So etwas ist derzeit in keinem DRM vorgesehen (Schweiz: [1] (http://www.admin.ch/ch/d/sr/231_1/index.html),

Art. 29-33).

- Wissenschaftliche Freiheit gefährdet

Wissenschafter überprüfen und verbessern kryptographische Massnahmen.

Unter anderem suchen sie nach Schwachstellen in Kopierschutzmassnahmen - und oft sind Computeringenieure eingeschüchtert, wenn es die Untersuchung eines DRM-Systems geht - denn wer in einer Publikation eine Schwachstelle eines DRM-Systems aufzeigt, hat je nach dem bereits gegen das Verbot von den Kopierschutz umgehenden Massnahmen verstossen [2]

- Für den Endkunden ist dies allerdings oft mit großen Beinträchtigungen verbunden. Einige Programme schränken die Anwendung so massiv ein, dass es nur auf einem bestimmten Gerät verwendet werden kann und ähnliches. Somit kann z. B. auch wegfallen, dass man eine Kopie für den CD Player im Auto machen kann,....

Manche DRM Systeme sind uns schon weitläufig bekannt, wie zum Beispiel Kopierschutz von Musik CDs.

Seiten, die mir bei meiner Recherche sehr geholfen haben:

... link (0 comments) ... comment

Weblogs - ein weiteres

Schlagwort der Informations- und Kommunikationstechnologie. Welche Möglichkeiten,

Vorteile, Nachteile und Einsatzmöglichkeiten diese Anwendung bietet, soll

hier kurz aufgezeigt werden. Im Speziellen soll natürlich auf Einsatzmöglichkeiten

im Bereich des Studiums hingewiesen werden.

Der große Vorteil von Weblogs

ist, dass User ohne umfassendes technisches Vorwissen die Möglichkeit haben

Ihre Beiträge im World Wide Web zu veröffentlichen. Dadurch erhält

das Medium Internet eine noch größere Breitenwirkung, da es nicht

nur als "Lese- und Informationsmedium", sondern ganz wichtig nun auch

als Publikationsmedium für die breite Masse zugänglich ist.

Welche Einsatzmöglichkeiten

gibt es nun für Weblogs?

Ich möchte hier nur ein paar Beispiele aufzählen, die ich auch noch

detaillierter betrachten werde:

- Tagebuch

- e-learning

Plattform - Austausch

von Informationen und Dokumenten - online

Berichterstattungen - Projektmanagement

und -dokumentation - Virtueller

Klassenraum

... link (0 comments) ... comment

Last update: 2005.06.26, 16:18

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

Der Einsatz von verschiedenen MS Dos Befehlen soll...

Urheberrecht ist ein wichtiges grundsätzliches...

weblogs Weblogs - ein weiteres Schlagwort...