Donnerstag, 5. Februar 2009

5.HÜ

Nicole.Kraus.Uni-Linz, 18:18h

Meine 5. Hausübung beschäftigt sich mit der Privatsphäre des ICT.

ICT steht für Informations,- und Kommunikationstechnologien. Im engen Zusammenhang hierzu steht der Begriff privacy (Privatsphäre), da jeder Mensch, der elektronische Mittel benützt und somit digitale Daten erfasst, speichert und verarbeitet, das Recht auf Privatsphäre und Selbstbestimmung hat. (vgl. http://www.ta-swiss.ch/d/arch_info_ictp.html) Recht auf Privatsphäre einerseits, dass man keine Überflutung von Informationen bekommt und andererseits, dass abgegeben Daten nicht ohne der Zustimmung einer Person leichtsinnig weitergegeben werden.

Viele neue technologischen Entwicklungen im Bereich des ICT können postives, dennoch auch negatives bewirken. Positiv ist zum Beispiel der Zugang zu Dienstleistungen oder auch die Interaktionen zwischen den Menschen. Es besteht jedoch immer die Gefahr der Verletzung der Privatsphäre jedes Individuum. Passend hierzu ist das Thema RFI (radio frequency identification) Durch dieses Verfahren ist durch die Identifikation und Lokalisierung eine automatische Speicherung und Erfassung von Daten möglich. Die Person hat somit keinen Einfluss mehr darauf, welche Daten preisgegeben werden und welche nicht. Ein RFID Anwendungsbereich ist zum Beispiel eine Personenidentifikation durch Reisepässe. (vgl.http://www.diagnose-funk.ch/technik/033ea2994b0f2260b/033ea2994b0f2780e.html)

Um diesem Zustand entgegen zu wirken wurde das sogenannte "EPTA" (European Parliamentary Technology Assessment; europäisch parlamentar TA Einrichtungen) in die Welt gesetzt, das vorwiegend dem Informationstransfer und Datenaustausch dient. (vgl.http://www.itas.fzk.de/tatup/052/peis05a.htm) Ebenfalls das Datenschutzgesetz und Telekommunikationsgesetz bieten einen rechtlichen Schutz für die Verwendung von Daten.

Aber auch andere technische Maßnahmen und Anwendungen wurden entwickelt, um die Sicherheit der Privatsphäre beizubehalten. Hierzu zählen zum Beispiel die Kryptography, die digitale Signatur oder die Steganographie.

Mit Hilfe der Kryptographie habe schon lange Zeit die Menschen Botschaften verschlüsselt. Hierbei wird zwischen zwei verschiedenen Verfahren unterschieden, nämlich dem Secret-Key und dem Public-Key Verfahren. Das Secret-Key Verfahren wurde schon zu Zeiten des Caesars verwendet. Ziel war es Botschaften zu verschicken, wobei die Buchstaben mit Hilfe eines Schllüssels ersetzt wurden. Dieser Schlüssel war jedoch eine Zahl zwische 1 und 25. Beim zweiten Verfahren hingegen, wurden schon zwei Schlüssel verwendet, wobei der eine zum verschlüsseln benötigt wurde und der Andere zum entschüsseln. Wichtig dabei ist, dass man von dem einen nicht auf den anderen schließen kann und nicht herleitbar ist. (vgl.http://e-campus.uibk.ac.at/planet-et-fix/M9/details/3001_cryptography.htm)

Eine Anwendung zu diesem Verfahren ist die digitale Unterschrift.

Der Sinn dieser Anwendung ist, dass die Daten nach einer Signatur nicht mehr verändert werden können, ohne dass etwas bemerkt wird. Mittels einem Schlüsselpaar (privat und öffentlich) das erzeugt wird, kann die Nachricht mit dem Privaten versendet und mit dem Öffentlichen geöffnet werden

(= asymmetrische Verschlüsselung). (vgl.http://e-campus.uibk.ac.at/planet-et-fix/M9/details/3026_digitalSignatures.htm)

ICT steht für Informations,- und Kommunikationstechnologien. Im engen Zusammenhang hierzu steht der Begriff privacy (Privatsphäre), da jeder Mensch, der elektronische Mittel benützt und somit digitale Daten erfasst, speichert und verarbeitet, das Recht auf Privatsphäre und Selbstbestimmung hat. (vgl. http://www.ta-swiss.ch/d/arch_info_ictp.html) Recht auf Privatsphäre einerseits, dass man keine Überflutung von Informationen bekommt und andererseits, dass abgegeben Daten nicht ohne der Zustimmung einer Person leichtsinnig weitergegeben werden.

Viele neue technologischen Entwicklungen im Bereich des ICT können postives, dennoch auch negatives bewirken. Positiv ist zum Beispiel der Zugang zu Dienstleistungen oder auch die Interaktionen zwischen den Menschen. Es besteht jedoch immer die Gefahr der Verletzung der Privatsphäre jedes Individuum. Passend hierzu ist das Thema RFI (radio frequency identification) Durch dieses Verfahren ist durch die Identifikation und Lokalisierung eine automatische Speicherung und Erfassung von Daten möglich. Die Person hat somit keinen Einfluss mehr darauf, welche Daten preisgegeben werden und welche nicht. Ein RFID Anwendungsbereich ist zum Beispiel eine Personenidentifikation durch Reisepässe. (vgl.http://www.diagnose-funk.ch/technik/033ea2994b0f2260b/033ea2994b0f2780e.html)

Um diesem Zustand entgegen zu wirken wurde das sogenannte "EPTA" (European Parliamentary Technology Assessment; europäisch parlamentar TA Einrichtungen) in die Welt gesetzt, das vorwiegend dem Informationstransfer und Datenaustausch dient. (vgl.http://www.itas.fzk.de/tatup/052/peis05a.htm) Ebenfalls das Datenschutzgesetz und Telekommunikationsgesetz bieten einen rechtlichen Schutz für die Verwendung von Daten.

Aber auch andere technische Maßnahmen und Anwendungen wurden entwickelt, um die Sicherheit der Privatsphäre beizubehalten. Hierzu zählen zum Beispiel die Kryptography, die digitale Signatur oder die Steganographie.

Mit Hilfe der Kryptographie habe schon lange Zeit die Menschen Botschaften verschlüsselt. Hierbei wird zwischen zwei verschiedenen Verfahren unterschieden, nämlich dem Secret-Key und dem Public-Key Verfahren. Das Secret-Key Verfahren wurde schon zu Zeiten des Caesars verwendet. Ziel war es Botschaften zu verschicken, wobei die Buchstaben mit Hilfe eines Schllüssels ersetzt wurden. Dieser Schlüssel war jedoch eine Zahl zwische 1 und 25. Beim zweiten Verfahren hingegen, wurden schon zwei Schlüssel verwendet, wobei der eine zum verschlüsseln benötigt wurde und der Andere zum entschüsseln. Wichtig dabei ist, dass man von dem einen nicht auf den anderen schließen kann und nicht herleitbar ist. (vgl.http://e-campus.uibk.ac.at/planet-et-fix/M9/details/3001_cryptography.htm)

Eine Anwendung zu diesem Verfahren ist die digitale Unterschrift.

Der Sinn dieser Anwendung ist, dass die Daten nach einer Signatur nicht mehr verändert werden können, ohne dass etwas bemerkt wird. Mittels einem Schlüsselpaar (privat und öffentlich) das erzeugt wird, kann die Nachricht mit dem Privaten versendet und mit dem Öffentlichen geöffnet werden

(= asymmetrische Verschlüsselung). (vgl.http://e-campus.uibk.ac.at/planet-et-fix/M9/details/3026_digitalSignatures.htm)

... link (0 comments) ... comment

Samstag, 29. November 2008

4.Hü: Tools zur Erkundung des Internets

Nicole.Kraus.Uni-Linz, 11:24h

Grundsätzlich besteht das Internet aus vielen kleineren und größeren Netzwerken, in denen Menschen auf der ganzen Welt miteinander kommunizieren können. Um diese Kommunikation regeln zu können, werden sogenannte TCP/ IP-Protokolle (transmission control protocol/ internet protocol-> Lokalisierung des Zielcomputers) eingesetzt. Dabei werden für die Übertragung Daten in Pakete geteilt und erst beim Empfänger wieder zusammengefügt.

Dieses System war jedoch in den 70er Jahren weit noch nicht so ausgeweitet. Denn damals wusste man sich mit dem Arpanet (Internet-Message-Prozessoren) zu helfen. Diese wurden zwischen Computer und Telefonleitung geschaltet, um die Verbindung und die Datenverarbeitung zu bekommen. Erst in den 80er Jahren wurde der Begriff "Internet" eingeführt.

(vgl. http://www.elearning-concepts.at/lernportal/html/internet.html)

Im Bezug auf die TCP/IP Protokolle habe ich zwei interessante Abbildungen entdeckt. Auf der ersten Abb. werden die Eigenschaften der Internetprotokolle sichtbar.

http://projects.brg-schoren.ac.at/kurse/windows2000/tcpipprotokoll.html

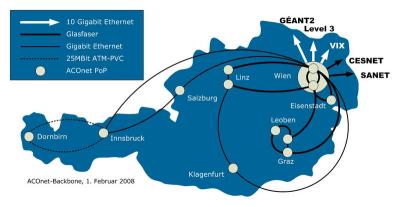

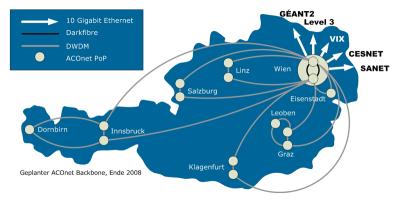

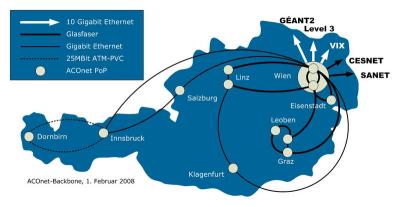

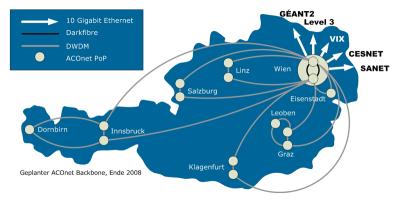

ACONET

Weiters habe ich mich kurz mit dem ACONET (Austrian Academic Computer Network) beschäftigt. Dies ist ein Hochleistungsnetz, das ausschließlich für Hochschulen und Forschungseinrichtungen verwendet wird. Basis hierfür ist das Gigabit Ethernet.

Aconet erfolgt auf einen wellenlängen-transparenten Glasfaserbackbone. Welcher mehrere 10 Gbit-Übertagungskanäle pro Strecke ermöglicht.

http://de.wikipedia.org/wiki/ACOnet

Was ich auch für sehr wichtig finde, ist der Begriff Netstat. Netstat ist ebenfalls ein Tool, dass eine detaillierte Statistik der TCP/IP Daten anzeigen kann (vgl. http://www.elektronik-kompendium.de/sites/net/0901261.htm) und auch welche Verbindungen zu anderen Rechnern bestehen.

DFN

DFN ist ebenfalls ein Forschungsnetz in Deutschland, das Hochschulen und Forschungseinrichtungen verbindet und im Grunde ähnlich aufgebaut wie das Aconet.

(vgl. http://www.dfn.de/)

Geant

Als dritte Möglichkeit gibt es noch das GEANT, ein Verbindungsnetzwerk der europäischen Forschung, das mittlerweile 26 Forschungsnetze verbindet (auch das DFN). Das Kernnetz hat eine Datenübertragung von 10Gbit und die geringste Leistung liegt bei 155Mbit.

http://de.wikipedia.org/wiki/G%C3%89ANT

Bezüglich der Datenübertragung hat mich meine Suche auf PING gebracht. Ping ist also ein Computerprogramm mit dem man feststellen kann, ob ein Host in einem IP-Netzwerk erreichbar ist. Hierbei werden ebenfalls Datenpakete an den Rechner versandt und danach wird vom Programm die Zeit gemessen, bis eine Antwort vom "Host" eintrifft. Dies kann dann aussagen, wie lange ein Datenpaket hin und retour benötigt (response time average). So wird gesehen, ob das Routing funktioniert und ob das TCP/IP funtioniert.

(vgl. http://de.wikipedia.org/wiki/Ping_(Daten%C3%BCbertragung)

Es ist eine Überprüfung von einzelnen Websites oder auch eigenen IP-Bereichen möglich.

Neben Ping gibt es auch noch Speedtest (vgl. http://www.wieistmeineip.at/speedtest/), mit denen jeder individuell die Schnelligkeit seiner Internet-Verbindung überprüfen kann oder den Trace Router. Mit diesem Router ist es möglich eine Routenverfolgung vorzunehmen und diese danach anzuzeigen. Zum Beispiel wichtig für die Verfolgung der richtigen Route bei der Versendung von Datenpaketen und im Falle einer Nichterreichung der Daten, kann der Ausfall ermittelt werden. (vgl. http://www.elektronik-kompendium.de/sites/net/0901041.htm)

Ein Bsp. zu Ping:

Ich habe einen Pingtest durchgeführt, wobei die Antwortzeit für DSL gemessen wurde.

Ergebnis:

Ihre Ping-Antwortzeit: 18.68 Millisekunden (perfekt)

(vgl. http://www.wieistmeineip.de/ping/ergebnis.php)

Nun möchte ich noch kurz auf die Sicherheit im Internet eingehen. Ich denke, dass ein wesentlicher Schutz gegen Viren gegeben sein muss. Hierzu findet man eine Vielzahl von Anti-Viren Programme oder ebenfalls eine Firewall.

Dieses System war jedoch in den 70er Jahren weit noch nicht so ausgeweitet. Denn damals wusste man sich mit dem Arpanet (Internet-Message-Prozessoren) zu helfen. Diese wurden zwischen Computer und Telefonleitung geschaltet, um die Verbindung und die Datenverarbeitung zu bekommen. Erst in den 80er Jahren wurde der Begriff "Internet" eingeführt.

(vgl. http://www.elearning-concepts.at/lernportal/html/internet.html)

Im Bezug auf die TCP/IP Protokolle habe ich zwei interessante Abbildungen entdeckt. Auf der ersten Abb. werden die Eigenschaften der Internetprotokolle sichtbar.

http://projects.brg-schoren.ac.at/kurse/windows2000/tcpipprotokoll.html

ACONET

Weiters habe ich mich kurz mit dem ACONET (Austrian Academic Computer Network) beschäftigt. Dies ist ein Hochleistungsnetz, das ausschließlich für Hochschulen und Forschungseinrichtungen verwendet wird. Basis hierfür ist das Gigabit Ethernet.

Aconet erfolgt auf einen wellenlängen-transparenten Glasfaserbackbone. Welcher mehrere 10 Gbit-Übertagungskanäle pro Strecke ermöglicht.

http://de.wikipedia.org/wiki/ACOnet

Was ich auch für sehr wichtig finde, ist der Begriff Netstat. Netstat ist ebenfalls ein Tool, dass eine detaillierte Statistik der TCP/IP Daten anzeigen kann (vgl. http://www.elektronik-kompendium.de/sites/net/0901261.htm) und auch welche Verbindungen zu anderen Rechnern bestehen.

DFN

DFN ist ebenfalls ein Forschungsnetz in Deutschland, das Hochschulen und Forschungseinrichtungen verbindet und im Grunde ähnlich aufgebaut wie das Aconet.

(vgl. http://www.dfn.de/)

Geant

Als dritte Möglichkeit gibt es noch das GEANT, ein Verbindungsnetzwerk der europäischen Forschung, das mittlerweile 26 Forschungsnetze verbindet (auch das DFN). Das Kernnetz hat eine Datenübertragung von 10Gbit und die geringste Leistung liegt bei 155Mbit.

http://de.wikipedia.org/wiki/G%C3%89ANT

Bezüglich der Datenübertragung hat mich meine Suche auf PING gebracht. Ping ist also ein Computerprogramm mit dem man feststellen kann, ob ein Host in einem IP-Netzwerk erreichbar ist. Hierbei werden ebenfalls Datenpakete an den Rechner versandt und danach wird vom Programm die Zeit gemessen, bis eine Antwort vom "Host" eintrifft. Dies kann dann aussagen, wie lange ein Datenpaket hin und retour benötigt (response time average). So wird gesehen, ob das Routing funktioniert und ob das TCP/IP funtioniert.

(vgl. http://de.wikipedia.org/wiki/Ping_(Daten%C3%BCbertragung)

Es ist eine Überprüfung von einzelnen Websites oder auch eigenen IP-Bereichen möglich.

Neben Ping gibt es auch noch Speedtest (vgl. http://www.wieistmeineip.at/speedtest/), mit denen jeder individuell die Schnelligkeit seiner Internet-Verbindung überprüfen kann oder den Trace Router. Mit diesem Router ist es möglich eine Routenverfolgung vorzunehmen und diese danach anzuzeigen. Zum Beispiel wichtig für die Verfolgung der richtigen Route bei der Versendung von Datenpaketen und im Falle einer Nichterreichung der Daten, kann der Ausfall ermittelt werden. (vgl. http://www.elektronik-kompendium.de/sites/net/0901041.htm)

Ein Bsp. zu Ping:

Ich habe einen Pingtest durchgeführt, wobei die Antwortzeit für DSL gemessen wurde.

Ergebnis:

Ihre Ping-Antwortzeit: 18.68 Millisekunden (perfekt)

(vgl. http://www.wieistmeineip.de/ping/ergebnis.php)

Nun möchte ich noch kurz auf die Sicherheit im Internet eingehen. Ich denke, dass ein wesentlicher Schutz gegen Viren gegeben sein muss. Hierzu findet man eine Vielzahl von Anti-Viren Programme oder ebenfalls eine Firewall.

... link (0 comments) ... comment

Dienstag, 4. November 2008

3.Hü

Nicole.Kraus.Uni-Linz, 13:35h

Folgende Bsp. wählte ich zu meiner 3.Hausübung:

Wobei jeweils wichtig war das alte und neue Datum zu verändern und die unterschiedlich Berechnung für die Stunden, Minuten oder Tage.

Bsp1.)

heute = new Date()

msPerDay = 24 * 60 * 60 * 1000

ende = new Date("February 01, 2009")

tagebis = (ende.getTime() - heute.getTime()) / msPerDay;

tagebis = Math.round(tagebis)

document.write("In " + tagebis + " Tagen beginnen die Semesterferien");

Bsp2.)

heute = new Date();

msPerDay = 24 * 60 * 60 * 1000;

msPerHour = 60 * 60 * 1000;

msPerMinuten = 60 * 1000;

anfang = new Date("May 04 22:03:00, 1986");

tageab = (heute.getTime() - anfang.getTime()) / msPerDay;

tageab = Math.floor(tageab);

stundenab = (heute.getTime() - anfang.getTime() - tageab*msPerDay) / msPerHour;

stundenab = Math.floor(stundenab);

minutenab = (heute.getTime() - anfang.getTime() - tageab*msPerDay - stundenab*msPerHour) / msPerMinuten;

minutenab = Math.round(minutenab);

document.write("Ich bin " + tageab + " Tage " + stundenab + " Stunden " + minutenab + " Minuten alt");

Bsp3.)

heute = new Date()

msPerDay = 24 * 60 * 60 * 1000

ende = new Date("December 31, 2008")

tagebis = (ende.getTime() - heute.getTime()) / msPerDay;

tagebis = Math.round(tagebis)

document.write("In " + tagebis + " Tagen wird Silvester gefeiert");

Bsp4.)

heute = new Date()

msPerDay = 60 * 60 * 1000

ende = new Date("October 01, 2004")

stundenbis = (heute.getTime() - ende.getTime()) / msPerDay;

stundenbis = Math.round(stundenbis)

document.write("Seit " + stundenbis + " Stunden studiere ich an der JKU");

Wobei jeweils wichtig war das alte und neue Datum zu verändern und die unterschiedlich Berechnung für die Stunden, Minuten oder Tage.

Bsp1.)

heute = new Date()

msPerDay = 24 * 60 * 60 * 1000

ende = new Date("February 01, 2009")

tagebis = (ende.getTime() - heute.getTime()) / msPerDay;

tagebis = Math.round(tagebis)

document.write("In " + tagebis + " Tagen beginnen die Semesterferien");

Bsp2.)

heute = new Date();

msPerDay = 24 * 60 * 60 * 1000;

msPerHour = 60 * 60 * 1000;

msPerMinuten = 60 * 1000;

anfang = new Date("May 04 22:03:00, 1986");

tageab = (heute.getTime() - anfang.getTime()) / msPerDay;

tageab = Math.floor(tageab);

stundenab = (heute.getTime() - anfang.getTime() - tageab*msPerDay) / msPerHour;

stundenab = Math.floor(stundenab);

minutenab = (heute.getTime() - anfang.getTime() - tageab*msPerDay - stundenab*msPerHour) / msPerMinuten;

minutenab = Math.round(minutenab);

document.write("Ich bin " + tageab + " Tage " + stundenab + " Stunden " + minutenab + " Minuten alt");

Bsp3.)

heute = new Date()

msPerDay = 24 * 60 * 60 * 1000

ende = new Date("December 31, 2008")

tagebis = (ende.getTime() - heute.getTime()) / msPerDay;

tagebis = Math.round(tagebis)

document.write("In " + tagebis + " Tagen wird Silvester gefeiert");

Bsp4.)

heute = new Date()

msPerDay = 60 * 60 * 1000

ende = new Date("October 01, 2004")

stundenbis = (heute.getTime() - ende.getTime()) / msPerDay;

stundenbis = Math.round(stundenbis)

document.write("Seit " + stundenbis + " Stunden studiere ich an der JKU");

... link (0 comments) ... comment

... older stories

Online for 6101 days

Last update: 2009.02.07, 08:37

Last update: 2009.02.07, 08:37

status

You're not logged in ... login

menu

search

calendar

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

recent updates

4.Hü: Tools zur...

Grundsätzlich besteht das Internet aus vielen...

Grundsätzlich besteht das Internet aus vielen...

by Nicole.Kraus.Uni-Linz (2009.02.01, 16:10)

3.Hü

Folgende Bsp. wählte ich zu meiner 3.Hausübung:...

Folgende Bsp. wählte ich zu meiner 3.Hausübung:...

by Nicole.Kraus.Uni-Linz (2009.02.01, 16:10)

2.Hausübung

Beschreiben Sie in Ihrem Lernblog kurz die Zielsetzung,...

Beschreiben Sie in Ihrem Lernblog kurz die Zielsetzung,...

by Nicole.Kraus.Uni-Linz (2008.11.06, 13:02)

1.Hausübung

Starten Sie Ihren persönlichen Lernblog. Nehmen...

Starten Sie Ihren persönlichen Lernblog. Nehmen...

by Nicole.Kraus.Uni-Linz (2008.10.28, 18:11)