Ping

Mit diesem Tool kann der User überprüfen, ob ein bestimmter Host in einem IP-Netzwerk erreichbar ist oder nicht. Die Funktionsweise dieses Tools ist folgende: Ping sendet ein Echo-Request-Paket and die Zieladresse des Hosts. Der Empfänger muss laut Protokollspezifikation eine Antwort zurücksenden. Ist der Zielrechner nicht erreichbar, lautet die Antwort: Network bzw. Host unreachable.

Die Anwendung dieses Tools an www.orf.at ergab an einem Wochentag (24.06.2005, 17:50 Uhr) folgendes Ergebnis:

Das Ergebnis zeig, dass der Zielhost nicht erreichbar ist.

Dafür kann es zwei Gründe geben:

-

eine Firewall verwirft die Datenpakete

-

den Host gibt es nicht

Es werden Datenpakete an den Rechner von www.orf.at

gesandt. Es wird die Zeit gemessen, bis die Antwort des Hosts eintrifft. Die Zeitangabe sagt aus, wie lange es dauert, bis ein Datenpaket zum Host und wieder zurück braucht. Man kann daran grob erkennen, ob die Gegenstelle funktioniert und mit welcher Verzögerung bei einer Verbindung zu rechnen ist.

Ergebnis am Wochenende (25.06.2005):

Tracert

Mit diesem Tool kann ermittelt werden, welche Router ein Datenpaket über ein IP-Netz passiert, bis es bei einem bestimmten Host ankommt. Allerdings wird nicht immer der tatsächliche Weg, den die Datenpakete nehmen, angezeigt. Es wird beeinflusst von Firewalls, fehlerhaften Implementierungen des IP-Stacks, Routing und anderen Faktoren.

Am Beispiel von www.orf.at sieht man, dass der Zielhost existiert, jedoch von einer Firewall blockiert wird.

Portscan

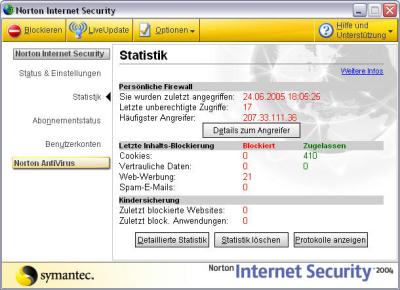

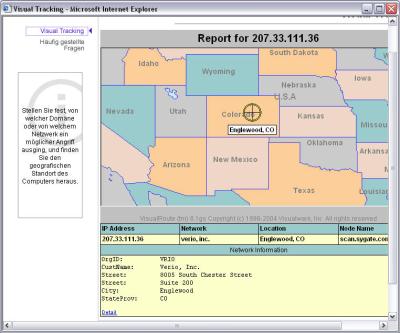

Norton Internet Security blockiert unbefugte Angreifer und ein von mir ausgeführtes Visual Tracking zeigt mir, dass der häufigste Angreifer die IP-Adresse 207.33.111.36 hat und aus Englewood kommt:

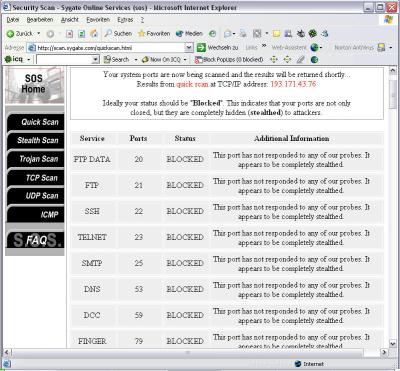

Ein kleiner Auszug aus dem Security Scan. Daran kann ich erkennen, dass mein Computer relativ gut geschützt ist.

... link (0 comments) ... comment

Unter Digital-Rights-Management-Systeme versteht man elektronische Vertriebssysteme für digitale Inhalte. Das Thema DRM hat in den letzten Jahren für Anwendungen im Bereich Musik und Film, aber auch im Bereich Software und elektronische Bücher über das Internet eine zentrale Bedeutung erlangt. DRM-Systeme können Regeln, zum Beispiel wie lange der Benutzter Zugang zu einem Musikfile hat oder wie viele Kopien eines Files angelegt werden dürfen, durchsetzen. Diese Systeme funktionieren meist über speziell entwickelte Dateiformate, die eine Verschlüsselung enthalten. Die Dateien können dann nur mit speziellen Programmen und mit einem dazugehörigen Code benutzt werden.

Nähere Informationen zum Thema Verschlüsselungen finden Sie

hier.

Zurzeit geschieht das Downloaden von Musik häufig noch auf illegale Art und Weise, deshalb ist die Industrie bestrebt, dies durch ein DRM-System zu kontrollieren. Ausgereifte Systeme bieten neben dem Kopierschutz auch die Abrechnung der genutzten Inhalte an.

Einige Kritikpunkte, da die Rechte der Benutzer erheblich eingeschränkt werden, ohne dass für den Benutzer ein direkter Nutzen daraus entsteht.

-

Geräte werden weniger kundenfreundlich

-

Datenschutz

-

Firmen nehmen das Gesetz in die eigene Hand

-

Benutzbarkeit könnte verloren gehen

-

Kopiersperren zum Teil gesetzeswidrig

-

Wissenschaftliche Freiheit gefährdet

Nähere Informationen zu den Kritikpunkten unter: http://de.wikipedia.org

Digital Rights Management soll bedeuten, dass beide Seiten, sprich der Kunde bzw. der Nutzer und der Anbieter gleichermaßen zu ihrem Recht kommen sollten.

Vergleichen Sie hierzu Dirk Gunnewig und mit meiner Kollegin

Bernadette Wurzinger

... link (0 comments) ... comment

aus dem griechischen: kryptós, "verborgen", und gráphein, "schreiben"

Das Grundziel der Kryptographie ist die Geheimhaltung von Nachrichten!

Die Nachricht soll so verändert werden, dass nur der berechtigte Empfänger - aber kein potentieller Angreifer - diese lesen kann. Verfahren sind u. a.

verschiedene Codes, Zahlen-Zeichen-Ersetzung und technische Hilfsmittel.

Einige nützliche Grundbegriffe:

-

Klartext: darunter versteht man eine unverschlüsselte Botschaft

-

Chiffrieren: Vorgang des Verschlüsselns

-

Geheimtext: Ergebnis des Verschlüsselns

-

Dechiffrieren: Rückführen des Klartextes aus dem Kryptogramm

In der Geschichte wurde die Kryptographie häufig im militärischen und diplomatischen Bereich genutzt. Schon im 2. Weltkrieg wurde ein Kryptographiesystem namens

Enigma zur Geheimhaltung wichtiger Botschaften verwendet. Bezüglich des geschichtlichen Hintergrunds der Kryptographie möchte ich auf die ausführliche Darstellung meiner Kollegin Daniela Hons hinweisen.

Mit dem anhaltenden Internet-Boom und der ständig wachsenden Anzahl der

World-Wide-Web-User gewinnt die Sicherheit von Protokollen und Anwendungen immer mehr an Bedeutung. Es sind vorwiegend wirtschaftliche, politische und militärische Gründe, die hinter der Notwendigkeit der Kryptografie stehen. Dennoch wird die Kryptografie auch für private und persönliche Interessen eingesetzt. Dabei ist das Verschlüsseln von Nachrichten vor allem beim Zahlungsverkehr über das Internet wesentlich.

Unter zahlreichen Software-Produkten, die unterschiedliche Verschlüsselungsverfahren DES, IDEA, RSA u.a. einsetzen, ist "Pretty Good Privacy" (PGP) mittlerweile zum Standard für private Anwender geworden.

... link (0 comments) ... comment

Last update: 2005.06.27, 10:22

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

Ping Mit diesem Tool kann der User überprüfen,...

Unter Digital-Rights-Management-Systeme versteht...

Weblogs geben dem Internet eine neue Qualität. Weblogs...

aus dem griechischen: kryptós, "verborgen",...