Im ersten Schritt hat Andreas Hermüller die von Prof. Mittendorfer erhaltene Anwesenheits- und Punkteliste in eine Excel Tabelle übertragen. Christian Wolfsteiner hat anschließend einige Grafiken dazu erstellt, die erste Zusammenhänge grafisch darstellen sollen.

Gruppentreffen: Dienstag, 28.3.06

Um die weitere Vorgehensweise zu besprechen haben wir uns heute zusammengesetzt. Es wurde beschlossen meinen Weblog als gemeinsamen Blog zu verwenden, da ich ja für die Zusammenfassung und Präsentation unseres Projektes zuständig bin. Wesentlich fürs Weiterkommen war für uns heute vorerst die Erstellung von Hypothesen.

Weitere Vorgehensweise:

Markus Gföllner wird die von uns heute aufgestellten Hypothesen nochmals überarbeiten und in Folge daraus die Fragen für den Online - Fragebogen ableiten.

Karin Helml wird diese Woche mit Prof. Batinic Kontakt bezüglich der technischen Erstellung des Online - Fragebogens aufnehmen.

Ich werde die bisherigen Listen, Grafiken und Hypothesen zusammenfügen, damit ich am Freitag, 31.3.06 unser bisher Geleistetes in der LVA Projektseminar präsentieren kann.

Lg, Eva

... link (1 comment) ... comment

Im Zuge des Projektseminars beschäftige ich mich mit dem Thema "Auswertung der LVA Nutzung interaktiver Medien"

Unsere Gruppe:

Aufgaben die im Zuge des Projekts anfallen:

1. Listen statistisch verarbeiten

2. Hypothesen daraus ableiten, Fragen für Befragung

3. Online - Fragebogen erstellen

4. Befragung durchführen

5. Auswertung

6. Migration von Präsenz LVA zur Online LVA?

7. Zusammenfassung, Präsentation

Verteilung der Aufgaben auf die Gruppenmitglieder:

Christian Wolfsteiner und Andreas Hermüller befassen sich mit der statistischen Auswertung der Anwesenheits- und Punkteliste der Teilnehmer des Kurses Nutzung interaktiver Medien vom WS05/06

Markus Gföllner wird zu den Auswertungen Hypothesen bilden und Fragen für die Onlinebefragung zusammenstellen

Karin Helml übernimmt den technischen Teil und ist somit für die Erstellung des Online - Fragebogens zuständig

Meine Aufgabe:

Zum ersten bin ich Gruppensprecherin und für organisatorische Fragen zuständig, zum zweiten habe ich die Aufgabe die von meinen Kollegen gewonnenen Daten zusammenzufassen und grafisch darzustellen. Die Zusammenfassung wird anschließend von mir in einer Powerpoint Präsentation bzw in einem Weblog präsentiert.

Meine Kompetenzen:

Kommunikation, Organisation, PR

... link (0 comments) ... comment

Zuerst interressiert mich der Zusammenhang zwischen Anwesenheit in der LVA und der Note. Weiters würde mich wie meinen Kollegen Andras Hermüller intersessieren ob ehemalige Teilnehmer dieser LVA eine Online Lehre gegenüber einer Präsenzlehre bevorzugen würden bzw in welchen Bereichen sie eine Kombination beider sinnvoll finden würden.

Persönlich habe ich im meinem bisherigen Studium leider noch keine Befragung durchgeführt bzw ausgewertet und würde dies deshalb gerne mit Hilfe dieses Projekts (und Unterstützung meiner Kollegen) lernen.

Ich freue mich schon auf die vorraussichtlich morgen feststehende Gruppe (an diesem Thema sind ja sehr viele interessiert) und auf eine gute Zusammenarbeit.

... link (0 comments) ... comment

Ping / Traceroute / Portscan

Ping:

Wurde 1983 von einem Mike Muus entwickelt. Der Name kommt ursprünglich aus der Kriegstechnik (zum Aufspüren von U Booten verwendete Schallgeräusche, die sich wie "Ping" anhörten).

Ping ist ein Programm mit Hilfe dessen man überprüfen kann, ob ein bestimmter Host in einem IP Netzwerk erreichbar ist.

vgl. Wikipedia

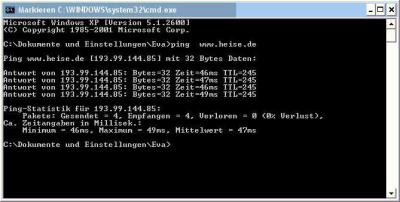

Durchführung, Sonntag 22.1.06 - ping

Ausführung:

1. DOS Fenster öffnen: Start und ausführen anklicken, dann cmd (nur bei WIN NT/2K/XP) eingeben und mit OK bestätigen. DOS Fenster öffnet sich.

2. Eingabe im DOS Fenster: ping Zieladresse (in unserem Fall www.heise.de)

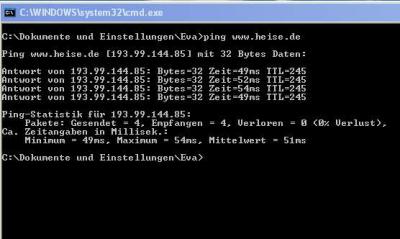

Durchführung 2, Montag, 23.1.2006

Vergleich:

Es ergibt sich kein Unterschied zwischen der Abfrage vom Wochenende und der Abfrage unter der Woche. Mittels Ping, kann wie oben schon erwähnt, überprüft werden, ob ein bestimmter Host in einem IP Netzwerk erreichbar ist - ist in beiden Abfragen der Fall. Um das festzustellen schickt das Programm ein Datenpaket an einen Rechner im Netz. Dadurch kann es feststellen, ob es zurückkommt und wie lange es dauert. In der Dauer gibt es allerdings einen Unterschied, wenn auch nur einen geringen. Am Sonntag betrug der zeitliche Mittelwert 47ms und am Montag 51ms.Traceroute:

Ist ein Programm mit dem ersichtlich ist über welche Rechner im Internet, die einzelnen IP Pakete zum Zielrechner gelangen.

Allerdings zeigt die Anzeige von Traceroute nicht immer den tatsächlichen Weg der Datenpakete an, weil Anzeige durch Firewalls usw beeinflusst werden kann.

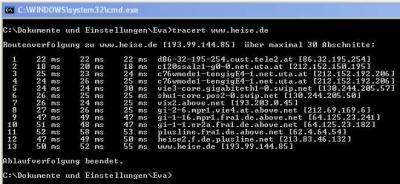

Durchführung, Sonntag 22.1.2006 - tracert

Ausführung:

1. DOS Fenster wie oben beschrieben öffnen, dann tracert Zieladresse (www.heise.de) eingeben.

Durchführung über Webtool, Sonntag, 22.1.2006:

www.heise.de eingeben

Unterschied zwischen Windos und DOS:

Unterschiedlich ist hier der Weg der Datenübertragung, weil ich bei der Eingabe (Webtool) über Windows vom UTA Rechner ausgehe und bei DOS nicht. Die Anzahl der durchlaufenen Hosts ist allerdings gleich.

Durchführung 2, Montag, 23.1.2006

Vergleich Ergebnis Wochenende - Wochentag:

Auch bei der tracert Anfrage ergibt sich kein wesentlicher Unterschied. Beide Anfragen, egal ob am Wochenende oder Wochentags liefern das selbe Ergebnis. Der einzige Unterschied ist, wie schon bei der ping Anfrage, wieder in der Zeit zu finden. Auch hier ist bei der tracert Anfrage am Montag die response Zeit länger als die am Sonntag.Portscanner:

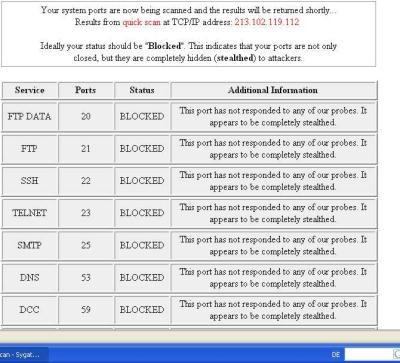

Scannt die Ports (= Verbindungen "Türen" die von außen oder von einem anderen Rechner angespochen werden können) und zeigt an welche geschlossen und welche offen sind. Angesprochen können sie nur dann werden wenn sie nicht geblockt sind. Geblockt werden sie durch eine Firewall.

Definition vgl auch Wikipedia

Durchgeführt über Webtool, Sonntag, 22.1.2006

Interpretation Portscan:

Da mein Rechner durch eine Firewall geschützt ist und keine Ports freigegeben sind, erscheint bei der Durchführung eines Portscans überall BLOCKED.

Das ist wichtig damit niemand von draußen meinen Computer missbrauchen kann und Viren etc. einschleust.

... link (0 comments) ... comment

Digitalisierung, Umsetzung von Schrift, Ton und Bild in eine Folge von binären Signalen, ist auch heute noch die Schlüsseltechnologie für die Weiterentwicklung der Speicherung und Übertragung von Informationen.

Anbieter von digitalen und audiovisuellen Medien:

Anbieter sind z.B. Firma Apple, aon, napster, kazaa, vodafone u.v.m.

Napster und Kazaa bieten vorwiegend MP3 Files an. Im Unterschied zu früher ist der Download kostenpflichtig. Auch Aon bietet MP3 Files zum download an. Weiters gibt es bei A1 ab 2006, in Zusammenarbeit mit Vodafone, die Möglichkeit über ein UMTS Handy aktuelle Fernsehübertragen downzuloaden um sich dann z.B. das Skirennen am Handy live anzuschauen. Internetfernsehen und Fernsehen übers Handy ist derzeit allerdings nur sehr begrenzt möglich, die Technologie steckt derzeit sozusagen noch in den Kinderschuhen. Zwar macht UMTS das Übertragen von Videos auf das Handy möglich, doch die Datenmenge die dabei Übertragen werden muss ist im Moment noch viel zu groß.

Die Firma Apple ist momentan der größte Anbieter im Bereich bezahlbarer downloads von Musik und Videos (unter I Tunes) und Podcasting. Apple bietet nicht nur den download neuerster Hits als MP3 Files (kostenpflichtig) an sondern auch , Musik in der Kombination mit Videos, wo man sich dann Mittels I POD nicht nur die MP3 Files anhören sondern auch ansehen kann.

Apple I Tunes Music Store bietet neu mit der Version 6, 2000 aktuelle Musikvideos und Kurzfilme die mit dem neuen I POD abspielbar sind. Weiters werden in Amerika auch Serien wie zum Beispiel Desperit Houswifes oder Disney Channel Produkte zum download angeboten. Mit der aktuellen Quick Time Version 7.0.3 PRO können auch eigene Videofiles mit einigen Mausklicks in das I POD Format umgewandelt werden (vgl.:C`T Magazin für Computertechnik, Nr.23, 31.10.2005)

Zukunftszenario:

Meiner Meinung nach wird es in der Zukunft im Bereich des Fernsehens die meisten Veränderungen geben. Wie man Computerzeitschriften und Sendungen entnehmen kann, geht der Trend vor allem dazu immer und überall fernsehen zu können. Großes Ziel ist es Videos und Filme in guter Qualität aufs Handy übertragen zu können, da man das Handy auch immer bei sich trägt. Mittels UMTS ist die Übertragung auf Handys allerdings schön möglich, aber da Filme über ein relativ hohes Datenvolumen verfügen ist das doch noch relativ schwierig. Probleme sind das der Downloadprozess noch viel zu lange dauert und weiters die Speicherkapazität des Handys noch nicht ausreicht. Übertragung von Livesendungen sollen ab 2006 möglich werden. Problem dabei ist noch wie man die Daten auf das Handy überträgt. Das Handy wird sich auf den Markt als praktischer Alleskönner integrieren indem es jeden ermöglicht jederzeit zu telefonieren, im Internet zu surfen, zu fotografieren, Bilder zu verschicken und neu eben als Fernseher für Unterwegs, als MP3 Player als elektronischer Terminplaner usw.

Auch kommt in Zukunft vermutlich das Angebot, sich sein Fernsehprogramm gegen Gebühr selbst zusammenzustellen. Aon wird dann auf der Hompage Serien und Filme zum downloaden anbieten, die man sich dann zur gewünschten Zeit im Fernsehen ansehen kann. Das heisst man ist dadurch nicht mehr an fixe Programmzeiten und an ein starr vorgegebenes Fernsehprogramm gebunden.

Weiters glaube ich das es eine On line Videothek geben wird, wo man sich jederzeit, jeden beliebigen Film ausleihen kann, ohne dafür extra in die Videothek gehen zu müssen. Es wird eine Plattform geben wo man Filme gegen Gebühr ausborgen kann und der Film nach einer gewissen Zeit (z.B. nach einem Tag) nicht mehr angeschaut werden kann. Diese Filme werden allerdings mit einem Kopierschutz versehen sein, damit man sie nicht illegal erwerben kann in dem man sie einfach auf eine DVD brennt. Zielgruppe werden all jene sein die sich auch bisher gerne Filme ausgeborgt haben und wahrscheinlich auch jene denen der Weg in die Videothek bisher zu mühsam war.

Verweise zu Kollegen:

Über die Zukunft für Streaming schreibt mein Kollege Patrik Führer sehr gut.

Wenn ihr gute Infos über Dolby Digital sucht dann findet ihr die bei Klaus Ganglberger

Wie E Learning in der Zukunft funktionieren könnte, beschreibt der Kollege Friedrich Briedl

Quellen:

http://musicdownload.aon.at/v7/

http://www.vodafone.de/live/index.html

Hauptquelle:

... link (0 comments) ... comment

Kurzer Film: Die Hightech Überwachungsgesellschaft

http://www.3sat.de/dynamic/webtv/webtv_frame.php?url=neues/neues010806.rm

Hinweis: Zum Abspielen benötigt man den Real Player:

Gratisversion: Hier zum downloaden: http://de.real.com/player/?&src=ZG.de.idx,ZG.de.rp.rp.hd.def

Doch wo bleibt da der Datenschutz?

Nationalstaatliche Regelungen und Gesetze reichen leider oft nicht mehr aus um den persönlichen Datenschutz sicher zu stellen. Das Recht eines Menschen zu bestimmen, wem er welche Daten weitergibt, ist bei Technologien wie zum Beispiel RFID relativ problematisch.

(vgl.: http://www.itas.fzk.de/tatup/052/peis05a.htm; http://www.argedaten.at/office/recht/dsg2000.htm)

Technische Maßnahmen als Abhilfe:

1. Kryptographie: Bei der Kryptographie geht es darum mittels statistischer Methoden, Informationen so zu verpacken, dass sie nur ein Berechtigter mittels Schlüssel definieren kann. (Definition: http://de.wikipedia.org/wiki/Kryptographie)

Problem: Es gibt auch hier keine 100 %ige Sicherheit. Hohe Rechenleistung des Computers erhöht die Gefahr das die Daten entschlüsselt werden können. Dabei stellt sich allerdings die Frage ob der Aufwand, eine Information zu entschlüsseln dafür steht.

(vgl. Vorlesung NIM 10.11/17.11.05: http://newmedia.idv.edu/medienlehre/nim05w/; http://newmedia.idv.edu/thema/kryptographie/

2. Steganographie: Hierbei handelt es sich um eine andere Art der Verschlüsselung. Steganographie beruht auf Täuschung. Zum Beispiel verbergen sich hinter harmlosen Aussagen wie "der Himmel ist blau" Codes, die nur eingeweihte Leute verstehen. Diese Botschaften können aber nicht nur in Texten, sondern auch in Bildern, Musik, Videos usw. versteckt werden. (Definition: http://de.wikipedia.org/wiki/Steganographie)

Problem: Steganographie ist schwer zu überwachen und wird leider immer wieder zum Austausch terroristischer Botschaften verwendet.

(vgl. Vorlesung NIM 10.11/17.11.05: http://www-ivs.cs.uni-magdeburg.de/bs/lehre/wise0102/progb/vortraege/rbreetzmann/einf.html)

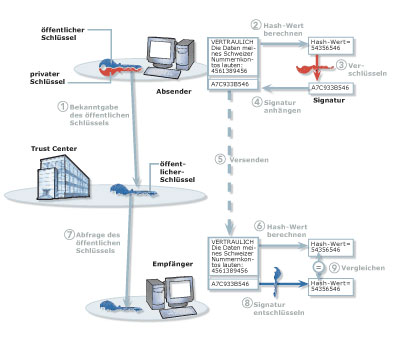

Teilaspekt - approbierte Systeme der digitalen Signatur:

Bei der digitalen Signatur unterscheidet man 2. Arten:

1. Digitale Signatur ohne besondere Sicherheitsanforderung

2. Sichere digitale Signatur mit besonderen Sicherheitsanforderungen

(vgl.: http://www.chipkarte.at/esvapps/page/page.jsp?p_pageid=220&p_menuid=51978&p_id=4)

Früher war es sehr einfach seine Identität mittels händischer Unterschrift nachzuweisen, doch Heute, wo wir eine rasante Entwicklung im Bereich elektronischer Kommunikation erleben, reicht diese alleine nicht mehr aus. Aus diesem Grund wurde ein Verfahren (basieren auf der Kryptographie - Verschlüsselung) entwickelt, bei dem sich Personen mittels elektronischen Daten (digitaler Unterschrift), in technisch zweifelsfreier Weise identifizieren können bzw. die Echtheit eines Dokuments beweisen können.

(vgl.: http://business.telekom.at/telekom/news/bizmail/recht/biz53_recht.php, Stand 29.11.05)

Was versteht man unter approbierter digitaler Signatur?

Das Wort Approbation kommt aus dem lateinischen und bedeutet soviel wie "Genehmigung" (z.B. staatliche Genehmigung zur Berufsausübung von Ärzten usw.) (vgl.: http://de.wikipedia.org/wiki/Approbation)

Unter digitaler Signatur versteht man eine elektronische Unterschrift, anhand der man eine Person eindeutig identifizieren kann. Diese digitalen Daten sollen helfen elektronisch gespeicherte Dokumente bzw. Informationen zu sichern. (vgl.: http://de.wikipedia.org/wiki/Elektronische_Unterschrift)

§ 2 Z 1 SigG definiert die elektronische Signatur als "elektronische Daten, die anderen elektronischen Daten beigefügt oder mit diesen logisch verknüpft werden und die der Authentifizierung, also der Feststellung der Identität des Signators, dienen". Zitiert: http://business.telekom.at/telekom/news/bizmail/recht/biz53_recht.php

Unter approbierter Systeme der digitaler Signatur versteht man folglich, staatlich genehmigte Systeme für die elektronische Unterschrift.

Sichere digitale Signatur auf Basis kryptographischer Systeme:

Wichtige Post per E-Mail, Zahlungsverkehr und Behördengänge mittels Internet und das alles mit Hilfe diverser Chipkarten wie die E Card, Bürgerkarte, Bankomatkarte, Studentenausweis usw. machen eine sichere digitale Signatur zu einem muss. Für eine sichere elektronische Unterschrift benötigt man ein Zertifikat, das durch eine rechtsfähige Einrichtung bzw. durch eine natürliche oder juristische Person, ausgestellt wird.

Hier eine Liste der Zertifizierungsdiensteanbieter: http://www.signatur.rtr.at/de/providers/providers.html

Dieses Zertifikat ist ein sogenannter öffentlicher Schlüssel, der den Zweck hat die Signaturdaten einer Person zuzuordnen, zu prüfen und diese Person zu identifizieren. WICHTIG: Für sichere elektronische Signatur benötigt man qualifizierte und keine gewöhnlichen Zertifikate. Die sichere digitale Unterschrift ist der Handschriftlichen gleichzusetzen und kann ausschließlich vom Signator alleine verwendet werden.

(vgl.: http://www.chipkarte.at/esvapps/page/page.jsp?p_pageid=220&p_menuid=51978&p_id=4)

Vorteile der sicheren digitalen Signatur:

- Einsparung im Verwaltungsbereich

- Zeiteinsparung bei Brief- und Zahlungsverkehr

- erhöhte Rechtssicherheit

- keine Passwörter, Pins und Tans mehr

- nicht mehr erforderlich persönliche Daten übers Internet zu übertragen

- gilt im gesamten EU Raum

- mehr Sicherheit - Cyberkriminalität wird erschwert

(vgl.: http://www.chipkarte.at/esvapps/page/page.jsp?p_pageid=220&p_menuid=51978&p_id=4)

(vgl.: http://www.oenb.at/de/img/sicher_im_internet_arbeiten_tcm14-19912.pdf)

Nachteile sicherer digitaler Signatur:

- Rechtliche Folgen sind zu wenig explizit geregelt

- Gesetze sind teilweise nicht EU konform

- unüberlegte Einkäufe per Mausklick

- Regelung über Kryptographie fehlt - Unterschrift für Dritte wirklich unleserlich zu machen

(vgl.: http://normative.zusammenhaenge.at/it-recht-faqs/answer157.html)

Software / Hardware zur Erstellung digitaler Signatur:

Welche Soft- bzw. Hardware für das Erzeugen und Lesen einer digitalen Signatur notwendig ist beschreibt eine Kollegin von der Uni Salzburg "Marion Wöss" in ihren Weblog siehe: /9821453

Funktion sichere digitale Signatur:

Wie die digitale Signatur technisch genau funktioniert, wird von einer Kollegin aus unserem Kurs "Sandra Binder" sehr gut beschrieben. Zum Nachlesen siehe: /0455888

Grafik: Funktion digitale Signatur:

Code:

Link zu Film über digitale Signatur:

http://portal.wko.at/wk/webtv_detail.wk?AngID=1&DocID=374808&DstId=1418&StID=191511

Es ist weiters wieder der Realplayer zum Ansehen erforderlich:

Gratisversion: Hier zum downloaden: http://de.real.com/player/?&src=ZG.de.idx,ZG.de.rp.rp.hd.def

Eigene Meinung über Sicherheit im Bezug auf digitale Signatur:

Der Trend zu Karten über die man alle möglichen Geschäfte, Tätigkeiten abwickeln kann ist momentan in aller Munde. Die E Card als Bürgerkarte oder die Bankomatkarte die alles kann, sind nur wenige Projekte in diese Richtung. Doch wie sicher kann man sein, das auf dem Chip gespeicherte Daten nicht mißbraucht werden. Schützt die sichere digitale Signatur wirklich besser, als bisher verwendete PINS bzw. TANS? Es gibt zwar immer neuere Programme/ Technologien, die uns mehr Sicherheit versprechen, aber meiner Meinung nach wird es diese nie zu 100% geben. Es beginnt ja eigentlich schon, wenn wir ins Internet einsteigen, auf verschiedene Seiten surfen, Sachen kaufen, ersteigern etc. Jedesmal werden gewisse Daten von uns gespeichert, die zumindest schon Aufschluss über Tätigkeit, Interessen und Geschmack geben. Bei der sicheren digitalen Signatur glaube ich allerdings schon das alles menschenmögliche getan wird um eine große Sicherheit zu gewährleisten, da ja auch bereits Firmen Brief- und Zahlungsverkehr mit digitaler Unterschrift abwickeln. Meiner Meinung nach würden sie, bei bekanntwerden großer Unsicherheiten, diese Methode nicht weiter bevorzugen. Leider wird es immer Hacker geben, die einzelne Codes knacken können. Ich persönlich finde es sehr praktisch und eine große Zeitersparnis nicht mehr wegen jeder Kleinigkeit auf die Bank/Behörde gehen zu müssen und alles gemütlich von zu Hause aus erledigen zu können. Im Bezug auf das Bankwesen finde ich die Einführung der sicheren digitalen Signatur als positiv, da ich glaube das die heute verwendeten Tan Nummern leichter zu knacken sind und der Geldverkehr übers Internet durch die digitale Signatur sicherer wird.

Im Bezug auf die Privatsphäre, schließe ich mich der Meinung von meinen Kollegen Martin Eckmair an, das viele Karten auf welchen unsere Daten gespeichert sind, das Risiko erhöhen unsere Privatsphäre zu verlieren (vgl.: /9655522/)

Mich beschäftigen dabei insbesondere 2 Fragen: Wird es unseren Vorgesetzten möglich werden Einsicht in unsere Daten zu nehmen und somit weiter, als wir es vielleicht möchten, in unsere Privatsphäre eindringen? Kann uns jede Versicherung anhand unserer Daten analysieren und uns als nicht versicherungswürdig einstufen? (Problem wenn sie zum Beispiel Einblick in unsere Gesundheitsdaten bekommen)

Meinung zur E Card kommentiert:

Bericht zu E Card/Privatsphäre von Markus Kermendi: /0356214

Quellen:

http://de.wikipedia.org/wiki/RFID,

http://www.itas.fzk.de/tatup/052/peis05a.htm

http://www.argedaten.at/office/recht/dsg2000.htm

http://de.wikipedia.org/wiki/Kryptographie

http://newmedia.idv.edu/medienlehre/nim05w/

http://newmedia.idv.edu/thema/kryptographie/

http://de.wikipedia.org/wiki/Steganographie

http://www-ivs.cs.uni-magdeburg.de/bs/lehre/wise0102/progb/vortraege/rbreetzmann/einf.htm

http://www.chipkarte.at/esvapps/page/page.jsp?p_pageid=220&p_menuid=51978&p_id=4

http://www.oenb.at/de/img/sicher_im_internet_arbeiten_tcm14-19912.pdf

http://normative.zusammenhaenge.at/it-recht-faqs/answer157.html

http://business.telekom.at/telekom/news/bizmail/recht/biz53_recht.php

http://de.wikipedia.org/wiki/Approbation

http://de.wikipedia.org/wiki/Elektronische_Unterschrift

Seiten von Kollegen:

... link (1 comment) ... comment

Last update: 2007.06.18, 12:08

Juni 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

||||||

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||

Hallo! Also bis heute haben wir schon fleißig...

Hallo mal wieder! Seit dem letzten Eintrag hat sich...

Hallo! Letzte Woche haben wir alle JKU Institute per...

Hallo mal wieder! Auch in der letzten Woche waren...

Seit dem letzten Eintrag ist schon wieder viel erledigt...