Dienstag, 21. Juni 2005

Ergebnisse der Anwendung der Netzwerktools "Ping", "Tracert" und Sygate Portscan

André.Pecquet.uni-linz, 14:41h

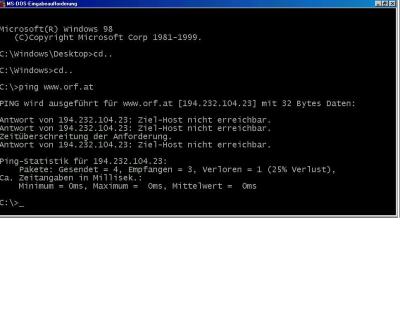

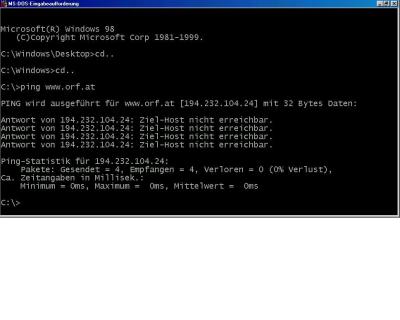

Test des Windows - Bordmittels "Ping" an www.orf.at wochentags

Grundsätzlich gibt mir die Anwendung "Ping" die IP - Adresse eines DNS, in dem Fall von www.orf.at. Darüber hinaus erhalte ich mit diesem Tool die Information, ob ein host erreichbar ist oder nicht.

Die Anwendung des Tools an www.orf.at Wochentags (21.06.05) ergab folgendes: Das Ergebnis zeigt, dass der Host nicht erreichbar ist.

Das Ergebnis zeigt, dass der Host nicht erreichbar ist.

Dafür gibt es nun meiner Meinung nach zwei Interpretationsmöglichkeiten: 1.Den Host gibt es nicht oder

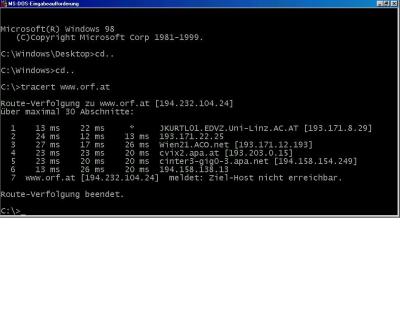

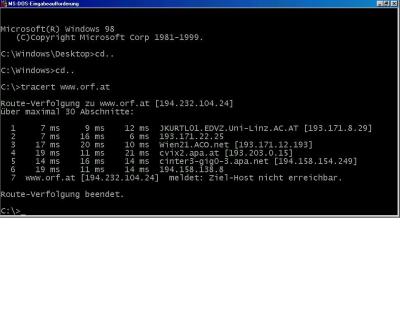

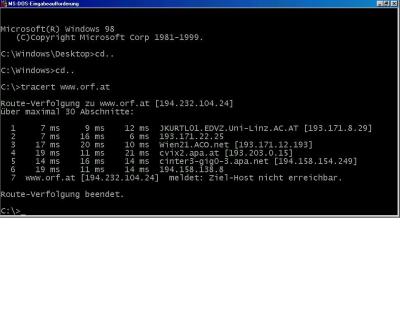

2.Eine Firewall verwirft das Datenpaket Um das zu überprüfen sehen wir uns das Ergebnis mittels "Tracert" an: Test des Windows - Bordmittels "Tracert" an www.orf.at wochentags Die Anwendung dieses Tools an www.orf.at wochentags (21.06.05) ergab folgendes: Dieses Ergebnis zeigt mir, dass die IP existiert, somit ist die zuvor erwähnte Möglichkeit 1 auschschließbar und es muss sich um eine Firewall handeln.

Kurze Erläuterung zu der in "Ping" und "Tracert" vorkommenden TTL (TimeToLeave):

Grob gesagt erhalte ich von der TTL die Information, wieviele Stationen zwischengeschalten wurden, um den gewünschten Host zu erreichen. Dabei Rechnet man 255 minus der TTL. Bei Tracert beginnt die Prozedur mit TTL 1, dann 2,3 usw.

Bezüglich der genauen Definition der Begriffe möchte ich auf den Weblog meiner Kollegin Martina Augl verweisen.

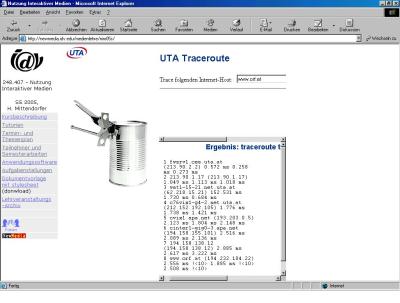

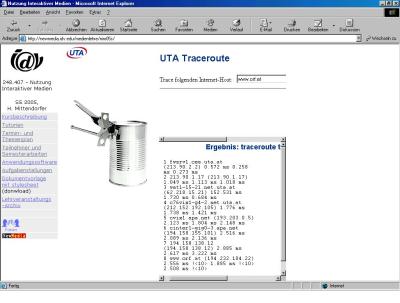

Anwendung des Webtools UTA - Traceroute

Dieses Webtool hat im Prinzip die gleiche Funktionsweise wie das Windows-Tool "Tracert", nur dass dieses von der UTA-Page weg startet, wie auch der folgender Screenshot zeigt:

Dieses Ergebnis zeigt mir, dass die IP existiert, somit ist die zuvor erwähnte Möglichkeit 1 auschschließbar und es muss sich um eine Firewall handeln.

Kurze Erläuterung zu der in "Ping" und "Tracert" vorkommenden TTL (TimeToLeave):

Grob gesagt erhalte ich von der TTL die Information, wieviele Stationen zwischengeschalten wurden, um den gewünschten Host zu erreichen. Dabei Rechnet man 255 minus der TTL. Bei Tracert beginnt die Prozedur mit TTL 1, dann 2,3 usw.

Bezüglich der genauen Definition der Begriffe möchte ich auf den Weblog meiner Kollegin Martina Augl verweisen.

Anwendung des Webtools UTA - Traceroute

Dieses Webtool hat im Prinzip die gleiche Funktionsweise wie das Windows-Tool "Tracert", nur dass dieses von der UTA-Page weg startet, wie auch der folgender Screenshot zeigt:

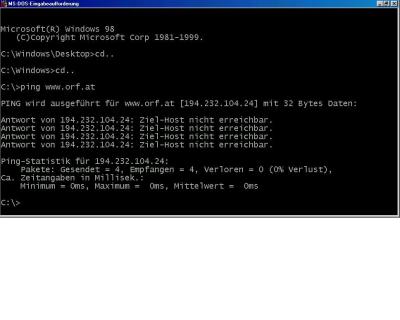

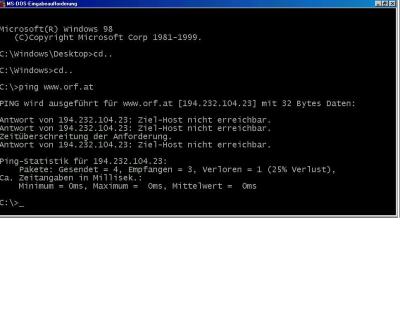

Test des Windows - Bordmittels "Ping" an www.orf.at am Wochenende (25.06.05) ergab folgendes:

Test des Windows - Bordmittels "Ping" an www.orf.at am Wochenende (25.06.05) ergab folgendes:

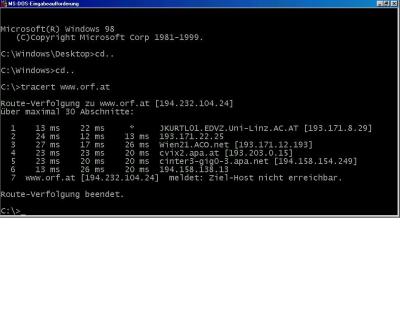

Test des Windows - Bordmittels "Tracert" anwww.orf.at am WE (25.06.05) ergab folgendes:

Test des Windows - Bordmittels "Tracert" anwww.orf.at am WE (25.06.05) ergab folgendes:

Bei dem Versuch das Ergebnis WE und wochentags zu vergleichen bzw. zu interpretieren fällt mir auf, dass ich weitaus weniger ms benötige, um mich aus dem Heimnetzwerk auszuwählen, was nicht verwunderlich erscheint, da sich am WE natürlich nicht soviele Studenten im Heim, respektive im Netzwerk befinden.

Bei dem Versuch das Ergebnis WE und wochentags zu vergleichen bzw. zu interpretieren fällt mir auf, dass ich weitaus weniger ms benötige, um mich aus dem Heimnetzwerk auszuwählen, was nicht verwunderlich erscheint, da sich am WE natürlich nicht soviele Studenten im Heim, respektive im Netzwerk befinden.

Allerdings ist das Erreichen der übrigen Host, wie die Ergebnisse von Tracert zeigen, etwas schneller vonstatten gegangen, dies rührt vermutlich daher, dass bei diesem schönen Wetter heute weniger Leute die Dienste nutzen und wochentags doch mehr "zwangsgebunden" am Arbeitsplatz sitzen. Ergebnis des durchgeführten Portscans meines Rechners mit dem Webtool Sygate

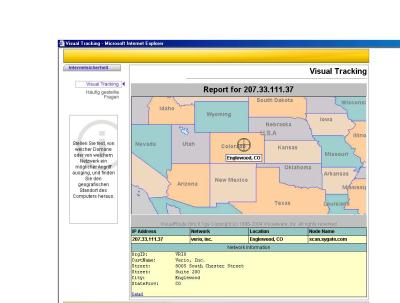

Der durchgeführte Portscan meines Rechners mit dem Webtool Sygate kam zu folgendem Ergebnis: You have blocked all of our probes! We still recommend running this test both with

and without Sygate Personal Firewall enabled... so turn it off and try the test again.

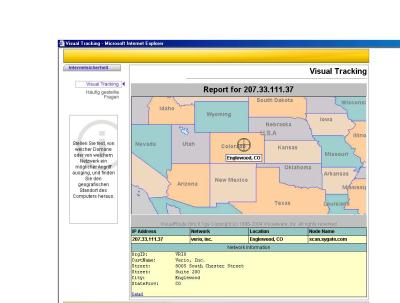

Das Ergebnis sagt mir, dass ich den Umständen entsprechend sicher vor unberechtigten / zufälligen Angriffen von Aussen bin. Unter der Voraussetzung natürlich, dass ich diverse Programme wie ICQ, Direct Connect, Online - Spiele oder dergleichen nicht ausführe. Die ergangenen Testangriffe zum Aufspüren von offenen Ports wurden von Norton Internet Security geblockt und ein daraufhin von mir durchgeführtes Visual Tracking ergab folgendes Ergebnis:

Die Anwendung des Tools an www.orf.at Wochentags (21.06.05) ergab folgendes:

Das Ergebnis zeigt, dass der Host nicht erreichbar ist.

Das Ergebnis zeigt, dass der Host nicht erreichbar ist.Dafür gibt es nun meiner Meinung nach zwei Interpretationsmöglichkeiten: 1.Den Host gibt es nicht oder

2.Eine Firewall verwirft das Datenpaket Um das zu überprüfen sehen wir uns das Ergebnis mittels "Tracert" an: Test des Windows - Bordmittels "Tracert" an www.orf.at wochentags Die Anwendung dieses Tools an www.orf.at wochentags (21.06.05) ergab folgendes:

Dieses Ergebnis zeigt mir, dass die IP existiert, somit ist die zuvor erwähnte Möglichkeit 1 auschschließbar und es muss sich um eine Firewall handeln.

Kurze Erläuterung zu der in "Ping" und "Tracert" vorkommenden TTL (TimeToLeave):

Grob gesagt erhalte ich von der TTL die Information, wieviele Stationen zwischengeschalten wurden, um den gewünschten Host zu erreichen. Dabei Rechnet man 255 minus der TTL. Bei Tracert beginnt die Prozedur mit TTL 1, dann 2,3 usw.

Bezüglich der genauen Definition der Begriffe möchte ich auf den Weblog meiner Kollegin Martina Augl verweisen.

Anwendung des Webtools UTA - Traceroute

Dieses Webtool hat im Prinzip die gleiche Funktionsweise wie das Windows-Tool "Tracert", nur dass dieses von der UTA-Page weg startet, wie auch der folgender Screenshot zeigt:

Dieses Ergebnis zeigt mir, dass die IP existiert, somit ist die zuvor erwähnte Möglichkeit 1 auschschließbar und es muss sich um eine Firewall handeln.

Kurze Erläuterung zu der in "Ping" und "Tracert" vorkommenden TTL (TimeToLeave):

Grob gesagt erhalte ich von der TTL die Information, wieviele Stationen zwischengeschalten wurden, um den gewünschten Host zu erreichen. Dabei Rechnet man 255 minus der TTL. Bei Tracert beginnt die Prozedur mit TTL 1, dann 2,3 usw.

Bezüglich der genauen Definition der Begriffe möchte ich auf den Weblog meiner Kollegin Martina Augl verweisen.

Anwendung des Webtools UTA - Traceroute

Dieses Webtool hat im Prinzip die gleiche Funktionsweise wie das Windows-Tool "Tracert", nur dass dieses von der UTA-Page weg startet, wie auch der folgender Screenshot zeigt:

Test des Windows - Bordmittels "Ping" an www.orf.at am Wochenende (25.06.05) ergab folgendes:

Test des Windows - Bordmittels "Ping" an www.orf.at am Wochenende (25.06.05) ergab folgendes:

Test des Windows - Bordmittels "Tracert" anwww.orf.at am WE (25.06.05) ergab folgendes:

Test des Windows - Bordmittels "Tracert" anwww.orf.at am WE (25.06.05) ergab folgendes:

Bei dem Versuch das Ergebnis WE und wochentags zu vergleichen bzw. zu interpretieren fällt mir auf, dass ich weitaus weniger ms benötige, um mich aus dem Heimnetzwerk auszuwählen, was nicht verwunderlich erscheint, da sich am WE natürlich nicht soviele Studenten im Heim, respektive im Netzwerk befinden.

Bei dem Versuch das Ergebnis WE und wochentags zu vergleichen bzw. zu interpretieren fällt mir auf, dass ich weitaus weniger ms benötige, um mich aus dem Heimnetzwerk auszuwählen, was nicht verwunderlich erscheint, da sich am WE natürlich nicht soviele Studenten im Heim, respektive im Netzwerk befinden.Allerdings ist das Erreichen der übrigen Host, wie die Ergebnisse von Tracert zeigen, etwas schneller vonstatten gegangen, dies rührt vermutlich daher, dass bei diesem schönen Wetter heute weniger Leute die Dienste nutzen und wochentags doch mehr "zwangsgebunden" am Arbeitsplatz sitzen. Ergebnis des durchgeführten Portscans meines Rechners mit dem Webtool Sygate

Der durchgeführte Portscan meines Rechners mit dem Webtool Sygate kam zu folgendem Ergebnis: You have blocked all of our probes! We still recommend running this test both with

and without Sygate Personal Firewall enabled... so turn it off and try the test again.

Das Ergebnis sagt mir, dass ich den Umständen entsprechend sicher vor unberechtigten / zufälligen Angriffen von Aussen bin. Unter der Voraussetzung natürlich, dass ich diverse Programme wie ICQ, Direct Connect, Online - Spiele oder dergleichen nicht ausführe. Die ergangenen Testangriffe zum Aufspüren von offenen Ports wurden von Norton Internet Security geblockt und ein daraufhin von mir durchgeführtes Visual Tracking ergab folgendes Ergebnis:

... link (0 comments) ... comment

Freitag, 10. Juni 2005

Digital Rights Management (DRM)

André.Pecquet.uni-linz, 14:01h

Beschreibung, Pro / Contra

Digital Rights Management bedeutet übersetzt "Digitale Rechteverwaltung" und ist ein Verfahren das sowohl Urheber- und Vermarktungsrechte an geistigem Eigentum (vor allem an Film- und Tonaufnahmen) als auch an Software und elektronischer Literatur wahrt. Darüber hinaus werden mit dieser Rechteverwaltung Abrechnungsmöglichkeiten für Lizenzen und Rechte geschaffen. Dabei gibt es natürlich bei diesem Verfahren sowohl Kritiker als auch Befürworter. Ein Argument für das DRM ist beispielsweise, dass damit die bisherigen Zwangsabgaben z.B. auf Leerkassetten überflüssig werden. Kritiker hingegen warnen vordergründig vor Datenschutzproblemen und erheblichen Einschränkungen bei der Benutzerfreundlichkeit von Computerdateien.

Als DRM - Systeme bezeichnet man elektronische Schutzmechanismen für digitale Informationen. In der Praxis funktioniert das so, dass spezielle Dateien (z.B. eine Musikdatei) nur mit speziellen Programmen und einem, den Nutzer eindeutig identifizierenden Code, auf den heimischen Computer heruntergeladen werden können. So stellt z.B. aber auch der Kopierschutz eines digitalen Mediums eine einfache Form eines DRM - Systems dar, dass die Umwandlung in Computerformate erschweren und somit einer Vervielfältigung im Internet über diverse Tauschbörsen entgegenwirken soll. DRM - Systeme verwirklichen die Idee der zentralen Kontrolle digitaler Inhalte durch kryptographische Verfahren. Eine Realisierung findet dieses Verfahren dadurch, dass ein beliebig digitaler Inhalt eindeutig an ein bestimmtes Gerät oder Nutzer kryptographisch gebunden wird.

Die eingangs angesprochenen Kritiker sehen in DRM allerdings die Abkürzung "Digital Restriction Management". Dies aus dem Grund, da dem Nutzer aus deren Sicht die Rechte erheblich eingeschränkt werden ohne einen direkten Nutzen für den Anwender entstehen zu lassen.

Folgende Argumente werden von Kritikern vertreten:

(Quelle ) Bezüglich der unterschiedlichen Methoden des DRM und der Begriffsdefinition der "Digitalen Wasserzeichen" möchte ich auf den Artikel von Thomas Ellinger in seinem Weblog zu dieser Thematik verweisen. Trends und Entwicklungen Wie bereits angesprochen bastelt die EU - Kommission an einer Neuausrichtung zum DRM. Dabei geht es im Wesentlichen um eine Vereinfachung des Lizenzmodells für Onlineinhalte. Dadurch sollen Verhandlungsprobleme der legalen Content - Anbieter mit nationalen Verwertungsgesellschaften gelöst werden. Darüber hinaus wird in Betracht gezogen, die räumlichen Grenzen für den digitalen Entertainment - Markt vollständig aufzulösen. Dann wäre jeder Betreiber einer Plattform mit DRM freigestellt, soviele Rechte wie nur möglich zu erwerben und EU - weit zu lizenzieren. Ähnlich wie in den USA könnte dann jeder Urheber selbst entscheiden, mit welchem Anbieter er zusammenarbeiten will.

(Quelle) Grundsätzlich schließe ich mich der Meinung meiner Kollegin Daniela Hons zu dieser Thematik an, dass digitale Wasserzeichen für den Schutz des Urheberrechts eine geeignetere Maßnahme darstellen als etwa Zwangsabgaben beim Kauf von Kopierern, Leerkassetten oder CD - bzw DVD - Rohlingen. Ich möchte mich abschließend folgendem Zitat von Dirk Günnewig anschließen:

Folgende Argumente werden von Kritikern vertreten:

- Die durch DRM - Systeme erstellbaren Nutzerprofile verletzen den Datenschutz

- Geräte werden weniger kundenfreundlich, zumal teilweise auch Privataufnahmen von den Geräten für eine Reproduktion automatisch gesperrt sind

- Kopiersperren sind zum Teil auch gesetzeswidrig, da es etwa Bildungseinrichtungen oder für Wissenschafts- und Ausbildungszwecke, aber auch für den Privatgebrauch nach derzeitigem Recht erlaubt sein soll, eine (Sicherheits)Kopie anzufertigen

(Quelle ) Bezüglich der unterschiedlichen Methoden des DRM und der Begriffsdefinition der "Digitalen Wasserzeichen" möchte ich auf den Artikel von Thomas Ellinger in seinem Weblog zu dieser Thematik verweisen. Trends und Entwicklungen Wie bereits angesprochen bastelt die EU - Kommission an einer Neuausrichtung zum DRM. Dabei geht es im Wesentlichen um eine Vereinfachung des Lizenzmodells für Onlineinhalte. Dadurch sollen Verhandlungsprobleme der legalen Content - Anbieter mit nationalen Verwertungsgesellschaften gelöst werden. Darüber hinaus wird in Betracht gezogen, die räumlichen Grenzen für den digitalen Entertainment - Markt vollständig aufzulösen. Dann wäre jeder Betreiber einer Plattform mit DRM freigestellt, soviele Rechte wie nur möglich zu erwerben und EU - weit zu lizenzieren. Ähnlich wie in den USA könnte dann jeder Urheber selbst entscheiden, mit welchem Anbieter er zusammenarbeiten will.

(Quelle) Grundsätzlich schließe ich mich der Meinung meiner Kollegin Daniela Hons zu dieser Thematik an, dass digitale Wasserzeichen für den Schutz des Urheberrechts eine geeignetere Maßnahme darstellen als etwa Zwangsabgaben beim Kauf von Kopierern, Leerkassetten oder CD - bzw DVD - Rohlingen. Ich möchte mich abschließend folgendem Zitat von Dirk Günnewig anschließen:

- "DRM muss durch den Gesetzgeber reguliert werden, damit nicht die Anbieter einseitig die Regeln festlegen können, wie digitale Filme, Musikstücke und Texte genutzt werden dürfen. Digitales Rechtemanagement bedeutet, dass beide Seiten

gleichermaßen zu ihrem Recht kommen müssen: die Inhalteanbieter wie auch die Nutzer."

... link (1 comment) ... comment

Samstag, 7. Mai 2005

Kryptographie in der ICT:

Notwendigkeit

VS

Begrenzungsbestrebungen

VS

Begrenzungsbestrebungen

André.Pecquet.uni-linz, 21:37h

Bevor ich in diesem Artikel die Notwendigkeit beziehungsweise Begrenzungsbestrebungen von Kryptographie diskutiere, ist es meiner Meinung nach notwendig, eine genaue Definition anzuführen.

Gemäß dem Lexikon der Seite matheboard.de, auf die auch mein Kollege Thomas Ellinger in seinem weblog verweist, lautet diese wie folgt: "Kryptografie bzw. -graphie (aus dem griechischen kryptós, "verborgen", und gráphein, "schreiben") ist die Wissenschaft der Verschlüsselung und Verschleierung von Informationen ("Geheimschriften")." Weiters seien im Vorfeld noch die 4 Hauptziele von Kryptographie, ebenfalls der oben genannten Homepage (auch für zusätzliche Informationen) zu entnehmen, angeführt:

Gemäß dem Lexikon der Seite matheboard.de, auf die auch mein Kollege Thomas Ellinger in seinem weblog verweist, lautet diese wie folgt: "Kryptografie bzw. -graphie (aus dem griechischen kryptós, "verborgen", und gráphein, "schreiben") ist die Wissenschaft der Verschlüsselung und Verschleierung von Informationen ("Geheimschriften")." Weiters seien im Vorfeld noch die 4 Hauptziele von Kryptographie, ebenfalls der oben genannten Homepage (auch für zusätzliche Informationen) zu entnehmen, angeführt:

- Ermöglichung der Vertraulichkeit einer Nachricht

- Ermöglichung der Datenintegrität einer Nachricht

- Möglichkeit zur Authentifizierung einer Nachricht

- Nichtabstreitbarkeit einer Nachricht

... link (0 comments) ... comment

Donnerstag, 21. April 2005

Einsatz von Weblogs in der universitären Ausbildung

André.Pecquet.uni-linz, 21:20h

Das Führen eines Weblogs begleitend zu einer Lehrveranstaltung hat mehrere Vorteile:

zu erstellen, die dann auch Kollegen/innen zu Verfügung gestellt werden können. Das ist auch aus meiner Sicht ein sehr interessanter und nützlicher Anwendungsaspekt. Darüber hinaus finde ich die Einsatzmöglichkeit eines Weblogs interessant und hilfreich, den Inhalt einer LVA von dem jeweiligen LVA-Leiter/in per AudioBlog oder VideoBlog zu Verfügung gestellt zu bekommen. Damit teile ich die Meinung von Markus Hoheneck, die er in seinem Weblog, ebenfalls zu dem selben Thema Einsatzaspekte und Vorteile von Weblogs in der universitären Ausbildung kund macht. Ich glaube, dass die vermehrte Anwendung dieses Einsatzaspektes sehr guten Anklang bei einer Mehrzahl der Studierenden findet. Abschließend möchte ich, in Anlehnung an den Artikel von Hans Mittendorfer mit dem Thema Kooperatives Publizieren - Thesen zum Start der Verbundveranstaltung noch anführen, dass es sich bei Gruppenkommunikation, wie sie mit Weblogs, als neue Form der Groupware zum Einsatz kommt, aber dennoch um singuläre Einzelbeiträge und -meinungen handelt. Ein Weblog definiert sich also als gemeinsames "Sprachrohr" allerdings mit individuellen Beiträgen und keiner synchronen und identen Aussage.

- Mehrwegkommunikation für Jedermann

- Verstärkt die Gruppenbildung

- Schafft zusätzlichen Lerneffekt durch Lesen/Schreiben

zu erstellen, die dann auch Kollegen/innen zu Verfügung gestellt werden können. Das ist auch aus meiner Sicht ein sehr interessanter und nützlicher Anwendungsaspekt. Darüber hinaus finde ich die Einsatzmöglichkeit eines Weblogs interessant und hilfreich, den Inhalt einer LVA von dem jeweiligen LVA-Leiter/in per AudioBlog oder VideoBlog zu Verfügung gestellt zu bekommen. Damit teile ich die Meinung von Markus Hoheneck, die er in seinem Weblog, ebenfalls zu dem selben Thema Einsatzaspekte und Vorteile von Weblogs in der universitären Ausbildung kund macht. Ich glaube, dass die vermehrte Anwendung dieses Einsatzaspektes sehr guten Anklang bei einer Mehrzahl der Studierenden findet. Abschließend möchte ich, in Anlehnung an den Artikel von Hans Mittendorfer mit dem Thema Kooperatives Publizieren - Thesen zum Start der Verbundveranstaltung noch anführen, dass es sich bei Gruppenkommunikation, wie sie mit Weblogs, als neue Form der Groupware zum Einsatz kommt, aber dennoch um singuläre Einzelbeiträge und -meinungen handelt. Ein Weblog definiert sich also als gemeinsames "Sprachrohr" allerdings mit individuellen Beiträgen und keiner synchronen und identen Aussage.

... link (1 comment) ... comment

Online for 7377 days

Last update: 2006.08.20, 11:57

Last update: 2006.08.20, 11:57

status

You're not logged in ... login

menu

search

calendar

Juni 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

||||||

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||

recent updates

Einsatz von Weblogs...

Das Führen eines Weblogs begleitend zu einer Lehrveranstaltung...

Das Führen eines Weblogs begleitend zu einer Lehrveranstaltung...

by André.Pecquet.uni-linz (2006.08.20, 11:57)

Kryptographie in der...

Bevor ich in diesem Artikel die Notwendigkeit beziehungsweise...

Bevor ich in diesem Artikel die Notwendigkeit beziehungsweise...

by André.Pecquet.uni-linz (2006.08.20, 11:48)

Abschluss

Vielen Dank für die super Arbeit an das gesamte...

Vielen Dank für die super Arbeit an das gesamte...

by thomas.maerzendorfer.linz (2006.07.03, 17:21)

Letzte Korrekturen bis...

Nachdem der Server aufgrund der Umstellung des Intranet-Designs...

Nachdem der Server aufgrund der Umstellung des Intranet-Designs...

by André.Pecquet.uni-linz (2006.06.24, 13:05)

Server wieder auf GO!

Einpflegen ist wieder möglich.

Einpflegen ist wieder möglich.

by thomas.maerzendorfer.linz (2006.06.23, 14:52)