Montag, 27. Juni 2005

Netzwerktools-Ping und Tracert

Helga.Wallner.uni-linz, 19:13h

Aufzeichnung vom 20.6.2005 20:10

D:\IPC\synchron>ping www.orf.at

Pinging www.orf.at [194.232.104.26] with 32 bytes of data:

Reply from 194.232.104.26: Destination host unreachable.

Reply from 194.232.104.26: Destination host unreachable.

Reply from 194.232.104.26: Destination host unreachable.

Reply from 194.232.104.26: Destination host unreachable.

Ping statistics for 194.232.104.26:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

D:\IPC\synchron>tracert www.orf.at

Tracing route to www.orf.at [194.232.104.26]

over a maximum of 30 hops:

1 <10 ms <10 ms <10 ms 192.168.79.244

2 <10 ms <10 ms <10 ms atmaxess-fe0.ycn.com [213.147.173.193]

3 <10 ms <10 ms <10 ms ATMSBG-FE0-1.ycn.com [212.88.184.134]

4 16 ms 31 ms <10 ms 80.89.102.217

5 <10 ms <10 ms 16 ms ixion1-fe0-0.ycn.com [212.88.171.115]

6 <10 ms 16 ms 15 ms cvix2.apa.at [193.203.0.15]

7 <10 ms 15 ms 16 ms cinter3-gig0-3.apa.net [194.158.154.249]

8 <10 ms 16 ms 16 ms 194.158.138.13

9 www.orf.at [194.232.104.26] reports: Destination host unreachable.

Trace complete.

Aufzeichnung vom 26.6.2005 23:00

C:\>ping www.orf.at

Ping www.orf.at [194.232.104.27] mit 32 Bytes Daten:

Antwort von 194.232.104.27: Zielhost nicht erreichbar.

Antwort von 194.232.104.27: Zielhost nicht erreichbar.

Antwort von 194.232.104.27: Zielhost nicht erreichbar.

Antwort von 194.232.104.27: Zielhost nicht erreichbar.

Ping-Statistik für 194.232.104.27:

Pakete: Gesendet = 4, Empfangen = 4, Verloren = 0 (0% Verlust),

Ca. Zeitangaben in Millisek.:

Minimum = 0ms, Maximum = 0ms, Mittelwert = 0ms

C:\>tracert www.orf.at

Routenverfolgung zu www.orf.at [194.232.104.27] über maximal 30 Abschnitte:

1 * * * Zeitüberschreitung der Anforderung.

2 2 ms 2 ms 2 ms 10.0.0.138

3 23 ms 21 ms 22 ms d213-102-112-1.cust.tele2.at [213.102.112.1]

4 24 ms 22 ms 22 ms vie1-core.fasteth0-0.swip.net [212.151.148.2]

5 74 ms 91 ms 61 ms vie3-core.pos3-0.swip.net [130.244.194.125]

6 23 ms 22 ms 23 ms shu1-core.pos2-0.swip.net [130.244.205.50]

7 23 ms 25 ms 23 ms cvix2.apa.at [193.203.0.15]

8 24 ms 24 ms 23 ms cinter3-gig0-3.apa.net [194.158.154.249]

9 26 ms 26 ms 26 ms 194.158.138.11

10 www.orf.at [194.232.104.27] meldet: Zielhost nicht erreichbar.

Ablaufverfolgung beendet.

am 26.6.2005 23:00 mit dem 'WebTool'

1 fwsrv1.ces.uta.at (213.90.2.2) 0.519 ms 0.607 ms 0.426 ms

2 213.90.1.17 (213.90.1.17) 1.581 ms 0.721 ms 0.928 ms

3 wat1-15-21.net.uta.at (62.218.15.21) 1.247 ms 0.742 ms 0.927 ms

4 c76vix1-g4-2.net.uta.at (212.152.192.105) 1.730 ms 1.777 ms 1.931 ms

5 cvix1.apa.net (193.203.0.5) 1.744 ms 1.767 ms 1.942 ms

6 cinter1-gig0-3.apa.net (194.158.155.101) 2.688 ms 2.882 ms 2.929 ms

7 194.158.138.11 (194.158.138.11) 2.713 ms 3.504 ms 2.906 ms

8 www.orf.at (194.232.104.25) 3.207 ms !<10> 4.018 ms !<10> 4.429 ms !<10>

Schlußfolgerungen:

a) die 'Ping' (ICMP-Messages) werden vom ORF-Server nicht beantwortet

b) Die ORF-Server treten unter verschiedenen IP-Adressen auf, wahrscheinlich eine 'Server-Farm' zur Lastenverteilung.

c) Auch 'Tracert' (ICMP-Message unter 'Windows') wird wie 'Ping' vom ORF-Server nicht beantwortet.

d) Über das verfügbare 'WebTool' ist der ORF-Server erreichbar, wahrscheinlich wird hier ein anderes Tool verwendet.

Zur Kontrolle, hier der analoge Befehl unter 'Linux':

linux:/home # tracepath www.orf.at

1: 192.168.79.62 (192.168.79.62) 0.620ms pmtu 1500

1: 192.168.79.244 (192.168.79.244) asymm 63 0.681ms

2: atmaxess-fe0.ycn.com (213.147.173.193) 1.430ms

3: ATMSBG-FE0-1.ycn.com (212.88.184.134) 4.470ms

4: 80.89.102.217 (80.89.102.217) 16.717ms

5: ixion1-fe0-0.ycn.com (212.88.171.115) 17.030ms

6: cvix2.apa.at (193.203.0.15) asymm 12 21.232ms

7: cinter3-gig0-3.apa.net (194.158.154.249) asymm 11 24.638ms

8: 194.158.138.12 (194.158.138.12) asymm 11 24.190ms

9: www.orf.at (194.232.104.29) asymm 12 33.528ms !H

Resume: pmtu 1500

Wahrscheinlich wird unter Windows wieder das ICMP-Protokoll verwendet, unter Linux jedoch jedoch über UDP (diese dürften vom ORF-Server nicht gefiltert werden).

Ebenfalls unter Linux lässt sich leicht die Anzahl der vom ORF verwendeten Server ermitteln, wahrscheinlich 10 Stück:

linux:/home # host -a www.orf.at

Trying "www.orf.at"

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 56224

;; flags: qr rd ra; QUERY: 1, ANSWER: 10, AUTHORITY: 2, ADDITIONAL: 0

;; QUESTION SECTION:

;www.orf.at. IN ANY

;; ANSWER SECTION:

www.orf.at. 263 IN A 194.232.104.21

www.orf.at. 263 IN A 194.232.104.22

www.orf.at. 263 IN A 194.232.104.23

www.orf.at. 263 IN A 194.232.104.24

www.orf.at. 263 IN A 194.232.104.25

www.orf.at. 263 IN A 194.232.104.26

www.orf.at. 263 IN A 194.232.104.27

www.orf.at. 263 IN A 194.232.104.28

www.orf.at. 263 IN A 194.232.104.29

www.orf.at. 263 IN A 194.232.104.30

;; AUTHORITY SECTION:

orf.at. 263 IN NS ns1.apa.at.

orf.at. 263 IN NS ns2.apa.at.

Received 228 bytes from 192.168.79.244#53 in 142 ms

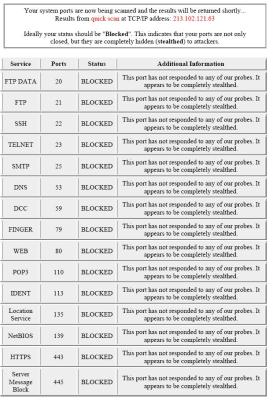

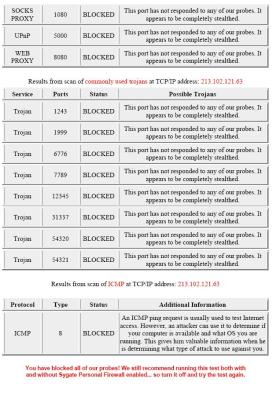

Ports-Scan:

An Hand der Ausgabe zeigt sich, dass der benutzte Computer gut vor Angriffen aus dem Netz geschützt ist, da alle Ports nicht als 'BLOCKED' gekennzeichnet sind und zusätzlich diese nicht für Zugriffsversuche sichtbar sind ('Stealthed').

D:\IPC\synchron>ping www.orf.at

Pinging www.orf.at [194.232.104.26] with 32 bytes of data:

Reply from 194.232.104.26: Destination host unreachable.

Reply from 194.232.104.26: Destination host unreachable.

Reply from 194.232.104.26: Destination host unreachable.

Reply from 194.232.104.26: Destination host unreachable.

Ping statistics for 194.232.104.26:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

D:\IPC\synchron>tracert www.orf.at

Tracing route to www.orf.at [194.232.104.26]

over a maximum of 30 hops:

1 <10 ms <10 ms <10 ms 192.168.79.244

2 <10 ms <10 ms <10 ms atmaxess-fe0.ycn.com [213.147.173.193]

3 <10 ms <10 ms <10 ms ATMSBG-FE0-1.ycn.com [212.88.184.134]

4 16 ms 31 ms <10 ms 80.89.102.217

5 <10 ms <10 ms 16 ms ixion1-fe0-0.ycn.com [212.88.171.115]

6 <10 ms 16 ms 15 ms cvix2.apa.at [193.203.0.15]

7 <10 ms 15 ms 16 ms cinter3-gig0-3.apa.net [194.158.154.249]

8 <10 ms 16 ms 16 ms 194.158.138.13

9 www.orf.at [194.232.104.26] reports: Destination host unreachable.

Trace complete.

Aufzeichnung vom 26.6.2005 23:00

C:\>ping www.orf.at

Ping www.orf.at [194.232.104.27] mit 32 Bytes Daten:

Antwort von 194.232.104.27: Zielhost nicht erreichbar.

Antwort von 194.232.104.27: Zielhost nicht erreichbar.

Antwort von 194.232.104.27: Zielhost nicht erreichbar.

Antwort von 194.232.104.27: Zielhost nicht erreichbar.

Ping-Statistik für 194.232.104.27:

Pakete: Gesendet = 4, Empfangen = 4, Verloren = 0 (0% Verlust),

Ca. Zeitangaben in Millisek.:

Minimum = 0ms, Maximum = 0ms, Mittelwert = 0ms

C:\>tracert www.orf.at

Routenverfolgung zu www.orf.at [194.232.104.27] über maximal 30 Abschnitte:

1 * * * Zeitüberschreitung der Anforderung.

2 2 ms 2 ms 2 ms 10.0.0.138

3 23 ms 21 ms 22 ms d213-102-112-1.cust.tele2.at [213.102.112.1]

4 24 ms 22 ms 22 ms vie1-core.fasteth0-0.swip.net [212.151.148.2]

5 74 ms 91 ms 61 ms vie3-core.pos3-0.swip.net [130.244.194.125]

6 23 ms 22 ms 23 ms shu1-core.pos2-0.swip.net [130.244.205.50]

7 23 ms 25 ms 23 ms cvix2.apa.at [193.203.0.15]

8 24 ms 24 ms 23 ms cinter3-gig0-3.apa.net [194.158.154.249]

9 26 ms 26 ms 26 ms 194.158.138.11

10 www.orf.at [194.232.104.27] meldet: Zielhost nicht erreichbar.

Ablaufverfolgung beendet.

am 26.6.2005 23:00 mit dem 'WebTool'

1 fwsrv1.ces.uta.at (213.90.2.2) 0.519 ms 0.607 ms 0.426 ms

2 213.90.1.17 (213.90.1.17) 1.581 ms 0.721 ms 0.928 ms

3 wat1-15-21.net.uta.at (62.218.15.21) 1.247 ms 0.742 ms 0.927 ms

4 c76vix1-g4-2.net.uta.at (212.152.192.105) 1.730 ms 1.777 ms 1.931 ms

5 cvix1.apa.net (193.203.0.5) 1.744 ms 1.767 ms 1.942 ms

6 cinter1-gig0-3.apa.net (194.158.155.101) 2.688 ms 2.882 ms 2.929 ms

7 194.158.138.11 (194.158.138.11) 2.713 ms 3.504 ms 2.906 ms

8 www.orf.at (194.232.104.25) 3.207 ms !<10> 4.018 ms !<10> 4.429 ms !<10>

Schlußfolgerungen:

a) die 'Ping' (ICMP-Messages) werden vom ORF-Server nicht beantwortet

b) Die ORF-Server treten unter verschiedenen IP-Adressen auf, wahrscheinlich eine 'Server-Farm' zur Lastenverteilung.

c) Auch 'Tracert' (ICMP-Message unter 'Windows') wird wie 'Ping' vom ORF-Server nicht beantwortet.

d) Über das verfügbare 'WebTool' ist der ORF-Server erreichbar, wahrscheinlich wird hier ein anderes Tool verwendet.

Zur Kontrolle, hier der analoge Befehl unter 'Linux':

linux:/home # tracepath www.orf.at

1: 192.168.79.62 (192.168.79.62) 0.620ms pmtu 1500

1: 192.168.79.244 (192.168.79.244) asymm 63 0.681ms

2: atmaxess-fe0.ycn.com (213.147.173.193) 1.430ms

3: ATMSBG-FE0-1.ycn.com (212.88.184.134) 4.470ms

4: 80.89.102.217 (80.89.102.217) 16.717ms

5: ixion1-fe0-0.ycn.com (212.88.171.115) 17.030ms

6: cvix2.apa.at (193.203.0.15) asymm 12 21.232ms

7: cinter3-gig0-3.apa.net (194.158.154.249) asymm 11 24.638ms

8: 194.158.138.12 (194.158.138.12) asymm 11 24.190ms

9: www.orf.at (194.232.104.29) asymm 12 33.528ms !H

Resume: pmtu 1500

Wahrscheinlich wird unter Windows wieder das ICMP-Protokoll verwendet, unter Linux jedoch jedoch über UDP (diese dürften vom ORF-Server nicht gefiltert werden).

Ebenfalls unter Linux lässt sich leicht die Anzahl der vom ORF verwendeten Server ermitteln, wahrscheinlich 10 Stück:

linux:/home # host -a www.orf.at

Trying "www.orf.at"

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 56224

;; flags: qr rd ra; QUERY: 1, ANSWER: 10, AUTHORITY: 2, ADDITIONAL: 0

;; QUESTION SECTION:

;www.orf.at. IN ANY

;; ANSWER SECTION:

www.orf.at. 263 IN A 194.232.104.21

www.orf.at. 263 IN A 194.232.104.22

www.orf.at. 263 IN A 194.232.104.23

www.orf.at. 263 IN A 194.232.104.24

www.orf.at. 263 IN A 194.232.104.25

www.orf.at. 263 IN A 194.232.104.26

www.orf.at. 263 IN A 194.232.104.27

www.orf.at. 263 IN A 194.232.104.28

www.orf.at. 263 IN A 194.232.104.29

www.orf.at. 263 IN A 194.232.104.30

;; AUTHORITY SECTION:

orf.at. 263 IN NS ns1.apa.at.

orf.at. 263 IN NS ns2.apa.at.

Received 228 bytes from 192.168.79.244#53 in 142 ms

Ports-Scan:

An Hand der Ausgabe zeigt sich, dass der benutzte Computer gut vor Angriffen aus dem Netz geschützt ist, da alle Ports nicht als 'BLOCKED' gekennzeichnet sind und zusätzlich diese nicht für Zugriffsversuche sichtbar sind ('Stealthed').

... link (0 comments) ... comment

Sonntag, 5. Juni 2005

DRM - Mittel gegen Urheberrechtsverletzungen oder "Digital Restriction Management"?

Helga.Wallner.uni-linz, 13:23h

Digital Rights Management (digitale Rechteverwaltung), abgekürzt DRM ist laut Wikipedia ein elektronischer Schutzmechanismus für digitale Informationen. Da sich digitale Medien wie CD und Computerdateien im Gegensatz zu herkömmlichen Datenträger ohne Qualitätsverlust und ohne nenneswerten Kostenaufwand kopieren lassen, benötigt man ein spezielles Verfahren um Urheber- rechte trotzdem zu schützen.

Digital Rights Management Systeme sind technische Lösungen zur sicheren zugangs- und nutzungs- kontrollierten Distribution, Abrechnung und Verwaltung von digitalem und physischem Content:

Das 1. deutschsprachige Informationsportal zu DRM Digital-Rights-Managment sieht die folgenden 4 Punkte als Hauptfunktionen für DRM:

- Zugangskontrolle (wer ist berechtigt)

- Nutzungskontrolle (wie darf das Dokument

genutzt werden)

- Management Rechtsverletzungen (Wahrung von

Integrität und Authentizität)

- Abrechnung

Digital Rights Management Systeme arbeiten mit digitalen Wasserzeichen, Verschlüsselungen und Rechtedefinitionssprachen (näheres dazu siehe Weblog von Thomas Ellinger).

Praktisch umgesetzt wurde das System als Frontend-DRMS zum Beispiel bereits im Microsoft Windows Media Player und beim Adobe Reader.

Backend-DRMS wurde in Microsoft Windows Media Server, IBM EMMS, Digital World Services ADORA und im (Realnetworks) Helix System integriert.

Innovationen sind der Treiber für Wirtschafts- wachstum. Viele Innovationen entstehen in Unternehmen mit dem Ziel, Wettbewerbsvorteile zu

schaffen, indem Wettbewerber durch Innovationen abgehängt werden. Um zu vermeiden, dass andere die Innovationen schnell imitieren können, und um so einen Return on Investment sicherzustellen, der die Entwicklung der Innovation rechtfertigt, versuchen Unternehmen, das mit den Innovationen verbundene geistige Eigentum so gut wie möglich zu schützen. Die Gesellschaft unterstützt diese Bemühungen durch rechtliche Rahmenbedingungen, um diesen Motor für wirtschaftliches Wachstum am Laufen zu halten.

Rechtliche Rahmenbedingungen unterstützen Innovation und Wachstum.

Wenn man sich aber die Kritikpunkte zu DRM auf

dem WEBLOG von Thomas Fuchs anschaut, kann man feststellen, wie schwierig es ist, eine Balance zu finden zwischen der Kompensation der Rechteeigentümer und dem Niedrighalten der Barrieren für die Nutzung dieser Rechte.

Darum kann ich mich nur der Postion von Digital-Rights-Management zu DRM anschließen:

Natürlich gehört das Urheberrrecht (Eigentumsrecht) eines jeden geschützt aber es darf nicht zur Verwirklichung von Allmachts- und Kontrollwahnvorstellungen bei Unternehmen kommen.

Digital Rights Management Systeme sind technische Lösungen zur sicheren zugangs- und nutzungs- kontrollierten Distribution, Abrechnung und Verwaltung von digitalem und physischem Content:

Das 1. deutschsprachige Informationsportal zu DRM Digital-Rights-Managment sieht die folgenden 4 Punkte als Hauptfunktionen für DRM:

- Zugangskontrolle (wer ist berechtigt)

- Nutzungskontrolle (wie darf das Dokument

genutzt werden)

- Management Rechtsverletzungen (Wahrung von

Integrität und Authentizität)

- Abrechnung

Digital Rights Management Systeme arbeiten mit digitalen Wasserzeichen, Verschlüsselungen und Rechtedefinitionssprachen (näheres dazu siehe Weblog von Thomas Ellinger).

Praktisch umgesetzt wurde das System als Frontend-DRMS zum Beispiel bereits im Microsoft Windows Media Player und beim Adobe Reader.

Backend-DRMS wurde in Microsoft Windows Media Server, IBM EMMS, Digital World Services ADORA und im (Realnetworks) Helix System integriert.

Innovationen sind der Treiber für Wirtschafts- wachstum. Viele Innovationen entstehen in Unternehmen mit dem Ziel, Wettbewerbsvorteile zu

schaffen, indem Wettbewerber durch Innovationen abgehängt werden. Um zu vermeiden, dass andere die Innovationen schnell imitieren können, und um so einen Return on Investment sicherzustellen, der die Entwicklung der Innovation rechtfertigt, versuchen Unternehmen, das mit den Innovationen verbundene geistige Eigentum so gut wie möglich zu schützen. Die Gesellschaft unterstützt diese Bemühungen durch rechtliche Rahmenbedingungen, um diesen Motor für wirtschaftliches Wachstum am Laufen zu halten.

Rechtliche Rahmenbedingungen unterstützen Innovation und Wachstum.

Wenn man sich aber die Kritikpunkte zu DRM auf

dem WEBLOG von Thomas Fuchs anschaut, kann man feststellen, wie schwierig es ist, eine Balance zu finden zwischen der Kompensation der Rechteeigentümer und dem Niedrighalten der Barrieren für die Nutzung dieser Rechte.

Darum kann ich mich nur der Postion von Digital-Rights-Management zu DRM anschließen:

Natürlich gehört das Urheberrrecht (Eigentumsrecht) eines jeden geschützt aber es darf nicht zur Verwirklichung von Allmachts- und Kontrollwahnvorstellungen bei Unternehmen kommen.

... link (0 comments) ... comment

Dienstag, 10. Mai 2005

Anwendungsaspekte der Kryptographie

Helga.Wallner.uni-linz, 22:06h

Historie:

Sobald man Informationen und Daten an eine begrenzte Anzahl von Empfängern senden möchte, die nicht für die Allgemeinheit bestimmt sind, ergibt sich sofort die Frage, wie kann man dies vor dem ungewollten ‚Abhören Dritter’ schützen. Eine Methode besteht nun darin diese ‚Information’ so zu verändern, dass sie von ‚Dritten’ nicht, aber vom Empfänger sehr wohl, interpretierbar ist. Dies ist die Basis jeder Kryptologie (Wikipedia).

Die älteste mir bekannte Art der Anwendung von Datenverschlüsselung ist die menschliche Sprache selbst, Angehörige des eigenen Stammes können die gesprochenen Laute verstehen, Außenstehende könne diese zwar ‚Abhören’ im Normalfall aber nicht interpretieren.

In einem interessanten Artikel bezüglich der Anwendung von Kryptographie im Bereich GSM und WLAN und deren Schwächen beschreibt Hannes Guttmann in seinem WEBLOG vom 4. Mai 2005 Internetsicherheit und der digitale Schlüsselbund sehr ausführlich.

Dass wir in Zukunft täglich auch im privaten Bereich (zB PayTV oder Bezahlung via Internet) davon betroffen sind, beschreibt sehr interessant Alexander Mach in seinem WEBLOG vom 6. Mai 2005 "Anwendungsaspekte der Kryptographie".

PGP:

Eine vielversprechende Methode in der heutigen modernen Informationsgesellschaft Informationen vor dem ‚Zugriff Dritter’ zu schützen bietet PGP (Wikipedia, Pretty Good Privacy) . Dies ist eine Möglichkeit elektronische Nachrichten zu verschlüsseln, so dass diese nur mit dem ‚geheimen’ Schlüssel des Empfängers dechiffriert werden kann.

Hierbei handelt es sich großteils um eine Open-Source-Projekt, dass somit die Sicherheit des angewendeten Verfahrens gewährleistet. Näheres siehe Patrick Feisthammel PGP - Pretty Good Privacy.

Leider wird aber von vielen Regierungen diese Initiative zum Schutz der Privatsphäre ignoriert oder sogar unterdrückt. Es gibt, soweit mir bekannt, keine regierungsnahe Institution die zur notwendigen Authentifizierung und Verwaltung der ‚öffentlichen Schlüssel’ herangezogen werden kann. Daher muss man bei der Anwendung dieses Verfahrens auf andere Stellen zurückgreifen, wie unter Heise Krypto - Kampagne .

Meiner Meinung nach wird der Zustand so bleiben, solange nicht die von uns gewählten Parteien dem Recht jedes Einzelnen auf Schutz seiner Privatsphäre beim Senden und Empfang von Informationen, wie E-Mails, Rechnung getragen wird.

Sobald man Informationen und Daten an eine begrenzte Anzahl von Empfängern senden möchte, die nicht für die Allgemeinheit bestimmt sind, ergibt sich sofort die Frage, wie kann man dies vor dem ungewollten ‚Abhören Dritter’ schützen. Eine Methode besteht nun darin diese ‚Information’ so zu verändern, dass sie von ‚Dritten’ nicht, aber vom Empfänger sehr wohl, interpretierbar ist. Dies ist die Basis jeder Kryptologie (Wikipedia).

Die älteste mir bekannte Art der Anwendung von Datenverschlüsselung ist die menschliche Sprache selbst, Angehörige des eigenen Stammes können die gesprochenen Laute verstehen, Außenstehende könne diese zwar ‚Abhören’ im Normalfall aber nicht interpretieren.

In einem interessanten Artikel bezüglich der Anwendung von Kryptographie im Bereich GSM und WLAN und deren Schwächen beschreibt Hannes Guttmann in seinem WEBLOG vom 4. Mai 2005 Internetsicherheit und der digitale Schlüsselbund sehr ausführlich.

Dass wir in Zukunft täglich auch im privaten Bereich (zB PayTV oder Bezahlung via Internet) davon betroffen sind, beschreibt sehr interessant Alexander Mach in seinem WEBLOG vom 6. Mai 2005 "Anwendungsaspekte der Kryptographie".

PGP:

Eine vielversprechende Methode in der heutigen modernen Informationsgesellschaft Informationen vor dem ‚Zugriff Dritter’ zu schützen bietet PGP (Wikipedia, Pretty Good Privacy) . Dies ist eine Möglichkeit elektronische Nachrichten zu verschlüsseln, so dass diese nur mit dem ‚geheimen’ Schlüssel des Empfängers dechiffriert werden kann.

Hierbei handelt es sich großteils um eine Open-Source-Projekt, dass somit die Sicherheit des angewendeten Verfahrens gewährleistet. Näheres siehe Patrick Feisthammel PGP - Pretty Good Privacy.

Leider wird aber von vielen Regierungen diese Initiative zum Schutz der Privatsphäre ignoriert oder sogar unterdrückt. Es gibt, soweit mir bekannt, keine regierungsnahe Institution die zur notwendigen Authentifizierung und Verwaltung der ‚öffentlichen Schlüssel’ herangezogen werden kann. Daher muss man bei der Anwendung dieses Verfahrens auf andere Stellen zurückgreifen, wie unter Heise Krypto - Kampagne .

Meiner Meinung nach wird der Zustand so bleiben, solange nicht die von uns gewählten Parteien dem Recht jedes Einzelnen auf Schutz seiner Privatsphäre beim Senden und Empfang von Informationen, wie E-Mails, Rechnung getragen wird.

... link (0 comments) ... comment

Montag, 25. April 2005

Meine geplanter Einsatz des Weblogs

Helga.Wallner.uni-linz, 11:15h

Seit dem Bekanntwerden der Ergebnisse der letzten PISA-Studie wird fast täglich darüber diskutiert, wie unser Schulsystem verbessert werden könnte.

In Zeiten der Globalisierung sind wir konfrontiert mit einer weltweiten Konkurrenz. Österreich als kleines Land und Sozialstaaat wird nur dann dem internationalen Druck stand halten können, wenn wir besser sind als die anderen.

Doch wie werden wir besser? Ein wichtiger Aspekt ist das "Lebenslange Lernen". Die Kommission der europäischen Gemeinschaften hat bereits im Okt. 2000 ein Memorandum darüber verfasst.

Die neuen elektronischen Medien bieten uns dabei vielfältige Unterstützung. Noch vor wenigen Jahren war das Recherchieren von wissenschaftlichen Themen zeitraubend und kompliziert. Mit Hilfe des Internets ist man zeit- und ortsungebunden um Nachforschungen anzustellen.

Aber nicht nur als Informationsquelle können uns die neuen Medien dienen. Durch kooperatives Publizieren in den Hypermedien wird uns die Möglichkeit geboten, in Gedanken- und Wissensaustausch mit einer großen Anzahl an Gleichgesinnter zu treten. Die Vorteile der Hypermedien gegenüber der klassischen Medien beschreibt H. Mittendorfer in seinem Artikel Webspace für lebenslanges Lernen vom April 2002.

Da ich erst durch die Lehrveranstaltung Nutzung interaktiver Medien Weblogs kennengelernt habe, kann ich momentan meinen persönlicher Einsatz dieses Mediums für mein Studium noch nicht einschätzen. Mich hat aber der Artikel Lerntagebücher und Weblogs als Werkzeuge für selbstorganisiertes Lernen von Werner Stangl sehr beeindruckt. Vor allem die Gedanken zu "einen sozialen Raum" und solidarische Lernkultur schaffen, finde ich sehr gut.

Besonders für das spätere Berufsleben ist es nur von Vorteil, bereits während dem Studium regen Erfahrungsaustausch mit anderen Studenten zu betreiben und Netzwerke zu knüpfen.

In Zeiten der Globalisierung sind wir konfrontiert mit einer weltweiten Konkurrenz. Österreich als kleines Land und Sozialstaaat wird nur dann dem internationalen Druck stand halten können, wenn wir besser sind als die anderen.

Doch wie werden wir besser? Ein wichtiger Aspekt ist das "Lebenslange Lernen". Die Kommission der europäischen Gemeinschaften hat bereits im Okt. 2000 ein Memorandum darüber verfasst.

Die neuen elektronischen Medien bieten uns dabei vielfältige Unterstützung. Noch vor wenigen Jahren war das Recherchieren von wissenschaftlichen Themen zeitraubend und kompliziert. Mit Hilfe des Internets ist man zeit- und ortsungebunden um Nachforschungen anzustellen.

Aber nicht nur als Informationsquelle können uns die neuen Medien dienen. Durch kooperatives Publizieren in den Hypermedien wird uns die Möglichkeit geboten, in Gedanken- und Wissensaustausch mit einer großen Anzahl an Gleichgesinnter zu treten. Die Vorteile der Hypermedien gegenüber der klassischen Medien beschreibt H. Mittendorfer in seinem Artikel Webspace für lebenslanges Lernen vom April 2002.

Da ich erst durch die Lehrveranstaltung Nutzung interaktiver Medien Weblogs kennengelernt habe, kann ich momentan meinen persönlicher Einsatz dieses Mediums für mein Studium noch nicht einschätzen. Mich hat aber der Artikel Lerntagebücher und Weblogs als Werkzeuge für selbstorganisiertes Lernen von Werner Stangl sehr beeindruckt. Vor allem die Gedanken zu "einen sozialen Raum" und solidarische Lernkultur schaffen, finde ich sehr gut.

Besonders für das spätere Berufsleben ist es nur von Vorteil, bereits während dem Studium regen Erfahrungsaustausch mit anderen Studenten zu betreiben und Netzwerke zu knüpfen.

... link (0 comments) ... comment

Herzlich Wilkommen!

Helga.Wallner.uni-linz, 10:08h

auf dem WEBLOG

von Helga Wallner!

Studienrichtung:WIWI5. Semester

Studienschwerpunkte:

- Controlling- E-Learning

- Finanzwirtschaft

Nachfolgende Dokumentationen wurden im

Rahmen der Lehrveranstaltung

Nutzung interaktiver Medien SS2005

erstellt:

- Einführung NIM- Mein geplanter Einsatz des Weblogs

... link (0 comments) ... comment

Online for 7371 days

Last update: 2005.06.27, 20:51

Last update: 2005.06.27, 20:51

status

You're not logged in ... login

menu

search

calendar

Juni 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

||||||

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||

recent updates

Netzwerktools-Ping und...

Aufzeichnung vom 20.6.2005 20:10 D:\IPC\synchron>ping...

Aufzeichnung vom 20.6.2005 20:10 D:\IPC\synchron>ping...

by Helga.Wallner.uni-linz (2005.06.27, 20:50)

DRM - Mittel gegen Urheberrechtsverletzungen...

Digital Rights Management (digitale Rechteverwaltung),...

Digital Rights Management (digitale Rechteverwaltung),...

by Helga.Wallner.uni-linz (2005.06.14, 16:24)

Anwendungsaspekte der...

Historie: Sobald man Informationen und Daten an eine...

Historie: Sobald man Informationen und Daten an eine...

by Helga.Wallner.uni-linz (2005.05.11, 17:18)

Herzlich Wilkommen!

auf dem WEBLOG von Helga Wallner! Studienrichtung

auf dem WEBLOG von Helga Wallner! Studienrichtung

by Helga.Wallner.uni-linz (2005.04.26, 11:12)

Meine geplanter Einsatz...

Seit dem Bekanntwerden der Ergebnisse der letzten PISA-Studie...

Seit dem Bekanntwerden der Ergebnisse der letzten PISA-Studie...

by Helga.Wallner.uni-linz (2005.04.26, 11:04)