Montag, 27. Juni 2005

IP-Werkzeuge

Andrea.Muehlsteiner.uni-linz, 08:43h

Der Befehl ping

"Ping verschickt ICMP Pakete an einen fremden Rechner, und wartet dann auf Antwortpakete. Kommt ein Paket zurück, gibt Ping Informationen über die erfolgte Übertragung aus - kommt kein Paket zurück, so war der Rechner nicht erreichbar.

In der ersten Zeile erscheint neben dem Namen des Zielrechners die gefundene numerische IP Adresse. Kann der Name nicht aufgelöst werden, bricht Ping ab: Der Rechner ist dann unbekannt." ( http://www.nickles.de/c/s/14-0002-12-1.htm )

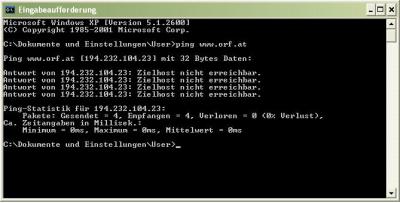

Meine Ergebnisse für www.orf. at am Wochenende:

Es wurden zwar alle vier gesendeten Pakete wieder empfangen (das schließe ich daraus, dass die Website ja funktioniert und der Rechner die Pakete weiterbefödert, sonst würde es heißen: Zeitüberschreitung der Anforderung), aber der Zielhost ist nicht erreichbar. Das könnte daran liegen, dass der Host z.B. durch eine Firewall die gesendeten Pakete ignoriert.

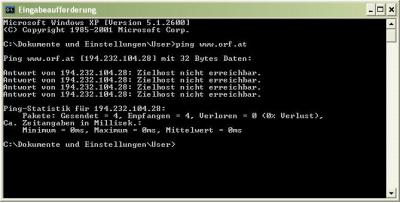

An einem Wochentag gab es dasselbe Ergebnis:

Der Befehl tracert

"Das Programm Traceroute (Tracert) ist der große Bruder von Ping. Tracert wird zum Beispiel dann eingesetzt, wenn ein bestimmter Rechner mit Ping nicht erreichbar ist: In diesem Fall kann Traceroute genauere Informationen darüber liefern, warum ein solches Problem besteht. Auch Traceroute verwendet das ICMP Protokoll um Informationen zu sammeln - im Gegensatz zu Ping zeichnet Traceroute aber alle an der Übertragung des Paketes beteiligten Zwischenstationen auf und gibt Informationen über diese aus." ( http://www.nickles.de/c/s/14-0002-12-2.htm )

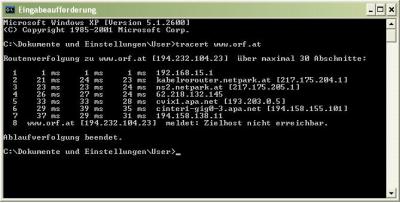

Meine Ergebnisse für www.orf. at am Wochenende:

Hier kann man wieder erkennen, dass der Zielhost existiert, aber auch hier wurden keine Antworten zurückgegeben, da der Host wahrscheinlich durch eine Firewall geschützt ist.

Die Ergebnisse an einem Wochentag sind wieder diesselben:

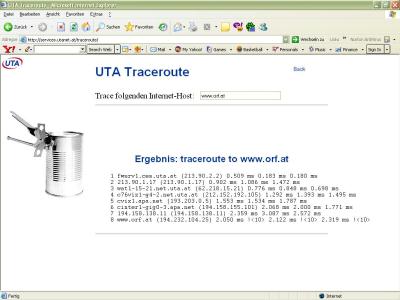

Trace Routing mittels UTA Traceroute:

Im Gegensatz zu den Windows Befehlen erkennt man hier nicht, dass die gesendeten Pakete ignoriert werden. Die Pakete werden hier über einen anderen Routenverlauf gesendet (vom UTA-Server zum ORF-Server)

Portscan

Mit Hilfe des Webtools von Sygate Online Services habe ich an meinem Rechner einen Portscan durchgeführt:

"You have blocked all of our probes! We still recommend running this test both with and without Sygate Personal Firewall enabled... so turn it off and try the test again."

Dieses Ergebnis sagt mir, dass mein Computer ausreichend geschützt ist, da alle möglichen Angriffe auf meinen Computer geblockt wurden. Das bedeutet, dass die Ports nicht nur geschlossen sind, sondern auch nicht sichtbar.

... link (0 comments) ... comment

Dienstag, 14. Juni 2005

Digital Rights Management

Andrea.Muehlsteiner.uni-linz, 13:25h

Digital Rights Mangement Systeme (DRMS) sind elektronische Vertriebssysteme für digitale Inhalte, die die sichere Verbreitung und Verwertung digitaler Inhalte über das Internet, mobile Abspielgeräte oder Mobiletelefone und anderen Datenträgern im online und auch im offline Bereich ermöglichen. In Zukunft sollen/werden Digital Rights Management-Systeme für digitale Inhalte neue Geschäftsmodelle ermöglichen. (z.B. kostenpflichtiger Download, Abonnement von Inhalten, Pay-Per-View).

Digital Rights Management versucht beide Seiten - den Käufer und Verkäufer - zu schützen bzw. zu unterstützen. Es versucht zwischen der absoluten Sicherheit von digitalen Daten und der praktischen Nutzbarkeit durch den privaten Anwender abzuwägen. Das Digital Rights Management soll vor allem regeln wer welche digitalen Inhalte wann und wo wie nutzen kann und darf.

Dazu bedarf es bei einem DRM-System u.a. folgendes:

• "Zugangskontrollen"- wer darf an welche Musikdateien?

• "Eindeutige Identifizierungen für Nutzer und Daten" - wer greift da auf welche Musikstücke zu?

• "Verschlüsselung und Kopierschutz" - die Musikdaten dürfen auf dem Weg zum Käufer nicht zu knacken sein und bei diesem die Festplatte nicht verlassen. Und wenn sie weitergegeben und damit kopiert werden, sollen Fremde nichts mit ihnen anfangen können, es sei denn, sie erwerben nachträglich eigene Rechte daran.

• "Metadaten" - die beschreiben, was der Nutzer mit den Musikdaten anfangen darf, wie oft oder wie lange ein bestimmtes Musikstück angehört, weitergegeben, kopiert und gebrannt werden darf.

• "Digitale Wasserzeichen" - sie sind unhörbar in den Musikdaten integriert und geben jederzeit Auskunft über den rechtmäßigen Urheber eines Musikstücks.

• "digitale Fingerabdruck" - ist ebenso unsichtbar und untrennbar in der Musik versteckt und verrät im schlimmsten Fall den Täter; so lässt sich etwa bei Raubkopien die undichte Stelle herausfinden.

Auf der 3. Internationalen DRM-Konferenz in Berlin, die von 13. bis 14. Jänner 2005 stattgefunden hat, wurde wieder darüber erörtert wie zukünftige DRM-Lösungen aussehen sollten bzw. können. Politikwissenschaftler Dirk Günnewig drückte es so aus: „Barrieren schaffen, aber die Nutzbarkeit nicht über Gebühr einschränken“.

Frühere Definitionen von DRM basierten vor allem auf dem eher defensiven Schutz digitaler Inhalte. Im Vordergrund stehen Restriktionen von Nutzungsmöglichkeiten etc. Neuere Visionen sehen eher so aus, dass das Management in den Vordergrund rückt und digitale Objekte in ihrem gesamten Lebenszyklus betrachtet werden sollen. Diese Technologien sollen Geschäftsmodelle, Produkte und Dienstleistungen ermöglichen. Vor allem interoperable Lösungen sollen gefunden werden. Aktuelle DRM-Systeme sollen auch im Mobilfunkbereich eingesetzt bzw. dort verbessert werden.

Gängige Schutzverfahren:

• Kopierschutz bei Software (Disketten, die nicht auf andere überspielt werden können; PC mit eigener Festplatte; Registrierung und Seriennummern etc.)

• Kopierschutz bei Audio-CDs und DVDs (Cactus Data Shield [mehr dazu im Weblog von Thomas Ellinger]; Content Scrambling System; etc.)

• Gegenwärtige DRM-Mechanismen (Zwangsregistrierung von Software über Internet, Wasserzeichen, etc.)

Beispiele dazu:

Windows Media Rights Manager

Light Weight Digital Rights Management

(hierzu verweise ich auf den Beitrag von Martina Augl)

Beispiele für diskutierte u. umstrittene DRM-Systeme:

Trusted Computing:

Ein Chip („Fitz Chip“) wird in den Prozessor integriert. Dieser überprüft bei jedem Start eines Programms, ob der Nutzer dazu berechtigt ist. Das "Trusted Computing" soll nur mit ausdrücklicher Zustimmung des Nutzers aktiviert werden können, wobei er bei Nichtzustimmung auch mit herben Einschränkungen leben muss.

(Trusted Computing Group)

Variante der „Kultur-Flatrate“:

Hierbei wird angenommen, dass der Musikdownload über Internet unkontrollierbar bleibt. Damit Autoren, Interpreten und Musikfirmen trotzdem zu angemessenen Vergütungen kommen soll jeder Internetbenutzer eine Pauschale bezahlen, die über die Internetprovider eingehoben werden soll. Unfaires und ungeeignetes System, da die Rechteinhaber enteignet und neue Märkte verhindert werden. (siehe Website www.fairsharing.de )

Quellen:

http://www.contentguard.com/whitepapers/CGWP-FinalGer.pdf

http://www.dergrossebruder.org/miniwahr/2003033100000.html

http://www.heise.de/newsticker/meldung/55150

http://www.ifpi.de/recht/recht-528.htm

http://www.innovationsreport.de/html/berichte/informationstechnologie/bericht-38769.html

... link (0 comments) ... comment

Dienstag, 10. Mai 2005

Beschränkung Kryptographie - ja oder nein?!

Andrea.Muehlsteiner.uni-linz, 21:55h

Im Rahmen der Lehrveranstaltung „Nutzung interaktiver Medien“ haben wir zum letzten Termin am 28. April viel zum Thema Kryptographie gehört. Eine ausführliche Beschreibung zur Kryptographie finden sie hier.

Ich möchte mich in meinem Beitrag zum Thema „Beschränkung der Kryptographie ja oder nein“ äußern. Es gibt sehr viele verschieden Kryptographietechniken die aber alle mit kleinerem oder größerem Rechenaufwand wieder dechiffriert werden können und sozusagen ihre Wirkung der verschlüsselten Kommunikation verlieren.

Es wird also immer wieder versucht Technologien zu entwickeln um das Verschlüsseln so sicher wie nur möglich zu machen. Doch je mehr das gelingt, desto weniger ist z.B. der Staat in der Lage gegen organisiertes Verbrechen vorzugehen und anzukämpfen. Zitat von Philip Zimmermann, Erfinder und Entwickler von PGP:

"Wie jede neue Technologie hat diese Technologie aber auch Nachteile. ... Kryptographie ermöglicht es Kriminellen, ihre Aktivitäten zu verbergen. ... Aber selbst angesichts dieser Nachteile können wir diese Entwicklung im freien weltweiten Handel nicht verhindern.“

Ich glaube, dass mit einem generellen Verbot der Kryptographie nur jenen geschadet wird, die ehrlich sind, und vor allem jenen Firmen, die geschäftlich über Mail kommunizieren wollen. Diese muss natürlich verschlüsselt sein. Man muss einfach in der Lage sein zwischen dem Schutz der Privatsphäre und dem Risiko unkontrollierbarer Kriminalität abzuwägen.

Hier sind meine Kommentare zu den Beiträgen von Martina Augl und Rene Christian Hofer .

Ich möchte mich in meinem Beitrag zum Thema „Beschränkung der Kryptographie ja oder nein“ äußern. Es gibt sehr viele verschieden Kryptographietechniken die aber alle mit kleinerem oder größerem Rechenaufwand wieder dechiffriert werden können und sozusagen ihre Wirkung der verschlüsselten Kommunikation verlieren.

Es wird also immer wieder versucht Technologien zu entwickeln um das Verschlüsseln so sicher wie nur möglich zu machen. Doch je mehr das gelingt, desto weniger ist z.B. der Staat in der Lage gegen organisiertes Verbrechen vorzugehen und anzukämpfen. Zitat von Philip Zimmermann, Erfinder und Entwickler von PGP:

"Wie jede neue Technologie hat diese Technologie aber auch Nachteile. ... Kryptographie ermöglicht es Kriminellen, ihre Aktivitäten zu verbergen. ... Aber selbst angesichts dieser Nachteile können wir diese Entwicklung im freien weltweiten Handel nicht verhindern.“

Ich glaube, dass mit einem generellen Verbot der Kryptographie nur jenen geschadet wird, die ehrlich sind, und vor allem jenen Firmen, die geschäftlich über Mail kommunizieren wollen. Diese muss natürlich verschlüsselt sein. Man muss einfach in der Lage sein zwischen dem Schutz der Privatsphäre und dem Risiko unkontrollierbarer Kriminalität abzuwägen.

Hier sind meine Kommentare zu den Beiträgen von Martina Augl und Rene Christian Hofer .

... link (0 comments) ... comment

... older stories

Online for 7370 days

Last update: 2005.06.27, 15:59

Last update: 2005.06.27, 15:59

status

You're not logged in ... login

menu

search

calendar

Juni 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

||||||

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||

recent updates

IP-Werkzeuge

Der Befehl ping "Ping verschickt ICMP Pakete an einen...

Der Befehl ping "Ping verschickt ICMP Pakete an einen...

by Andrea.Muehlsteiner.uni-linz (2005.06.27, 15:59)

Digital Rights Management

Digital Rights Mangement Systeme (DRMS) sind elektronische...

Digital Rights Mangement Systeme (DRMS) sind elektronische...

by Andrea.Muehlsteiner.uni-linz (2005.06.14, 15:00)

Hilfreiche Unterstützung

Gebe dir recht, wenn man den Weblog sinnvoll einsetzt...

Gebe dir recht, wenn man den Weblog sinnvoll einsetzt...

by david.slawitscheck.uni-linz (2005.05.12, 10:49)

Beschränkung Kryptographie...

Im Rahmen der Lehrveranstaltung „Nutzung interaktiver...

Im Rahmen der Lehrveranstaltung „Nutzung interaktiver...

by Andrea.Muehlsteiner.uni-linz (2005.05.10, 22:52)

Einsatz und Funktion...

Das Führen eines persönlichen Weblogs kann...

Das Führen eines persönlichen Weblogs kann...

by Andrea.Muehlsteiner.uni-linz (2005.04.26, 21:28)