... link (0 comments) ... comment

Detailliertere Ausführungen und Erläuterungen folgen.

... link (0 comments) ... comment

Wünsch euch und mir ein spannendes und erfolgreiches Semester. Weiters würde ich mich auch über zahlreiche Kommentare und Beiträge von euch freuen.

Liebe Grüße

Christine

... link (0 comments) ... comment

Im nachfolgenden Beitrag stelle ich euch die Personensuchmaschine "123people.com" vor, die seit 25. Jänner 2008 online ist und auch schon regen Ansturm findet, wie dem blog.123people.com zu entnehmen ist.

123people.com - "Next Generation"-Personensuchmaschine

Was ist 123people.com?

123people ist eine Personensuchmaschine, die das Internet (Online-Plattformen, Datenbanken,...) nach öffentlich verfügbaren Informationen zur jeweiligen gesuchten Person durchsucht und diese personenbezogenen Daten übersichtlich und strukturiert darstellt. Dabei werden bzw. können Bilder, Videos, Profile aus Social Networks-Anwendungen usw. zur gesuchten Person angezeigt werden (vgl. Presseinfo).

Wie erfolgt die Suche?

Die Suche kann über den Namen von Personen erfolgen bzw. über "Tags". Unter "Tags" versteht man Attribute/Eigenschaften die einer Person zugeordnet werden; zB. SportlerIn, ModeratorIn, ÖsterreicherIn.... Weiters kann die Suche nach Personen auf Länder bezogen werden, wobei sich die derzeitige Abfragemöglichkeit auf die Länder Österreich, Schweiz, Deutschland und Großbritannien beschränkt (vgl. Die Presse).

Wie werden die Suchergebnisse dargestellt?

Das Profil, in dem die Suchergebnisse aufgelistet sind, wird in zwei Bereich unterteilt. Im oberen Abschnitt sind Informationen aufbereitet, die aus verschiedenen Social Networks-Anwendungen stammen. Im zweiten Bereich, "Found on the Web", werden Daten und Informationen dargestellt, die nicht eindeutig einer einzelnen Person zugerechnet werden können zum Beispiel bei Namensgleichheit. (vgl. Presseinfo)

Was ermöglicht 123people den Usern?

Wie schon oben erwähnt, kann nach Personen gesucht werden und dessen Profil betrachtet, gelesen werden. Dieser Dienst kann ohne Registrierung verwendet werden. Um sich aber selbst einbringen zu können und um alle Features in Anspruch nehmen zu können muss man sich registrieren. Dabei sind ua. Email-Adresse, Vor- und Zuname angzugeben. Nach der Registrierung kann man Profile für sich beanspruchen bzw. ein Profil erstellen, es bearbeiten sprich Informationen hinzufügen, Ansicht für nicht registrierte User einschränken und vieles mehr, wie zum Beispiel abstimmen, beurteilen und hinzufügen von Tags, Upload von Bildern und auch das Posten von Kommentaren, wird nach der Registrierung ermöglicht. Die Bearbeitungs- und Anwendungsmöglichkeiten bzw. dessen Inhalt wird als "User generated Content" bezeichnet. (vgl. 123people)

Was zeichnet diesen Dienst als Web2.0 Anwendung aus?

Diese Plattform wird durch die Interaktivität der Benutzer und der registrierten User zu einer Web2.0 Anwendung, da sie sich unter anderem aktiv am Inhalt der Website beteiligen können bzw. auch aufgefordert werden dies zu tun. Auf diese Interaktiviät der User hofft auch der Geschäftsführer von 123people.com Stefan Kalteis, der die Art und Weise wie sich die Website ändert und entwickelt unter anderem von der Benutzung/Akzeptanz der User abhängig macht (vgl. Presseinfo). Wenn man in diesem Zusammenhang den Artikel "Österreicher können mit "Web2.0" wenig anfangen" aus DiePresse.com in Verbindung bringt, werden die Internetnutzer auch dieses Service in Anspruch nehmen ohne zu wissen, dass es sich dabei auch um eine Web2.0 Anwendung handelt.

Weitere Links zu Personensuchmaschinen bzw. zu Informationen zu diesem Thema:

Artikel zum Start von 123.people.com auf www.heise.de (abgerufen: 4.2.08)

Personensuchmaschine www.yasni.de

Quellen:

123people

ww.123people.com (abgerufen: 4.2.08)

Presseinformation - www.i5invest.com (abgerufen: 4.2.08)

DiePresse.com

"123people.com": Österreicher starten Personen-Suchmaschine (abgerufen: 4.2.08)

"Österreicher können mit "Web2.0" wenig anfangen (abgerufen: 4.2.08)

... link (4 comments) ... comment

In diesem Weblog-Beitrag dokumentiere ich die Ergebnisse zu der Aufgabe 6 "Netzwerktools einsetzen"..

Netzwerktool "ping" an einem Wochentag

Mit der "ping"-Abfrage wird herausgefunden, ob ein bestimmter Host im IP-Netzwerk erreicht werden kann und wie lange es dauert bis eine Antwort von diesem zurück kommt (vgl. Wikipedia).

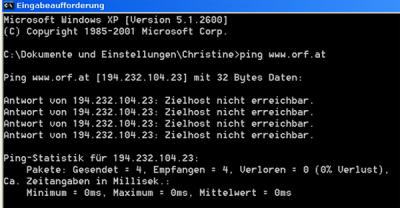

Im nachfolgenden Screenshot ist das Ergebnis der "ping"-Abfrage der Domain www.orf.at mittels Windows-Befehl zu sehen. Die Abfrage wurde am 17. Jänner 2008 um ca. 17 Uhr durchgeführt.

Abbildung: Ping - Windows-Befehl 17.1.2008

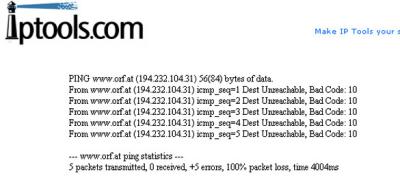

Mittels Webtool über die Website www.iptools.com kam ich zu folgendem Ergebnis.

Abbildung: Ping - Webtool 17.1.2008

Interpretation

Wie den Screenshots zu entnehmen ist, war es weder mit dem Windows-Befehl noch mittels Webtool möglich den Zielhost zu erreichen bzw. Antwort von diesem zu enthalten. Aus diesem Grund konnten auch keine Zeitangaben ermittelt werden, die angeben wie lange es dauert bis der Zielhost antwortet. Wie noch zu erkennen ist, ist die Website über unterschiedliche IP-Adressen erreichbar (vgl. IP-Adresse der vier Ping-Versuche).

Netzwerktool "ping" am Wochenende

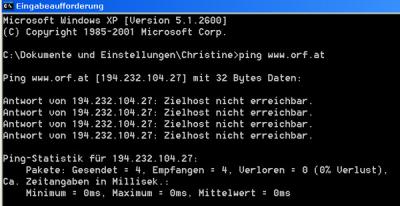

Am Samstag 19. Jänner 2007 um ca. 15 Uhr bekam ich folgendes Ergebnis per Windows-Befehl.

Abbildung: Ping - Windows-Befehl 19.1.2008

Mittels Webtool widerrum über die oben genannte Website kam ich zu folgendem Ergebnis.

Abbildung: Ping - Webtool 19.1.2008

Interpretation

Auch am 19.1. konnte der Zielhost nicht erreicht werden. Diese Ergebnisse lassen darauf schließen, dass die Server-Einstellungen so konfiguriert sind, dass sie keine Ping-Anfragen akzeptieren bzw. nicht darauf reagieren.

Netzwerktool "tracert" an einem Wochentag

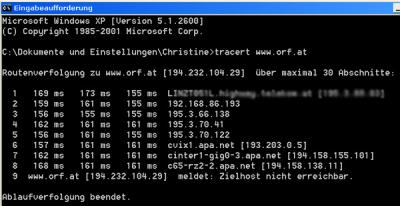

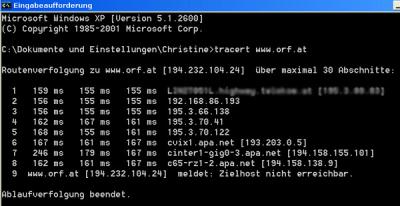

Mit dem Befehl "tracert" wir die Route ersichtlich, über welche IP-Adressen ein Datenpaket übermittelt wird, bis es beim Zielhost ankommt (vgl. Wikipedia). Das Ergebnis mittels Windows-Befehl für www.orf..at, durchgeführt am 17. 1. 2008 um ca. 17 Uhr, sieht folgendermaßen aus.

Abbildung: Tracert - Windows-Befehl 17.1.2008

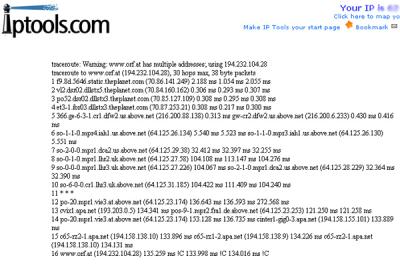

Der Befehl "tracert" ausgeführt über die Website www.iptools.com zeigt folgendes Ergebnis.

Abbildung: Tracert - Webtool 17.1.2008

Interpretation

Wie man der Abbildung Tracert - Windows-Befehl entnehmen kann, führte der Weg über acht Server um den Zielhost zu erreichen, wobei dieser nicht erreicht werden konnte. Mittels Webtool wurden 15 Server benötigt damit der Zielhost erreicht werden konnte. Ein weiterer Unterschied zwischen den beiden Routenverfolgungen besteht darin, dass beim Tracert-Befehl über die Eingabeaufforderung die Route bei meiner IP-Adresse/meinem Computer beginnt. Hingegen startet die Route mittels Webtool bei einer "unbekannten" IP-Adresse. Die Zeitangaben in Millisekunden geben an wie schnell jeweils die Server erreicht wuren. Auch beim Tracert-Befehl änderten sich die IP-Adressen des Zielhost bei den beiden Routenverfolgungen.

Netzwerktoll "tracert" am Wochenende

Ergebnis des Befehls über Windows-Eingabeaufforderung, durchgeführt am 19.1.2008 um ca. 15 Uhr.

Abbildung: Tracert - Windows-Befehl 19.1.2008

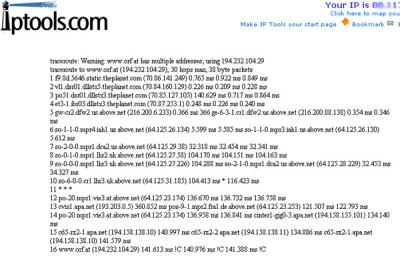

Der Befehl "tracert" ausgeführt mittels Webtool zeigt folgendes Ergebnis.

Abbildung: Tracert - Webtool 19.1.2008

Interpretation

Die Routenverfolgung mittels Webtool startete bei static.theplanet.com und führte über weiter 15 Server bis der Server mit der IP-Adresse 194.232.104.29 von www.orf.at erreicht werden konnte. In der ersten Zeile wird auch angeführt, dass es mehrere Server gibt um die Website www.orf.at zu erreichen und welche IP-Adresse bei der Routenverfolgung verwendet wird. Wie man an den Zeitangaben entnehmen kann, wurde der Zielhost bzw. die Server am Wochenende und Werktags, bis auf minimale Schwankungen, etwa gleich schnell erreicht bzw. mittels Windows-Befehl konnte der Zielhost wieder nicht erreicht werden.

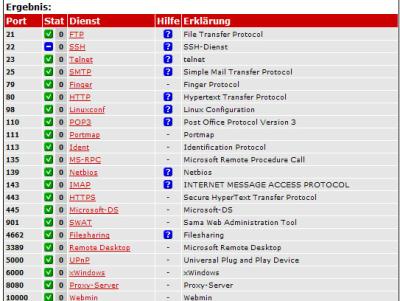

Portscan

Mittels Portscan, zum Beispiel von der Website Port-Scan, kann man überprüfen welche Ports im System zur Zeit vorhanden sind und welchen Status sie dabei haben. Sind viele Ports offen, stellt dies ein hohes Sicherheitsrisiko dar, da dadurch Angriffe aus dem Internet erfolgen können. Mein Ergebnis des Portscan ist sehr erfreulich. Zum einen ist kein Port offen und zum anderen werden sie durch Firewalls überwacht.

Abbildung: Portscan 17.1.2008

Whois

Mit der Whois-Abfrage, zum Beispiel über www.nic.at, kann man herausfinden wem eine Domain gehört bzw. auf welche Person sie registriert ist. Das Ergebnis der Whois-Abfrage der Domain www.orf.at ist folgendes:

Domaininhaber:

Organisationsname: Oesterreichischer Rundfunk

Personenname: Stefan Lauterer

Strasse: Argentinierstrasse 31

PLZ: A-1040

Stadt: Wien

Land: AT

Telefonnummer: +4318787818339

Faxnummer: +431503621580

E-Mail Adresse: stefan.lauterer@orf.at

Personen Handle: OR853245-NICAT

Admin-C:

Personenname: Stefan Lauterer

Adresse 1: Oesterreichischer Rundfunk

Adresse 2: Argentinierstrasse 31 A-1040

Adresse 3: Wien Austria

Telefonnummer: +4318787818339

Faxnummer: +431503621580

E-Mail Adresse: stefan.lauterer@orf.at

Personen Handle: SL521785-NICAT

Tech-C:

Personenname: Josef Jezek

Adresse 1: ORF Oesterreichischer Rundfunk

Adresse 2: Wuerzburggasse 30

Adresse 3: A-1136 Austria

Telefonnummer: +4318787814008

Faxnummer: +4318787814949

E-Mail Adresse: josef.jezek@orf.at

Personen Handle: JJ517250-NICAT

+ TechC:

Organisationsname: APA Austria Presse Agentur

Personenname: APA DNS Admin

Strasse: Laimgrubengasse 10

PLZ: A-1060

Stadt: Wien

Land: AT

E-Mail Adresse: domain-admin@apa.at

Personen Handle: ADA567013-NICAT

Nameserver:

Nameserver (Hostname) 1: ns1.apa.at

IP Adresse: 194.158.133.1

Nameserver (Hostname) 2: ns2.apa.at

IP Adresse: 194.158.133.21

Quelle:

Port-Scan

www.port-scan.de

the austrian registry

www.nic.at

iptools

www.iptools.com

... link (0 comments) ... comment

In diesem Beitrag möchte ich näher auf die Linguistische Steganografie eingehen. Da sich meine StudienkollegenIn Sabrina Schuhbauer, Gerald Raffetseder und Christian Felkel schon detailliert mit den Bereichen Entwicklung, Ziele, Asymmetrische und Symmetrische Steganografie auseinander gesetzt haben, werde ich auf diese nicht mehr näher eingehen und verweise auf ihre Weblogs.

Was versteht man unter Steganografie?

Steganografie setzt sich aus den griechischen Wörtern stegano, was übersetzt geheim, verdeckt bedeutet, und graphein, bedeutet schreiben, zusammen (vgl. Secure-IT) . Bei der Steganografie geht es jetzt darum, geheime Botschaften bzw. Informationen in einem Trägermedium zu verstecken, die für den Betrachter möglichst unsichtbar sein sollten. Als Trägermedium können Bilddateien (jpeg, gif, tif...), Musikdateien (wav, mp3,...), Filmdateien (avi, mpg...) usw. verwendet werden (vgl. Baumann).

Arten der Steganografie

Die Steganografie lässt sich folgendermaßen untergliedern:

- Technische Steganografie

- Rechnergestützt bzw. Computergestützt

- Rechnergestützt bzw. Computergestützt

- Linguistische Steganografie

- Semagramme

- Open Code

- Maskierte Geheimschrift

- Verschleierte Geheimschrift

(vgl. Breetzmann)

Im Folgendem werde ich näher auf die Linguistiche Steganografie eingehen, denn mit der Technischen Steganografie bzw. der Computergestützen Steganografie befassten sich meine Studienkollegen (siehe Einleitung).

Linguistische Steganografie

Diese Unterform der Steganografie unterteilt sich in die Formen Semagramme und Open Code, wie man schon in der obigen Gliederung sieht. Die Linguistische Steganografie befasst sich generell mit dem Verbergen geheimer Nachrichten in Texten, Bildern und Symbolen bzw. auch in Wörtern (vgl. Babion S. 5)

Semagramme

In Semagrammen werden geheim gehaltene Nachrichten in kleinen, kaum sichtbaren Detailveränderungen in einer normalen Nachricht, Zeichnung versteckt (vgl. Wikipedia). Dies geschieht zum Beispiel bei der Verwendung von unterschiedlichen Schriftarten, indem die Buchstaben der geheimen Botschaft in einer Schriftart geschrieben werden. Eine weitere Möglichkeit liegt im Absetzen im Schriftzug. Dabei wird darauf geachtet, nach wie vielen Buchstaben ein Buchstabe mit einem Abschwung geschrieben wird (vgl. Breetzmann). Neben diesen Textsemagammen gibt es auch Bildsemagamme, in denen zum Beispiel die Nachricht im Morsecode dargestellt wird oder die einzelnen Bildelemente einzelnen Buchstaben zugeordnet werden (vgl. Wikipedia).

Open Code

Bei der Open Code Methode handelt es sich um eine verbesserte Variante der Linguistischen Steganografie (vgl. Schlomo). Dabei wird eine eigene Geheimsprache entwickelt, die von anderen Personen nicht so rasch erkannt werden sollte (vgl. Wikipedia). Die Open Code Anwendung untergliedert sich in die Maskierte Geheimschrift und in die Verschleierte Geheimschrift.

Maskierte Geheimschrift

Die Maskierte Geheimschrift ist eine Art Geheimsprache, die sich daraus entwickelt, dass Wörter, Floskeln usw. mit einer besonderen Beudeutung versehen werden. Dabei ist darauf zu achten, dass sich der Absender und der Empfänger der Nachricht vorher über die "Codierung" der Wörter einig sind (vgl. Wikipedia). Bei solchen codierten Wörtern spricht man auch vom Jargon oder vom Jargon Code und stellt häufig auch eine berufliche oder gesellschaftliche Sondersprache dar. Man denke dabei an die Begriffe "Kohle", steht für Geld, oder "Häfen" ein Ausdruck für Gefängnis (vgl. Babion S. 6; Wikipedia).

Verschleierte Geheimschrift

Bei dieser Methode werden die geheimen Informationen in einem normalen Fließtext versteckt, damit ist es für Dritte schwieriger die verborgene Botschaft zu finden. Damit der Empfänger aber die Nachricht entschlüsseln kann, müssen sich Absender und Adressat vorher über die Codierungsvariante einig werden. Dabei gibt es die Variante mit dem Würfel oder die des gleichen Rasters. Bei der Würfel-Methode (die Buchstaben sind im Text "verwürfelt vgl. Babion S. 7) wird eine Regel aufgestellt, zum Beispiel, dass jeder 5te Buchstabe nach einem bestimmten Zeichen ein Buchstabe eines Geheimwortes ist (vlg. Breetzmann; Wikipedia). Bei der Raster-Methode wird die geheime Botschaft mittels Schablone aus dem Fließtext entschlüsselt, wobei Absender und Empfänger über den gleichen Raster verfügen müssen, da ansonst die geheime Nachricht verdeckt wird (vgl. Schlomo).

Quellen:

Secure-IT

http://www.secure-it.nrw.de/service/glossar/s.php#1782http://www.secure-it.nrw.de/service/glossar/s.php#1782 (abgerufen am 12.12.07)

Peter Baumann

http://www4.informatik.uni-erlangen.de/Lehre/SS03/PS_KVBK/talks/pres_stegfs.pdf (abgerufen am 12.12.07)

Robert Breetzmann

http://www-ivs.cs.uni-magdeburg.de/bs/lehre/wise0102/progb/vortraege/rbreetzmann/einf.html (abgerufen am 12.12.07)

Nils Babion

http://www.zeropage.de/it/security/students/steganographie_im_wandel_der_zeit.pdf (abgerufen am 12.12.07)

Wikipedia

http://de.wikipedia.org/wiki/Steganographie#Linguistische_Steganographie (abgerufen am 12.12.07)

Schlomo

http://www.schlomo.at/steg.html (abgerufen am 12.12.07)

... link (2 comments) ... comment

Last update: 2009.02.03, 14:37

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

Handy-Parken in Linz ID-Vignette am Parkautomat...

Die Unterlagen für die Präsentation sind...

Die von mir ausgearbeiteten Fragen für einen Online-Test...

Die ausgearbeiteten Fragen für den "Online-Test"...

Beim letzten Präsentationstermin hat aufgrund...