"ping...

...sendet ein ICMP-echo-request-paket an die zieladresse des zu überprüfenden hosts. der empfänger muss, insofern er das protokoll unterstützt, laut protokollspezifikation eine antwort zurücksenden: ICMP echo-reply. ist der zielrechner nicht erreichbar, antwortet der router: network unreachable (netzwerk nicht erreichbar) oder host unreachable (gegenstelle nicht erreichbar).

aus einer fehlenden antwort kann man allerdings nicht eindeutig darauf schließen, dass die gegenstelle nicht erreichbar ist. manche hosts sind nämlich so konfiguriert, dass sie ICMP-pakete ignorieren und verwerfen." (quelle: wikipedia)

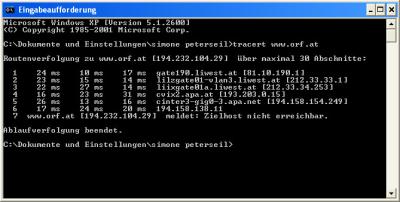

hier mein beispiel (abfrage an einem montag) mit www.orf.at (eingabeaufforderung: ping www.orf.at)

zur info: in den bildern ist ein pfad mit "simone peterseil" zu lesen. das ergibt sich dadurch, dass wir im selben haushalt leben und die abfrage nur einmal durchgeführt haben. (weblog simone)

interpretation: mein rechner hat datenpakete an den rechner von www.orf.at gesandt. normalerweise erhalte ich als antwort zeiten (angaben wie lange meine pakete zum zielrechner und wieder zurück gebraucht haben) und informationen (z.b. datengröße) über meine pakte. zusätzlich kann ich der anfrage entnehmen, ob eine verbindung zum zielhost besteht. in meinem beispiel sieht man, dass ich 4 pakete, mit einer größe von 32bit, an den orf geschickt habe. alle pakete sind wieder zurückgekommen, jedoch mit der information, dass der "zielhost nicht erreichbar" ist. das kann verschiedene gründe haben: zum einen kann es sein, dass der rechner wirklich nicht erreichbar ist. es kann aber auch vorkommen, dass der zielhost den ping deaktiviert hat, um sich vor hackern oder sonstigen angriffen zu schützen. letzteres ist häufig der fall.

"tracer(ou)t(e)...

...ist ein diagnose-werkzeug, mit dem ermittelt werden kann, welche router (zwischensysteme) ein datenpaket über ein IP-netz passiert, bis es bei einem bestimmten host ankommt. [...] die anzeige von traceroute zeigt nicht immer den tatsächlichen weg, den die datenpakete nehmen. es wird beeinflusst von firewalls, fehlerhaften implementierungen des IP-stacks, network address translation, routing und anderen faktoren." (quelle: wikipedia)

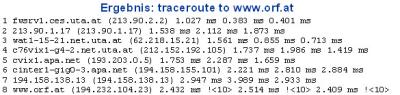

warum der zielhost von www.orf.at "nicht erreichbar" ist, demonstiere ich hier (abfrage an einem sonntag) (eingabeaufforderung: tracert www.orf.at)

interpretation: auf dem bild kann man sehen, dass der zielhost existiert, meine datenpakete aber verworfen werden (wie schon bei "ping" erklärt). mit sicherheit hat der orf seinen ping deaktiviert, um hackern keine chance zu bieten, auf den server zuzugreifen.

unterschied: wochenende - wochentag

ich habe beide befehle (ping & tracert) an einem montag und einem sonntag durchgeführt und bin (abgesehen von den zeiten, die die pakete unterwegs waren) immer auf das gleiche ergebnis gekommen >> "zielhost nicht erreichbar".

webtool - tracert

eine andere möglichkeit den befehl tracert auszuführen, gibt es noch über das webtool von uta.

interpretation: es scheint so, als ob der zielhost plötzlich erreicht wurde. das ist nur dadurch möglich, dass die abfrage bei uta beginnt (und nicht wie üblich bei meinem rechner) und der server vom orf erkennt, dass es sich nicht um einen angriff handelt und deswegen die abfrage zulässt.

unterschied: wochenende - wochentag

und wie bei dem windows-befehl ist es so, dass es kaum unterschiede zwischen dem wochenende und dem wochentag gibt. einzig ist wieder eine unterscheidung in der zeitangabe zu erkennen.

portscan

abschließend habe ich noch eine sicherheitsüberprüfung (mit dem webtool von sygate) an meinem computer durchgeführt.

"you are not fully protected:

we have detected that some of our probes connected with your computer."

interpretation: das ergebnis sagt mir, dass mein rechner einige lücken aufweist und er nicht komplett vor hackern geschützt ist.

... link (0 comments) ... comment

Begriffserklärung

DRM steht als Abkürzung für "Digital Rights Management", was soviel wie "digitale Rechtsverwaltung" bedeutet. Es handelt sich dabei um ein Verfahren zur Wahrung der Urheber- und Vermarktungsrechte an geistigem Eigentum (Bsp.: Film- und Audioaufnahmen, Software, elektronische Bücher, ...) beziehungsweise zur Schaffung von Abrechnungsmöglichkeiten für Lizenzen und Rechte.

DRM-Befürworter argumentieren, dass mit diesem System die bisherigen Zwangsabgaben z.B. auf Leerkassetten und Fotokopierer an GEMA und VG Wort überflüssig werden, und so ein gerechteres System entstehen könne. Kritiker warnen vor allem vor Datenschutzproblemen, außerdem ziehen die DRM-Systeme Einschränkungen bei der Benutzerfreundlichkeit von Computer-Dateien nach sich.

Quelle: Wikipedia

Napster & Co.

Zu einem ernsten Problem für die Industrie wurde die Möglichkeit, Musik (und mehr) erstmals Mitte der Neunziger Jahre, als CD-Brenner auch für den Endverbraucher erschwinglich wurden und somit Audioaufnahmen ohne Qualitätsverlust (vgl. good old tapes...) kopiert werden konnten. Zum Ende des Jahrzehnts begann dann mit "Napster" das berühmte Zeitalter der Musiktauschbörsen (heute relevant: Soulseek, LimeWire, Kazaa, eMule). Meist handelt es sich bei den getauschten Files um urheberrechtlich geschützte Musik oder Filme, die beispielsweise von einer CD oder DVD kopiert wurden und in ein komprimiertes Format umgewandelt worden sind. Um das zu verhindern, versehen z.B. Plattenfirmen ihre CDs immer häufiger mit einem Kopierschutz, der eine einfache Form eines DRM-Systems darstellt (bei Inhalten, die bereits als Computerdatei vorliegen, ist das Kopieren noch einfacher, da die Umwandlung in ein anderes Format (z.B. einer CD in MP3-Dateien) entfällt). Bei kommerziellen Downloadangeboten greifen die Anbieter deshalb immer mehr auf komplexere DRM-Systeme zurück, damit die gekaufen Dateien vom Käufer nicht gleich kostenlos weiter verteilt werden.

Quelle: Wikipedia

Windows Media DRM 10 und PyMusique

Bei PyMusique handelt es sich um einen alternativen Client-Software für den iTunes Music Store von Apple und für das wieder existierende Napster (jetzt kostenpflichtig). Es hebelte auf der Grundlage des "FreeMe-Codes" bereits mehrfach das Digital Rights Management der Music Stores aus. Während bei anderen Umgehungsmethoden eine Dekodierung in einfacher Geschwindigkeit nötig ist, wird bei PyMusique eine DRM-freie Version der Originaldatei auf die Festplatte geschrieben (was Apples Geschäftsbedingungen verbieten). Ein Account bei iTunes ist aber trotzdem erforderlich, die Titel müssen auch gekauft werden.

Da Napster in den USA das DRM von Microsoft (Windows Media DRM 10) nutzt, hätte PyMusique weitreichende Folgen: Der Großteil der aktuellen Musik-Onlineshops operiert mit genau diesem DRM-Programm!

Quelle: Heise

Kaum hatte Apple die durch PyMusique entstandene Sicherheitslücke geschlossen, legten die Hacker um John Lech Johansen nach und entwickelten eine neue Version, die die Nutzung vor allem auch für Linux-User ermöglichen soll.

Quelle: WCM Online

vgl. Weblog Stefan Höpoltseder

Aufforderung zur Diskussion

Gerade die Frage, ob nun das kostenlose Tauschen von Files in Börsen wie Kazaa & Co. als illegal gelten soll oder nicht, erhitzt ja in der letzten Zeit die Gemüter. Doch keiner scheint so wirklich zu wissen, wie die gesetzliche Lage derzeit aussieht. Unter folgendem Link könnt ihr euch einen Überblick über die österreichische Urheberrecht - Rechtslage verschaffen (Auszug: "Schon lange im Urheberrecht verankert ist die Regelung, dass ein Werk mit Hilfe der Privatkopie nicht der Öffentlichkeit zur Verfügung gestellt werden darf [§ 42 UrhG]. Ein Anbieten in Tauschbörsen ist also verboten.") und danach hier in meinem Blog diskutieren.

Österreichische Rechtslage - ORF Futurezone

... link (0 comments) ... comment

"Kryptografie bzw. -graphie (aus dem griechischen kryptós, "verborgen", und gráphein, "schreiben") ist die Wissenschaft der Verschlüsselung von Informationen ("Geheimschriften") und damit ein Teilgebiet der Kryptologie. Im Gegensatz zu Steganographie befasst sie sich nicht damit, die Kommunikation an sich zu verschleiern, sondern vor allem damit, den Inhalt von Nachrichten für Dritte unzugänglich zu machen. Kryptographische Verfahren können aber unter Umständen für die Steganographie eingesetzt werden, zum Beispiel indem die Adressen von Sender und Empfänger verschlüsselt werden."

quelle: wikipedia

gedanken

die diskussion um das verbot von kryptographie betrifft im kern das verhältnis zwischen individuum und öffentlichkeit - oder anders: zwischen bürger und staat.

was ist privatsphäre? wo beginnt sie und wo hört sie auf? oder gar: sind grenzen überhaupt sinnvoll?

heikle fragen, geht es doch bei der beantwortung um weit mehr als um "kryptographie ja oder nein".

es überrascht mich wenig, dass ausgerechnet die vereinigten staaten von amerika die vorreiterrolle in der kontra-position übernehmen.

"fight terrorism" lautet ihre offizielle legitimation, "totale kontrolle" ist jedoch der wahre hintergrund.

grundsätzlich hat das argument der verbrechensbekämpfung zum schutz aller ja seine berechtigung. es ist jedoch mehr als fraglich, ob sich gesetzlose an gesetzliche vorschriften

halten würden... zusätzlich gilt auch in diesem bereich, dass der gejagte dem jäger meist einen schritt voraus sein wird:

"In eine ähnliche Richtung geht das Argument, daß Verschlüsselung wirksam versteckt werden kann. Unter der Bezeichnung Steganographie werden Methoden zusammengefaßt, die es erlauben, Nachrichten in einem unverdächtigen Rahmen zu übermitteln. So kann eine Mitteilung z. B. in einer Bild- oder einer Musikdatei versteckt sein."

quelle: minerva hanse

e-banking

neben dem aspekt der "bekämpfung des bösen" würde ein kryptographie-verbot auch unmittelbar in die alltagsbewältigung eingreifen.

ich gehöre zur e-banking generation (wenn wir sie so nennen wollen). ich habe keine ahnung, wie geldinstitute im jahr 2005 von innen aussehen. mein persönliches ähnelt jedenfalls einem notebook... ich regle meine finanzen elektronisch: kaufen, verkaufen, sparen.

eine abschaffung der entschlüsselung wäre in dieser hinsicht (sicher nicht nur) mein ende.

hammerschlag

auf die gefahr hin, abschließend pathetisch zu klingen: dem menschen als individuum ist in der industriellen welt wie der unseren nicht viel unersetzbares geblieben ausser die privatsphäre - und auch diese mauer bröckelt bereits. ein verbot der kryptographie wäre ein weiterer hammerschlag...

ich freue mich über beiträge!

... link (1 comment) ... comment

Last update: 2005.06.26, 22:12

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

"ping... ...sendet ein ICMP-echo-request-paket...

Begriffserklärung

Ich gebe dir Recht, wenn du davon schreibst, dass es...

begriffserklärung "

"weblog". ein begriff, den ich das erste mal bewusst...