ping | tracert | portscan

Mit dem Befehl PING kann man die Verbindung zwischen zwei Rechnern im lokalen Netzwerk, bei Webservern oder bei Netzwerkkomponenten prüfen. Wurde bei einem Rechner angefragt, sendet dieser eine Antwort in Form einer Datensequenz.

Den Befehl PING kann man mit einer IP-Adresse oder mit einem Servernamen ausführen.

Meine Anfrage habe ich an den ORF geschickt (durchgeführt an einem Wochentag):

ping www.orf.at

Was man als Antwort erhält, sind Zeitangaben und Informationen darüber, wie lange diese gebraucht haben, um wieder zurückzukommen.

Ich habe insgesamt 4 Pakete (mit einer jeweiligen Größe von 32bit) losgeschickt und es kamen alle ohne Verlust an. Aus meiner Anfrage kann man jedoch die Antwort "nicht erreichbar" ablesen. Allerdings muss dies nicht unbedingt bedeuten, dass der Rechner nicht erreichbar ist. Es kann genauso sein, dass er nicht antwortet, weil die Firewall das Paket nicht zurücksendet (der Ping deaktiviert ist, um sich vor Angriffen zu schützen).

TRACERT (ausgeschrieben traceroute) ist ein Befehl, der die Wege von Paketen verfolgt. Er kann helfen zu analysieren wo Pakete verloren gehen und hinter wievielen Rechnern sie sich befinden.

Warum der Zielhost "nicht erreichbar" ist, möchte ich nun mit diesem Befehl herausfinden (durchgeführt am Wochenende):

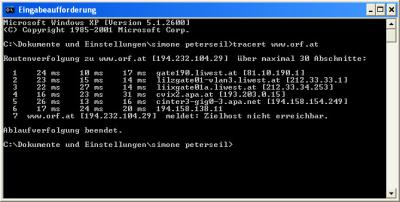

tracert: www.orf.at

Und wieder habe ich die Meldung "nicht erreichbar" erhalten. Ich kann jedoch sehen, dass es den Zielhost gibt und ich ihn nur nicht erreichen kann. Das kann ich mir dadurch erklären, dass der Rechner die Pakete einfach verwirft.

Unterschied der Abfragen (TRACERT und PING) zwischen Wochenende und Wochentag:

Anhand des Beispiels von www.orf.at hab ich herausgefunden, dass außer einer unterschiedlichen IP-Adresse, keine Unterschiede zwischen dem Wochenende und einem Wochentag bestehen.

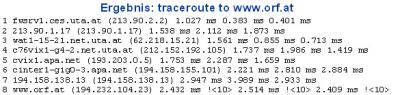

Nun dasselbe Beispiel mit Hilfe eines Webtools (von UTA; durchgeführt an einem Wochentag):

traceroute to www.orf.at

Ich kann erkennen, dass ich mit der Anfrage auf Anhieb den Zielrechner erreicht habe. Wie ich vorhin schon erwähnt habe, kann man Rechner durch Deaktivierung des pings vor Angriffen schützen. Und so kann ich mir auch das plötzliche Erreichen des Hosts erklären: der Rechner von ORF registriert, dass die Anfrage von UTA kommt und er weiß gleichzeitig, dass es sich um keinen Angriff handelt.

Auch mit dem Webtool liefert mir die Anfrage am Wochenende und an einem Wochentag (fast) das gleiche Ergebnis (Unterschied bei den Zeiten).

Portscan an meinem Computer (mit Hilfe von http://scan.sygate.com/quickscan.html)![]()

"You are not fully protected:

We have detected that some of our probes connected with your computer."

Interpretation des Scans: Meine ports sind zwar geschlossen, aber nicht vollkommen geschützt vor Hackern.

Quellen: www.ish.de, www.tagesanzeiger.de, www.www-kurs.de, traceroute, Portscan

... link (0 comments) ... comment

>> Digital?

Anzuwenden bei elektronischen Medien/Dokumenten

>> Rights?

Wer hat das Eigentums- oder Nutzungsrecht auf die elektronischen Medien/Dokumente?

>> Management?

Gibt es Methoden um Dritte vom Zugriff auf digitale Medien/Dokumente abzuhalten?

2. Welche Methoden des DMR gibt es?

|

2.1. Kennzeichnung von Daten

| |

| = Die Daten können anhand bestimmter Kontrollmechanismen bis zum Ursprung verfolgt werden. | |

| Watermarking | eingebetete Wasserzeichen z.B. in Grafiken ohne, dass der Betrachter diese wahrnehmen kann. |

| Perceptual Hashing | verwendet Algorythmen - damit kann man Kopien und auch unterschiedliche Formatierungen identifizieren |

| Fingerprinting | Entspricht technisch gesehen dem Watermaking. Jedem Kunden kann nachgewiesen werden was er, wann und wo gekauft hat, um ihn bei Aufscheinen von Kopien zur Verantwortung zu ziehen. |

|

2.2. Kryptographische Sicherung für Daten

| |

| = Die Daten werden verschlüsselt transportiert. | |

| Zugriffsbeschränkung für ... | |

| ...Systemklassen | Nur gewisse Geräte, die das "Zertifikat" haben dürfen die Daten empfangen. Z.B. DVDs - nur DVD-Player können diese abspielen. |

| ...bestimmte Systeme | Systeme müssen gewissen Anforderungen entsprechen, um die "Erlaubnis" zu bekommen. Z.B. bei MP3 bei Media-Players |

| ...bestimmte Personen | Dies kann z.B. eine Passwortsicherung sein. |

Genauer nachlesen kann man die modernen Methoden des DRM auf der Hompage des >> Datenschutzzentrums.

Ein Kollege von mir hat andere Methoden des DRM beschrieben. Diese könnt ihr in seinem Weblog nachlesen.

3. Meinungen über DRM und Urheberrechte

>> Grietje Bettin (deutsche Politikerin der Günen in D) (Quelle):

"Doch das im Zusammenhang mit dem Urheberrecht viel diskutierte Digital Rights Management stellt aus Sicht der Grünen kein Allheilmittel dar. Wer sich heute ein Buch ausleiht oder ein paar Stellen daraus kopiert, muss dafür nicht erst den Urheber oder den Verlag um Erlaubnis bitten." (Bundestagprotokoll 14.11.2002)

>> Dirk Manzewski (Mitglied der SPD) (Quelle):

"Klargestellt wird zudem - das ist sehr wichtig -, dass auch digitale Privatkopien zulässig sein sollen." (Bundestagprotokoll 14.11.2002)

>> Rainer Funke (von der FDP) (Quelle):

"Im analogen Bereich, Frau Kollegin, konnten wir Privatkopien natürlich zulassen, weil es die Geräteabgabe gegeben hat. [...] Im digitalen Bereich sind die Verhältnisse anders, deswegen müssen wir auch andere gesetzliche Regelungen finden." (Bundestagsprotokoll 14.11.2002)

>> Dr. Günther Krings (CDU/CSU) (Quelle):

"Die Urheberschutz-Richtlinie der EU will nicht mehr, aber auch nicht weniger, als den Schutz geistigen Eigentums den modernen Anforderungen einer digitalen Informationsgesellschaft anzupassen." (Bundestagsprotokoll 11.4.2003)

4. Artikel (von heise.de und computerwelt.at) über DRM

In dem Artikel von Richard Sietmann geht es darum, dass die Gesetze rund um das Urheberecht immer schärfer werden und dass die strengen Kontrollen nicht aufzuhalten sind.

>> "Wissen ist Geld"

Die Überschrift sagt schon alles.

>> Musik- und Filmindustrie geht mit Digital Rights Management zu weit

Klagen zeigt keine Wirkung, wie ihr in diesem Bericht nachlesen könnt.

>> Verklagt uns - wir laden trotzdem herunter, was uns gefällt

Informiert euch über die neue Möglichkeiten des legalen Downloads mit Peer Impact

>> 2005 wird das Jahr der legalen Musiktauschbörsen

5. Meine Meinung

Die Überschrift eines Artikel in Punkt 4 lautet: "Musik- und Filmindustrie geht mit Digital Rights Management zu weit". Diese Schlagzeile verrät schon einiges über meine Meinung.

Ich denke, dass die Urheberrechtsgesetze übertrieben werden bzw. erreicht man damit bestimmt nicht so viel wie erhofft. Klagen bringen nur vereinzelt etwas. Jemand, der sein Musiksortiment vergrößern will, tut das auch weiterhin. Anstatt viel Geld für aufwendige Verschlüsselungen und Kennzeichnungen von Daten auszugeben, sollte sich die Musik- und Filmindustrie lieber überlegen, wie sie es schaffen attraktiver für ihre Kunden zu werden...dann haben sie bestimmt keine Umsatzprobleme mehr.

6. Noch was

Einige weitere interessante Kommentare und Berichte zum Thema DRM könnt ihr auch auf der Homepage von digital-rights-management.info finden.

Johannes Mayer hat auf seinem Weblob eine richtige Artikelsammlung angelegt. Sehr gute Berichterstattung.

... link (1 comment) ... comment

Die technische Verschlüsselung war/ist vor allem in den Bereichen, Militär und Wirtschaft, dringend notwendig. Der Informationsaustausch sollte, ohne ungewollte Dritte, möglich sein. Klassische Beispiele hierfür sind wohl Wirtschafts- und Kriegsspionage.

Doch in letzter Zeit verlangen nicht nur Wirtschaft und Militär eine Verschlüsselung des Nachrichtenaustausches. Ein immer größerer Teil der Privatkommunikation läuft über E-Mails, deswegen fordern auch viele Private die Krypthographie. Sie fühlen sich in ihrer Privatsphäre verletzt. Dabei kommt es nicht darauf an, ob diese Nachrichten nun geheim oder verboten oder ganz harmlos sind...

Immer wieder entfachen Diskussionen rund um die Gesetzeslage der Krypthographie. Die Meinungen gehen auseinander. Über die Gesetzeslage in den verschiedenen Länder könnt ihr euch hier informieren. (leider ist es mir nicht gelungen eine aktuellere Website zu diesem Thema zu finden)

VERSCHLÜSSELUNG - DER EINZIGE AUSWEG

>>>Den einzig wirksamen Schutz bieten verschlüsselte emails (Quelle: unbekannt)<<<

Heutzutage ist es für einen Hacker ein Kinderspiel unseren Computer anzuzapfen, um vertrauliche Nachrichten zu lesen, Dateien zu löschen oder einfach nur das System durcheinander zu bringen. Hacken ist leider schon für Viele einfach nur ein Zeitvertreib und für die "Opfer" wird es immer schwieriger sich vor diesem Eingriff zu schützen. Um dem entgegen zu wirken, sollte man versuchen immer neuere Verfahren der Verschlüsselung zu entwickeln, um die Privatsphäre wirklich zu sichern.

JA ZUR KRYPTHOGRAPHIE!

>>>Ein Verbot für den Normalbenutzer wird einen 'Verbrecher' nicht davon abhalten, dies trotzdem zu tun (im Zweifelsfall per Steganografie), für die 'mündigen BürgerInnen ' bedeutet dies aber zweifelsohne einen großen Einschnitt in ihre persönlichen Freiheiten. (Quelle: squat)<<<

Ich bin der Meinung, dass Beschränkungen in der Verschlüsselung an der momentanen Situation (Terroranschläge, Spionage...) nicht recht viel ändern würden. Die Technik ist schon so weit fortgeschritten, dass es immer wieder Auswege zur Umgehung solcher Beschränkungen geben wird. Sicherheit recht schön und gut, aber alles mit Maß und Ziel. Wir Menschen neigen gerne zu Übertreibungen, wobei die USA immer Vorreiter in Panikmacherei sind. Vielleicht sind die Staaten doch nicht so ein gutes Vorbild...? Könnten Entschlüsselungsverbote bzw. -verfahren einen Terroranschlag wirklich verhindern? Ich wage es zu bezweifeln und verbleibe mit einem

JA ZUR KRYPTHOGRAPHIE!

... link (1 comment) ... comment

Last update: 2005.06.26, 22:32

Juni 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

||||||

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||

1. Was ist DMR = Digital Rights Management überhaupt?...

Mit dem Befehl PING kann man die Verbindung...

>>> "dann haben sie bestimmt keine Umsatzprobleme...

Kryptographie Die technische Verschlüsselung war/ist...

ich stimme dir zu, wenn du von technischen vorteilen...