Dienstag, 11. Dezember 2007

Steganografie

gerald.raffetseder.Uni-Linz, 14:35h

Einleitung

Unter dem Begriff Steganografie versteht man, die Kunst in eine vorhandene unauffällige Datei, Informationen zu verstecken. Es kann sich hierbei um Bild, Musik, Text-Dateien usw. handeln.

Das Wort Steganografie leitet sich aus dem Griechischen ab und bedeutet übersetzt „verdeckt schreiben“.

Das Ziel dieser Wissenschaft ist es, auf einem beliebigem Medium persönliche, oder geheime Daten zu verbergen. Hierzu kann man sich mit einem Programm wie z.b. Steganos Security Suite (Download Link http://www.pcwelt.de/downloads/datenschutz/sicherheit/7433/) schnell und einfach Abhilfe verschaffen. Sollte eine fremde Person das gespeicherte Medium öffnen, kann er die „verborgenen“ Informationen nicht erkennen, bzw. entschlüsseln.

Um Informationen zum historischem Hintergrund zu erhalten, möchte ich auf folgenden Blog verweisen: /0555846/

Prinzipiell kann man die Steganografie in 2 Teilabschnitte unterteilen: Die symmetrische und die asymmetrische;

In meinen Weblog werde ich mich aber nur auf die asymmetrische Steganografie beschränken und möchte, falls Interesse an Informationen zur symmetrischen besteht auf folgenden Weblog eines Studienkollegen verweisen.

(siehe hierzu /0556039)

(Quelle: http://www.steganografie.com, Abgerufen: 10.12.2007)

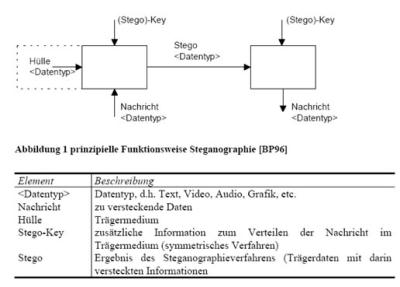

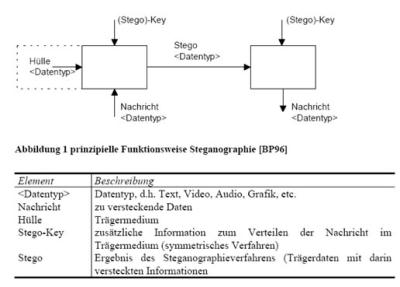

In dieser Grafik wird die Funktionsweisen der Steganografie nochmal veranschaulicht:

(Quelle: http://os.inf.tu-dresden.de/~westfeld/publikationen/joerg.hessler.da.pdf, Abgerufen: 10.12.2007)

Asymmetrische Steganografie

Bei der asymmetrischen Steganografie stellt der Empfänger der die versteckte Nachricht entschlüsseln soll, einen öffentlichen Schlüssel zur Verfügung. Erst durch das Vergleichen der kodierten Datei mit dem Stenogramm ist der Empfänger in der Lage herauszufinden, ob sich hinter dem Medium tatsächlich eine versteckte Nachricht verbirgt.

Bisher wurde die asymmetrische Steganografie jedoch nur selten angewandt.

Die Nachricht wird mittels einer Kodierung verschlüsselt, wodurch sich die Verteilung der Kanalzeichen im Schlüsseltext nicht von der Verteilung der entsprechenden Kanalzeichen in nicht benutzten Trägermedien unterscheidet. Dies ist jedoch nur schwer zu realisieren!

Bis heute sind eigentlich nur symmetrische Verfahren angewandt worden, da sowohl Sender als auch Empfänger wussten, wo, und wie die Nachricht versteckt wurde.

(Quelle: http://lexikon.gulli.com/Steganografie#Computergest.C3, Abgerufen: 10.12.2007)

Grundsätzlich gibt es drei Arten der Steganografie:

- technische Steganografie (siehe hierzu: /0556039)

- linguistische Steganografie (siehe hierzu: /0355391)

- computerbasierte Steganografie

Ich werde mich im folgendem Abschnitt mit der Computerbasierten Steganografie beschäftigen.

Die Computergestützte Steganografie

Das Grundprinzip der computergestützten Steganografie ist, das Ersetzen von bereits vorhandenen unauffälligen Daten durch geheime Informationen.

Betrachtet man etwa eine gif – Datei so entspricht jedes Byte dem Farbwert eines Pixels. Wenn man nun den letzten Bit diesen Farbwertes ändert, ist das für den Betrachter nicht erkennbar. Es besteht nun die Möglichkeit in diesen letzten Bit eine geheime Information zu verstecken. Die meisten verfügbaren Programme arbeiten mit diesem „Least Significant Bit“ Verfahren, was in der folgenden Grafik veranschaulicht wird.

(Quelle: http://www-ivs.cs.uni-magdeburg.de/bs/lehre/wise0102/progb/vortraege/rbreetzmann/rechner.html,

Abgerufen: 10.12.2007)

Das Problem der computergestützten Steganografie ist, dass mit einfachen Tests von Computerprogrammen, die Modifikation in einer Bilddateien leicht nachweisbar sind.

Somit ist diese Methode der Steganografie doch eher unsicher.

(Quelle: http://wapedia.mobi/de/Steganographie#5.1.1, Abgerufen: 10.12.2007)

Unter dem Begriff Steganografie versteht man, die Kunst in eine vorhandene unauffällige Datei, Informationen zu verstecken. Es kann sich hierbei um Bild, Musik, Text-Dateien usw. handeln.

Das Wort Steganografie leitet sich aus dem Griechischen ab und bedeutet übersetzt „verdeckt schreiben“.

Das Ziel dieser Wissenschaft ist es, auf einem beliebigem Medium persönliche, oder geheime Daten zu verbergen. Hierzu kann man sich mit einem Programm wie z.b. Steganos Security Suite (Download Link http://www.pcwelt.de/downloads/datenschutz/sicherheit/7433/) schnell und einfach Abhilfe verschaffen. Sollte eine fremde Person das gespeicherte Medium öffnen, kann er die „verborgenen“ Informationen nicht erkennen, bzw. entschlüsseln.

Um Informationen zum historischem Hintergrund zu erhalten, möchte ich auf folgenden Blog verweisen: /0555846/

Prinzipiell kann man die Steganografie in 2 Teilabschnitte unterteilen: Die symmetrische und die asymmetrische;

In meinen Weblog werde ich mich aber nur auf die asymmetrische Steganografie beschränken und möchte, falls Interesse an Informationen zur symmetrischen besteht auf folgenden Weblog eines Studienkollegen verweisen.

(siehe hierzu /0556039)

(Quelle: http://www.steganografie.com, Abgerufen: 10.12.2007)

In dieser Grafik wird die Funktionsweisen der Steganografie nochmal veranschaulicht:

(Quelle: http://os.inf.tu-dresden.de/~westfeld/publikationen/joerg.hessler.da.pdf, Abgerufen: 10.12.2007)

Asymmetrische Steganografie

Bei der asymmetrischen Steganografie stellt der Empfänger der die versteckte Nachricht entschlüsseln soll, einen öffentlichen Schlüssel zur Verfügung. Erst durch das Vergleichen der kodierten Datei mit dem Stenogramm ist der Empfänger in der Lage herauszufinden, ob sich hinter dem Medium tatsächlich eine versteckte Nachricht verbirgt.

Bisher wurde die asymmetrische Steganografie jedoch nur selten angewandt.

Die Nachricht wird mittels einer Kodierung verschlüsselt, wodurch sich die Verteilung der Kanalzeichen im Schlüsseltext nicht von der Verteilung der entsprechenden Kanalzeichen in nicht benutzten Trägermedien unterscheidet. Dies ist jedoch nur schwer zu realisieren!

Bis heute sind eigentlich nur symmetrische Verfahren angewandt worden, da sowohl Sender als auch Empfänger wussten, wo, und wie die Nachricht versteckt wurde.

(Quelle: http://lexikon.gulli.com/Steganografie#Computergest.C3, Abgerufen: 10.12.2007)

Grundsätzlich gibt es drei Arten der Steganografie:

- technische Steganografie (siehe hierzu: /0556039)

- linguistische Steganografie (siehe hierzu: /0355391)

- computerbasierte Steganografie

Ich werde mich im folgendem Abschnitt mit der Computerbasierten Steganografie beschäftigen.

Die Computergestützte Steganografie

Das Grundprinzip der computergestützten Steganografie ist, das Ersetzen von bereits vorhandenen unauffälligen Daten durch geheime Informationen.

Betrachtet man etwa eine gif – Datei so entspricht jedes Byte dem Farbwert eines Pixels. Wenn man nun den letzten Bit diesen Farbwertes ändert, ist das für den Betrachter nicht erkennbar. Es besteht nun die Möglichkeit in diesen letzten Bit eine geheime Information zu verstecken. Die meisten verfügbaren Programme arbeiten mit diesem „Least Significant Bit“ Verfahren, was in der folgenden Grafik veranschaulicht wird.

(Quelle: http://www-ivs.cs.uni-magdeburg.de/bs/lehre/wise0102/progb/vortraege/rbreetzmann/rechner.html,

Abgerufen: 10.12.2007)

Das Problem der computergestützten Steganografie ist, dass mit einfachen Tests von Computerprogrammen, die Modifikation in einer Bilddateien leicht nachweisbar sind.

Somit ist diese Methode der Steganografie doch eher unsicher.

(Quelle: http://wapedia.mobi/de/Steganographie#5.1.1, Abgerufen: 10.12.2007)

... comment

Christian.Felkel.Uni-Linz,

Dienstag, 11. Dezember 2007, 16:42

Steganographie

Hallo kollege!

das mit dem Link, fände ich eine gute idee. Zusammen haben wir dann einen großen Teil dieser Thematik abgedeckt.

das mit dem Link, fände ich eine gute idee. Zusammen haben wir dann einen großen Teil dieser Thematik abgedeckt.

... link

Christian.Felkel.Uni-Linz,

Dienstag, 11. Dezember 2007, 16:48

habe mir jetzt einmal deinen Beitrag durchgelesen. finde ihn sehr gut strukturiert; es ist einfach deinen ausführungen zu folgen.

wie du bereits erwähnt hast, ist die asymmetrische St. noch nicht sehr weit verbreitet. haupsächlich wird die symmetrische St. angewendet. äußerst interessant finde ich in diesem zusammenhang die technische Steganographie, auf die ich in meinem Beitrag näher eingegangen bin.

wie du bereits erwähnt hast, ist die asymmetrische St. noch nicht sehr weit verbreitet. haupsächlich wird die symmetrische St. angewendet. äußerst interessant finde ich in diesem zusammenhang die technische Steganographie, auf die ich in meinem Beitrag näher eingegangen bin.

... link

... comment

Armin Greinstetter.Uni-Linz,

Dienstag, 11. Dezember 2007, 20:01

Steganographie und digitale Wasserzeichen

Hallo Gerald, habe gesehen, du hast dich mit dem Thema Steganographie beschäftigt, das ergänzt sich sehr gut als Überbegriff der digitalen Wasserzeichen mit denen ich mich auseindergesetzt habe.

beste Grüße,

Armin

beste Grüße,

Armin

... link

... comment

Bernhard.Mitterhuber.Uni-Linz,

Mittwoch, 12. Dezember 2007, 08:42

Hallo,

sehr interessanter Beitrag!

Habe mich in der Vergangenheit bereits etwas mit Verschlüsselungen beschäftigt. Habe versucht das System der Enigma zu verstehen. Theoretisch verstehe ich es, aber praktisch bekomme ich keine Nachricht korrekt entschlüsselt :-)

http://mckoss.com/Crypto/Enigma.htm

Als Abschluss möchte ich noch auf meinen Blog mit Thema "Schutz des Urheberrechts durch DRM" hinweisen /0455020/

LG, Bernhard

sehr interessanter Beitrag!

Habe mich in der Vergangenheit bereits etwas mit Verschlüsselungen beschäftigt. Habe versucht das System der Enigma zu verstehen. Theoretisch verstehe ich es, aber praktisch bekomme ich keine Nachricht korrekt entschlüsselt :-)

http://mckoss.com/Crypto/Enigma.htm

Als Abschluss möchte ich noch auf meinen Blog mit Thema "Schutz des Urheberrechts durch DRM" hinweisen /0455020/

LG, Bernhard

... link

... comment

Sabrina.Schuhbauer.Uni-Linz,

Donnerstag, 13. Dezember 2007, 13:51

Hallo,

ich habe deinen Blog nun in meinem Beitrag verlinkt. Ich hätte aber noch eine Frage. Bisher habe ich nur gefunden, dass die computer- oder rechnergestützte Steganographie ein Teil der technischen Steganographie ist. Gehören diese beiden Arten nun zusammen oder nicht? In meiner Grafik ist die technische ebenfalls der Überbegriff und die computergestützte ein Unterpunkt davon.

Liebe Grüße

Sabrina

ich habe deinen Blog nun in meinem Beitrag verlinkt. Ich hätte aber noch eine Frage. Bisher habe ich nur gefunden, dass die computer- oder rechnergestützte Steganographie ein Teil der technischen Steganographie ist. Gehören diese beiden Arten nun zusammen oder nicht? In meiner Grafik ist die technische ebenfalls der Überbegriff und die computergestützte ein Unterpunkt davon.

Liebe Grüße

Sabrina

... link

gerald.raffetseder.Uni-Linz,

Donnerstag, 13. Dezember 2007, 14:14

Ich denke schon dass die computergestützte Steganografie ein Unterpunkt ist. Aber mein Kollege zu dem ich verlinkt habe hat ohnehin die techn. St. nur allgemein beschrieben.

... link

Christine.Hermann.Uni-Linz,

Donnerstag, 13. Dezember 2007, 20:22

Bei meiner Recherche zur Steganografie ist mir die Computerunterstützte Steganografie als eigene Art untergekommen, dann aber wieder als Unterpunkt zur Technischen Steganografie. Ich kann mir diese Uneinigkeit so erklären, dass sich die "jetzige" Technische Steganografie hinsichtlich der Methoden doch etwas von der "älteren" Technischen Steganografie unterscheidet. Vielleicht findet jemand eine wiss. Begründung.

Bei meinem Beitrag zur Steganografie habe ich mich mit der Linguistischen Methode befasst.

Lg Christine

Bei meinem Beitrag zur Steganografie habe ich mich mit der Linguistischen Methode befasst.

Lg Christine

... link

... comment

Online for 6813 days

Last update: 2008.02.05, 22:49

Last update: 2008.02.05, 22:49

status

You're not logged in ... login

menu

search

calendar

Dezember 2007 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

|||||

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

12 |

13 |

14 |

15 |

16 |

|

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

||||||

recent updates

Xing ähnlich Studivz

hallo gerald! habe mir gerade deinen eintrag durchgelesen....

hallo gerald! habe mir gerade deinen eintrag durchgelesen....

by Christian.Felkel.Uni-Linz (2008.02.05, 22:49)

XING

Einführung: Bei Xing handelt es sich um eine...

Einführung: Bei Xing handelt es sich um eine...

by gerald.raffetseder.Uni-Linz (2008.02.05, 16:24)

ping und tracert Befehl...

Der Ping Befehl Ping ist die Abkürzung für...

Der Ping Befehl Ping ist die Abkürzung für...

by gerald.raffetseder.Uni-Linz (2008.01.28, 12:26)

Steganografie

Einleitung Unter dem Begriff Steganografie versteht...

Einleitung Unter dem Begriff Steganografie versteht...

by gerald.raffetseder.Uni-Linz (2007.12.13, 21:53)

Bei meiner Recherche...

Bei meiner Recherche zur Steganografie ist mir die...

Bei meiner Recherche zur Steganografie ist mir die...

by Christine.Hermann.Uni-Linz (2007.12.13, 20:22)