Samstag, 28. Juni 2008

Rechtlicher Datenschutz

Christina.Schwarz.Uni-Linz, 14:38h

Neue Medien bringen viele Vorteile. Es gibt jedoch auch Nachteile, die durch sie entstehen. Besonders heikel ist der Umgang mit Daten. Die Frage ist welche Rechte hat eine Person um ihre Privatsphäre zu schützen?

Einer Person stehen bestimmte Kontrollrechte zu. Diese sind das Auskunftsrecht, das Richtigstellungsrecht, das Löschungsrecht und das Widerspruchsrecht (vgl. Höller 2004, S. 435). Diese stehen einem allerdings nur zu wenn auf personenbezogene Daten zugegriffen wird. Das sind Daten mit denen die Identität einer Person direkt bestimmbar ist (vgl. Höller 2004, S. 420).

Auskunftsrecht:

Betroffene können kostenlos eine Auskunft über die verwendeten Daten schriftlich verlangen, wenn im laufenden Jahr noch keine erfolgt ist und es den aktuellen Datenbestand betrifft. Dabei muss über die verarbeiteten Daten, ihre Herkunft, allfällige Empfänger, den Zweck und die Rechtsgrundlagen informiert werden. Der Betroffene muss jedoch genau angeben um welche Datenverarbeitung es sich handelt und Antworten auf Fragen geben, ohne die die Auskunft nur mit großem Aufwand möglich wäre (vgl. Höller 2004, S. 435 f.)

Richtigstellungsrecht:

Sind Daten nicht richtig oder unvollständig, so kann der Betroffene die Richtigstellung beantragen, wenn sie für den Zweck der Datenverarbeitung wichtig sind (vgl. Höller 2004, S. 436 f.).

Löschungsrecht:

Sind Daten rechtswidrig erfasst und gespeichert worden, kann der Betroffene ihre Löschung fordern. Auch steht ihm dieses Recht zu, wenn Daten für den ursprünglichen Zweck nicht mehr erforderlich sind und keine überwiegenden Interessen des Auftraggebers, eines Dritten oder gesetzliche Aufbewahrungspflichten bestehen (vgl. Höller 2004, S. 437).

Widerspruchsrecht:

Der Betroffene kann Widerspruch gegen die Verwendung seiner Daten einlegen. Soweit keine gesetzlichen Bestimmungen dies verlangen, kann somit die Verarbeitung der Daten des Betroffenen unzulässig werden (vgl. Höller 2004, S. 437).

Man sieht also, dass man als Betroffener auch Möglichkeiten hat, seine Privatsphäre zu schützen.

Literatur:

Johann Höller: Der Rechtsrahmen der Informationsgesellschaft, In: Johann Höller, Manfred Pils und Robert Zlabinger, Internet und Intranet - Herausforderung E-Business, 3. Auflage, Berlin Heidelberg 2004, S. 407-468

Einer Person stehen bestimmte Kontrollrechte zu. Diese sind das Auskunftsrecht, das Richtigstellungsrecht, das Löschungsrecht und das Widerspruchsrecht (vgl. Höller 2004, S. 435). Diese stehen einem allerdings nur zu wenn auf personenbezogene Daten zugegriffen wird. Das sind Daten mit denen die Identität einer Person direkt bestimmbar ist (vgl. Höller 2004, S. 420).

Auskunftsrecht:

Betroffene können kostenlos eine Auskunft über die verwendeten Daten schriftlich verlangen, wenn im laufenden Jahr noch keine erfolgt ist und es den aktuellen Datenbestand betrifft. Dabei muss über die verarbeiteten Daten, ihre Herkunft, allfällige Empfänger, den Zweck und die Rechtsgrundlagen informiert werden. Der Betroffene muss jedoch genau angeben um welche Datenverarbeitung es sich handelt und Antworten auf Fragen geben, ohne die die Auskunft nur mit großem Aufwand möglich wäre (vgl. Höller 2004, S. 435 f.)

Richtigstellungsrecht:

Sind Daten nicht richtig oder unvollständig, so kann der Betroffene die Richtigstellung beantragen, wenn sie für den Zweck der Datenverarbeitung wichtig sind (vgl. Höller 2004, S. 436 f.).

Löschungsrecht:

Sind Daten rechtswidrig erfasst und gespeichert worden, kann der Betroffene ihre Löschung fordern. Auch steht ihm dieses Recht zu, wenn Daten für den ursprünglichen Zweck nicht mehr erforderlich sind und keine überwiegenden Interessen des Auftraggebers, eines Dritten oder gesetzliche Aufbewahrungspflichten bestehen (vgl. Höller 2004, S. 437).

Widerspruchsrecht:

Der Betroffene kann Widerspruch gegen die Verwendung seiner Daten einlegen. Soweit keine gesetzlichen Bestimmungen dies verlangen, kann somit die Verarbeitung der Daten des Betroffenen unzulässig werden (vgl. Höller 2004, S. 437).

Man sieht also, dass man als Betroffener auch Möglichkeiten hat, seine Privatsphäre zu schützen.

Literatur:

Johann Höller: Der Rechtsrahmen der Informationsgesellschaft, In: Johann Höller, Manfred Pils und Robert Zlabinger, Internet und Intranet - Herausforderung E-Business, 3. Auflage, Berlin Heidelberg 2004, S. 407-468

... link (1 comment) ... comment

Freitag, 13. Juni 2008

gpg4win und SteganoG

Christina.Schwarz.Uni-Linz, 17:02h

Ich fand diese Aufgabe wirklich interessant! Es ist erstaunlich wie leicht man eigentlich Nachrichten verschlüsseln kann!

Anfangs hatte ich Schwierigkeiten mit meinem Computer. Er führte die Programme nicht richtig aus! Ich habe es daher auf einem anderen probiert. Gott sei Dank funktionierte dann alles einwandfrei!

Beide Verfahren sind wirklich interessant! gpg4win hat den Vorteil, dass es die Nachricht unlesbar macht! Man hat dann nichts sinnvolles mehr in der Nachricht lesen. Ist ja eigentich auch Sinn und Zweck der ganzen Sache! Die Signatur finde ich auch ganz interessant! Hier kann man gleich erkennen, ob die Nachricht noch das Original ist oder verändert wurde!

Bei SteganoG finde ich die Methode interessant! Ein Text wird in einem Bild versteckt und für das menschliche Auge ist das nicht erkennbar! Hier merkt man erst gar nicht, dass das Bild eine Nachricht enthält! Jedoch glaube ich, wäre es gut dieses Verfahren zumindest mit der digitalen Signatur zu verbinden! Denn immerhin könnte es ja auch sein, dass die Nachricht, wenn ich sie versende, verändert wird.

In der Anwendung sind beide Programme sehr einfach und auch für Laien sehr verständlich! Es wären also einfache Methoden seine E-Mails, Dateien, etc. vor ungewollten Angriffen zu schützen!

Anfangs hatte ich Schwierigkeiten mit meinem Computer. Er führte die Programme nicht richtig aus! Ich habe es daher auf einem anderen probiert. Gott sei Dank funktionierte dann alles einwandfrei!

Beide Verfahren sind wirklich interessant! gpg4win hat den Vorteil, dass es die Nachricht unlesbar macht! Man hat dann nichts sinnvolles mehr in der Nachricht lesen. Ist ja eigentich auch Sinn und Zweck der ganzen Sache! Die Signatur finde ich auch ganz interessant! Hier kann man gleich erkennen, ob die Nachricht noch das Original ist oder verändert wurde!

Bei SteganoG finde ich die Methode interessant! Ein Text wird in einem Bild versteckt und für das menschliche Auge ist das nicht erkennbar! Hier merkt man erst gar nicht, dass das Bild eine Nachricht enthält! Jedoch glaube ich, wäre es gut dieses Verfahren zumindest mit der digitalen Signatur zu verbinden! Denn immerhin könnte es ja auch sein, dass die Nachricht, wenn ich sie versende, verändert wird.

In der Anwendung sind beide Programme sehr einfach und auch für Laien sehr verständlich! Es wären also einfache Methoden seine E-Mails, Dateien, etc. vor ungewollten Angriffen zu schützen!

... link (0 comments) ... comment

Mittwoch, 4. Juni 2008

Ping und Tracert

Christina.Schwarz.Uni-Linz, 15:28h

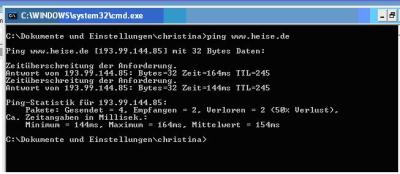

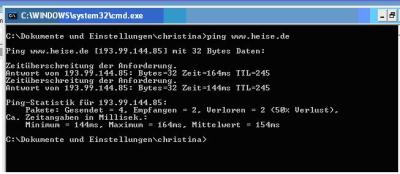

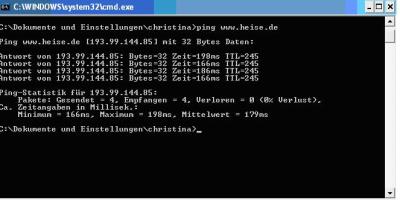

Ich habe die Aufgabe zuerst mithilfe der Windows-Befehle gelöst. Dabei ergaben sich bei Ping die folgenden Ergebnisse:

Sonntag, 1.6.08

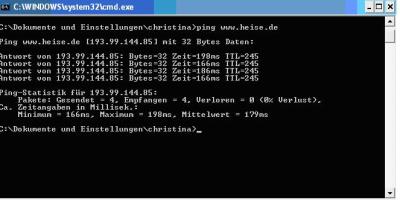

Montag, 2.6.08

Am Montag war die Verbindung zwar langsamer, allerdings konnten die Pakete ohne Verluste versendet und auch wieder erhalten werden.

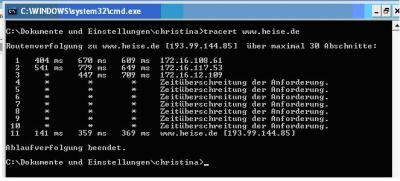

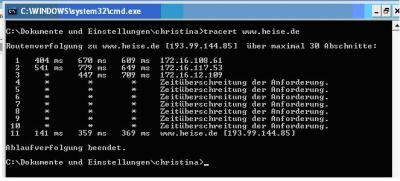

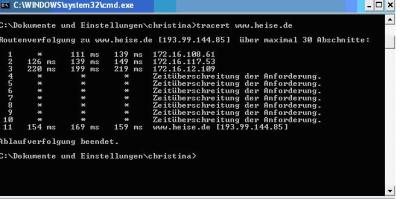

Natürlich habe ich mir auch die Wege angesehen, die die Pakete durch das Netz gegangen sind. Leider konnten diese mithilfe des Windows Befehls nicht ermittelt werden, da es immer eine Zeitüberschreitung gab.

Sonntag, 1.6.08

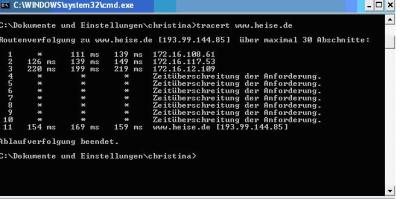

Montag, 2.6.08

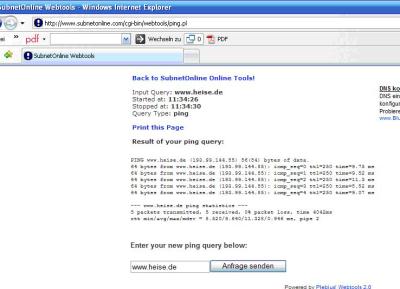

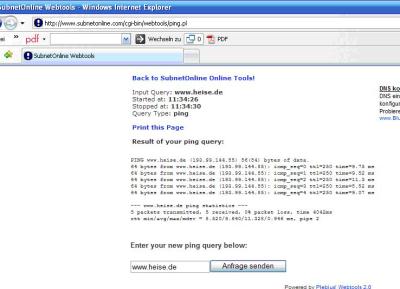

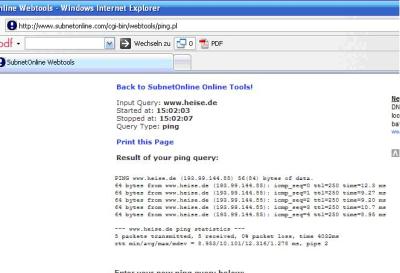

Ich ermittelte die Pings auch über das Webtool http://www.subnetonline.com/tools/ping.html. Dabei erhielt ich folgende Ergebnisse:

Sonntag, 1.6.08

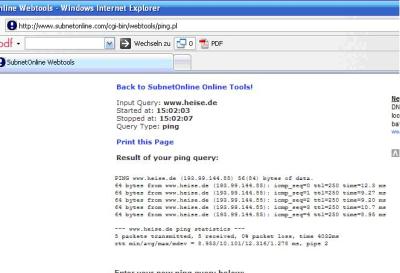

Montag, 2.6.08

Auch hier war die Verbindung am Montag schneller. Jedoch gab es an beiden Tagen keine Verluste und die Verbindung war viel schneller als über die Windows-Befehle.

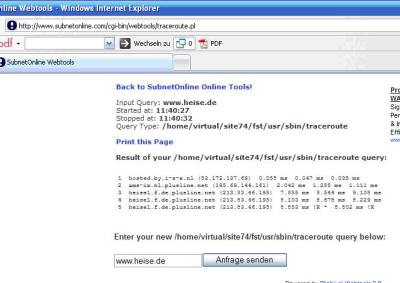

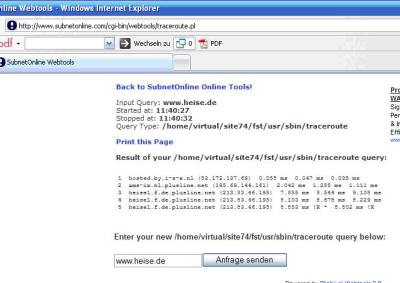

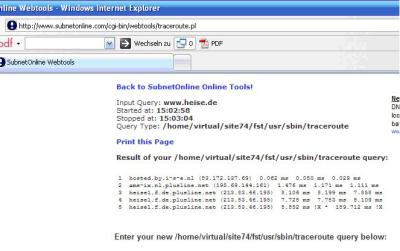

Natürlich verfolgte ich auch die Route mithilfe des Webtools http://www.subnetonline.com/tools/traceroute.html. Dabei erhielt ich folgende Ergebnisse:

Sonntag, 1.6.08

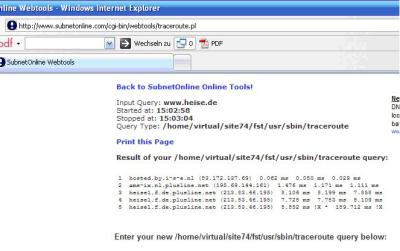

Montag, 2.6.08

Mithilfe des Webtools konnte ich die Route bestimmen, was ja über die Windows-Befehle nicht funktionierte. Dabei führten der Weg bei beiden Versuchen über 5 Wege.

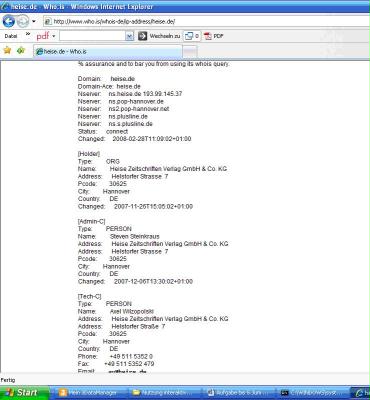

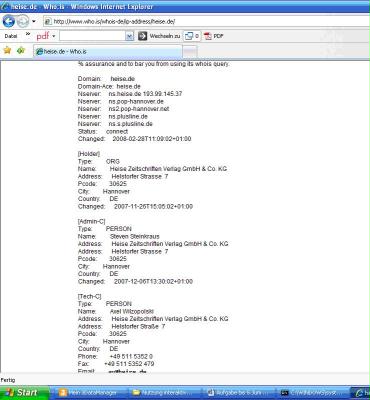

Anschließend habe ich noch nach der Person gesucht, auf die www.heise.de registriert ist. Ich habe dafür das Webtool http://www.who.is/ verwendet. Dieser ist auf die Heise Zeitschriften GmbH und Co.KG registriert.

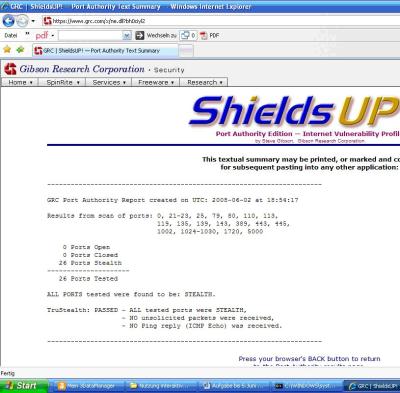

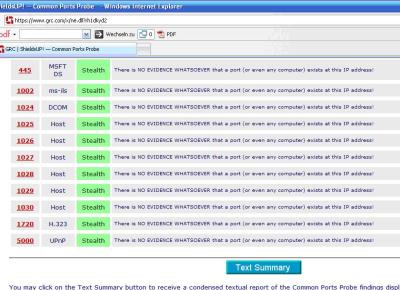

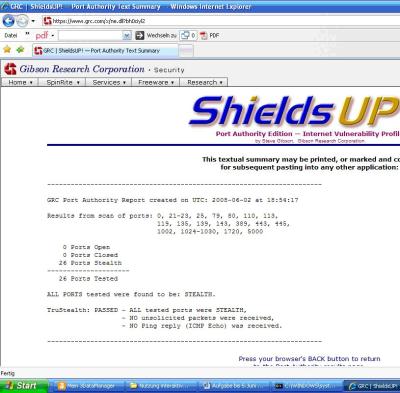

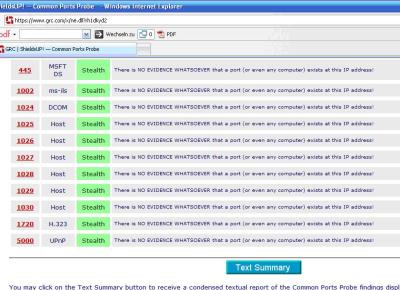

Zum Schluss überprüfte ich noch mithilfe des Webtools http://www.grc.com/x/ne.dll?rh1dkyd2 ob mein Computer sicher ist. Ich wollte sehen ob alle Ports geschlossen sind. Dabei erhielt ich folgendes Ergebnis:

Ich finde, dass das Ergebnis wirklich gut ist. Es zeigt, dass alle Ports geschlossen sind.

Sonntag, 1.6.08

Montag, 2.6.08

Am Montag war die Verbindung zwar langsamer, allerdings konnten die Pakete ohne Verluste versendet und auch wieder erhalten werden.

Natürlich habe ich mir auch die Wege angesehen, die die Pakete durch das Netz gegangen sind. Leider konnten diese mithilfe des Windows Befehls nicht ermittelt werden, da es immer eine Zeitüberschreitung gab.

Sonntag, 1.6.08

Montag, 2.6.08

Ich ermittelte die Pings auch über das Webtool http://www.subnetonline.com/tools/ping.html. Dabei erhielt ich folgende Ergebnisse:

Sonntag, 1.6.08

Montag, 2.6.08

Auch hier war die Verbindung am Montag schneller. Jedoch gab es an beiden Tagen keine Verluste und die Verbindung war viel schneller als über die Windows-Befehle.

Natürlich verfolgte ich auch die Route mithilfe des Webtools http://www.subnetonline.com/tools/traceroute.html. Dabei erhielt ich folgende Ergebnisse:

Sonntag, 1.6.08

Montag, 2.6.08

Mithilfe des Webtools konnte ich die Route bestimmen, was ja über die Windows-Befehle nicht funktionierte. Dabei führten der Weg bei beiden Versuchen über 5 Wege.

Anschließend habe ich noch nach der Person gesucht, auf die www.heise.de registriert ist. Ich habe dafür das Webtool http://www.who.is/ verwendet. Dieser ist auf die Heise Zeitschriften GmbH und Co.KG registriert.

Zum Schluss überprüfte ich noch mithilfe des Webtools http://www.grc.com/x/ne.dll?rh1dkyd2 ob mein Computer sicher ist. Ich wollte sehen ob alle Ports geschlossen sind. Dabei erhielt ich folgendes Ergebnis:

Ich finde, dass das Ergebnis wirklich gut ist. Es zeigt, dass alle Ports geschlossen sind.

... link (0 comments) ... comment

... older stories

Online for 6321 days

Last update: 2008.11.19, 19:48

Last update: 2008.11.19, 19:48

status

You're not logged in ... login

menu

search

calendar

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

recent updates

Hallo!

Schön zusammengefasst,...

Hallo! Schön zusammengefasst, auch in meinem...

Hallo! Schön zusammengefasst, auch in meinem...

by christian.tschautscher.Uni-Linz (2008.07.03, 15:33)

Rechtlicher Datenschutz

Neue Medien bringen viele Vorteile. Es gibt jedoch...

Neue Medien bringen viele Vorteile. Es gibt jedoch...

by Christina.Schwarz.Uni-Linz (2008.06.28, 14:51)

gpg4win und SteganoG

Ich fand diese Aufgabe wirklich interessant! Es ist...

Ich fand diese Aufgabe wirklich interessant! Es ist...

by Christina.Schwarz.Uni-Linz (2008.06.13, 17:06)

Ping und Tracert

Ich habe die Aufgabe zuerst mithilfe der Windows-Befehle...

Ich habe die Aufgabe zuerst mithilfe der Windows-Befehle...

by Christina.Schwarz.Uni-Linz (2008.06.04, 15:54)

LastFM und Flickr

Bei der Anwendung LastFM geht es zwar um den Austausch...

Bei der Anwendung LastFM geht es zwar um den Austausch...

by Elisabeth.Sattleder.Uni-Linz (2008.05.26, 17:45)