Disziplinen der Webwissenschaften und ihre Interdependenzen (1. Überarbeitung)

Hans.Mittendorfer.Uni-Linz, 6. März 2017, 16:29

1. Sensibilisierung

Im Juni 2011 verwies die Onlineplattform "FinanzNachrichten.de" auf eine Untersuchung, welche ergab, dass "„Jedem siebten deutschen Internetnutzer der Schutz seiner Daten im Web offenbar egal ist" (Q1). Dann kamen die Aufdeckungen Snowdens (2013) und in Folge dessen eine Reihe veröffentlichter, skanalöser Abhöraktionen durch Geheim- und Nachrichtendienste, allen voran der NSA, jedoch in namhafter Verstrickung mit auch europäischen "Kollegen".

Mit den Terrorschlägen in Europa, beginnend im Jänner 2015 auf Mitarbeiter der französichen Satirezeitschrift "Charlie Hebdo", begann sich die Kritik an den Spionageaktivitäten der Geheimdiesten zu relativieren. Selbst parlamentarische Diskussionen zur Datenschutz Grundverordnung (ab 2018 ersetzt es teilweise nationales Datenschutzrecht), welche im Jänner 2012 von der Europoäsichen Kommission vorgestellt wurde, blieben von den Ereignissen nicht unbeeinflusst.

Die Anwendung, sowie technische oder politische Einschränkungen der kryptographischen Verschlüsselung sind seither Thema in der Öffentlichkeit mit geteilten Meinungen. "Frankreichs Innenminister fordert einen internationalen Aktionsplan gegen die kryptographische Verschlüsselung" (Siehe: Q2). Andererseits wird Kryptographie als "wichtiger Baustein moderner IT" (Q3) betrachtet. Im Namen der Sicherheit, Vertraulichkeit und der Privatsphäre wird nach wie vor eine starke Verschlüsselung gefordert, das digitale Business könnte ansonst ihre Pforten schließen.

Das Thema Kryptogrphie dient hier nicht nur seiner selbst Willen, sondern vielmehr als fast willkürlich erkorener Dreh- und Angelpunkt (Phänomen) um die Interdependenzen zwischen den Disziplinen der Webwissenschaften aufzuzeigen. Dazu zählen u. a.

- Der Nutzen von Metadaten

- Wie das Internetprotokoll IPv6 die zentrale Speicherung von Verbindungsdaten ersetzen könnte

- Die Bedeutung offenem Quellcodes über das Thema hinaus

- Supercomputer als Wissenschafts- und Machtinstument

- Was andere nicht wahrnehmen: Steganographie

Quellen (Qn)

- http://www.finanznachrichten.de/nachrichten-2011-06/20640228-studie-jedem-siebten-internetnutzer-ist-datenschutz-egal-003.htm

- http://www.heise.de/newsticker/meldung/Frankreich-will-internationalen-Aktionsplan-gegen-Verschluesselung-3294289.html?wt_mc=nl.ho.2016-08-14

- https://www.heise.de/security/artikel/Kryptographie-in-der-IT-Empfehlungen-zu-Verschluesselung-und-Verfahren-3221002.html

2. Kryptographie und Ihre Grenzen

In der Folge wird der Wirkmechanisums der kryptografischen Verschlüsselung am Anwendungsbeispiel "Ende-zu-Ende Verschlüsselung" dargestellt.

Weiterführende Quellen zur aktuellen Diskussion um die Verschlüsselung

- "Volksverschlüsselung": Sichere E-Mails für alle | ZEIT ONLINE

- Auf der Suche nach der Volksverschlüsselung | netzpolitik.org

- Anleitung: so verschlüsselt ihr eure E-Mails mit PGP [UPDATE: Video-Tutorial hinzugefügt] | netzpolitik.org

- "Wenn Ihre Daten in der Cloud sind, hat sie auch die NSA" - futurezone.at

3. Metadaten

Die Nuztung synchroner wie asynchroner Kommunikationsdieste wie soeben beispielhaft gezeigt, benötigen Verkehrs- und Zugangsdaten der NutzerInnen um eine Verbindung zwischen Sender und Empfänger bzw. zwischen Datenquelle und einem Empfänger aufzubauen. Das hat sich seit der Erfindung des Postwesens nicht grundsätzlich geändert. In diesem Sinne sind Adressdaten oder das Datum des Poststempels nicht Teil der Nachricht selbst, sondern Metadaten. Daten, welche für den Transport und die Zustellung der Nachricht ausgewertet werden, auch bei digitalen Kommunikationsdiensten (vgl. Q10)

Letztere speichern entsprechende Metadaten im umfassenden Ausmaß von Sendern und Empfägern, halten diese vorrätig und es liegt die Vermutung nahe, dass der gesamte Inhalt der in den Endgeräten gespeicherten Kontaktdaten mit dem Beitreten zu einem dieser Dienste präventiv ausgewertet wird. Verkehrs- und Zugangsdaten (z.B. Telefonnummern, genutzet IP-Adressen, Standort, Zeitangaben) zählen nach Europäsichem bzw. Österreichischem Datenschutzrecht zu den Personenbezogenen Daten. (Siehe § 92 Telekommunikationsgesetz). Der Tatbestand der Vorratsdatenspeicherung bezieht sich auf den soeben dargestellten Sachverhalt.

Die technische Notwenigkeit dieser Praxis resultiert vor allem aus dem Gebrauch der noch vorherrschenden Version des Internetprotokolls IPv4, besonders im Zusammenhang unter Nutzung von Geräten der Mobilkommunikation. Beim Einsatz der weiterentwicklenten Version IPv6 wäre der direkte Verbindungsaufbau zwischen Sender und Empfänger, ähnlich dem Telefonsystem, möglich. Doch auch in diesem Fall sind Verbindungsdaten notwendig.

Fallbeschreibung

Nach der Übernahme von WhatsApp durch Facebook kündigte Facebookim August 2016 an, beide Dienste zu verzahnen, was soviel bedeutet, "dass die Telefonnumer der WhatsApp-Nutzer und Informationen dazu .. an Facebook weitergegeben werden" (Q1) Deutsche Datenschützer bzw. die Verbraucherzentrale Bundesverband e.V. verlangten darauf hinvon Facebook, dass keine Metadaten zwischen dem Social Network und dem hauseigenen Messenger WhatsApp ausgetauscht werden.

"Konkret stört sich der VZBV daran, dass die Daten weitergegeben werden, auch wenn ein WhatsApp-Nutzer gar kein Facebook-Konto hat. Besonders kritisch sei, dass auch Nummern von Verbrauchern, die lediglich im Telefonbuch eines WhatsApp-Kunden gespeichert sind, an die Facebook-Unternehmensgruppe gingen." (Q2)

WhatsApp hat die Weitergabe von Metadaten an Facebook bis auf Weiters freiwiilig ausgesetzt. (ebenda).

Die Auswertung von Metadaten ist ein effizientes Überwachungsinstrument: "Sechs Milliarden Metadaten sammelt der US-Geheimdienst pro Tag" (Q9). "Die Verbindungsdaten zeigen an, wer wann mit wem telefoniert, chattet oder eine E-Mail austauscht. Damit kann der Geheimdienst zum Beispiel die Kontakte von Personen analysieren. Da sie von der Zielperson – im Gegensatz zu dem, was er sagt oder schreibt – nicht bewusst angelegt werden, können sie sogar mehr über jemanden verraten als Inhalte" (ebenda).

Metadaten spielen darüber hinaus eine zentrale Rolle in der Auswertung von Datenbeständen jeglicher Disziplinen. "Ohne Metadaten lassen sich Daten allerdings nicht effizient und leistungsstark aggregieren" (Q11).

Nachfoglend angeführte Quellen verweisen auf die Beschreibung des erwähnten Falles sowie einschlägige Quellen.

Quellen (Qn):

- http://www.spiegel.de/netzwelt/gadgets/whatsapp-so-widersprechen-sie-telefonnummer-weitergabe-an-facebook-a-1112922.html

- http://www.spiegel.de/netzwelt/apps/whatsapp-datenweitergabe-an-facebook-deutsche-verbraucherschuetzer-klagen-a-1132377.html

- http://www.nzz.ch/digital/whatsapp-und-facebook-deutscher-datenschuetzer-verbietet-datenaustausch-ld.118951?mktcid=nled&mktcval=101_2016-9-27

- http://www.nzz.ch/digital/aktuelle-themen/datenweitergabe-an-facebook-verbraucherschuetzer-setzen-whatsapp-frist-ld.117527?mktcid=nled&mktcval=101_2016-9-19

- § 4, Datenschutzgesetz: Begriffe und Grundlagen des Datenschutzgesetztes

- § 7, Datenschutzgesetz: Zulässigkeit der Übermittlung personenbezogener Daten

- § 92, Telekommunikationsgesetz: Allgemeines und Begriffe zu den Ergänzungen des Datenschutzgesetztes durch das Telekommunikationsgesetz.

- § 96, Telekommunkationsgesetz: Übermittlung von personenbezogenen Daten zur Besorgung eines Kommunikationsdienstes.

- https://www.heise.de/newsticker/meldung/NSA-sammelt-angeblich-sechs-Milliarden-Metadaten-am-Tag-2158633.html

- https://digitalgefesselt.de/unterschaetzte-metadaten/

- http://www.bigdata-insider.de/so-helfen-metadaten-bei-der-datenanalyse-a-518093/

4. Quelloffener Code

In der Informatik wird u.a. zwischen Quellcode (source code) und Code in Maschinensprache unterschieden. Letzere wird mittels Übersetztern oder Interpretern aus dem Quellcode erzeugt. Der Quellcode entstammt einer "Programmiersprache" und ist für Menschen grundsätzlich les- bzw. "verstehbar", die Maschinensprache im Regelfall nicht. Anwendungen, für die der Quellcode verfügbar ist sind quelloffen, für Anwender mit Programmierkompetenz ist der Funktionsumfang kontrollierbar.

Programme bzw. Anwendungen, dazu gehört auch Software für das Ver- und Entschlüsseln von Mitteilungen jeglicher Form (Texte, Bilder, Sprache, Video), werden den typischen Anwendern nur in Maschinensprache zur Verfügung gestellt. Kommerziell vertriebene Software bzw. fast zur Gänze der von Durchschnittsanwendern genutze Anwendungen sind nicht quelloffen. Somit können die, in die Anwendung eingebauten Funktionen kaum zur Gänze eingesehen bzw. kontrolliert werden.

Fallbeispiel

Der Verlag Heise Online hat im April 2016 die WhatsApp Ende-zu-Ende-Verschlüsselung näher untersucht und kommt zu dem Schluss: "WhatsApp ist, im Gegensatz zu Marlinspikes eigener App Signal, nicht quelloffen. Nutzer können sich also nie ganz sicher sein, dass ihnen der Dienstanbieter keine manipulierte App unterschiebt, welche die Verschlüsselung untergräbt" (Q1). Heise Online verweist in diesem Fall auf den Umstand, dass die von WhatsApp verwendete Verschlüsselungssoftware "Signal" ursprünglich quelloffen war, jedoch nach der Integration in den Messenger nicht mehr.

Ein sinnzerzörendes Untergraben der Verschlüsselungsidee wäre das Einbauen von Hintertüren (Backdoors), welche das "Knacken der verschlüsselten Nachrichten" (mittels Kryptoanalyse) für Kenner der Hintertüren erheblich erleichterten. Derartige Hintertüren stehen auf der Wunschliste so macher Politiker und Regierungen (vgl. Q2).

Open Source bedeutet jedoch viel mehr als die Forderung nach Einblick in den Qellcode zum Schutz der Privatsphäre. "Open source software is software that can be freely used, changed, and shared (in modified or unmodified form) by anyone. Open source software is made by many people, and distributed under licenses that comply with the Open Source Definition." (Q3)

Die Open-Source-Initiative hat einen sozialethischen Hintergrund und wurde im Laufe der Entwicklung mit Konzepten wie: "freeware", "copyleft", "shareware", "Creative Commons" und letztendlich der "share economy" zu neun Geschäfts- wie Gesellschaftsmodellen ergänzt und weiterentwickelt.

Quellen (Qn):

- Test: Hinter den Kulissen der WhatsApp-Verschlüsselung | heise Security

- "Wenn Ihre Daten in der Cloud sind, hat sie auch die NSA" - futurezone.at

- https://opensource.org

- https://creativecommons.org

- Share Economy,

5. Supercomputer

Supercomputer sind keine Massenspeicher, sondern "Rechenmaschinen mit gigantischer Leistung". Die Leistung von Supercomputern, wie von jenen, welche z.B. im täglichen Gebrauch von Nutzern des Internets stehen, werden in Flops (Floating Point Operations oder Gleitkomma-Operationen pro Sekunde) gemessen.

Sunway TaihuLight ist der derzeit (bekannt) schnellste Supercomputer der Welt, er verfügt über 10.649.600 Prozessorkernen, leistet ca. 93.000 TeraFlops/sec und verfügt über einem Arbeitsspeicher von 1.310.720 GB. Er befindet sich im nationalen Supercomputer Center Chinas (Q1).

Supercomputer eigen sich für die Berechnung komplexer Modelle, die sich vor allem durch eine hohe Anzahl von Modellvariablen und rechenintensiven, funktionalen Zusammenhänge auszeichnen. Solche Modellrechnungen werden in der natur- und formalwissenschaftlichen Forschung unterschiedlicher Disziplinen eingesetzt, wie z.B.: der Mathematik, der Klimaforschung, Physik und Astronomie. Die Stärke der Supercomputer ist nicht die grundsätzliche Berechenbarkeit, sondern die Zeit, in der die erwarteten Ergebnisse geliefert werden. Die nachweisliche Verbesserung der Wettervorhersage in den vergangenen Jahren ist einerseits auf die gestiegene Anzahl von Messdaten, andererseits auf die gesteigerte Leistung on Supercomputern zurückzuführen. Zahlreiche Analogien finden sich in weitere zivile wie militärische Anwendungen

Supercomputer eigenen sich daher auch hervorragend für die Anwendung der Methode des brute force im Rahmen der Kryptoanlayse. "In order to prevent someone to find the acual key which can be used to decrypt a message from using brute force attack, the key space ist usually designed to be large enough or make it infeasible. We can use as supercomputer, to try different keys at the same time and able ot search the key we neet in a few minutes or hours." (Q2).

Außergewöhnlich hohe Rechenleistung hat einen außergewöhlich hohen Preis, nicht nur wegen des außerodentlich hohen Energieverbrauchs (Vergleiche werden in Relation mit dem Energeiverbrauch einer Kleinstadt hergestellt). Preismodelle für die Rechnleistung/Zeiteinheit der Top-Supercomputer dieser Welt konnten im Zuge der Recherchen zu diesem Beitrag nicht (seriös) ausfindig gemacht werden. Es ist anzunehmen, dass Regierungen der stärksten Ökonomien der Welt auch (uneingeschränkten) Zugriff auf die derzeit leistungsfähigsten Supercomputer, in Verbindung mit den leistungsfähgigsten Massenspeichern haben.

Quellen (Qn):

- https://www.top500.org/system/178764

- Ershi Qi (Editor): Proceedings of th 6th International Asia Conference on Industrial Engineering and Management Innovation. Atlantis Press 2016.

6. Steganographie

Während die Kryptographie, seit der Antike und darüber hinaus, bemüht ist, die Nachricht vor unberechtigten Zugriffen zu schützen, aber nicht zu verstecken, bemüht sich die Steganographie um Letzeres: Tarnen und Täuschen. Die Steganographie hat zum Ziel, die Existenz der (eigentlichen) Nachricht zu verstecken und die Trägernachricht (ein Text-, Bild-, Foto-, oder Tondokument bzw. ein Video) mit Ausnahme für den/die Eingeweihten, als das Alleinige vorzutäuschen. Die Steganographie kann kaum zum Gegenstand einer politisch-öffentlichen Diskussion gemacht werden, z.B. Einschränkungen oder Verbote ausgesprochen werden, weil sie im konkreten Fall nicht existieren will. Steganographie ist (augenzwinkernd) in die Alltagssprache integriet, nicht abschaffbar. Die Leistungsfähigkeit der Methoden der Steganographie liegt in der Kreativität der Steganographen.

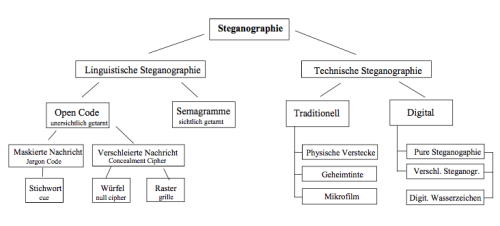

Methoden der Steganographie

Quelle: http://digilib.happy-security.de/files/Steganographie.pdf

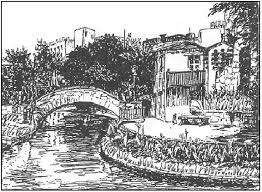

Beispiel

Das vielzitierte Beispiel eines Semagrammes (hier: die Übertragung eines Textes in einem unverfänglichem Bild) zeigt die Szene von Häusern mit Graten an einem Bach. Das von Grasbüscheln gesäumte Ufer enthält durch die abwechselde Größe der Grashalme nach der Codierung des Morse-Alfabethes die geheime Nachricht.

Quellen (Qn):

Super Computer

andreas guenther.kremsner.uni-linz, 6. März 2017, 16:28

Super-Computer rechnen schnell, sehr schnell. Sie arbeiten mit Geschwindigkeiten, die sich in der analogen Welt nicht greifen lassen. Ein erster Schritt in die Welt der schnellen Rechner.

Blog bitte veröffentlichen

anne sophie.primisser.uni-linz, 6. März 2017, 22:17

Leider ist dein Blog noch nicht öffentlich. Bitte den Blog in den Einstellungen auf öffentlich setzen, damit man unter dem von dir angegebenen Link zum Beitrag kommt. Danke!

Gedanken zu Metadaten

daniel.hintringer.uni-linz, 6. März 2017, 16:28

In meinem Bachelorstudium der Wirtschaftsinformatik bin ich (da ich nie User von Facebook, WhatsApp, etc. war) zum ersten Mal wirklich mit der Datenschutz-Thematik in Berührung gekommen und habe mich seitdem etwas genauer mit den Diensten, die so von der Masse der Menschen genutzt werden auseinandergesetzt (mit Fokus auf Sicherheit und Datenschutz). Metadaten als solche habe ich mir noch nicht so im Detail angesehen, würde das aber gerne, da dies jetzt im Raum steht. Ich freue mich mehr darüber lesen und mich dadurch noch etwas genauer mit dem Thema Datenschutz auseinandersetzen zu dürfen.

Mehr unter: https://collabor.idv.edu/dahinwebwi/stories/54240/

Blog bitte veröffentlichen

anne sophie.primisser.uni-linz, 6. März 2017, 22:18

Dein Blog ist leider noch nicht öffentlich. Bitte in den Einstellungen den Blog auf öffentlich setzten, damit man durch den Link zu deinem Beitrag kommt. Danke!

Steganographie

christine.fischer.uni-linz, 6. März 2017, 16:30

Im Rahmen der Gruppenarbeit würde ich gerne das Thema Steganographie behandeln. Ich finde es faszinierend, wie mithilfe von Bildern, Texten, etc. Nachrichten verdeckt versendet werden können und inwieweit solche Nachrichten als sicher bezeichnet werden können.

In meiner Freizeit beschäftige ich mich regelmäßig Fotografie und Bildbearbeitung. Aus diesem Grund würde das Thema Steganographie gut zu meinen persönlichen Interessen passen.

Der Artikel Steganographie bietet einen näheren Einblick in das Thema.

Metadaten: Was passiert mit den "Datenresten"

christine.platzer.uni-linz, 6. März 2017, 16:32

Im Rahmen der Lehrveranstaltung werde ich mich mit einem Aspekt der METADATEN näher beschäftigen: Im Zentrum steht die Frage, welche Informationen man aus den "Datenresten" aufgrund unserer Nutzung von Smartphones herausfiltern kann. Und wie wir -Individuum / Unternehmen / Gesellschaft- damit umgehen?

Mehr dazu in meinem persönlichen Lernblog "Metadaten - Welche Informationen können aus unseren privaten Datenresten gewonnen werden?"

Supercomputer

kathrin.fitzinger.uni-linz, 6. März 2017, 16:34

Supercomputer werden mittlerweile nicht nur für Wetterprognosen genutzt sondern auch für Simulationsrechnungen von Mobilitätslösungen. Hierzu habe ich schon den ein oder anderen Bericht gelesen und würde dieses Thema gerne näher ausarbeiten. Mehr zu dem Einsatz von Supercomputern findet ihr in meinem Blog unter folgendem Beitrag: https://collabor.idv.edu/Fitzinger/stories/54254/

Metadaten

victoria.muehleder.uni-linz, 6. März 2017, 16:34

Mein Interesse gilt Metadaten, da mich die Anwendungsgebiete als auch die die möglichen Chancen und Risiken interessieren. Weiters hatte ich schon beruflich mit der Sammlung von Metadaten zu tun und habe eine ungefähre Vorstellung in welchen Bereichen diese nutzbar sind.

Hier meine bisherigen Erkenntnisse

Verlinkung richtigstellen

anne sophie.primisser.uni-linz, 6. März 2017, 22:20

Die Verlinkung stimmt leider nicht - sie führt zwar zu deinem Blog aber nicht direkt zum Beitrag. ;)

Quelloffener Code

hannes.huber2.uni-linz, 6. März 2017, 16:35

Mich würde das Thema quelloffener Code interessieren, da dieses Themengebiet jeden Anwender moderner Technologie betrifft, unabhängig davon ob wir uns dessen bewusst sind oder nicht. Aus quelloffenem Code ergeben sich große Unterschiede verschiedener Merkmale für Anwender und Unternehmen. Von Software zur Ver- und Entschlüsselung über Office Anwendungen bis hin zu Compilern, für die meisten Anwendungsfälle gibt es quellloffenen Code. Aber zu welchem Preis? Welche Chancen ergeben sich daraus? Welche Motivation steckt dahinter? Wie wird er finanziert? Welche wirtschafltichen Auswirkungen hat quelloffener Code?

Näheres finden Sie unter Link

Quelloffener Code

jasmin.hauer.uni-linz, 6. März 2017, 16:35

Ich würde mich gerne mit dem Thema quelloffener Code auseinandersetzen und über die Vor- und Nachteile von OpenSource diskutieren. Ich persönlich habe schon Erfahrungen mit Opensource als auch mit kommerziellen Programmen gemacht - sowohl von der Programmiererseite als auch von Anwenderseite: Einsatz von Typo3, Wordpress, Drupal und selbstgestrickten CMS Systemen. Dabei bin ich immer wieder auf die Vor- und Nachteile dieser Technologien gestoßen - diese würde ich gerne näher beleuchten.

NAMENSÄNDERUNG

jasmin.weismann.uni-linz, 29. Juni 2017, 23:08

Da ich geheiratet und meinen Namen geändert habe, konnte ich den alten Blog-Beitrag nicht mehr bearbeiten.

Den Blogbeitrag "Vorteile quelloffener Codes am Beispiel von Content Management Systemen" findet ihr hier!

Gratulation

andreas guenther.kremsner.uni-linz, 30. Juni 2017, 08:26

Alles Gute zur Vermählung

:-)

lg Andreas

Steganographie

Christian.Hergolitsch.uni-linz, 6. März 2017, 16:43

Steganographie ist eine interessante Möglichkeit Nachrichteninhalte zu verbergen. Das Prinzip der Steganographie, das Tarnen und Täuschen kann auch in anderen Beeichen Anwendung finden.

Inwieweit spielt die Idee der Steganographie (vom Prinzip her) bei Techniken wie Obfuscation Anwendung? Auch hier werden durch eine Vielzahl an Informationen die für den Anwender wesentlichen Dateninhalte verborgen. Sogar Metadaten können daurch unter Umstaänden verborgen werden.

Supercomputer

edith.forstinger.uni-linz, 7. März 2017, 20:18

Was stellt man sich unter dem Begriff "Supercomputer" vor? Ohne entsprechendes Vorwissen lässt sich hierunter zunächst viel subsumieren. Konkret handelt es sich bei Supercomputern um extrem schnelle Rechner, welche in diversen Disziplinen zum Einsatz kommen. Als Beispiele kann die Verwendung in der Klimatologie, Wettervorhersage, Fusionsforschung, Astrophysik oder auch zu Kernwaffentests genannt werden.

In einem Beitrag möchte ich mich mit diesem Thema näher auseinandersetzen.

Whatsapp-Alternativen

christine.platzer.uni-linz, 6. März 2017, 20:40

Nach der heutigen Diskussion zum Thema der kryptographischen Verschlüsselung von alternativen Messenger-Diensten bin ich eben auf diesen Beitrag (Jän 2017) gestoßen - Whatsapp-Alternativen:

- Threema - einer der ersten Messenger, bei denen Sicherheit oberste Priorität hatte. Komplette Kommunikation von Anfang bis Ende verschlüsselt.

- Signal (Ende-zu-Ende-Verschlüsselung, quelloffen entwickelt)

- Wire (Open source secure messenger, lt. Unternehmen alle Server innerhalb EU - der komplette Quellcode wurde im Juli 2016 veröffentlicht)

Quelle:

Messenger Alternativen

Christian.Hergolitsch.uni-linz, 8. März 2017, 21:57

Schau Dir das mal an, passt gut dazu

https://www.kuketz-blog.de/conversations-sicherer-android-messenger/

Schutzziele & Anforderungen

christine.platzer.uni-linz, 20. März 2017, 22:40

Danke Christian für diesen Link-Tipp: Ein Beitrag rund um erweiterte Schutzziele und fehlende Standards bei Messenger-Diensten. Interessant!