Transparenz und virtuelle Identitaet Transparente Internet-Technik: Privacy-protecting Tools

claudia.scheba.uni-linz, 26. November 2014, 22:45

Zum Thema der transparenten Internet-Technik habe ich mich mit dem Artikel von Misata et al. (2014) "A Taxonomy of Privacy-protecting Tools to Browse the World Wide Web" beschäftigt. Das Paper wurde an der Konferenz über Research on Information Technologies der Association of Computing Machinery eingereicht.

Wer sich im Web bewegt, hinterlässt Spuren. Während einer Session hinterlässt jeder Nutzer digitale Fußabdrücke in Form von Suchbegriffen, besuchte Websiten und die jeweilige Verweildauer, IP Adresse, Cookies, etc. Verschiedene Akteure haben reges Interesse daran, Daten über einen User zu sammeln. Nicht immer passiert dies in guter Absicht. Dennoch geben nach wie vor viele Internetuser bereitwillig ihre persönliche Daten an Internet Provider, soziale Medien, usw. von sich preis. Globale Überwachungsskandale, Datenpannen, Diebstahl von personenbezogenen Daten, Hacker-Angriffe, usw. veranlassen jedoch immer mehr User sich um die digitalen Spuren, die sie im Web hinterlassen Gedanken zu machen und sich aktiv nach (technischen) Möglichkeiten umzusehen, ihre digitale Privatsphäre durch Anonymität bzw. zumindest Pseudonymität zu schützen. Technologien, die einerseits ausreichend Schutz der Identität der User bieten und zugleich benutzerfreundlich und einfach zu bedienen sind erfreuen sich immer größerer Beliebtheit. Der Artikel beleuchtet sechs verschiedene Tools, die auch technikfremden Personen unterstützen, ihre Privatsphäre im Web zu schützen.

In der Einleitung grenzen die Autoren Anonymität von Privatsphäre bzw. Anonymität und Sicherheit klar voneinander ab, zumal sie technisch andere Anforderungen stellen.

- Privatsphäre bezeichnet die Fähigkeit zu kontrollieren welche persönlichen Informationen mit anderen Parteien geteilt werden, wann und in welchen Kontext dies passiert.

- Sicherheit benennt die Gewissheit personenbezogene Daten vor unerwünschtem Verlust geschützt zu wissen.

- Anonymität beschreibt einen nicht identifizierbaren, namenlosen Status.

- Pseudonymität bezeichnet das Auftreten unter einem falschen bzw. fiktiven Namen. (Misata et al., 2014, p. 63)

Privacy-protecting Tools

Eine große Mehrheit der Instrumente zum Schutz der Privatsphäre im Internet konzentrieren sich darauf sogenannte 'what'- und 'who'-Informationen, die im IP-Paket gespeichert und transportiert werden, zu schützen.

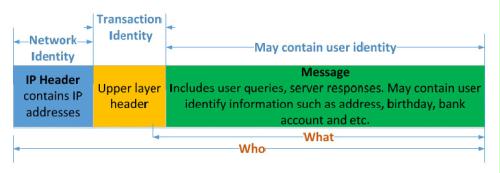

Abb. 1: IP-Packet (Misata et al., 2014, p. 65)

Der IP-Header beinhaltet die IP-Adressen des Senders und Empfängers. Kommunikationstyp, Source und Destination Port Nummer werden im Upper Layer Header dargestellt. Die eigentliche Nachricht, sprich Nutzdaten, wird im verbleibenden Teil des IP-Paketes übertragen (z.B.: Benutzeranfragen aber auch sensible Informationen wie Name, Adresse, etc.).

Proxies, Kryptographie und Mix Networks

...sind drei Technologien, die im heutigen Internet häufig Anwendung finden um eine anonyme Kommunikation zu ermöglichen bzw. Informationen vor unerwünschtem Zugriff durch Dritte zu schützen.

Proxies

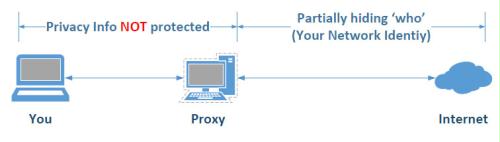

Ein Proxy Server kann als ein Intermediär zwischen einem User und dem Internet verstanden werden. Sendet der User eine Anfrage, so nimmt der Proxy diese entgegen, modifiziert den IP-Paket-Header und leitet den abgeänderten Request an den gewünschten Empfänger weiter. Die Antwort wird wiederum zuerst an den Proxy geschickt, der diese an den User übermittelt. Dadurch bleibt die tatsächliche Adresse eines Kommunikationspartners dem anderen verborgen, was eine gewisse Anonymität verschafft. Jedoch ist zwischen dem Client und dem Proxy kein weiterer Schutzmechanismus. (Misata et al., 2014, p. 65)

Abb. 2: Proxies (Misata et al., 2014, p. 65)

Kryptographie

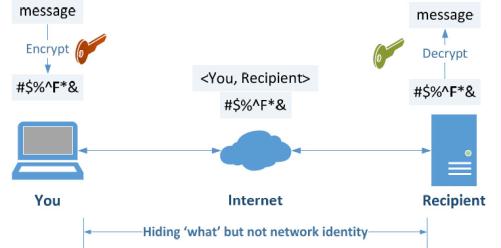

Die häufigste Anwendung der Kryptographie ist die Verschlüsselung, wo ein Klartext (oder Informationen anderer Art wie Bild oder Ton) in einen Geheimtext umgewandelt wird. Einige Protokolle inkludieren bzw. unterstützen von vornherein Verschlüsselungsdienste wie bspw. HTTPS. Jedoch müssen Websites oder Services diese Protokolle nicht zwingend integrieren. Die Mehrzahl der Kryptographie-Dienste verschlüsseln nicht den IP-Header, sodass der Client identifiziert werden kann. (Misata et al., 2014, p. 65)

Abb. 3: Kryptographie (Misata et al., 2014, p. 65)

Mix Networks

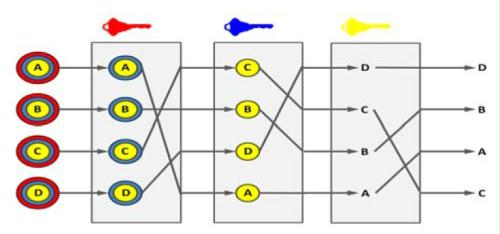

Nachrichten werden nicht direkt vom Sender zum Empfänger geleitet, sondern über eine Reihe von Zwischenstationen, sogenannte Mixe, sodass die Kommunikation nur mehr noch schwer nachzuverfolgen ist. Im Vergleich zu Proxies oder der Kryptographie verspricht diese Technologie erhöhte Anonymität, da auch die 'what'-Information verschlüsselt ist, die 'who'-Information in mehrere Schritte geteilt wird, wobei die Netzwerkidentität nur den benachbarten Nodes bekannt ist und die Nachricht selbst in mehrere Teile zerlegt wird, wobei jedes Teil durch verschiedene Routen geleitet wird. (Misata et al., 2014, pp. 65-66)

Abb. 4: Mix Networks (Misata et al., 2014, p. 66)

Basierend auf diesen drei allgemein gültigen Methoden, die im Internet angewendet werden um Daten vor unerwünschten Zugriffen zu schützen, zeigen Misata et al. sechs verschiedene Tools auf, die auch für nicht technik bewandelten Personen einfach zu bedienen sind um anonym im Web sich bewegen zu können.

Steganos Online Shield

Steganos Online Shield verschlüsselt die Internetverbindung mittels einer VPN-Verbindung (Virtual Private Network). Dritte soll es so unmöglich bzw. zumindest erheblich erschwert werden, Aktivitäten im Web (z.B. digitaler Behördengang, Einkauf in einem Online-Shop, usw.) zu verfolgen oder auszuspionieren. Wie auch andere Anbieter, die die VPN-Technologie benutzen, leitet auch Steganos Online Shield Daten über verschiedene Regionen. Die Basisfunktionen werden in einer kostenlosen Version angeboten. Für Zusatzfunktionen gilt es auf das Premium-Modell upzugraden. (Misata et al., 2014, p. 66)

HideMe

Eine weitere anerkannte Anonymisierungstechnologie ist HideMe Proxy Services. Der Fokus liegt auf der Verschleierung des Internetverlaufs sowie wechselnden IP-Adressen, um die Anonymität des Users zu gewährleisten. HideMe verspricht anonymes Surfen und kaum nachverfolgbare Spuren im Web. Auch hier kann der User zwischen einer freien und bezahlten Version wählen. (Misata et al., 2014, p. 66)

Guardster

Dieser Dienst verspricht die Privatsphäre des Nutzers im Internet zu beschützen, indem ein verschlüsseltes SSL-Proxy Abonnement benutzt wird. Guardster blockt Cookies und Werbungen, stoppt JavaScript und verschlüsselt Datenströme. Das Unternehmen sammelt zwar keine Benutzerdaten, jedoch werden Keywörter an Werbetreibende verkauft. Sollten dem User SOCK Proxies oder SSH Tunnels ein Fremdwort sein, so spricht Guardster die Empfehlung aus, das Produkt nicht zu verwenden Das Guardster Ökosystem bietet kostenlose sowie kostenpflichtige Service. (Misata et al., 2014, p. 66)

HTTPS Everywhere

In Zusammenarbeit mit dem Tor Projekt hat die Electronic Frontier Foundation HTTPS Everywhere, eine Browsererweiterung für Firefox, Chrome und Opera, mit dem Ziel Verbindungen zu Websiten automatisch verschlüsselt anzufordern, entwickelt. Bis jetzt bleibt es dem Nutzer überlassen ob die angeforderte Seite mit HTTPS übertragen wird. HTTPS Everywhere soll hierbei ohne Zutun des Users HTTP-Anfragen automatisch in HTTPS-Anfragen, sofern der Server dies unterstützt, umwandeln. (Misata et al., 2014, pp. 66-67)

DuckDuckGo

Suchmaschinen sammeln eingegebene Schlagwörter und verfolgen und analysieren den Suchverlauf von User. Dieses unbewusste Teilen von Informationen wird auch "Search Leakage" benannt. (Misata et al., 2014, p. 64) Die Suchmaschine DuckDuckGo, basierend auf dem Open Source Prinzip, zielt darauf ab diese Search Leakages zu verhindern, indem kein Tracking der Nutzer betrieben wird. Weiters, werden User automatisch auf die HTTPS Everywhere Versionen der wichtigsten Websites geleitet. Wenn manuell bestätigt, bietet die Suchmaschine auch HTTP POST Anfragen, die, anders als HTTP GET Anfragen, keine privaten Header Daten an andere Seiten preisgeben. Wird DuckDuckGo zusammen mit dem Anonymisier-Netzwerk Tor verwendet, ist eine anonyme und verschlüsselte Suche möglich. (Misata et al., 2014, p. 67)

Ixquick

Ixquick bezeichnet sich als "diskreteste Suchmaschine der Welt", da weder IP-Adressen aufgezeichnet noch Cookies verwendet werden und auch keine Daten an Dritte verkauft werden. Die Suchmaschine bietet freie Proxy Service und geschützte Anfragen per SSL-Verbindung an. (Misata et al., 2014, p. 67)

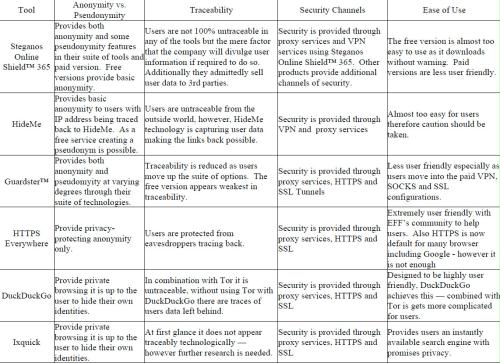

Abb. 4: Überblick der einzelnen Tools (Misata et al., 2014, p. 67)

Fazit

Der Artikel weist darauf hin, dass es wichtig ist, sich über seinen digitalen Footprint und den eventuellen Konsequenzen bewusst zu sein. Es gibt eine Reihe von Tools die auch von technisch weniger affine Personen einfach bedient werden können um so personenbezogene Daten im Internet zu schützen. Wie einfach eine Identifikation eines Internetnutzers mittels genauer Analyse aus Klartext-Informationen und Cookies sein kann zeigt der Beitrag meiner Kollegin Carolin Angermayr.

Auch Anbieter von Instrumenten, die versprechen die Privatsphäre des Users im Internet bestmöglich zu schützen nicht immer zur Gänze transparent, was den Umgang mit den von ihnen gespeicherten personenbezogenen Daten betrifft.

Fest steht, dass kein Instrument einen 100% Schutz bzw. Anonymität gewährleisten kann. Jene Dienste, die in den USA ihren Hauptsitz haben bzw. einen Server hosten sind dem Patriot Act unterlegen, der besagt, dass dem FBI, CIA oder NSA wenn nötig Zugriff auf die entsprechenden Daten gewährt werden muss.

Schlussendlich ist es jedem User in gewisser Weise selbst überlassen welche persönlichen Daten er bereit ist im Web von sich preiszugeben und wie er sich um den Schutz dieser bemüht.

0 comments :: Kommentieren