Ein Ping auf den Rechner Netzmafia beschert mir folgendes Ergebnis:

C:\Dokumente und Einstellungen\Ingrid Sonnbichler>ping www.netzmafia.de

Ping www.netzmafia.de [129.187.206.160] mit 32 Bytes Daten:

Antwort von 129.187.206.160: Bytes=32 Zeit=242ms TTL=47

Antwort von 129.187.206.160: Bytes=32 Zeit=260ms TTL=47

Antwort von 129.187.206.160: Bytes=32 Zeit=260ms TTL=47

Antwort von 129.187.206.160: Bytes=32 Zeit=260ms TTL=47

Interpretation des Ergebnisses:

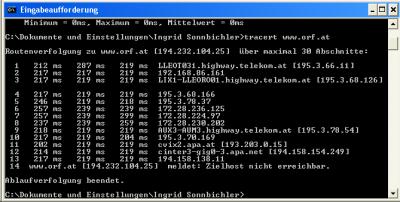

Ping-Statistik für 129.187.206.160:(IP-Nummer von netzmafia)Pakete: Gesendet = 4, Empfangen = 4, Verloren = 0 (0% Verlust),Die Verbindung funktioniert bestens.)Ca. Zeitangaben in Millisek.:Minimum = 242ms, Maximum = 260ms, Mittelwert = 255ms Der Mittelwert für die Erreichung des anderen Rechners betrug bei 4 Versuchen 255 Millisekunden. Tracert - Internettool C:\Dokumente und Einstellungen\Ingrid Sonnbichler>tracert www.fireball.de Routenverfolgung zu phpfe-de.vip.spray.net [212.78.220.200] über maximal 30 Abschnitte: 1 211 ms 219 ms 219 ms LLEOT023.highway.telekom.at [195.3.66.8] 2 211 ms 219 ms 199 ms 192.168.86.161 3 212 ms 199 ms 219 ms LIX1-LLEORO01.highway.telekom.at [195.3.68.126] 4 199 ms 199 ms 219 ms 195.3.68.166 5 204 ms 199 ms 219 ms 195.3.78.37 6 228 ms 239 ms 239 ms 172.28.236.125 7 236 ms 239 ms 239 ms 172.28.224.97 8 239 ms 239 ms 239 ms 172.28.230.202 9 205 ms 219 ms 219 ms AUX3-AUM3.highway.telekom.at [195.3.78.54] 10 218 ms 219 ms 219 ms IIX1-WARSSW02.highway.telekom.at [195.3.70.195] 11 210 ms 219 ms 219 ms win-b2-geth1-1.telia.net [213.248.76.1] 12 202 ms 219 ms 219 ms prag-b1-pos6-0.telia.net [213.248.68.110] 13 230 ms 239 ms 239 ms hbg-bb1-pos0-2-0.telia.net [213.248.65.1] 14 256 ms 259 ms 259 ms s-bb1-pos5-0-0.telia.net [213.248.64.29] 15 254 ms 259 ms 259 ms s-b3-pos5-0.telia.net [213.248.66.2] 16 252 ms 259 ms 259 ms lycos-106837-s-b3.c.telia.net [213.248.66.118] 17 259 ms 259 ms 259 ms rdist2-v113.lan.spray.net [212.78.192.87] 18 259 ms 259 ms 259 ms phpfe-de.vip.spray.net [212.78.220.200] Ablaufverfolgung beendet. Es wurden von meinem PC bis zum Rechner WWW.Fireball.de wie man sehen kann ganze 18 Gateways durchlaufen. Dieses Verfahren funktioniert folgendermaßen: "Es verwendet dazu zum einen kleine tt1-Werte um 1. Sobald die tt1 gleich 0 ist, wird die ICMP-Meldung "Time Exeeded" an den Absender zurückgesendet. Für jedes Gateway, das eine Time-Exeeded - Fehlermeldung schickt, gibt traceroute eine Zeile auf dem Bildschirm aus. Wenn der Zielrechner ein von traceroute verschicktes Paket empfängt, sendet er die ICMP-Meldung "Port unreachable". Daran erkennt traceroute, das der Zielrechner erreicht wurde." (Prof. Jürgen Plate)

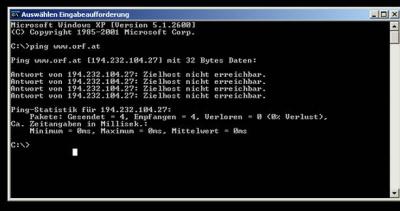

Hier nun das Ergebnis des "PING" auf die Url: www.orf.at.

Microsoft Windows XP [Version 5.1.2600]

(C) Copyright 1985-2001 Microsoft Corp.

Wie man sieht (wenn man genaus schaut :)) ist der Zielort www.orf.at nicht erreichbar.

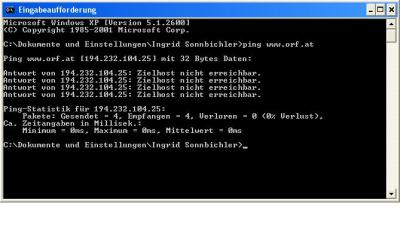

Auch am Wochende ist der Rechner www.orf.at mittels Ping-Singnal nicht erreichbar wie man an der folgenden Maske sieht.

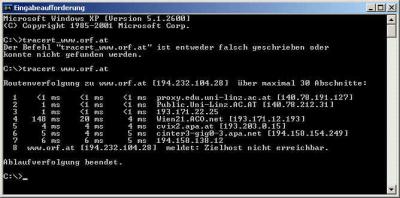

Der Sinn dieses Tool ist es alle Namen und IP-Adressen der Gateways anzugeben, die ein Datenpaket vom eigenen PC bis zum angebenen Rechner durchläuft. Die Namen der Gateways werden allerdings nicht immer aufgelistet, wie man an dem folgenden Beispiel sieht.

Hier noch das Ergebnis zu: tracert www.orf.at vom Donnerstag

Und hier das Ergebnis vom Samstag:

In der gesamten Arbeit wurde vor allem auf den Artikel von Prof. Jürgen Plate zurückgegriffen. Wortwörtlich zitiertes wurde extra gekennzeichnet.

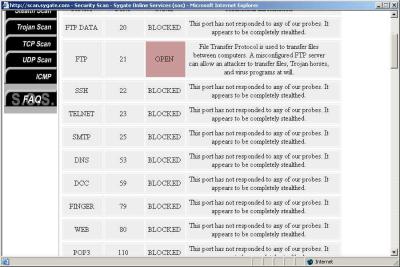

Für den die Überprüfung der Ports des Rechners (allerdings auf der UNI) haben ich das Programm "http://www.exxo.at/portscan.html" verwendet.

Man sieht das derzeit von außen nur auf den Port FTP-Client zugegriffen werden kann.

... link (0 comments) ... comment

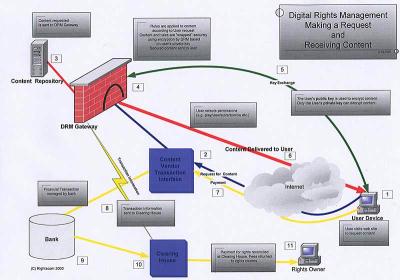

Digital Rights Management (DRM)

Digitale urheberrechtlich geschützte Dokumente können gegen die freie Nutzung geschützt werden. In diesem Zusammenhang verweise ich auf ein Paper "DRM, DRM-Patente, und mobiler DRM",welches sich mit den aktuellen Diskussionen zu Fragen im Zusammenhang DRM beschäftigt.

"Digital Managment is the persistant mangement of a digital object under a set of terms and conditions throughout its life cycle." (Paar)

DRM mittels verschiedener Schutzmechanismen durchsetzen:

1. Mittels Kopierschutz - Techniken (z.B. mittels Kyptographie)

2. Mittels Rechtsnormen (Beziehen sich auf die Verwendung, Veräußerung und den Einsatz von digitalen Dokumenten) vgl. http://newmedia.idv.edu/medienlehre/nim05s/

Wissenschaft und DRM:

Das starke ansteigen der Preise von wissenschaftlichen Fachzeitschriften macht es vielen Bibliotheken unmöglich, diese Zeitschriften weiterhin zu abonnieren. Viele neue Ideen werden dadurch unter Verschluss gehalten. BRM räumt den Verlagen die Macht ein, zu verhindern, dass diese Texte, die in den Zeitschriften veröffentlicht wurden, anderen auch im Internet zugänglich gemacht werden. DRM verhindert insofern, den Zugang zu Informationen,bewirkt, dass Ausnahmeregelungen aus dem Off-Line Bereich ihre Gültigkeit verlieren, bewirkt, dass die Falsifizierung von Studien und Erkenntnissen durch andere Wissenschaftler erschwert wird, bewirkt, dass Wissenschaftler oft nur zu "zensurierten" Daten Zugang bekommen und könnte sich auf die Kultur des Teilens von Wissen negativ auswirken. (vlg. Robert. A. Gehring)

Diesem Thema widmete sich auch Philip Hofmaier von der TUG. Auf Seite 22 widmet er sich den Gedanken von Personen, die befürchten DRM zu einem Zensurstaat führen wird und damit ein Teil des freien Informationsausstauch verloren geht.

Neue Einsatzbereiche des DRM:

Auch in moderne Autos haben Mikroprozessoren inzwischen Einzug gehalten. "Moderne Pkws verfügen heute im Schnitt über 20 Mikroprozessoren mit rund 60 Megabyte Software zur Steuerung des Fahrzeugs."Nun erweist es sich zunehmend als wichtig, auch diese gegenüber Manipulationen abzusichern. Manipulationen finden bei diesen Mikroprozessoren nicht nur duch auswärtige Hacker sondern genauso durch die eigenen Autobesitzter statt. Dann wenn beispielsweise der Kilometerstand eines PKWs verändert werden soll. Prof. Paar nimmt an, dass sich ohne Schutz vor unautorisierten Zugriff der Missbrauch der Software dramatisch zunehmen wird. Seiner Ansicht nach muss daran gearbeitet werden, die digitalen Inhalte im Automobil Regeln zu unterwerfen. Vgl.: Aus PS | AUTOMOBIL REPORT , 28.02.2005

Er argumentiert, dass sich mittels des DRM die Sicherheits- und Überwachungsfunktionen mit rechtlichen Regelungen verknüpfen lassen.

Aber auch für den Schutz von Filmen bietet DRM eine gute Lösung. In der Vergangenheit wurden bekannterweise die Sicherheitsmechanismen vor allem für die Musikindustrie (SDMI - Secure Digital Music Initiative)ausgearbeitet und für den Video Bereich erweitert. Mit der nun absehbaren Digigalisierung der Filmproduktion werden Verfahren nötig, die auch den Schutz dieser Medien ermöglichen. Bislang kommt es im Prozess von der Aufnahme bis zur Abgabe des Films an Kinos zu einer mehrmaligen Vergabe von Lizenzensen. Mit der Digitalisierung muss auf dieses Spezifikum Rücksicht genommen werden. Nähere Informationen zu dieser neuen Anwendungsmöglichkeit von DRM finden sich unter der Adresse: http://www.ffa.de/start/content.phtml?page=digikino_technik_drm

Moderne Methoden des DRM:

Zu den modernen Methoden des DRM wird in den Beiträgen von Thomas Fuchs und Thomas Ellinger eingegangen.

Es handelt sich dabei um Methoden wie dem Digitale Wasserzeichen, Verschlüsselungstechniken und Rechtedefinitionssprachen.

Probleme bei DRM

Die sich aus den DRM ergebenden Einschränkungen erschweren auch den legalen Nutzern die Verwendung digitaler Medien. Beispielsweise können erworbene Programmlizenzen oft nur für einen eigenen PC verwendet werden. Hierbei verweise ich auch auf den Beitrag es Kollegen Kraus.

... link (0 comments) ... comment

Kryptographie:

Bei der Krpytographie wird ein "Klartext" in einen Geheimtext umgewandelt, den nur ein "berufener" Empfänger wieder entschlüsseln und damit lesen kann. Um zu Verschlüsseln ist also erstens eine Operation, die den Klartext verschlüsselt, und zweitens ein Schlüssel zum "Knacken des Chiffrierten" nötig. Die Technik, die sich mit dem "Knacken" von Verschlüsseldem beschäftigt, nennt sich Kryptographie

Wem nützt sie?

Menschen, die ihr Briefgeheimnis auch im Internet gewahrt haben möchten. Aber auch jemanden, der seine Daten am eigenen PC gegenüber Manipulation absichern möchte. Genauso aber auch jemanden, der einen Kaufvertrag (Url: Zur elektronischen Signatur : http://www.e-siqia.com/signatur.phpelektronisch) abschließen will.

Wer nützt sie?

Menschen, die einmal grundsätzlich moderene Medien nützen. Dabei kann es sich um Handynutzer, Internetnutzer wie auch E-Mail-Nutzer gehören zum Kreis derer, die für die Nützung der Kryptographie in Frage kommen. Aber auch Unternehmen die ihre Produkte gegen unerwünschte Vervielfältigung schützen wollen zeigen inzwischen großes Interesse an der Kryptoghrapie, allerdings zweifeln Experten daran, dass sich die Kryptographie als Kopierschutz einsetzten läßt.

Warum wird Kryptographie nicht mehr genutzt?

,

Ich selbst, sehe vor allem das geringe Wissen der Nutzer elektronischer Medien als Hauptgrund für die geringe Nutzung dieser Möglichkeit. (Mich miteingeschlossen.) Wer zeigt einem auch wie man seine Mails und Dokumente verschlüsseln kann? Ich denke, dass ich es teilweise tun würde, wenn mir jemand wirklich am PC zeigen würde, wie man sowas macht.

Abschließend möchte ich noch auf den Beitrag meines Kollegen Kellermaier /9957245 verweisen, der Anwendungsaspekte der Kryptographie erläutert. Besonders interessant finde ich seinen Hinweis, dass nur die verschlüsselten E-Mails unter das Briefgeheimnis fallen. Des weitern möchte ich gleich noch auf den Beitrag des Kollegen Hoffman verweisen, der sich mit dem Thema "Verschlüsselung" sehr ausführlich auseinandergesetzt hat. Link: /0355991/ Hoffmann´s Thema lautet: "Internetsicherheit und der digitale Schlüsselbund".

Ausführlichste Informationen zu dem Thema " Strukturvergleich zwischen Klartext und Geheimtext verschlüsselter Dateien" finden sich unter der Url: http://www.multi-matrix.de/EQUILANG.HTM

Ebenfalls empfehlenswert erscheint mir die Seminararbeit eines Christian Raschka zum Thema: "Sicherheit auf der Anwendungsschicht: HTTP mit SSL , TLS und dabei verwendete Verfahren" wenn man sich mit unserem momentan Thema von NIM noch etwas ausführlicher vertraut machen will. http://www.minet.uni-jena.de/~sack/WS0304/seminar/arbeiten/raschka/ausarb.pdf

... link (7 comments) ... comment

Last update: 2005.06.26, 18:00

Juni 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

||||||

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||

Das Internettool PING zeigt uns die Erreichbarkeit...

Digital Rights Management (DRM) Digitale...

Hast ja recht, dass es die Programme gibt. Und ich...

Ich bin ebenfalls der Meinung, dass die Kryptografie...

Das Thema Kryptographie ist nicht wirklich der großen...