Sonntag, 26. Juni 2005

Einsatz von Netzwerktools

Linda.Peer.uni-linz, 22:52h

Ping

Ping ist die Abkürzung von Packet Inter Groper und ist ein Computerprogramm, mit dem überprüft werden kann, ob ein bestimmter Host in einem IP-Netzwerk erreichbar ist. Es ist das meistgenutzte Tool um eine Netzwerkverbindung zu einer anderen Station zu testen oder einfach nur um den lokalen TCP/IP-Stack zu prüfen. Dabei sendet der Befehl "Ping" ein ICMP-Echo-Request-Paket an die Zieladresse des zu überprüfenden Hosts. Der Empfänger muss, insofern er das Protokoll unterstützt, eine Antwort zurücksenden: ICMP Echo-Reply. Dabei wird die Zeit gemessen, bis die Antwort des Hosts eintrifft. Diese Zeitangabe sagt aus, wie lange es dauert, bis ein Datenpaket vom Host und wieder zurück braucht. Daran lässt sich erkennen ob die Gegenstelle funktioniert und ob mit Verzögerungen zu rechnen ist. (Weitere Antworten, die der Befehl "ping" liefert, können im Weblog meiner Kollegin Martina Augl nachgelsen werden.)Ist der Zielrechner nicht erreichbar, antwortet der Router: "Netzwerk nicht erreichbar" oder "Zielhost nicht erreichbar". Aus einer fehlenden Antwort kann man allerdings nicht eindeutig darauf schließen, dass die Gegenstelle nicht erreichbar ist. Manche Hosts sind nämlich so konfiguriert, dass sie ICMP-Pakete ignorieren und verwerfen. Ein Windows-Betriebssystem führt insgesamt 4 ICMP-Meldungen aus. Bei Unix/Linux muss ping durch STRG+C abgebrochen werden.

Mehr dazu

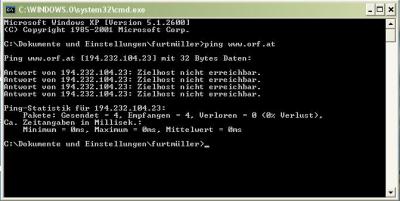

Hier das Ergebnis, das der "ping-Befehl" auf die Website "www.orf.at" an einem Wochentag ergab:

Interpretation:

Wie oben beschrieben, wurden vier Datenpakete an den Rechner www.orf.at gesandt, diese jedoch nicht beantwortet wurden (Zielhost nicht erreichbar).

Grund dafür könnte sein, dass der Host bzw. die Seite des ORF nicht existiert, was aber unmöglich ist, da die Seite mit Hilfe des Internet Explorers sehr wohl erreichbar ist. Der wirkliche Grund könnte an der Konfiguration des Hosts liegen, nämlich, dass er die Pakete ignoriert bzw. verwirft (z.B. aufgrund einer Firewall).

Trace Route (tracert)

Traceroute funktioniert ähnlich wie Ping. Mit diesem Tool bekommt man jedoch noch mehr Informationen über die Netzwerkverbindung zwischen der lokalen Station und der entfernten Station. Es handelt sich also um ein Diagnose-Werkzeug, mit dem ermittelt werden kann, welche Router ein Datenpaket über ein IP-Netz passiert, bis es bei einem bestimmten Host ankommt. Die vorgenommen Routenverfolgung wird dabei sichtbar gemacht.Windwos-Traceroute arbeitet üblicherweise mit dem ICMP-Teil der IP-Spezifikation, über das Rückmeldungen gegeben werden. Bei der Ausführung des Befehls tracert bzw. traceroute wird ein ICMP-Befehl (Ping) an die Ziel-Adresse geschickt. Der Router, der die abgelaufene Lebenszeit des Datenpaketes erkennt, verwirft das Paket und schickt eine ICMP-Meldung zurück. Über den so genannten TTL-Wert können alle Router auf der Route zum Ziel ermittelt werden. Die Summe der so gesammelten Adressen kennzeichnet dann den Weg durch das Netz.

Die Anzeige von traceroute zeigt nicht immer den tatsächlichen Weg, den die Datenpakete nehmen. Es wird beeinflusst von Firewalls, fehlerhaften Implementierungen des IP-Stacks, Network Address Translation, Routing und anderen Faktoren.

Mehr dazu

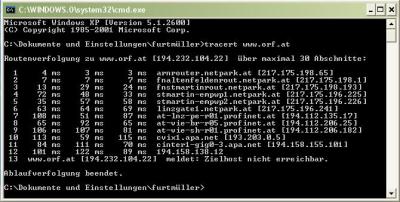

Das "Trace Routing" der ORF-Seite ergab an einem Wochentag folgendes Ergebnis:

Interpretation:

Ebenso wie bei ping ist der Zielhost "www.orf.at" nicht erreichbar. Die Route lässt sich zwar bis zum ORF-Server verfolgen, dieser verwirft bzw. ignoriert jedoch die von mir gesendeten Datenpakete.

Bezug nehmend auf das Trace Routing am Wochenende, war auffallend, dass die zeitliche Reaktion des Servers am Wochenende langsamer war, als während der Woche.

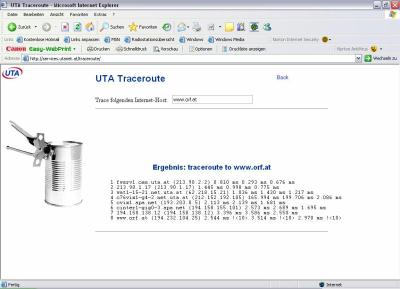

Trace Routing mittels Webtool

Um den Befehl "tracert" durchzuführen, kann auch auf so genannte Webtools, wie das Trace Routing Programm von UTA, zurückgegriffen werden:

Interpretation:

Beim Trace Routing mittels Webtool kommt man im Grunde genommen auf dasselbe Ergebnis wie durch den Windowsbefehl, bis auf den Routenverlauf (der Weg zwischen UTA-Server und ORF verläuft über andere Router).

Der Unterschied zum Windowsbefehl besteht also im Ausgangspunkt der gesendeten Datenpakete. Damit sind die unterschiedlichen Adressen, nämlich die des UTA-Servers oder im Fall des Windowsbefehls, die des eigenen Rechners gemeint, von der das tracert abgesendet wird.

Portscan mittels Sygate

Zum Schluss möchte ich noch das Ergebnis des Portscan, den ich mit dem Webtool Sygate Online Services durchgeführt habe, erläutern, das wie folgt aussah:"You have blocked all of our probes! We still recommend running this test both with and without Sygate Personal Firewall enabled... so turn it off and try the test again."

Interpretation:

Das Ergebnis zeigt, dass alle von Sygate durchgeführten Angriffe, durch die richte Konfiguration meiner Firewall, geblockt wurden. In meinem Fall sind also alle Ports geschlossen und für andere Internetuser und Angreifer nicht sichtbar.

... link (0 comments) ... comment

Dienstag, 14. Juni 2005

Digital Rights Management

Linda.Peer.uni-linz, 14:08h

Quelle: www.ebooksys.com

Quelle: www.ebooksys.comWas ist Digital Rights Management?

Die zunehmende Nachfrage nach Sicherheitsmechanismen für digitale, urheberrechtlich geschützte Dokumente, die für eine Einschränkung der Kopierbarkeit bzw. Nutzbarkeit der Dokumente sorgt, und garantiert, dass bestimmte Informationen nicht unkontrolliert von anderen Anwendern beschafft, vervielfacht und weitergegeben werden können, führte zur Entwicklung von Digital Rights Management Systemen (DRMS).

Digital Rights Management Systeme bestehen aus einer Verknüpfung von technischen Komponenten und einer speziellen Anwendungsebene und sind also elektronische Vertriebssysteme für digitale Inhalte mit denen Urheberrecht und Copyrights geschützt werden sollen. Sie bedienen sich dabei unterschiedlicher Methoden, wie z.B. Kopierschutzverfahren, digitale Wasserzeichen oder speziell entwickelte Dateiformate, die eine Verschlüsselung enthalten und nur mehr mit speziellen Programmen und deren dazugehörigen Codes benutzt werden können. Ausgereifte DRM-Systeme bieten neben dem Kopierschutz auch die Verbreitung und Abrechnung einzelner, genutzter Inhalte. Eine ausführlichere Beschreibung zu den Methoden von DRM wird im Weblog von Thomas Ellinger gewährt.

DRM Systeme sind natürlich nicht leicht zu realisieren, da einerseits zahlreiche Gesetze und europäische Richtlinien beachtet werden müssen und da sie andererseits auf eine derart kniffelige Art programmiert werden müssen, damit sie von Crackern nicht gleich wieder geknackt werden können. Ein weiteres Problem von DRMS, ist die beschränkte Nutzung der Inhalte, d.h. wie kann dafür gesorgt werden, das der Nutzer die Daten auch nur in dem ihm persönlich zugestanden Rahmen nutzen kann.

Verwendet werden DRMS vorwiegend von Verlagen und Content Providern (Firmen, die bestimmte Inhalte zur Verfügung stellen), so z.B. von Musiktauschbörsen, die die Rechte der Musiker, Autoren, etc. wahren und somit einen Missbrauch deutlich erschweren. Dabei treten Rechtsnormen in Kraft, die sich auf die Verwendung und Veräußerung der digitalen Inhalte beziehen, diese dann nur noch von registrierten Anwendern gegen Bezahlung benützt werden können. D.h. DRMS ermöglichen Anwendern also eine sichere Verbreitung und Verwertung digitaler Inhalte, erschweren oder verhindern jedoch Nutzern den Zugang zu digitalen Dokumenten, was natürlich zu Auseinandersetzungen zwischen beiden Parteien führt. Aufgrund dessen, fand von 13.-14. Januar 2005 in Berlin die größte "Digital Rights Management" Konferenz Europas statt, die Forschern, Entwicklern, Interessenvertretern und Politiker dazu diente, nach Möglichkeiten zu suchen, einen Ausgleich zwischen den Interessen der Nutzer und der Rechteinhaber zu erreichen.

Kritiker sehen in DRM eigentlich eher eine Abkürzung für "Digital Restrictions Management", da die Rechte für den Benutzer großteils eingeschränkt würden, so dass für den Benutzer kein direkter Nutzen mehr daraus entsteht. Laut einiger kritischer Experten könnten die Geräte dadurch weniger kundenfreundlich werden, die Firmen könnten das Gesetz in die eigene Hand nehmen, wobei Kopiersperren zum Teil gesetzeswidrig werden könnten. Dadurch würde die Benutzbarkeit dann komplett verloren gehen. Kritiker stellen weiters auch den Datenschutz in Frage, außerdem könnte mit DRM die wissenschaftliche Freiheit in vielen Bereichen gefährdet werden.

Anbieter und Methoden von DRM

Anbieter von DRM-Systemen sind neben Macrovision und Digital World Service, u.a. Intertrust, Microsoft, Real Networks, Adobe und IBM.

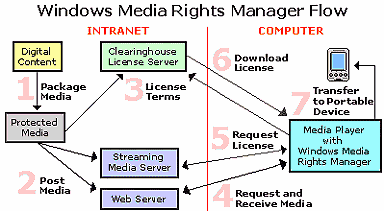

So ist z.B. Microsoft einer der führenden Anbieter auf dem Gebiet des Digital Rights Management. Mit seinem "Windows Media Rights Manager" (WMRM) hat es ein DRM-System geschaffen, dass bereits relativ weit verbreitet ist. Die WMRM-Software enthält sowohl Server als auch Client Software Development Kits und ist kostenlos. Man muss sich aber eine Lizenz geben lassen und diese jährlich erneuern. Mithilfe des „Windows Media Rights Managers“ können Eigentümer ihre digitalen Inhalte nun schützen bzw. selbst Lizenzen definieren und verwalten. Weitere Informationen darüber, findet man im Weblog von Martina Augl.

Quelle: Institut für Wirtschaftsinformatik, Universität Bern

Auch Adobe ist auf dem Markt der DRM-Systeme stark vertreten. Mit ihrem Adobe

Content Server ermöglichen sie den Vertrieb von eBooks und anderen elektronischen Dokumenten im PDF-Format über das Internet. Das PDF-Format ist gut geeignet für DRM-Zwecke, da es ein Read-Only-Format ist und dadurch bereits eine Rechte-Beschränkung enthält.

Weiters entwickelt RealNetworks nun auch Server- und Client-Software und versucht damit einen Fuß ins DRM-Geschäft zu bekommen sowie Intertrusts System, deren Software sich Rights System nennt. Diese ist an kein Betriebssystem gebunden und für unterschiedliche Hardware (Handy, PC) entwickelt worden.

Quellen:

http://www.datenschutzzentrum.de/vortraege/050510_hansen-moeller_bsi.htm

http://de.wikipedia.org/wiki/Digital_Rights_Management

http://www.contentmanager.de/magazin/artikel_273_digital_rights_management_systeme.html http://www.ltrebing.de/misc/doctorow-drm/

http://www.privatkopie.net/files/guennewig230103.pdf

http://www.4fo.de/download/DRM_Beyer.pdf

Wie auch immer, DRM ist meiner Meinung nach eine Technik, die die ehrlichen Kunden bestraft und die Raubkopierer belohnt, die den Kopierschutz knacken können. Die wahren Vorteile von DRM-Systemen liegen daher also bei der Content-Industrie, die sich große Umsatzsteigerungen durch die Vermarktung der Systeme verspricht. Die wichtigste Komponente eines DRM-Systems jedoch, wird meist missachtet, nämlich der Nutzer bzw. Kunde. Dieser muss sich für das Privileg der digitalen Nutzung mit Einschränkungen abfinden, die ihm die Medienindustrie einfach aufzwingt.

Die wichtigste Voraussetzung für eine weltweite Einführung einer Kontrolltechnologie wie DRM ist meiner Meinung, dass die Technologie vertrauenswürdig ist, dass die Technologie das hält, was sie verspricht und dass sie für Verbraucher wenigstens eine Art Schutztechnologie beinhaltet, damit keine Nutzungsrechte und -gewohnheiten gespeichert werden können und somit die Privatsphäre des Verbrauchens nicht angegriffen werden kann.

Hier ein interessanter Weblog von Thomas Fuchs (ebenfalls zu diesem Thema): Toms Home

... link (0 comments) ... comment

Dienstag, 10. Mai 2005

Kryptographische Verschlüsselung

Linda.Peer.uni-linz, 20:57h

quelle: www2.service.t-online.de

quelle: www2.service.t-online.deDie Methoden der Kryptographie werden heut zu tage vor allem in den Computertechnologien vielfältig eingesetzt, um den Schutz der Privatsphäre in den ICT zu gewährleisten. Demokratiepolitisch scheint dies eine Notwendigkeit geworden zu sein, doch es gibt auch Gründe und Bestrebungen, welche die Anwendung der Kryptographie begrenzen wollen.

Vorerst einmal: Was ist unter Kryptographie eigentlich zu verstehen? Kryptographie bezeichnet die Verallgemeinerung des Chiffrierens wobei Chiffrieren der Vorgang des Verschlüsselns einerunverschlüsselte Botschaft zu einem Geheimtext oder Kryptogramm ist. Das Chiffrieren funktioniert durch das Ersetzen und Vertauschen von Buchstaben und Zeichen. Die Umwandlung des Kryptogramm in Klartext wird als Dechiffrieren bezeichnet.

Schon in der vorchristlichen Zeit wurde Kryptographie zur Verschlüsselung von Botschaften verwendet und hat sich mit der Zeit bis heute immer weiterentwickelt. Mit dem ersten Einsatz von Computersystemen (anfangs großteils für militärische Zwecke und Regierungsbehörden) sind kryptographische Datenverschlüsselungen (Computerkryptographie) auch in diesem Bereich unverzichtbar geworden und man begann mit der Entwicklung von geeigneten Verschlüsselungsverfahren. So wird z.B. heute der Triple DES, PGP oder der Advanced Encryption Standard verwendet. Weitere Informationen zur Geschichte der Verschlüsselung ist im Blog der Kollegin Irmgard Lautner sehr gut beschrieben.

Die Anwendungsgebiete in der modernen Kryptographie sind sehr vielfältig. So findet sich ihre Anwendung vorwiegend bei der Verschlüsselung elektronischer Nachrichten z.B. durch „Pretty Good Privacy“. Weitere Anwendungsaspekte finden sich bei digitalen Signaturen, bei der Verschlüsselung der Kommunikation im Internet z.B. durch SSL (Secure Socket Layer), bei digitalem Geld, Firewalls, etc.

Es wurden in der letzten Zeit also ein Menge an Verschlüsselungstechniken erfunden und sind auch in Gebrauch, doch gibt es derzeit keine einzige Form der Verschlüsselung, die auch wirklich zu 100% sicher ist, da jegliche verschlüsselte Botschaften, wenn auch mit langer Rechenzeit, irgendwie dechiffriert werden können. Deshalb wird ständig versucht immer bessere und größere Verschlüsselungsverfahren zu erfinden und zu entwickeln. Und gerade daher kommen eben die schon oben angesprochenen Bestrebungen, kryptographische Anwendungen zu begrenzen, denn durch die ständige Verbesserung der kryptographischen Verschlüsselung folgt nämlich auch eine Steigerung organisierter Kriminalität. Dies ist einer der Gründe warum in der EU das Verbot der uneingeschränkten Nutzung "starker Verschlüsselung" diskutiert und in manchen Staaten bereits praktiziert wird. Näheres zu diesem Thema "Vernetzte Kriminalität" hat unter anderem auch mein Kollege Johannes Mayer angesprochen.

Weitere interessante Links zum Thema Kryptographie:

http://de.wikipedia.org/wiki/Kryptographie

http://www.wolfgang-kopp.de/krypto.html

http://www.matheboard.de/lexikon/Kryptographie,definition.htm

... link (0 comments) ... comment

... older stories

Online for 7386 days

Last update: 2005.06.27, 00:10

Last update: 2005.06.27, 00:10

status

You're not logged in ... login

menu

search

calendar

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

recent updates

Einsatz von Netzwerktools

PingPing ist die Abkürzung von Packet Inter Groper...

PingPing ist die Abkürzung von Packet Inter Groper...

by Linda.Peer.uni-linz (2005.06.27, 00:10)

Digital Rights Management

Quelle: www.ebooksys.com Was ist Digital Rights Management? Die...

Quelle: www.ebooksys.com Was ist Digital Rights Management? Die...

by Linda.Peer.uni-linz (2005.06.15, 11:06)

Kryptographische Verschlüsselung

quelle: www2.service.t-online.de Die Methoden der...

quelle: www2.service.t-online.de Die Methoden der...

by Linda.Peer.uni-linz (2005.05.10, 21:31)

Einsatzaspekte und Funktionen...

Weblogs dienen Benutzern zur Publikation verschiedener...

Weblogs dienen Benutzern zur Publikation verschiedener...

by Linda.Peer.uni-linz (2005.04.27, 10:15)