Dienstag, 14. Juni 2005

Digital Rights Management

Linda.Peer.uni-linz, 14:08h

Quelle: www.ebooksys.com

Quelle: www.ebooksys.comWas ist Digital Rights Management?

Die zunehmende Nachfrage nach Sicherheitsmechanismen für digitale, urheberrechtlich geschützte Dokumente, die für eine Einschränkung der Kopierbarkeit bzw. Nutzbarkeit der Dokumente sorgt, und garantiert, dass bestimmte Informationen nicht unkontrolliert von anderen Anwendern beschafft, vervielfacht und weitergegeben werden können, führte zur Entwicklung von Digital Rights Management Systemen (DRMS).

Digital Rights Management Systeme bestehen aus einer Verknüpfung von technischen Komponenten und einer speziellen Anwendungsebene und sind also elektronische Vertriebssysteme für digitale Inhalte mit denen Urheberrecht und Copyrights geschützt werden sollen. Sie bedienen sich dabei unterschiedlicher Methoden, wie z.B. Kopierschutzverfahren, digitale Wasserzeichen oder speziell entwickelte Dateiformate, die eine Verschlüsselung enthalten und nur mehr mit speziellen Programmen und deren dazugehörigen Codes benutzt werden können. Ausgereifte DRM-Systeme bieten neben dem Kopierschutz auch die Verbreitung und Abrechnung einzelner, genutzter Inhalte. Eine ausführlichere Beschreibung zu den Methoden von DRM wird im Weblog von Thomas Ellinger gewährt.

DRM Systeme sind natürlich nicht leicht zu realisieren, da einerseits zahlreiche Gesetze und europäische Richtlinien beachtet werden müssen und da sie andererseits auf eine derart kniffelige Art programmiert werden müssen, damit sie von Crackern nicht gleich wieder geknackt werden können. Ein weiteres Problem von DRMS, ist die beschränkte Nutzung der Inhalte, d.h. wie kann dafür gesorgt werden, das der Nutzer die Daten auch nur in dem ihm persönlich zugestanden Rahmen nutzen kann.

Verwendet werden DRMS vorwiegend von Verlagen und Content Providern (Firmen, die bestimmte Inhalte zur Verfügung stellen), so z.B. von Musiktauschbörsen, die die Rechte der Musiker, Autoren, etc. wahren und somit einen Missbrauch deutlich erschweren. Dabei treten Rechtsnormen in Kraft, die sich auf die Verwendung und Veräußerung der digitalen Inhalte beziehen, diese dann nur noch von registrierten Anwendern gegen Bezahlung benützt werden können. D.h. DRMS ermöglichen Anwendern also eine sichere Verbreitung und Verwertung digitaler Inhalte, erschweren oder verhindern jedoch Nutzern den Zugang zu digitalen Dokumenten, was natürlich zu Auseinandersetzungen zwischen beiden Parteien führt. Aufgrund dessen, fand von 13.-14. Januar 2005 in Berlin die größte "Digital Rights Management" Konferenz Europas statt, die Forschern, Entwicklern, Interessenvertretern und Politiker dazu diente, nach Möglichkeiten zu suchen, einen Ausgleich zwischen den Interessen der Nutzer und der Rechteinhaber zu erreichen.

Kritiker sehen in DRM eigentlich eher eine Abkürzung für "Digital Restrictions Management", da die Rechte für den Benutzer großteils eingeschränkt würden, so dass für den Benutzer kein direkter Nutzen mehr daraus entsteht. Laut einiger kritischer Experten könnten die Geräte dadurch weniger kundenfreundlich werden, die Firmen könnten das Gesetz in die eigene Hand nehmen, wobei Kopiersperren zum Teil gesetzeswidrig werden könnten. Dadurch würde die Benutzbarkeit dann komplett verloren gehen. Kritiker stellen weiters auch den Datenschutz in Frage, außerdem könnte mit DRM die wissenschaftliche Freiheit in vielen Bereichen gefährdet werden.

Anbieter und Methoden von DRM

Anbieter von DRM-Systemen sind neben Macrovision und Digital World Service, u.a. Intertrust, Microsoft, Real Networks, Adobe und IBM.

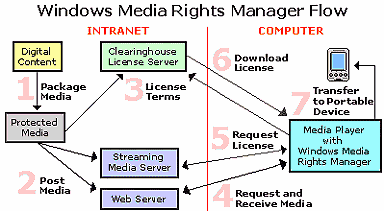

So ist z.B. Microsoft einer der führenden Anbieter auf dem Gebiet des Digital Rights Management. Mit seinem "Windows Media Rights Manager" (WMRM) hat es ein DRM-System geschaffen, dass bereits relativ weit verbreitet ist. Die WMRM-Software enthält sowohl Server als auch Client Software Development Kits und ist kostenlos. Man muss sich aber eine Lizenz geben lassen und diese jährlich erneuern. Mithilfe des „Windows Media Rights Managers“ können Eigentümer ihre digitalen Inhalte nun schützen bzw. selbst Lizenzen definieren und verwalten. Weitere Informationen darüber, findet man im Weblog von Martina Augl.

Quelle: Institut für Wirtschaftsinformatik, Universität Bern

Auch Adobe ist auf dem Markt der DRM-Systeme stark vertreten. Mit ihrem Adobe

Content Server ermöglichen sie den Vertrieb von eBooks und anderen elektronischen Dokumenten im PDF-Format über das Internet. Das PDF-Format ist gut geeignet für DRM-Zwecke, da es ein Read-Only-Format ist und dadurch bereits eine Rechte-Beschränkung enthält.

Weiters entwickelt RealNetworks nun auch Server- und Client-Software und versucht damit einen Fuß ins DRM-Geschäft zu bekommen sowie Intertrusts System, deren Software sich Rights System nennt. Diese ist an kein Betriebssystem gebunden und für unterschiedliche Hardware (Handy, PC) entwickelt worden.

Quellen:

http://www.datenschutzzentrum.de/vortraege/050510_hansen-moeller_bsi.htm

http://de.wikipedia.org/wiki/Digital_Rights_Management

http://www.contentmanager.de/magazin/artikel_273_digital_rights_management_systeme.html http://www.ltrebing.de/misc/doctorow-drm/

http://www.privatkopie.net/files/guennewig230103.pdf

http://www.4fo.de/download/DRM_Beyer.pdf

Wie auch immer, DRM ist meiner Meinung nach eine Technik, die die ehrlichen Kunden bestraft und die Raubkopierer belohnt, die den Kopierschutz knacken können. Die wahren Vorteile von DRM-Systemen liegen daher also bei der Content-Industrie, die sich große Umsatzsteigerungen durch die Vermarktung der Systeme verspricht. Die wichtigste Komponente eines DRM-Systems jedoch, wird meist missachtet, nämlich der Nutzer bzw. Kunde. Dieser muss sich für das Privileg der digitalen Nutzung mit Einschränkungen abfinden, die ihm die Medienindustrie einfach aufzwingt.

Die wichtigste Voraussetzung für eine weltweite Einführung einer Kontrolltechnologie wie DRM ist meiner Meinung, dass die Technologie vertrauenswürdig ist, dass die Technologie das hält, was sie verspricht und dass sie für Verbraucher wenigstens eine Art Schutztechnologie beinhaltet, damit keine Nutzungsrechte und -gewohnheiten gespeichert werden können und somit die Privatsphäre des Verbrauchens nicht angegriffen werden kann.

Hier ein interessanter Weblog von Thomas Fuchs (ebenfalls zu diesem Thema): Toms Home

... comment

Online for 7378 days

Last update: 2005.06.27, 00:10

Last update: 2005.06.27, 00:10

status

You're not logged in ... login

menu

search

calendar

Juni 2005 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

||

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

15 |

16 |

17 |

18 |

19 |

|

20 |

21 |

22 |

23 |

24 |

25 |

|

27 |

28 |

29 |

30 |

|||

recent updates

Einsatz von Netzwerktools

PingPing ist die Abkürzung von Packet Inter Groper...

PingPing ist die Abkürzung von Packet Inter Groper...

by Linda.Peer.uni-linz (2005.06.27, 00:10)

Digital Rights Management

Quelle: www.ebooksys.com Was ist Digital Rights Management? Die...

Quelle: www.ebooksys.com Was ist Digital Rights Management? Die...

by Linda.Peer.uni-linz (2005.06.15, 11:06)

Kryptographische Verschlüsselung

quelle: www2.service.t-online.de Die Methoden der...

quelle: www2.service.t-online.de Die Methoden der...

by Linda.Peer.uni-linz (2005.05.10, 21:31)

Einsatzaspekte und Funktionen...

Weblogs dienen Benutzern zur Publikation verschiedener...

Weblogs dienen Benutzern zur Publikation verschiedener...

by Linda.Peer.uni-linz (2005.04.27, 10:15)