Sonntag, 26. Juni 2005

Netzwerktools

Martina.Kaineder.Uni-Linz, 22:30h

Ergebnisse der Befehle "ping" und "tracert" am Samstag und Montag:

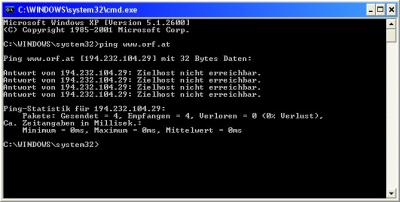

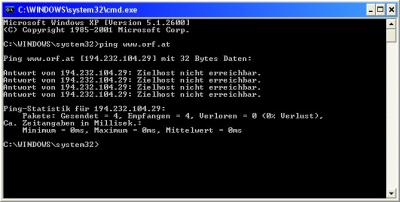

Mit dem Befehl "ping" kann man die Erreichbarkeit - Zeit - feststellen. Wie hier ersichtlich, konnte keine Verbindung zum Zielhost hergestellt werden. Gründe dafür sind, daß das Datenpaket verworfen wird oder es gibt diesen Host nicht.

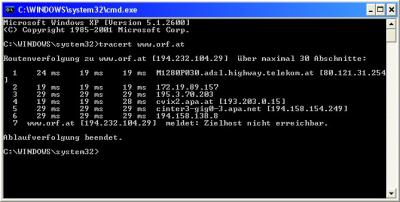

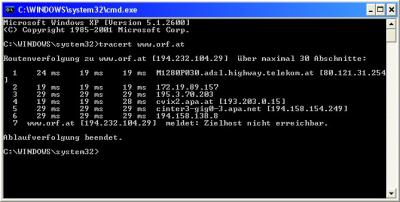

Hingegen mit dem Befehl "tracert" kann man nun die Route verfolgen. Die dazwischenliegenden Hosts werden angezeigt, die IP-Adresse existiert, aber der Zielhost ist nicht erreichbar.

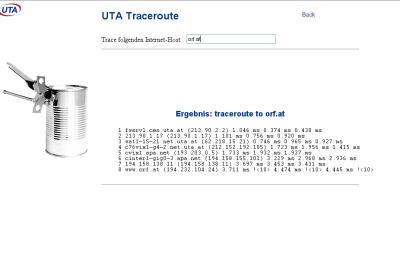

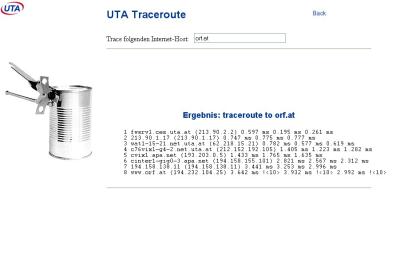

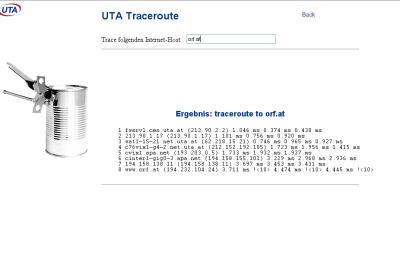

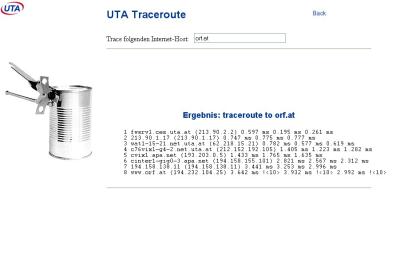

Das Ergebnis vom UTA Traceroute:

Am Wochenende ist die Zeit länger um zum Zielhost zu gelangen.

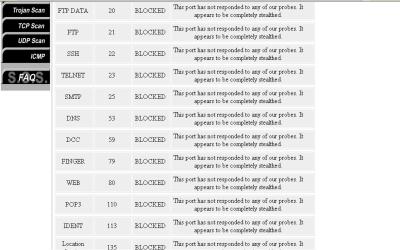

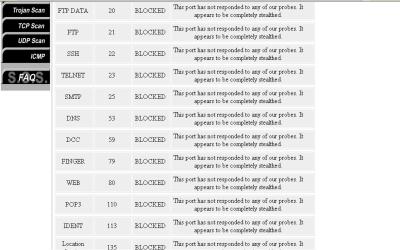

Zum Schluss hatte ich noch den Portscan durchgeführt:

Mein PC ist sicher -vor Hackern - alle Ports sind geblockt.

Mit dem Befehl "ping" kann man die Erreichbarkeit - Zeit - feststellen. Wie hier ersichtlich, konnte keine Verbindung zum Zielhost hergestellt werden. Gründe dafür sind, daß das Datenpaket verworfen wird oder es gibt diesen Host nicht.

Hingegen mit dem Befehl "tracert" kann man nun die Route verfolgen. Die dazwischenliegenden Hosts werden angezeigt, die IP-Adresse existiert, aber der Zielhost ist nicht erreichbar.

Das Ergebnis vom UTA Traceroute:

Am Wochenende ist die Zeit länger um zum Zielhost zu gelangen.

Zum Schluss hatte ich noch den Portscan durchgeführt:

Mein PC ist sicher -vor Hackern - alle Ports sind geblockt.

... link (0 comments) ... comment

Dienstag, 14. Juni 2005

Digital Rights Management

Martina.Kaineder.Uni-Linz, 20:48h

Aus Wikipedia

konnte ich folgendes entnehmen:

Abgekürzt DRM- auch als digitale Rechteverwaltung bezeichnet. Es handelt sich dabei um ein Verfahren, mit dem Urheber- und Vermarktungsrechte an geistigem Eigentum, vor allem an Film- und Tonaufnahmen, aber auch an Software oder elektronischen Büchern im Computerzeitalter gewahrt, sowie Abrechnungsmöglichkeiten für Lizenzen und Rechte geschaffen werden sollen.

Der Grund für dieses Verfahren liegt wohl in der leicht handbaren Kopierbarkeit von digitalen Inhalten, ohne wirklichen Qualitätsverlust. Die DRM-Systeme schränken den Zugang zu digitalen Angeboten, meist durch Verschlüsselung, ein oder ermöglichen sogar die individuelle Abrechnung einzelner Zugriffe auf ein Angebot.

Im heise online: Bezüglich Rechte befindet ein Urteil über DRM: "Diese Technogien haben in jeder Hinsicht im praktischen Einsatz versagt. Professionelle Urheberrechtsverletzungen würden nicht gestoppt,da noch jedes DRM-"Schloss" gebrochen worden sei. Die Rechte der normalen Verbraucher seien dagegen "erfolgreich" eingeschränkt worden. Es dürfe nicht so weit kommen, dass die bislang immer bevorzugten Rechtehalter bald auch noch bis ins Detail bestimmen, wo und wer ein Stück Content nutzen kann".

Dr. Alexander Dix, der Landesbeauftragte für den Datenschutz und für das Recht auf Akteneinsicht des Landes Brandenburg berichtet beim Symposium DRM und Alternativen

Fazit: "Digitale Rechteverwaltung wird sich nur dann durchsetzen, wenn sie datenschutzgerecht gestaltet wird. Die Umgehung technischer Schutzmaßnahmen, die dem Datenschutz widersprechen, muss zulässig bleiben. Privatpersonen und Provider sollen nicht zur Meldung von Verdachtsfällen möglicher Rechteverletzungen Dritter verpflichtet werden".

Beispiele für Frontend-DRMS sind Microsoft Windows Media Player und Adobe Reader und für Backend-DRMS sind unteranderem Microsoft Windows Media Server, IBM EMMS,Helix,usw. - gefunden in: digital-rights-management.info

Die Methoden der DRM werden bei meiner Kollegin Andrea Prantl

gut beschrieben.

konnte ich folgendes entnehmen:

Abgekürzt DRM- auch als digitale Rechteverwaltung bezeichnet. Es handelt sich dabei um ein Verfahren, mit dem Urheber- und Vermarktungsrechte an geistigem Eigentum, vor allem an Film- und Tonaufnahmen, aber auch an Software oder elektronischen Büchern im Computerzeitalter gewahrt, sowie Abrechnungsmöglichkeiten für Lizenzen und Rechte geschaffen werden sollen.

Der Grund für dieses Verfahren liegt wohl in der leicht handbaren Kopierbarkeit von digitalen Inhalten, ohne wirklichen Qualitätsverlust. Die DRM-Systeme schränken den Zugang zu digitalen Angeboten, meist durch Verschlüsselung, ein oder ermöglichen sogar die individuelle Abrechnung einzelner Zugriffe auf ein Angebot.

Im heise online: Bezüglich Rechte befindet ein Urteil über DRM: "Diese Technogien haben in jeder Hinsicht im praktischen Einsatz versagt. Professionelle Urheberrechtsverletzungen würden nicht gestoppt,da noch jedes DRM-"Schloss" gebrochen worden sei. Die Rechte der normalen Verbraucher seien dagegen "erfolgreich" eingeschränkt worden. Es dürfe nicht so weit kommen, dass die bislang immer bevorzugten Rechtehalter bald auch noch bis ins Detail bestimmen, wo und wer ein Stück Content nutzen kann".

Dr. Alexander Dix, der Landesbeauftragte für den Datenschutz und für das Recht auf Akteneinsicht des Landes Brandenburg berichtet beim Symposium DRM und Alternativen

Fazit: "Digitale Rechteverwaltung wird sich nur dann durchsetzen, wenn sie datenschutzgerecht gestaltet wird. Die Umgehung technischer Schutzmaßnahmen, die dem Datenschutz widersprechen, muss zulässig bleiben. Privatpersonen und Provider sollen nicht zur Meldung von Verdachtsfällen möglicher Rechteverletzungen Dritter verpflichtet werden".

Beispiele für Frontend-DRMS sind Microsoft Windows Media Player und Adobe Reader und für Backend-DRMS sind unteranderem Microsoft Windows Media Server, IBM EMMS,Helix,usw. - gefunden in: digital-rights-management.info

Die Methoden der DRM werden bei meiner Kollegin Andrea Prantl

gut beschrieben.

... link (1 comment) ... comment

Montag, 9. Mai 2005

Kryptographie

Martina.Kaineder.Uni-Linz, 18:41h

Im Zeitalter der globalen Vernetzung gewinnt Kryptographie immer mehr an Bedeutung. Ziel ist, geheime Daten vor Zugriff nichtberechtigte Personen zu schützen.

Das System erfolgt einerseits nach einer Methode, die meist allgemein bekannt ist, und nach einem Schlüssel, der geheimgehalten wird.

Es gab mehrere Entwicklungen auf diesem Gebiet, von der Monoalphabetischen Substitution hin zur Enigma, mit dem Ziel eines hundertprozentigen Schutzes geheimer Daten. Doch letztendlich scheint man jeden Code knacken zu können. Das Motto "Besser als Nichts", ist vielleicht hier angebracht.

Eine Verschlüsselung ist vor allem beim Zahlungsverkehr Voraussetzung. Andere Beiträge weisen auch auf den fehlenden Schutz von E-mails hin.

Wichtig erscheint es mir bei fimeninternen Daten - also weniger im Privatbereich.

Warum ich vielleicht im Bezug auf Sicherheit bei Medien sehr pessimistisch klinge, liegt wohl daran, daß ich regelmäßig von Viren "heimgesucht" und lahm gelegt werde, trotz guten Sicherheitsvorkehrungen.

Ein guter Bericht über dieses Thema bei:

Martina

Das System erfolgt einerseits nach einer Methode, die meist allgemein bekannt ist, und nach einem Schlüssel, der geheimgehalten wird.

Es gab mehrere Entwicklungen auf diesem Gebiet, von der Monoalphabetischen Substitution hin zur Enigma, mit dem Ziel eines hundertprozentigen Schutzes geheimer Daten. Doch letztendlich scheint man jeden Code knacken zu können. Das Motto "Besser als Nichts", ist vielleicht hier angebracht.

Eine Verschlüsselung ist vor allem beim Zahlungsverkehr Voraussetzung. Andere Beiträge weisen auch auf den fehlenden Schutz von E-mails hin.

Wichtig erscheint es mir bei fimeninternen Daten - also weniger im Privatbereich.

Warum ich vielleicht im Bezug auf Sicherheit bei Medien sehr pessimistisch klinge, liegt wohl daran, daß ich regelmäßig von Viren "heimgesucht" und lahm gelegt werde, trotz guten Sicherheitsvorkehrungen.

Ein guter Bericht über dieses Thema bei:

Martina

... link (3 comments) ... comment

... older stories

Online for 7374 days

Last update: 2005.06.27, 11:14

Last update: 2005.06.27, 11:14

status

You're not logged in ... login

menu

search

calendar

Juni 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

||||||

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||

recent updates

Netzwerktools

Ergebnisse der Befehle "ping" und "tracert" am Samstag...

Ergebnisse der Befehle "ping" und "tracert" am Samstag...

by Martina.Kaineder.Uni-Linz (2005.06.27, 11:11)

Gute Einführung

in dieses Thema. Danke für den Verweis auf meinen...

in dieses Thema. Danke für den Verweis auf meinen...

by Andrea.Prantl.uni-linz (2005.06.15, 09:54)

Digital Rights Management

Aus Wikipedia konnte ich folgendes entnehmen: Abgekürzt...

Aus Wikipedia konnte ich folgendes entnehmen: Abgekürzt...

by Martina.Kaineder.Uni-Linz (2005.06.14, 23:03)

ich bin auch davon überzeutgt...

ich bin auch davon überzeutgt dass die themen...

ich bin auch davon überzeutgt dass die themen...

by christoph.albert.uni-linz (2005.05.10, 11:10)