Montag, 27. Juni 2005

Netzwerktools

alois.mayr.uni-linz, 13:12h

Ping

Ping ist ein Tool zur Überprüfung der Konnektivität zwischen zwei Stationen in einem Netzwerk, welches als Basisprotokoll IP (Internet Protocol) verwendet.Es kann dazu genutzt werden um die Qualität der Verbindung zu überprüfen. Dabei wird die Dauer um ein "leeres" Ping Packet (technisch gesehen ein ICMP-Echo-Request) zu einem Zielrechner zu übertragen gemessen, plus der Zeit das leere Ping Packet wieder zurück zu übertragen (ICMP-Echo-Response). (Infos zu Ping hier)

ICMP heißt Internet Control Message Protocol (Infos hier)

Nachfolgend können Sie meine Ping Statistiken ersehen. Zum Vergrößern der Screenshots einfach auf das entsprechende Bild klicken.

Ping - Sonntag 26. Juni, ca. 20:00 Uhr

Es ist zu sehen, dass die Auflösung des DNS-Namens "www.orf.at" über einen DNS-Server funktioniert. Die IP-Adresse des Web-Servers lautet: 194.232.104.27

Die Nachricht "Zielhost nicht erreichbar" hat möglicherweise als Ursache, dass die Filewall, welche den Web-Server schützt, die ICMP-Echo-Response Nachrichten des Web-Servers nicht durchlässt. Im Klartext, der Server ist vorhanden und möglicherweise aktiv, aber die Firewall lässt ihn nicht anpingen.

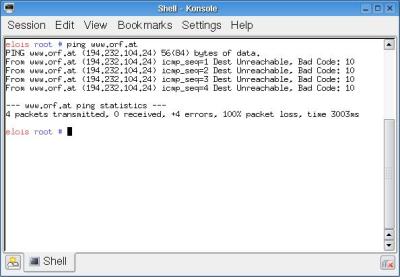

Ping - Montag 27. Juni, ca. 13:00 Uhr

Dieser Ping Versuche wurde unter Linux probiert, einfach um zu sehen wie die Antworten hier aussehen.

Auch hier funktioniert die Auflösung des DNS-Namens in eine IP-Adresse, jedoch ist sie hier eine andere, nämlich 194.232.104.24. Der Grund dafür ist, dass für stark frequentierte Web-Seiten meistens mehrere Web-Server zur Verfügung stehen welche von einem zentralen Knoten die HTTP-Requests übergeben bekommen.

Ein anderer Grund kann sein, dass der Web-Server nicht über eine ihm fix zugeteilte IP-Adresse verfügt, sondern eine von einem IP-Adressen-Pool via DHCP eine zugewiesen bekommt. Meiner Meinung nach ist dies hier aber nicht der Fall.

Die Meldung "Dest Unreachable" hat die gleichen Ursachen wie beim Screenshot vom Sonntag, 27. Juni, es kann also keine Interpretation über die Qualität der Verbindung gegeben werden.

Trace Route

Trace Route macht sich den Eintrag TTL = Time To Live in den IP-Packeten zu Nutze. Jeder Router im Netz dekrementiert den TTL-Eintrag eines IP-Packets wenn er dies routet, erreicht es den Wert 0 wird es nicht weitergeroutet und der Router schickt eine Fehlermeldung an den Sender zurück. Somit kann man alle Router durch fortführendes erhöhen der TTL um 1 einzeln erreichen, und die Route eines Packet bis zum Empfänger ausfindig machen. (Infos hier)Traceroute Sonntag 26. Juni, ca. 20:00 Uhr

Die IP-Pakete werden über die Router des Aco-Netzes geroutet, anschließend kommt es zu Routern von apa.at bzw. apa.net. Im Anschluss sind die Packete bereits beim Router des Providers von www.orf.at.

Zu beachten ist, dass die IP-Adresse vom Ping die gleiche ist, wie sie beim TraceRoute geroutet wurde.

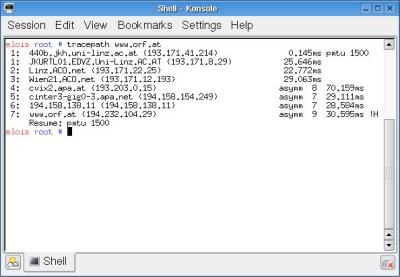

Traceroute Montag 27. Juni, ca. 13:00 Uhr

Hier ist die gepingte IP-Adresse und die der Routenverfolgung unterschiedlich. Möglicherweise wurde das IP-Packet an einem anderen ORF Web-Server weitergeleitet.

Port Scan

Mit dem Port Scan kann überprüft werden, welche Schnittstellen meines Rechners für Dienstanfragen für die Öffentlichkeit zur Verfügung stehen. Es ist empfehlenswert nur so viele Ports wie nötig "geöffnet" zu haben, um Hackern den Angriff auf das System zu erschweren. (Infos hier)Das Ergebnis des Port Scans auf meinem Notebook kann in folgender Datei eingesehen werden. quickscan (htm, 21 KB)

Alle gescanten Ports BLOCKED.

Ergänzung

Die Unterschiede der Windows Tools ping und tracert zu Netzwerk Tools ist jener, dass bei den Windows Tools vom eigenen Rechner aus die Ping-Packete bzw. die Routenverfolgung erfolgt. Im Gegensatz dazu erfolgt das bei den Netzwerk Tools von deren "Internetzugang", also über deren Routern. Beim Trace Route dürften dabei andere Werte Ergebnis sein.Mein Kollege Stephan Leitner weist ebenso darauf hin.

... link (0 comments) ... comment

Dienstag, 14. Juni 2005

Digital Rights Management

alois.mayr.uni-linz, 13:11h

Was ist DRM?

Mit Digital Rights Management wird eine Reihe technischer Mechanismen bezeichnet, die die unbeschränkte Verarbeitung von Daten verhindern und auf bestimmte Verarbeitungs- und Nutzungsarten beschränken soll. Dies ist vor allem bei Medien sinnvoll, welche relativ simpel ohne Qualitätsverlust kopiert werden können, wie zum Beispiel Musik-CDs.Methoden des DRM

Es können drei verschiedene Mechanismen unterschieden werden.- Kopierschutz für Datenträger

- Kennzeichnung von Daten

- Kryptographische Sicherung für Daten

Kopierschutz für Datenträger

Der Kopierschutz für Datenträger, insbesondere CDs und DVDs, ist eine einfache Form des DRM, wird aber in der Diskussion über DRM oft nicht mehr einbezogen.Kennzeichnung von Daten

Hierbei handelt es sich um die Kennzeichnung der auf dem Medium befindlichen Daten mit persönlichen Merkmalen des Eigentümers. Dadurch kann man bei Kopien der Daten die Quelle ausfindig machen, und denjenigen entsprechend bestrafen. Dies ist vor allem eine soziale Art des Kontrollmechanismus.Dieser Mechanismus unterscheidet wiederrum mehrere Methoden wie die Kennzeichnung der Daten geschieht.

So wird zum Beispiel beim Watermarking bei digitalen Bildern zu den sichtbaren Pixeln weitere Merkmale über das Bild (zB. Urheber) gespeichert. Diese Informationen können nur sehr schwer beseitigt werden.

Perceptual Hashing beschreibt eine kryptographisch erstellte Prüfsumme für zum Beispiel Musikdaten. Die Identifikation von Kopien von Musik wird dadurch erleichtert.

Fingerprinting ist ein ähnliches System wie das oben erwähnte Watermarking. Im Unterschied zum Watermarking werden hier jedoch weiter Merkmals zu den Daten zugefügt, wie etwa eine Identifikation des Kunden.

Meta-Datensatz Zu den Daten werden Metainformationen gespeichert, welche über die Zugriffsbestimmungen für deren Nutzer Auskunft geben. Die ordnungsgemäße Verwendung für die Benutzer muss dann vom Betriebssystem zur Verfügung gestellt werden.

Kryptographische Sicherung für Daten

Mit der Kryptographischen Verschlüsselung von Daten kann eine Beschränkung des Benutzerkreises der Daten erreicht werden.Die Zugriffsbeschränkung für Systemklassen soll die Nutzung von Daten für Geräte regeln. Nur Geräte die einen Code zur Entschlüsselung der Daten haben, könnte diese lesen. Dies findet zum Beispiel bei DVDs Anwendung. Handelsübliche DVDs können nur mit DVD-Playern – sei es ein Hardwareplayer oder eine Software-Umgebung in einem Computer – abgespielt werden. Die Erfahrung hat jedoch bereits gezeigt, dass die Maßnahme technisch nicht wirksam ist.

Zugriffsbeschränkungen für bestimmte Systeme zielen auf nur wenige Endgeräte ab, wo jedes Endgerät bestimmte Sicherheitsanforderungen erfüllen, sowie auch eindeutig identifiziert werden muss.

Zugriffsbeschränkungen für bestimmte Personen erfordern eine Authentifizierung einer einzelnen Person. Dies geschieht üblicherweise über Passwörter oder biometrische Merkmale.

Die angesprochenen Informationen stammen aus einem Artikel von Markus Hansen und Jan Möller, des Unabhängigen Landeszentrums für Datenschutz, welcher detaillierter ausgeführt wird. Im Web ist er unter folgender URL zu finden. http://www.datenschutzzentrum.de/vortraege/050510_hansen-moeller_bsi.htm

In diesem Artikel werden zusätzlich noch datenschutzrechliche Aspekte behandelt.

Gefahren des DRM

Meine Kollegin Martina Augl hat die Gefahren des DRM aus obigen Artikel gut erarbeitet.Trends und Entwicklungen

Mein Kollege André Pecquet erwähnt in seinem Weblog Trends sowie Entwicklungen des Digital Rights Managements im Sinne der EU und den USA.DRM Referenz Modell

Dieses Modell besteht aus drei Komponenten, den Content Server, License Server und der Kunde als Client. Die Funktionsweise dieser Aufteilung des DRM wird in folgenden Artikel beschrieben.http://www.ie.iwi.unibe.ch/forschung/drm/

... link (0 comments) ... comment

Donnerstag, 12. Mai 2005

Kryptographie

alois.mayr.uni-linz, 00:38h

Anwendungsformen:

In Zeiten der immer stärker zunehmenden Kommunikation über elektronische Medien findet Kryptographie immer mehr an Bedeutung. Elektronische Medien können sehr einfach von Dritten abgehorcht und somit Informationen von Unbefugten gelesen, sowie in geänderter Form wieder in die ursprüngliche Kommunikation eingebracht werden.So ist es nun für diverse Anwendungsfelder enorm sinnvoll die zu übertragenden Informationen zu verschlüsseln.

Solche wären zB.

- elektronischer Zahlungsverkehr

- Vernetzung via VPN-Tunnels

- Nachrichtenverkehr

- elektronische Unterschrift

- uvm.

Das Public-Key-Verfahren ist eine Technik welche den Nutzern des Internets eine sehr einfache Art zur Verschlüsselung ihrer Nachrichten ermöglicht.

Jeder Nutzer kann sich ein Schlüsselpaar - bestehend aus öffentlichen und privaten Schlüssel - "registrieren" lassen und somit die Vorzüge der Verschlüsselung genießen.

Kritisches

Die Frage stellt sich nur, bei welchen Institutionen die Schlüsselpaare registriert werden, um den öffentlichen Schlüssel für jedermann zugänglich zu machen.

Diese Institutionen müssen vertrauenswürdig sein, das Problem daran ist aber, wie man die Vertrauenwürdigkeit einer Zertifizierungsstelle garantieren kann.

Mit der Herrschaft über solche Zertifizierungsstellen wird das entschlüsseln einer jeden Nachricht, welche mit einem Schlüssel dergleichen Zertifizierungsstelle verschlüsselt wurde, ermöglicht. Dieser Sachverhalt ist in meinen Augen als sehr kritisch anzusehen.

Ein Vorteil ist zB. die Nutzung der Möglichkeit einer digitalen Unterschrift für den E-Mail-Verkehr.

Hier finden sie nähere Informationen über das Public-Key-Verfahren.

Begrenzungsbestrebungen

Meine Kommilitonen Stephan Leitner und Thomas Ellinger haben sehr gute Beiträge zu den Begrenzungsbestrebungen eingebracht.Beispiele

Mein Kollege Bernd Mühlböck hat ein paar Beispiele zur Veranschaulichung von Verschlüsselungstechniken eingebracht.... link (0 comments) ... comment

... older stories

Online for 7373 days

Last update: 2005.06.27, 21:23

Last update: 2005.06.27, 21:23

status

You're not logged in ... login

menu

search

calendar

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

recent updates

Netzwerktools

Ping Ping ist ein Tool zur Überprüfung der...

Ping Ping ist ein Tool zur Überprüfung der...

by alois.mayr.uni-linz (2005.06.27, 21:23)

Digital Rights Management

Was ist DRM? Mit Digital Rights Management wird eine...

Was ist DRM? Mit Digital Rights Management wird eine...

by alois.mayr.uni-linz (2005.06.14, 19:36)

Kryptographie

Anwendungsformen: In Zeiten der immer stärker...

Anwendungsformen: In Zeiten der immer stärker...

by alois.mayr.uni-linz (2005.05.12, 01:08)

Weblogs in der universitären...

Weblogs können in der Ausbildung – egal...

Weblogs können in der Ausbildung – egal...

by alois.mayr.uni-linz (2005.04.26, 22:43)