Montag, 27. Juni 2005

Netzwerktools

Rupert.Kimeswenger.Uni-Linz, 09:58h

"Ping" und "tracert" - ihre Funktionsweise wird an anderer Stelle kurz und Gut(tmann) erklärt - erscheinen als zwei einfache Befehle mit kleiner Funktion. Das Ergebnis ihrer Anwendung zeigt jedoch, dass sie keineswegs unwertvoll für die Analyse von Hosts, ihrer Funktionalitäten und "Einbruchssicherheit" sind.

Man könnte fast behaupten in der Einfachheit versteckt sich die Genialität.

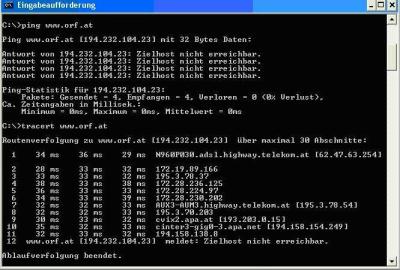

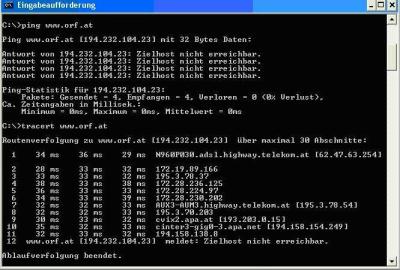

Die Aufgabe lautete demgemäß www.orf.at zu "pingen" und "trace zu routen". Hier wurde nur das Ergebnis eines Tages, aus Platzspargründen, aufgeführt. Das unbefriedigende Resultat: "Zielhost nicht erreicht" - dem wird nachgegangen, wie ersichtlich

Nach mehrmaliger (unterschiedliche Tage) Überprüfung lässt sich, wie auch aus der Abbildung hervorgeht, feststellen, dass dieser Host nicht zu erreichen ist (mit ping). Dies scheint eindeutig, weil auch keine Datenpakete verloren gegangen sind.

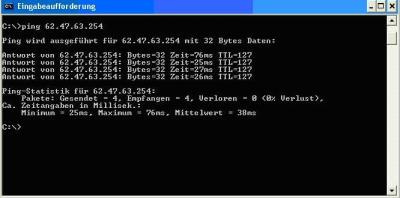

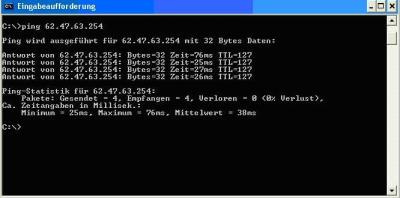

Dann kam mir die Idee die Befehle auf andere Hosts hin zu testen wie www.jku.at usw - die Ergebnisse waren befriedigender und brachten mich auf folgende Idee: Wie schnell ist die Verbindung zum ersten Host? Zweistelliger Millisekundenbereich. ok.

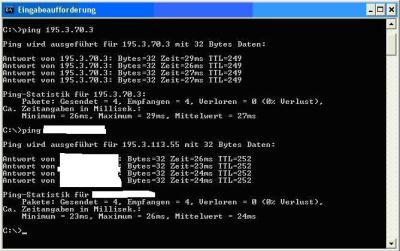

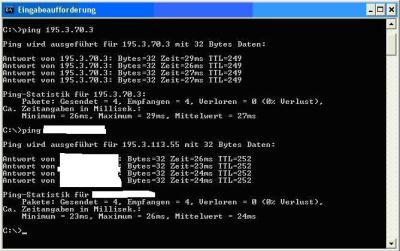

Darüber hinaus war es für mich interessant die Verbindung zu meinem eigenen Provider auf Schnelligkeit hin überprüfen und auch die Verbindung zum eigenen Rechner ist möglich!

Meine IP-Adresse publiziere ich hier aus Sicherheitsüberlegungen natürlich nicht.

Was das interessante ist: Zu meinem eigenen Host ist die Verbindung etwa 22ms zum Provider dauert sie ein bisschen länger. Überprüfe ich aber über welche Hosts die Verbindung zu meinem eigenen läuft dann fällt auf, dass schon die Verbindung zum ersten Knoten länger braucht (33ms) als das ganze ohne route direkt zu mir dauern würde. Ich nehme an das diese Zeitunstimmigkeiten durch die Durchführungsdauer des Befehls bzw. der Unterschiedlichkeit der Aufträge von "tracert" und "ping" erklärt werden kann. Hier besteht jedoch noch Erklärungsbedarf!

Alles in allem sind die Ergebnisse bezüglich Schnelligkeit äußerst zufriedenstellend, weil sie sich im unteren zweistelligen Bereich der Reaktionszeit bewegen (20 - max. 80 ms). Dies weist auf eine schnelle Verbindung hin.

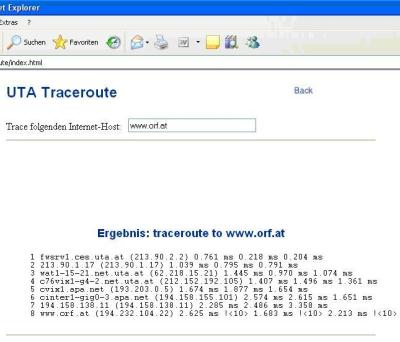

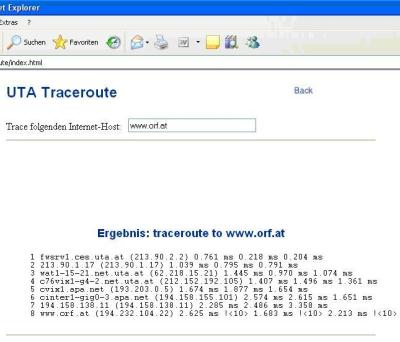

Auch der UTA Tracerouter (mit farbiger Eingabemaske ausgestattet) führt ein hierarchisches, nach Nummern sortiertes Ergebnis des Tracert-Befehles auf. Im Unterschied zum Windows Tool "Eingabeaufforderung" ist dies jedoch ein Endresultat, bestückt mit kumulativer Zeitnehmung. Beim Windows-Tool sieht man unmittelbar den Verlauf mit genauer Einzelzeitauflistung, also das Prozedere der Suche direkt.

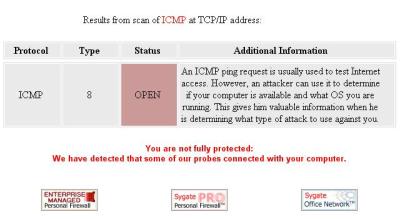

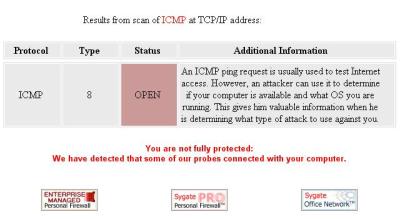

Zum Schluss folgt noch eine Sygate Analyse. Ihr Ergebnis: Telnet, ftp, IDENT (für Inter Relay Chat) ICMP und laufen zur Zeit als Gates auf meinem Host.

Sygate weist darauf hin, dass nicht ausreichend gegen Ping-Angriffe gechützt zu sein scheint. Es wäre wohl eine Firewall angebracht:

Man könnte fast behaupten in der Einfachheit versteckt sich die Genialität.

Die Aufgabe lautete demgemäß www.orf.at zu "pingen" und "trace zu routen". Hier wurde nur das Ergebnis eines Tages, aus Platzspargründen, aufgeführt. Das unbefriedigende Resultat: "Zielhost nicht erreicht" - dem wird nachgegangen, wie ersichtlich

Nach mehrmaliger (unterschiedliche Tage) Überprüfung lässt sich, wie auch aus der Abbildung hervorgeht, feststellen, dass dieser Host nicht zu erreichen ist (mit ping). Dies scheint eindeutig, weil auch keine Datenpakete verloren gegangen sind.

Dann kam mir die Idee die Befehle auf andere Hosts hin zu testen wie www.jku.at usw - die Ergebnisse waren befriedigender und brachten mich auf folgende Idee: Wie schnell ist die Verbindung zum ersten Host? Zweistelliger Millisekundenbereich. ok.

Darüber hinaus war es für mich interessant die Verbindung zu meinem eigenen Provider auf Schnelligkeit hin überprüfen und auch die Verbindung zum eigenen Rechner ist möglich!

Meine IP-Adresse publiziere ich hier aus Sicherheitsüberlegungen natürlich nicht.

Was das interessante ist: Zu meinem eigenen Host ist die Verbindung etwa 22ms zum Provider dauert sie ein bisschen länger. Überprüfe ich aber über welche Hosts die Verbindung zu meinem eigenen läuft dann fällt auf, dass schon die Verbindung zum ersten Knoten länger braucht (33ms) als das ganze ohne route direkt zu mir dauern würde. Ich nehme an das diese Zeitunstimmigkeiten durch die Durchführungsdauer des Befehls bzw. der Unterschiedlichkeit der Aufträge von "tracert" und "ping" erklärt werden kann. Hier besteht jedoch noch Erklärungsbedarf!

Alles in allem sind die Ergebnisse bezüglich Schnelligkeit äußerst zufriedenstellend, weil sie sich im unteren zweistelligen Bereich der Reaktionszeit bewegen (20 - max. 80 ms). Dies weist auf eine schnelle Verbindung hin.

Auch der UTA Tracerouter (mit farbiger Eingabemaske ausgestattet) führt ein hierarchisches, nach Nummern sortiertes Ergebnis des Tracert-Befehles auf. Im Unterschied zum Windows Tool "Eingabeaufforderung" ist dies jedoch ein Endresultat, bestückt mit kumulativer Zeitnehmung. Beim Windows-Tool sieht man unmittelbar den Verlauf mit genauer Einzelzeitauflistung, also das Prozedere der Suche direkt.

Zum Schluss folgt noch eine Sygate Analyse. Ihr Ergebnis: Telnet, ftp, IDENT (für Inter Relay Chat) ICMP und laufen zur Zeit als Gates auf meinem Host.

Sygate weist darauf hin, dass nicht ausreichend gegen Ping-Angriffe gechützt zu sein scheint. Es wäre wohl eine Firewall angebracht:

... link (0 comments) ... comment

Freitag, 3. Juni 2005

Aspekte und Ausschnitte des Digital Rights Management

Rupert.Kimeswenger.Uni-Linz, 16:56h

Digital Rights Management ist das Management von Rechten digitaler Güter sowohl für Inhalteanbieter als auch Inhaltenutzer. Es geht hier folglich mehr um das Handeln und Verwalten von Lizenzen/Rechten, als um das Verhindern von nicht erlaubten Kopien und deren Weitergabe. Eigentlich erwerben wir ja mit dem Kauf nicht den Inhalt sondern das Recht ihn zu nutzen. Das ist ein kleiner sprachlicher Unterschied, der sich aber groß auswirken kann, denn diese (Nutzungs-)Rechte sind idR stark eingeschränkt und genau definiert. Sie betreffen meist das geistige Eigentum an körperlosen Gütern.

Eine etwas ältere Übersicht zum Thema DRM und "Geistiges Eigentum" liefert eine gleichnamige Konferenz dazu:

Zur Konferenz

Eine andere Konferenz (anlässlich des Welttages des geistigen Eigentumes, 26. April 2002) spricht auch das (ethische) Dilemma zwischen "Information Sharing" und "Information Control" an, welches als Output den "gläsernen Verbraucher" zu versprechen droht.

DRM spielt also spätestens dort eine Rolle wo Daten, die übermittelt werden, zu Geld gemacht werden können. Dies erfordert bei moderner Übermittlung von Daten besondere Technologien, wobei natürlich die Mobilität eine herausragende Rolle spielt.

Wie ist es aber nun möglich diese Mobilität zu gewährleisten?

Im wesentlichen ist mit Mobilität gemeint, dass Rechte nicht geräte-, sondern personenbezogen

sein müssen und von einem Endgerät auf ein anderes übertragen werden können.

Eine Zusammenstellung über solche modernen Technologien und ihrem Einsatz sowie Grenzen liefert eine Konferenz zum Stand der IT-Technik und ihren wirtschaftlichen Anwendungen:

D A CH Security Hier werden von Biometrie über digitale Wasserzeichen bis Stapelsignaturen und Hashketten, sowie alle neueren Technologien zur IT-Sicherheit besprochen.

Im Zusammenhang mit Musik und ihrer Industrie wurde auch eine sog. "Magisterarbeit" am Institut für Publizistik und Kommunikationswissenschaften an der Freien Universität Berlin verfasst (1 Jahr alt), die als pdf unter folgendem Link zu finden ist:

Internet und "Independent Labels"

Beim genaueren Hineinlesen kommt auch schön heraus, dass unterschiedliche (aus Unternehmensinteressen gewählte) DRM-Formate zu ungewollten Marktbeschränkungen führen (Endgeräte können Formate nicht lesen, oder Programme führen files nicht aus!)

Es müssen deshalb sogenannte "Rightslocker", betrieben von e-commerce oder Telekommunikationsunternehmen, entwickelt werden. Sie ermöglichen den Zugang der Benutzer über verschiedenste Endgeräte. Die jeweiligen Rechte (Erwerb od. nur Miete) werden dabei zwischengespeichert, was besondere Kundenfreundlichkeit ermöglicht, wie zB nutzungsabhängige Bezahlung, Rechtssicherheit, Mehrwertdienste, Bedürfnisorientierung etc. - mehr dazu

Dilemma zwischen "Information Sharing" und "Information Control" auf S. 49ff.

Zum Zeitpunkt der Erstellung standen noch keine Veröffentlichungen von KollegInnen zur Verfügung.

Eine etwas ältere Übersicht zum Thema DRM und "Geistiges Eigentum" liefert eine gleichnamige Konferenz dazu:

Zur Konferenz

Eine andere Konferenz (anlässlich des Welttages des geistigen Eigentumes, 26. April 2002) spricht auch das (ethische) Dilemma zwischen "Information Sharing" und "Information Control" an, welches als Output den "gläsernen Verbraucher" zu versprechen droht.

DRM spielt also spätestens dort eine Rolle wo Daten, die übermittelt werden, zu Geld gemacht werden können. Dies erfordert bei moderner Übermittlung von Daten besondere Technologien, wobei natürlich die Mobilität eine herausragende Rolle spielt.

Wie ist es aber nun möglich diese Mobilität zu gewährleisten?

Im wesentlichen ist mit Mobilität gemeint, dass Rechte nicht geräte-, sondern personenbezogen

sein müssen und von einem Endgerät auf ein anderes übertragen werden können.

Eine Zusammenstellung über solche modernen Technologien und ihrem Einsatz sowie Grenzen liefert eine Konferenz zum Stand der IT-Technik und ihren wirtschaftlichen Anwendungen:

D A CH Security Hier werden von Biometrie über digitale Wasserzeichen bis Stapelsignaturen und Hashketten, sowie alle neueren Technologien zur IT-Sicherheit besprochen.

Im Zusammenhang mit Musik und ihrer Industrie wurde auch eine sog. "Magisterarbeit" am Institut für Publizistik und Kommunikationswissenschaften an der Freien Universität Berlin verfasst (1 Jahr alt), die als pdf unter folgendem Link zu finden ist:

Internet und "Independent Labels"

Beim genaueren Hineinlesen kommt auch schön heraus, dass unterschiedliche (aus Unternehmensinteressen gewählte) DRM-Formate zu ungewollten Marktbeschränkungen führen (Endgeräte können Formate nicht lesen, oder Programme führen files nicht aus!)

Es müssen deshalb sogenannte "Rightslocker", betrieben von e-commerce oder Telekommunikationsunternehmen, entwickelt werden. Sie ermöglichen den Zugang der Benutzer über verschiedenste Endgeräte. Die jeweiligen Rechte (Erwerb od. nur Miete) werden dabei zwischengespeichert, was besondere Kundenfreundlichkeit ermöglicht, wie zB nutzungsabhängige Bezahlung, Rechtssicherheit, Mehrwertdienste, Bedürfnisorientierung etc. - mehr dazu

Dilemma zwischen "Information Sharing" und "Information Control" auf S. 49ff.

Zum Zeitpunkt der Erstellung standen noch keine Veröffentlichungen von KollegInnen zur Verfügung.

... link (0 comments) ... comment

Freitag, 13. Mai 2005

Zu Aspekten und Anwendung der Kryptographie

Rupert.Kimeswenger.Uni-Linz, 17:02h

*Veröffentlicht vorbehaltlich Veränderungen und Ergänzungen*

Aus der bisherigen Entwicklung der Kryptographie und Datensicherheit kann der hohe Wert von Information, die nur für bestimmte Kommunikatoren zugänglich sein soll, für uns Menschen abgeleitet werden.

Mittels Verschlüsselung unserer Nachrichten versuchen wir

1. also alle anderen als die beabsichtigten Empfänger auszuschließen und

2. unsere Nachricht als die eigene für die gewollten Empfänger auszuweisen.

3. und nebenher wird der Nachricht ein nicht zu unterschätzender Grad an Wichtigkeit beigemessen, sonst würde sie ja nicht verschlüsselt werden (es sei denn man verschlüsselt bereits aus Gewohnheit)

Im aktuellen Kontext (e-government,...) gewinnen Verschlüsselung und Signatur eine neue Bedeutung für breitere Bevölkerungsschichten, war diese traditioneller Weise doch eher Eingeweihten bzw. Militär und Sicherheitsdiensten vorbehalten.

Für den "durchschnittlichen" Internet-User, den Bürger eines Staates, solche "Pretty Good Privacy" zu ermöglichen gehört heutzutage allerdings schon wieder zum Alltagsgeschäft. Es ist auch anzunehmen, dass neben Verschlüsselung auch die digitale Signatur eine immer größere Rolle spielen wird besonders bei Interaktion mit Behörden oder wo auch immer der Authetizität eine hervorragende Rolle zukommt.

Die Erweiterung der Privatheit der Bürger im Internet stößt natürlich nicht nur auf positive Zustimmung, sondern es kursieren Gerüchte um diverse Hintertüren um die an sich sichere Verschlüsselung einfach "knacken" zu können und so die Klartexte auszuheben. Auch innerhalb der EU war die neue Internet-Privatsphäre nicht unbedingt in allen Staaten gerne gesehen. Die Beschränkungen nutz(t)en dabei aber relativ wenig. Vergleiche dazu die

Reglementierung des Einsatzes von Verschlüsselung

Die Frage, die für mich bei der Betrachtung von Internet-Nutzung, Privatsphäre und aktuellen Technologie-Entwicklungen (RFID) stellt, ist jene nach der schon lange bekannten sog. gläsernen Person, was nichts anderes heißen soll als die durchgehende und nachvollziehbare Überwachung und Überprüfung der Alltagsgeschäfte eines Menschen zu nicht klar angegebenen Zwecken.

Selbst wenn Verschlüsselung des Datentransfers die Nachricht schützen soll, so werden die Verfahren zur Verschlüsselung durchleuchtbar gemacht. Diese Form der Überwachungsmöglichkeit einzelner Personen ist zwar extrem kostenintensiv schützt aber nicht vor ungebetenem Mißbrauch und ist daher abzulehnen.

In welche Richtung unser Datentransfer und -gebrauch geht wird dich Zukunft noch zeigen, aber in jedem Fall ist es wichtig als Anwender Chancen und Grenzen neuer Technologien zu kennen und für sich eine ausreichende Privatsphäre einzuplanen, so dies überhaupt möglich ist. Gott sei dank muss man Intimitäten nicht immer über's Web ausdrücken!

Zu dichteren Diskussionen über Signatur und Verschlüsselung im Rahmen von Kryptographie vergleiche die Beiträge von

Daniela Hons und

Martina Augl . Beide Damen haben meines Erachtes die zweifelsohne umfassenden Recherchen im Überblick treffend dargestellt und aktuelle Probleme aufgezeigt.

Aus der bisherigen Entwicklung der Kryptographie und Datensicherheit kann der hohe Wert von Information, die nur für bestimmte Kommunikatoren zugänglich sein soll, für uns Menschen abgeleitet werden.

Mittels Verschlüsselung unserer Nachrichten versuchen wir

1. also alle anderen als die beabsichtigten Empfänger auszuschließen und

2. unsere Nachricht als die eigene für die gewollten Empfänger auszuweisen.

3. und nebenher wird der Nachricht ein nicht zu unterschätzender Grad an Wichtigkeit beigemessen, sonst würde sie ja nicht verschlüsselt werden (es sei denn man verschlüsselt bereits aus Gewohnheit)

Im aktuellen Kontext (e-government,...) gewinnen Verschlüsselung und Signatur eine neue Bedeutung für breitere Bevölkerungsschichten, war diese traditioneller Weise doch eher Eingeweihten bzw. Militär und Sicherheitsdiensten vorbehalten.

Für den "durchschnittlichen" Internet-User, den Bürger eines Staates, solche "Pretty Good Privacy" zu ermöglichen gehört heutzutage allerdings schon wieder zum Alltagsgeschäft. Es ist auch anzunehmen, dass neben Verschlüsselung auch die digitale Signatur eine immer größere Rolle spielen wird besonders bei Interaktion mit Behörden oder wo auch immer der Authetizität eine hervorragende Rolle zukommt.

Die Erweiterung der Privatheit der Bürger im Internet stößt natürlich nicht nur auf positive Zustimmung, sondern es kursieren Gerüchte um diverse Hintertüren um die an sich sichere Verschlüsselung einfach "knacken" zu können und so die Klartexte auszuheben. Auch innerhalb der EU war die neue Internet-Privatsphäre nicht unbedingt in allen Staaten gerne gesehen. Die Beschränkungen nutz(t)en dabei aber relativ wenig. Vergleiche dazu die

Reglementierung des Einsatzes von Verschlüsselung

Die Frage, die für mich bei der Betrachtung von Internet-Nutzung, Privatsphäre und aktuellen Technologie-Entwicklungen (RFID) stellt, ist jene nach der schon lange bekannten sog. gläsernen Person, was nichts anderes heißen soll als die durchgehende und nachvollziehbare Überwachung und Überprüfung der Alltagsgeschäfte eines Menschen zu nicht klar angegebenen Zwecken.

Selbst wenn Verschlüsselung des Datentransfers die Nachricht schützen soll, so werden die Verfahren zur Verschlüsselung durchleuchtbar gemacht. Diese Form der Überwachungsmöglichkeit einzelner Personen ist zwar extrem kostenintensiv schützt aber nicht vor ungebetenem Mißbrauch und ist daher abzulehnen.

In welche Richtung unser Datentransfer und -gebrauch geht wird dich Zukunft noch zeigen, aber in jedem Fall ist es wichtig als Anwender Chancen und Grenzen neuer Technologien zu kennen und für sich eine ausreichende Privatsphäre einzuplanen, so dies überhaupt möglich ist. Gott sei dank muss man Intimitäten nicht immer über's Web ausdrücken!

Zu dichteren Diskussionen über Signatur und Verschlüsselung im Rahmen von Kryptographie vergleiche die Beiträge von

Daniela Hons und

Martina Augl . Beide Damen haben meines Erachtes die zweifelsohne umfassenden Recherchen im Überblick treffend dargestellt und aktuelle Probleme aufgezeigt.

... link (0 comments) ... comment

... older stories

Online for 7381 days

Last update: 2005.06.27, 11:53

Last update: 2005.06.27, 11:53

status

You're not logged in ... login

menu

search

calendar

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

recent updates

Netzwerktools

"Ping" und "tracert" - ihre Funktionsweise wird an...

"Ping" und "tracert" - ihre Funktionsweise wird an...

by Rupert.Kimeswenger.Uni-Linz (2005.06.27, 11:53)

Aspekte und Ausschnitte...

Digital Rights Management ist das Management von Rechten...

Digital Rights Management ist das Management von Rechten...

by Rupert.Kimeswenger.Uni-Linz (2005.06.07, 16:55)

Zu Aspekten und Anwendung...

*Veröffentlicht vorbehaltlich Veränderungen...

*Veröffentlicht vorbehaltlich Veränderungen...

by Rupert.Kimeswenger.Uni-Linz (2005.05.19, 16:53)

Kritische Diskussion:...

***Dieser Artikel befindet sich noch in Bearbeitung*** Weblogging...

***Dieser Artikel befindet sich noch in Bearbeitung*** Weblogging...

by Rupert.Kimeswenger.Uni-Linz (2005.04.29, 15:50)

Meine ersten Schritte...

Ich bin noch nicht ganz sattelfest. Die optimalen Farben...

Ich bin noch nicht ganz sattelfest. Die optimalen Farben...

by Rupert.Kimeswenger.Uni-Linz (2005.04.19, 17:55)